Snatch,BianLian 和 Agenda都出现了最新的变体

导语:FortiGuard Labs每两周收集一次关于勒索软件变体的数据,追踪分析发现Snatch,BianLian 和 Agenda都出现了最新的变体。

FortiGuard Labs每两周收集一次关于勒索软件变体的数据,追踪分析发现Snatch,BianLian 和 Agenda都出现了最新的变体。这三个恶意软件都是用Go编程语言(Golang)编写的。

· 受影响的平台:Microsoft Windows

· 受影响方:Microsoft Windows 用户

· 影响:加密受感染设备上的文件并要求赎金才能解密文件

· 严重性级别:高

Snatch

Snatch勒索软件至少从2018年底就开始活跃了。2021年11月30日,Snatch勒索组织在其数据站点添加了一条条目,内容涉及入侵沃尔沃汽车公司的服务器并窃取文件,同时还附上了被盗文件的屏幕截图作为证据。

Snatch勒索软件是最早用Go编程语言的组织,当时用Go编写的勒索软件非常罕见。巧合的是,本文中涉及的所有其他勒索软件变种都是用Go编写的。

Snatch 勒索软件是一种文件加密器,以使用著名的文件扩展名“.snake”而闻名,它会附加到加密文件中。但是,已观察到其他文件扩展名。其勒索信的文件名也因变体而异。

已报告的 Snatch 勒索软件感染媒介是 RDP(远程桌面协议)凭证暴力破解。从 Windows 11 内部版本 22528.1000 开始,Microsoft 默认启用了帐户锁定策略,该策略会在登录尝试失败时锁定用户帐户。这不仅使 RDP 暴力破解变得更加困难,而且还使任何其他密码猜测攻击变得更加困难。

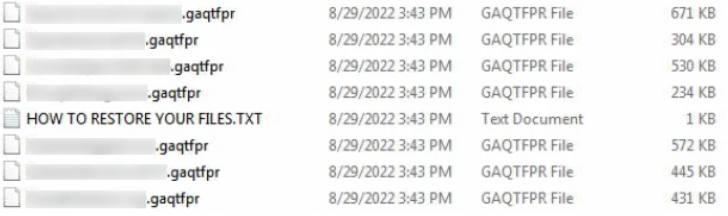

最新的 Snatch 勒索软件变种会加密受害者设备上的文件,并将“.gaqtfpr”扩展名附加到受影响的文件中。它还会删除一个文本文件“HOW TO RESTORE YOUR FILES.TXT”。该勒索信包含两个联系电子邮件地址以及受害者在向攻击者发送电子邮件时必须遵循的特定说明。

Snatch勒索软件最新变体发出的勒索信

被最新 Snatch 勒索软件变种加密的文件

BianLian

用Go编程语言编写的BianLian于2022年7月中旬首次被发现,它的运营商本月增加了他们的命令和控制(C2)基础设施,最近开始将受害者添加到其 Tor 上的数据泄露网站上。截至撰写本文时,至少有20家公司成为了其受害者。不过,攻击者很有可能隐瞒了支付赎金的受害者的数量,BianLian勒索软件的实际受害者可能会更多。

BianLian 勒索软件公开的受害者列表

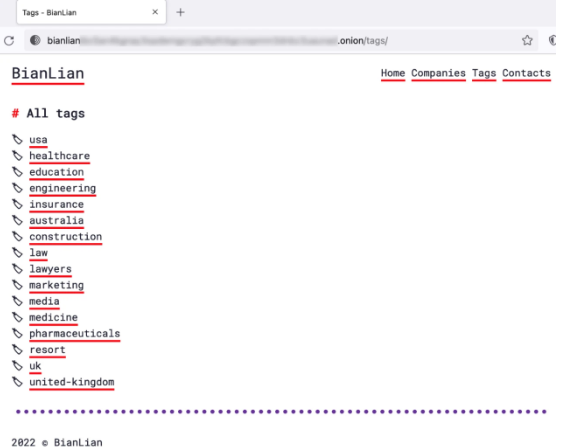

每个 BianLian 受害者都被标记为他们的国家和他们所属的行业。根据可用的标签,它的勒索软件受害者至少在美国、英国和澳大利亚。目标行业包括医疗保健、教育、律师事务所、建筑、媒体、制药、营销、度假村和金融。

BianLian勒索软件攻击者对受害者的分类标签

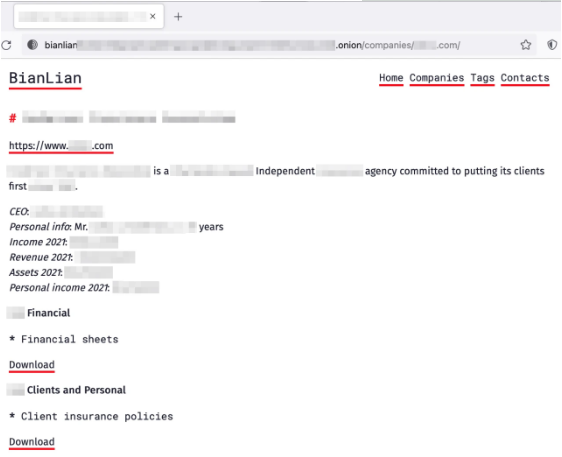

每个受害者都有一个专门的页面。其中包括受害企业的描述、首席执行官或公司总裁的姓名、他们的个人收入、这些公司的收入、资产和收入,以及泄露的文件中包含哪些信息。

BianLian 勒索软件数据泄露网站上发布的受害者信息

有趣的是,Colin Grady 最近观察到,由一些勒索软件攻击者操作的泄漏网站在 2022 年 8 月 26 日关闭了。不过,其中一些仍存在断断续续的使用,其中就包括BianLian和Snatch勒索软件。

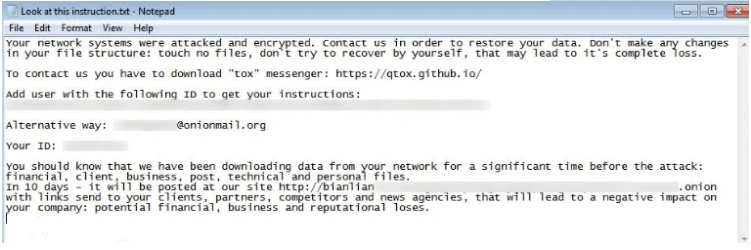

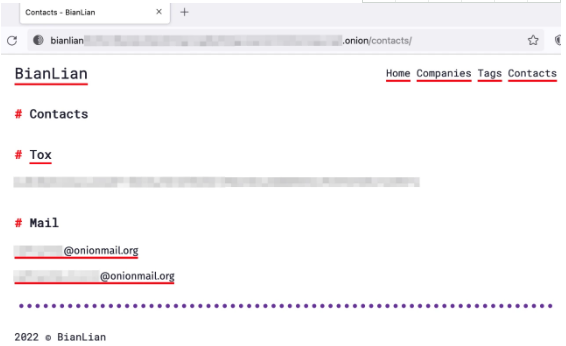

攻击者还警告受害者,他们必须在十天内支付赎金。否则,窃取的信息将被发布在该勒索软件组织的Tor网站上。为了给受害者施加额外压力,攻击者声称将向受害者的客户和业务伙伴发送指向被盗信息的链接,以损害受害者的声誉。受害者被指示使用Tox或通过电子邮件联系攻击者。由于赎金金额和支付方式没有写在勒索信上,因此受害者将与攻击者进行协商。

BianLian勒索软件的勒索信

数据泄露网站上列出的联系方式

BianLian 勒索软件加密的文件

由 BianLian 勒索软件加密的文件具有“.bianlian”文件扩展名。

Agenda

Agenda是另一个基于Go的勒索软件,于2022年6月中旬出现,根据VirusTotal报告的相关样本,该勒索软件可能已攻击了南非、罗马尼亚、立陶宛、印度、泰国、美国、加拿大和印度尼西亚。

据报道,Agenda勒索软件的感染载体是通过使用窃取的凭证登录到面向公众的服务器。然后,攻击者通过受害者的网络传播,攻击其他计算机。一旦攻击者获得网络上临界数量的设备的访问权,Agenda勒索软件就会被部署到受攻击的设备上。

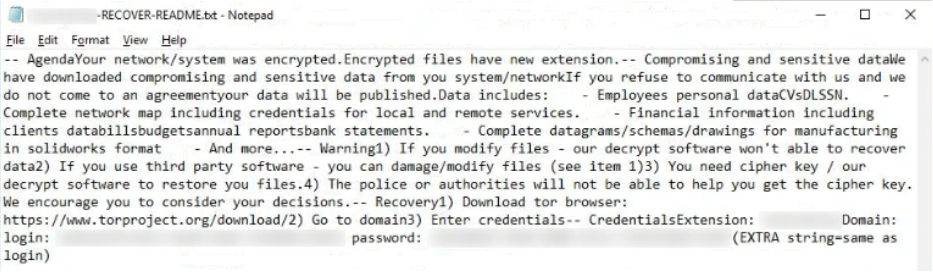

为了规避反病毒解决方案的检测,勒索软件以安全模式加密文件。这种技术已在其他臭名昭著的勒索软件家族中观察到,例如 REvil、BlackMatter 和 AvosLocker。附加到加密文件的文件扩展名因变体而异。例如,如果勒索软件变种使用“.fortinet”作为文件扩展名,“blog.docx”将更改为“blog.fortinet”。它的勒索通知的名称以它添加到受影响文件的文件扩展名开始,然后是“-RECOVER-README.txt”。

Agenda勒索软件留下的勒索信

反病毒签名

通过FortiGuard的Web过滤、防病毒、FortiMail、forclient和FortiEDR服务,Fortinet客户已经可以免受这些恶意软件变体的攻击,如下所示:

Snatch

FortiGuard Labs 检测到本文中描述的最新的Snatch勒索软件变体,具有以下反病毒签名:

W64 / Filecoder.D083 ! tr.ransom

以下反病毒特征可以检测到已知的“Snatch”勒索软件变体样本:

· W64/Snatch.A!tr.ransom · W32/Snatch.B!tr · W32/Snatch.7991!tr.ransom · W64/Snatch.BD11!tr.ransom · W32/Snatch.C09B!tr.ransom · W64/Ransom.A!tr · W32/Filecoder.A!tr.ransom · W32/Filecoder.NYH!tr · W32/Filecoder.NYH!tr.ransom · W32/Filecoder.NVR!tr.ransom · W32/Filecoder.74A0!tr.ransom · W64/Filecoder.D083!tr.ransom · W64/Filecoder.AA!tr.ransom · W32/Crypmod.ADEJ!tr.ransom · W32/DelShad.AM!tr.ransom · W32/Trojan_Ransom.AB!tr · W32/PossibleThreat

BianLian

FortiGuard实验室检测已知的BianLian勒索软件样本,其特征如下:

W32 / Filecoder.BT ! tr.ransom

Agenda

FortiGuard实验室通过以下反病毒签名检测到已知的Agenda勒索软件变体:

W32/Agent.AK!tr.ransom W32/PossibleThreat

缓解措施

1.由于易于中断、对日常运营的破坏、对组织声誉的潜在影响,以及不必要的破坏或发布个人身份信息(PII)等,保持所有AV和IPS签名的最新是至关重要的;

2.由于大多数勒索软件是通过网络钓鱼发送的,组织应该考虑利用旨在培训用户了解和检测网络钓鱼威胁的Fortinet解决方案;

3.FortiPhish网络钓鱼模拟服务使用真实世界的模拟来帮助组织测试用户对网络钓鱼威胁的意识和警惕,并在用户遇到有针对性的网络钓鱼攻击时培训和加强适当的做法。

4.不支付赎金。像CISA、NCSC、FBI和HHS这样的组织警告勒索软件受害者不要支付赎金,部分原因是支付并不能保证文件会被恢复。根据美国财政部外国资产控制办公室(OFAC)的一项建议,赎金支付还可能鼓励对手将目标锁定在其他组织,鼓励其他攻击者传播勒索软件。

发表评论

提供云计算服务

提供云计算服务