过去 50 年恶意软件演变简史(上)

导语:本文我们重点介绍过去 50 年中许多恶意软件演变史中最著名的例子和令人难忘的事件。

本文我们重点介绍过去 50 年中许多恶意软件演变史中最著名的例子和令人难忘的事件。

1971年:第一个概念证明

在互联网出现之前,至少在我们今天所知道的形式之前,已经有了阿帕网。阿帕网一般指国防部高级计划局网络。 国防部高级计划局网络,即阿帕网,是1968年10月,美国国防部高级计划局和BBN公司签订合同,研制适合计算机通信的网络。一年后,网络控制程序(NCP)被开发出来(现代TCP/IP协议栈的前身)。NCP是第一个使数据在计算机之间流动的网络传输层。

1971年,世界上第一台微处理器英特尔4004问世。这是第一个商业生产的通用CPU。它的尺寸(从12英寸变成了2英寸)、价格(60美元)和性能(与更大更昂贵的处理器相当)一时独领风骚。

具有讽刺意味的是,1971年还出现了世界上第一个病毒概念证明,被称为“爬行者(Creeper)”。尽管被许多机构认为是世界上第一个计算机病毒,爬行者实际上只是展示了蠕虫的行为。它以20世纪40年代德国数学家约翰·冯·诺伊曼(John von Neumann)首次提出的概念为基础,由工程师鲍勃·托马斯(Bob Thomas)在BBN公司(一家美国研发公司,后来被雷声公司收购)研发。它通过阿帕网计算机传播,并发布了以下消息:

和现代蠕虫病毒一样,它通过网络协议传播。这样做的目的并不是出于恶意或不正当的原因,而是想看看“我是爬行者,如果你能抓住我”的信息是否能通过阿帕网传播到其他计算机。

事实上,它做到了。

1982:第一个 Mac 病毒

与大众所说的“Mac 不易感染病毒”相反,在野外发现的第一个计算机病毒被称为“Elk Cloner”,旨在针对 Apple II 计算机。它是由一个 15 岁的孩子编写的,其主要目的是捉弄他的朋友。每当运行受感染磁盘时,此引导扇区病毒就会传播。该病毒将驻留在内存中并寻找要感染的干净软盘。它显示以下消息:

1986 年:第一个 PC 病毒

1986 年,计算仍处于初级阶段(速度慢且未连接互联网)。互联网的第一次迭代是由政府和大学完成的。1989年,互联网服务提供商(isp)开始向公众提供互联网接入服务,至少需要三年时间。

当时,公告板系统 (BBS) 已经存在,但它们需要向 BBS 运营商托管的直接接入点 (POP) 拨打电话。与 BBS 的连接通常仅限于 BBS 的本地观众,因为从区号外拨打 BBS 的电话是按分钟计费的,因此非常昂贵。

然而,1986 年也出现了第一个 PC 病毒,被称为“Brain”。它改变了我们今天所知的信息安全世界。它起源于巴基斯坦,但很快在世界范围内传播到欧洲和北美。具有讽刺意味的是,由于采取了反盗版对策,该病毒已经在设备之间开始复制。

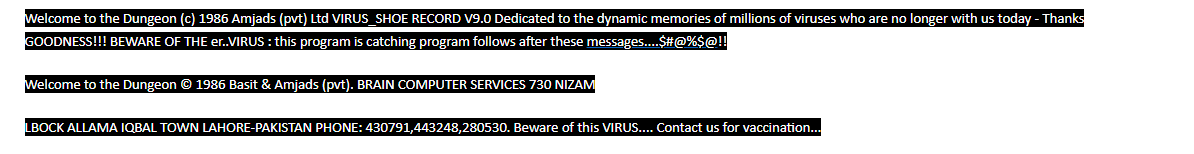

Brain 病毒由来自巴基斯坦的两兄弟 Amjad Farooq Alvi 和 Basit Farooq Alvi 开发,他们创建了一种引导扇区病毒,该病毒向使用盗版医疗软件的个人加载警告。当然,因为没有互联网,它是通过复制软盘的人际互动传播的。用户不知道,受害者设备的主引导记录 (MBR) 在制作软件的非法副本时被感染,并在磁盘插入下一台设备时传播。因为没有办法知道受感染的 MBR 病毒会随波逐流,所以它一直在传播,直到它成为一种全球现象。

对许多人来说幸运的是,它不是一种破坏性病毒。它隐藏了一个特定的扇区,因此设备无法启动,并显示一条通知,其中包含 Farooq Alvi 兄弟的联系信息以进行修复。他们声称,他们希望受影响的个人打电话给他们,讨论如何合法获得他们的软件。

在通知中,它指出:

事实证明,他们巧妙的计划非常成功,以至于兄弟俩接到了来自世界各地的电话。

1988年:Morris(莫里斯)蠕虫

病毒和蠕虫之间的区别在于,蠕虫不需要人类交互来传播。 30多年前,世界上第一条蠕虫诞生了。它被称为莫里斯蠕虫,以其作者罗伯特莫里斯的名字命名。该蠕虫没有恶意。它是作为概念证明创建的,以查看是否可以进行手动复制。它的编写者是美国康乃尔大学一年级研究生罗伯特·莫里斯。这个程序只有99行,利用了Unix系统中的缺点,用Finger命令查联机用户名单,然后破译用户口令,用Mail系统复制、传播本身的源程序,再编译生成代码。最初的网络蠕虫设计目的是当网络空闲时,程序就在计算机间“游荡”而不带来任何损害。当有机器负荷过重时,该程序可以从空闲计算机“借取资源”而达到网络的负载平衡。而莫里斯蠕虫不是“借取资源”,而是“耗尽所有资源”。是通过互联网传播的第一种蠕虫病毒。它既是第一种蠕虫病毒,也是第一次得到主流媒体的强烈关注。它也是依据美国1986年的《计算机欺诈及滥用法案》而定罪的第一宗案件。该蠕虫由康奈尔大学学生罗伯特·泰潘·莫里斯(Robert Tappan Morris)编写,于1988年11月2日从麻省理工学院(MIT)施放到互联网上。

莫里斯蠕虫有好几个“第一”,它利用各种程序和服务中的漏洞并检查是否存在现有感染,以及现代恶意软件的所有行为。因为Morris担心系统管理员会隔离该蠕虫并忽略感染,因此他对其进行了编程以实现持久性。但是,无法停止自我复制过程,因此它会导致设备负载过高,使其无法运行,并在设备之间传播时导致网络中的拒绝服务 (DoS)。

Morris是第一个被《计算机欺诈与滥用法案》(Computer Fraud and Abuse Act)定罪的人。然而,他后来成为一名成功的企业家,并被授予麻省理工学院(MIT)终身教职。

1989年:世界上第一个勒索软件

1989年,AIDS病毒(AIDS Trojan)首次出现,成为世界上第一个被观察到的勒索软件。巧合的是,互联网接入也在1989年首次通过一家名为TheWorld的ISP在美国之外公开提供。然而,直到2005年,勒索软件才利用网络连接来感染和攻击受害者。

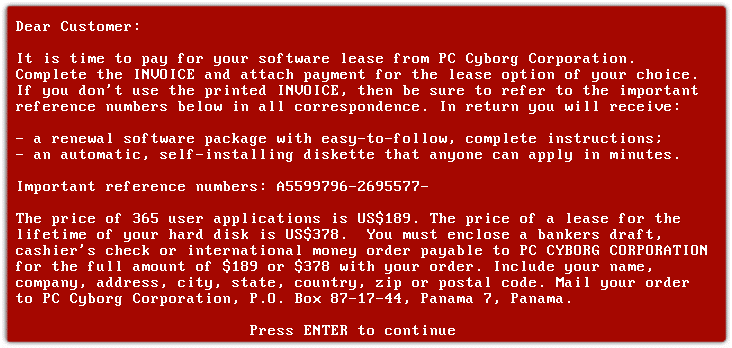

1989 年,人类AIDS病毒在全球范围内具有高度的话题性和相关性,类似于今天的 COVID-19 相关新闻。AIDS特洛伊木马通过邮件(是的,物理邮件,不是电子邮件)通过 20,000 张受感染的软盘发送给全世界的AIDS研究人员。磁盘运行后,它包含一份关于AIDS的问卷。但在第 90 次重新启动时,它将文件名更改为加密字符串并将其对用户隐藏。然后屏幕上显示了每年租约 189 美元或终身许可证 385 美元的需求,发送到巴拿马的邮政信箱。只接受银行汇票、银行本票或汇票。

AIDS木马被认为是已故的约瑟夫·波普博士发明的,他声称他发明这个勒索软件是为了将收集到的资金捐给AIDS研究。然而,其他报告称,在世界卫生组织拒绝他的工作后,他对他们感到不安。有趣的是,波普博士并没有把他的任何一张软盘寄给美国的研究人员。

对该恶意软件的取证分析显示,该恶意软件的加密密钥是“Dr.小约瑟夫·刘易斯·安德鲁·波普。”波普博士在英国被捕并受到指控,但在刑事诉讼期间,他被宣布精神失常并被驱逐回美国。

AIDS勒索软件说明

1992:Michelangelo(米开朗基)病毒

Michelangelo是继AIDS病毒之后又一个备受瞩目的产生重大影响的病毒。Michelangelo是一种针对DOS分区的引导扇区病毒。它是用Assembly编写的,与原来的病毒一样,它通过软盘传播,因为它以主引导记录为目标,并感染附加的软盘存储,从而允许它在复制和加载过程中传播。

它之所以被命名为Michelangelo,是因为它被设定了一个定时炸弹——一个在Michelangelo生日(3月6日)被唤醒的指令。当3月6日启动PC机,米氏病毒将会发作。除了像本来一样进行传染外,还将把硬盘和当时插在软驱中的软盘数据破坏掉。这种故意破坏性写盘的病毒就是恶性病毒。米氏病毒在PC机用户中造成的影响是巨大的。每当3月6日来临时,世界各国的报刊和电台就发布消息警告使用PC机的人们,要么在那天不要开机,要么把电脑的日期调过3月6日,以避免由米氏病毒造成的损失。

1994-1995年:第一例网络钓鱼攻击案例出现

随着美国在线(AOL)、CompuServe和Prodigy等服务的推出,互联网的使用在美国获得了发展,诈骗和网络钓鱼也随之增长。对于许多在AOL聊天室长大的人来说,90年代中期的progz(程序的俚语)和warez(软件的俚语)场景是革命性的。由于拨号上网非常昂贵,而且是按分钟供应的,因此许多攻击者对窃取帐户凭证很感兴趣。

新的程序开始在非法的warez聊天室进行交易,这些聊天室包含了punterz(把人踢出网络),phishing progz(窃取用户账户)和用来生成随机信用卡的工具。其中最著名的程序之一是AOL(美国在线)的名字“AOHell”,它包含一个随机的账户创建者,使用随机创建的信用卡账户免费开立一个月的账户。

它还包含了网络钓鱼的最早证据之一。虚假的AOL自动即时消息设备人不加区分地向目标发送即时消息,要求他们验证自己的账户凭证,声称存在计费问题或其他类似问题。要想继续与设备人交谈,受害者必须输入用户名和密码来“验证自己的身份”。这些信息随后被AOHell程序的用户收集,以使用或出售免费帐户访问和垃圾邮件。

AOHell

在 AOL warez 房间中看到的其他细微差别是承诺做特定事情的程序,但实际上是针对不知情的“n00bs”或初学者用户/新手的凭证收集程序。WareZ是个无形的组织,号称“不以赢利为目的纯技术团体”。他们有自己的信念和约定成俗的行规,他们没有自己网站,不赚钱,破解的游戏只用FTP上传以供下载,并通过BBS交流信息。

“千年虫”的出现

由于互联网的高速发展,潜在受害者数量的增加,导致攻击的数量急剧增加。“千年虫”缩写为“Y2K”。是指在某些使用了计算机程序的智能系统(包括计算机系统、自动控制芯片等)中,由于其中的年份只使用两位十进制数来表示,因此当系统进行(或涉及到)跨世纪的日期处理运算时(如多个日期之间的计算或比较等),就会出现错误的结果,进而引发各种各样的系统功能紊乱甚至崩溃。因此从根本上说千年虫是一种程序处理日期上的漏洞(计算机程序故障),而非病毒。因为人们担心,由于控制电脑主板的BIOS存在设计漏洞,旧电脑会在1999年12月31日后停止运行。当操作系统在2000年1月1日重新启动时,它会认为现在是1900年1月1日,从加油站、电梯到交易大厅和发电厂,一切都被打乱了。最终,这个设计漏洞被证明并没有想象中那么严重,大多数组织和个人都毫发无损。但是对千年虫的恐惧在几个月的时间里占据了全世界的新闻头条。

1999/2000:第一个僵尸网络出现

到2000年,宽带接入的吸引力开始超越那些能够通过数字用户线(DSL)连接负担得起T1线路的组织。家庭用户和组织现在可以全天候在线。在接下来的几年里,攻击者利用这种无处不在的访问方式,开创了僵尸网络和蠕虫的时代。

当僵尸网络刚出现时,这个术语让人想起了《终结者》(Terminator)系列电影中虚构的企业反派天网(Skynet)。简单地说,僵尸网络是一组在操作员的命令和控制下被攻破的计算机。那时,僵尸网络很简单。它们感染并在设备之间传播,大多数僵尸网络恶意软件连接到互联网中继聊天(irc,就像以前的AOL聊天室)上的预定命令和控制服务器(C2),以接收指令。

第一个被观察到的僵尸网络是EarthLink Spam僵尸网络,它在2000年首次亮相。它的任务很简单:发送大量的垃圾邮件。EarthLink僵尸网络占了当时所有垃圾邮件的25%,总计约12.5亿条邮件。由于这场厚颜无耻的运动,它给其运营商可汗·c·史密斯(Khan C. Smith)带来了前所未有的2500万美元赔偿。

然而,1999 年出现的GTbot,使其成为真正的第一个僵尸网络。从现在的眼光来看,它非常简单。它只是上将自己传播到其他设备并通过 IRC 接收命令。这些命令是由 GTbot 控制器发出的,他们使用这个受影响的设备(称为僵尸)网络来发起分布式拒绝服务 (DDoS) 攻击。

蠕虫式攻击的崛起

蠕虫仍然是攻击者武器库的一部分,尽管在今天已经不常见了。如前所述,蠕虫不同于病毒,因为它们不需要人类交互来传播。而且,由于蠕虫可以自行传播,它可以在短时间内广泛传播。无论其意图如何,在此期间被蠕虫感染通常是相当明显的,因为它经常导致拒绝服务(通常是由于漏洞)。因为它们消耗了不断增加的操作系统周期,它们最终迫使受感染的设备停止运行。随着蠕虫的传播,由此产生的DoS攻击可以破坏整个组织。

2000:I LOVE YOU 蠕虫病毒

我爱你(ILOVEYOU)蠕虫,又称VBS/Loveletter或Love Bug worm,是一个以VBScript撰写的电脑蠕虫。本蠕虫首度在香港发现,第一次于2000年5月3日出现在电子邮件信箱中,以简单的ILOVEYOU标题出现,并挟带附件"LOVE-LETTER-FOR-YOU.TXT.vbs"。“我爱你”蠕虫是由菲律宾的一名大学生Onel De Guzman创造的。

I LOVE YOU 蠕虫使用多种机制传播。首先,它通过电子邮件作为恶意附件“LOVE-LETTER-FOR-YOU.vbs.txt”发送给用户。当被受害者打开时,该蠕虫会查找受害者的 Microsoft Outlook 通讯录,并发送冒充受害者的电子邮件并将自身复制为附件。这种新颖的方法导致数百万台计算机在几天内被感染,因为许多人信任来自受信任的同事(包括朋友、家人和同事)的电子邮件。这种抓取目标地址簿并在电子邮件中冒充他们的方法仍然被用作攻击者的交易 (EMOTET) 的一部分。

2003年:Blaster(MSBlast, lovesan)

到 2003 年 8 月,许多个人和组织都使用宽带连接连接到互联网,这引发了破纪录的蠕虫和蠕虫攻击。

2003年8月11日,Blaster(又名MSBlast和lovesan)突然出现,家庭用户和大型组织的电脑都出现了“蓝屏死机”(BSOD)并重新启动。在2003年8月29日,一个来自明尼苏达州的十八岁年轻人Jeffrey Lee Parson由于创造了Blaster.B变种而被逮捕;他在2005年被判处十八个月的有期徒刑。

Blaster针对微软Windows XP和2003操作系统的远程过程调用(RPC)漏洞在全世界传播。该蠕虫的目标是对windowsupdate.com执行SYN flood攻击,以阻止设备访问更新。幸运的是,开发者错误地将Blaster引向了错误的域。windowsupdate.com 域并不重要,因为设备使用 windowsupdate.microsoft.com 来接收更新。

但是,由于蠕虫中的一个漏洞,它也因缓冲区溢出而导致拒绝服务 (BSOD)。继续重新启动并没有阻碍这项工作,因为它只是重新开始,一遍又一遍地关闭设备。由于互联网连接的广泛采用,这成为第一个全球拒绝服务攻击。

开发者的意图在恶意软件二进制文件中发现的不祥信息中被揭示:

该蠕虫源于对 Microsoft Patch Tuesday 补丁(俗称 Exploit Wednesday)的逆向工程。 Blaster 不会影响在 8 月 11 日之前应用 (MS03-026) 补丁的组织。此示例强调了组织在发布更新后尽快修补系统的重要性。不幸的是,直到今天——18 年后——许多组织仍然忽视了这个建议。

发表评论

提供云计算服务

提供云计算服务