KeyTrap 攻击:一个 DNS 数据包可中断互联网访问

导语:目前,Google 和 Cloudflare 的 DNS 服务中已经存在修复程序。

域名系统安全扩展 (DNSSEC) 功能中名为 KeyTrap 的严重漏洞,可能会长时间拒绝应用程序的互联网访问。

KeyTrap 的编号为 CVE-2023-50387,影响着所有流行的域名系统 (DNS) 实施或服务。它允许远程攻击者通过发送单个 DNS 数据包,在易受攻击的解析器中长期持续的拒绝服务 (DoS) 。

DNS 允许我们通过输入域名,而不是需要连接服务器的 IP 地址来访问在线位置。

DNSSEC 是 DNS 的一项功能,可为 DNS 记录带来加密签名,从而为响应提供身份验证;此验证可确保 DNS 数据来源。

攻击请求造成了重大损害

KeyTrap 已出现在 DNSSEC 标准中二十多年,由国家应用网络安全研究中心 ATHENE 的研究人员以及法兰克福歌德大学、Fraunhofer SIT 和达姆施塔特工业大学的专家发现。

研究人员解释说,该问题源于 DNSSEC 要求发送受支持密码的所有相关加密密钥以及进行验证的相应签名。

即使某些 DNSSEC 密钥配置错误、不正确或属于不受支持的密码,该过程也是相同的。

通过利用此漏洞,研究人员开发了一种新型的基于 DNSSEC 的算法复杂性攻击,该攻击可以使 DNS 解析器中的 CPU 指令数增加 200 万倍,从而延迟其响应。

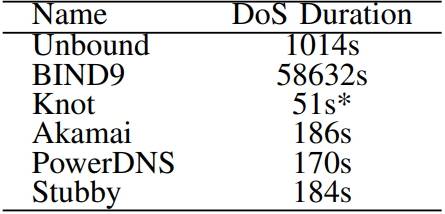

这种 DoS 状态的持续时间取决于解析器的实现,但研究人员表示,单个攻击请求可以使响应时间从 56 秒到长达 16 小时不等。

一次请求的 KeyTrap 攻击中 DNS 解析器延迟

利用这种攻击会对使用互联网的应用程序造成严重后果,包括网络浏览、电子邮件和即时消息等技术。

研究人员表示:“利用 KeyTrap,攻击者可以完全禁用全球互联网的大部分内容。”

自 2023 年 11 月初以来,研究人员已经展示了他们的 KeyTrap 攻击,如何影响 DNS 服务提供商(例如 Google 和 Cloudflare),并与他们合作开发缓解方法。

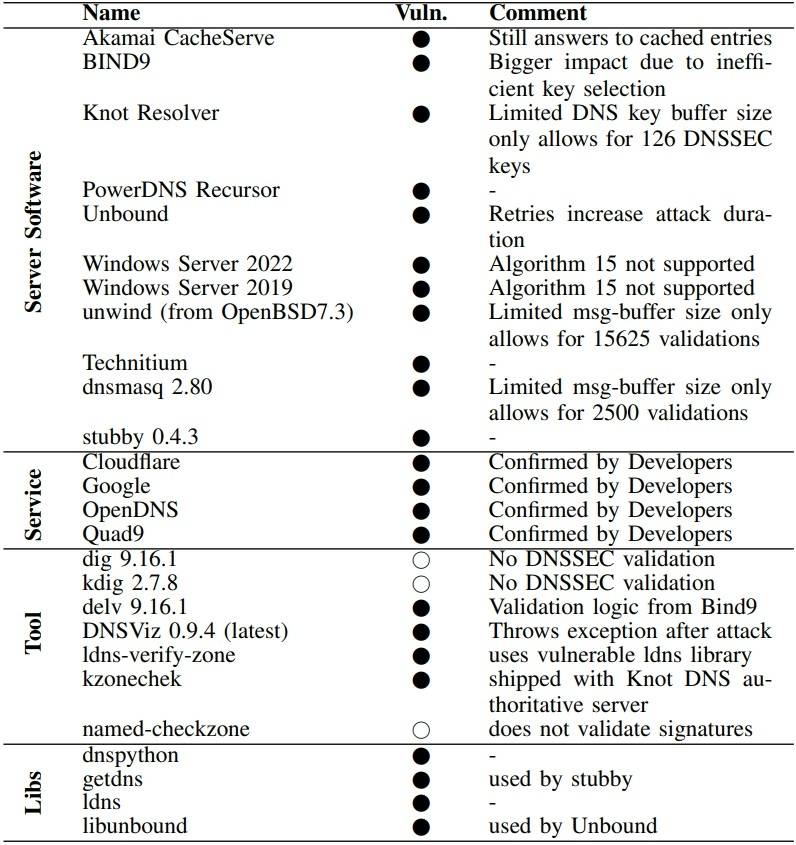

DNS 实施容易受到 KeyTrap 的攻击

ATHENE 表示,KeyTrap 自 1999 年以来就出现在广泛使用的标准中,近 25 年来一直没有引起人们的注意,主要是因为 DNSSEC 验证要求的复杂性。

尽管受影响的供应商已经推出修复程序或正在减轻 KeyTrap 风险,但从根本上解决该问题可能需要重新评估 DNSSEC 设计理念。

为了应对 KeyTrap 威胁,Akamai在 2023 年 12 月至 2024 年 2 月期间开发并部署了针对 DNSi 递归解析器的缓解措施,包括 CacheServe 和 AnswerX,以及云和托管解决方案。

这一安全漏洞允许攻击者对互联网的功能进行破坏,使全球三分之一的 DNS 服务器遭受高效的拒绝服务 (DoS) 攻击,并影响了超过 10 亿用户。

Akamai 指出,根据 APNIC 数据,大约 35% 的美国用户和全球 30% 的互联网用户依赖使用 DNSSEC 验证的 DNS 解析器,极容易受到 KeyTrap 的攻击。

目前,Google 和 Cloudflare 的 DNS 服务中已经存在修复程序。

发表评论

提供云计算服务

提供云计算服务