攻击者设置的“双重暗桩”:BalkanDoor后门和BalkanRAT远程访问木马分析

导语:近期,我们在巴尔干地区发现了一个正在活跃的恶意活动,传播了两个具有相似目的的工具——一个被命名为BalkanDoor的后门,和一个被命名为BalkanRAT的远程访问木马。

概述

近期,我们在巴尔干地区发现了一个正在活跃的恶意活动,传播了两个具有相似目的的工具——一个被命名为BalkanDoor的后门,和一个被命名为BalkanRAT的远程访问木马。

BalkanRAT使攻击者能够借助图形界面远程控制受感染的计算机(手动进行),BalkanDoor使攻击者可以通过命令行远程控制受感染的计算机(自动批量化控制)。ESET安全产品将其检测为Win32/BalkanRAT、Win64/BalkanRAT和Win32/BalkanDoor。

针对该恶意活动的典型受害者,使用恶意电子邮件作为其传播机制,最终在他们的计算机上部署了这些工具,每个工具都能够完全控制受感染的计算机。这种相当罕见的设置使攻击者可以选择以最合适的方式来指示计算机执行攻击者特定的操作。

该恶意活动的主题是税收。由于电子邮件的内容、包含的链接和诱饵PDF都涉及税收,因此证明攻击者显然是针对巴尔干地区组织的财务部门发动攻击。因此,尽管用于远程访问的后门和其他工具经常用于间谍活动,但我们认为这种特定的恶意活动具有财务方面的动机。

该恶意活动至少自2016年1月开始活跃,直至本文撰写时。根据我们的遥测,最近一次检测到恶意活动活跃是在2019年7月。该恶意活动在2016年曾被塞尔维亚的安全研究员分析过,在2017年曾被克罗地亚的互联网应急中心(CERT)分析。然而,上述两次分析都是仅针对这两个工具的其中一个,并且只针对一个国家。然而,我们的研究表明,这二者的攻击目标以及攻击者使用的战术、技术和程序(TTP)存在巨大的重叠。

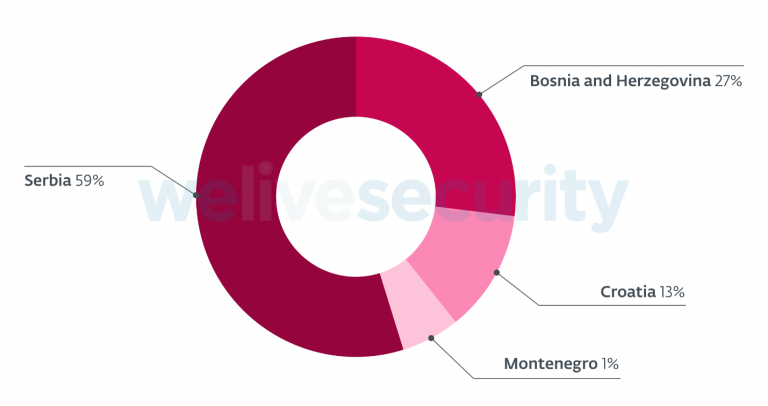

我们的研究结果表明,所有攻击都是经过精心策划的,我们认为其目标包括克罗地亚、塞尔维亚、黑山、波斯尼亚和黑塞哥维那。

在我们的研究中,还发现了该恶意活动中所使用的恶意软件的更多信息,并提供了一些北京信息。我们发现了一个新版本的BalkanDoor,它带有一种新的执行/安装方法:利用WinRAR ACE漏洞(CVE-2018-20250)。此外,我们已经发现两种恶意工具都使用开发人员付费获得的各种证书进行数字签名,以增加合法性。其中,颁发给SLOW BEER LTD的证书在撰写本文时甚至仍然有效,我们已经通知颁发机构有关滥用的情况,他们已经撤销了证书。

在本文中,我们将分析BalkanDoor和BalkanRAT的一些显著特征。我们的分析表明,前者作为Windows服务运行,允许其远程解锁Windows登录屏幕,无需密码,同时也无需启动具有最高权限的进程。后者滥用合法的远程桌面软件(RDS)产品,并使用额外的工具和脚本来隐藏其存在,例如隐藏窗口、托盘图标、进程等。

目标和分布

BalkanRAT和BalkanDoor都在克罗地亚、塞尔维亚、黑山、波斯尼亚和黑塞哥维那传播。上述这些国家与斯洛文尼亚和前马其顿共同组成了南斯拉夫国,该国在1992年解体。

恶意软件在不同国家的分布:

根据我们的遥测,传播这些工具的恶意活动自2016年开始,最近一次检测发生在2019年7月。

攻击者通过恶意电子邮件分发他们的恶意工具,其中包含指向恶意文件的链接。

用于分发BalkanDoor和BalkanRAT的恶意电子邮件中,包含一些伪装成官方机构合法网站的恶意链接。

在恶意活动中滥用的域名:

pksrs[.]com伪装成pks.rs,塞尔维亚工商会;

porezna-uprava[.]com、porezna-uprava[.]net伪装成porezna-uprava.hr,克罗地亚财政部税务局;

pufbih[.]com伪装成pufbih.ba,波斯尼亚和黑塞哥维那联邦税务管理局。

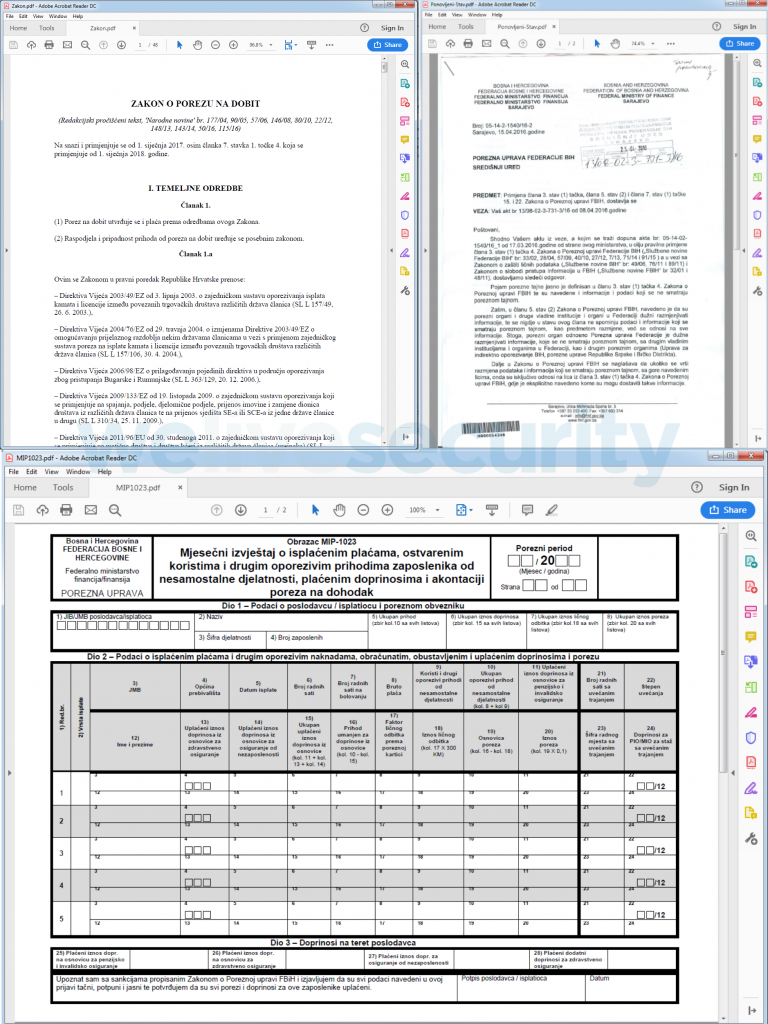

诱饵PDF中的内容与税收相关,该恶意活动中使用的诱饵PDF如下:

MIP1023.pdf (波斯尼亚语)税务表格

Ponovljeni-Stav.pdf (波斯尼亚语)税法

AUG_1031.pdf (波斯尼亚语)使用税务应用程序的指导

Zakon.pdf (克罗地亚语)税法

ZPDG.pdf (克罗地亚语)税法

诱饵PDF文档示例如下:

大多数情况下,指向可执行文件的链接会伪装成PDF的链接。可执行文件是一个WinRAR的自解压工具,其名称和图标已经被更改为与PDF高度相像的内容,以欺骗用户。在执行时,该文件会解压缩其内容,打开诱饵PDF(以防止怀疑)并静默执行BalkanRAT或BalkanDoor。

在2019年发现的一些新型BalkanDoor样本中,恶意软件以ACE压缩包的形式分发,伪装成RAR压缩包(非可执行文件),专门利用WinRAR ACE漏洞(CVE-2018-20250)。该漏洞已经在2019年2月28日发布的5.70版本WinRAR中实现修复,目前已知该漏洞经常被用于分发恶意软件。

基于漏洞利用的BalkanDoor部署比以前版本的恶意软件更为隐蔽,因为它不需要执行下载的文件,这种操作可能会引起受害者的怀疑。

恶意活动分析

根据我们的遥测,大多数时候,这两种恶意软件都会被部署在同一台主机上。这两种工具的组合为攻击者提供了命令行界面和受感染计算机的图形界面。

当整个工具集部署在受感染主机上之后,下面是攻击的示例场景:

攻击者通过BalkanDoor发送的屏幕截图或通过BalkanRAT的查看功能发现受害者的屏幕被锁定,因此很可能此时没有使用计算机。借助BalkanDoor后门,攻击者发送一个后门命令来解锁屏幕。再通过使用BalkanRAT,攻击者几乎可以在计算机上做任何想要的事情。

但是,即使受害者没有使用他们的计算机,但他们仍然有可能发现攻击者的活动。针对这个缺点,使用RDS工具可能会有所帮助。攻击者不受后门中提供的命令或其代码编写能力的限制,可以手动对被感染计算机进行控制。假如只有后门可用,那么攻击者需要编写大量代码来执行特定操作。

原则上来看。Balkan工具集可以用于间谍活动,针对其他可能的目标发动攻击。然而,综合考虑恶意活动的目标和分布,再加之我们对Balkan工具集的分析表明,攻击者目前正在追求经济收益,而并非间谍活动。

BalkanDoor后门没有设置任何外发通道。根据推测,如果该恶意活动是用于间谍活动,攻击者会需要一个外发通道来收集上传的数据,至少作为手动攻击的备份。

相反,我们之所以推断攻击者目标是经济收益的原因在于,我们已经发现BalkanRAT通过SCardListReadersA/ SCardConnectA API函数投放了一个可以列出所有可用智能卡的工具。智能卡通常由银行或政府签发,以确认持有人的身份。如果被滥用,智能卡就可以有助于非法活动或欺诈活动,例如:以数字方式签订合同、验证转账交易等。

此前,我们曾经在针对俄罗斯银行的恶意活动Buhtrap中看到了这个功能。

BalkanDoor后门分析

BalkanDoor是一个简单的后门,具有少量的命令,包括:下载并执行文件、创建远程Shell、截取屏幕截图。该恶意软件可以用于自动执行受感染计算机上的任务,或一次性控制多台受感染的计算机。我们目前已经发现六个版本的后门,其支持的命令也自从2016年以来不断发展。

初始化投放工具会解压所有组件,打开一个诱饵PDF文件(在某些情况下),并执行批量安装脚本,以确保后门的持久性。

后门将其自身注册为一个看似合法的服务名称(例如:WindowsSvc、WindowsPrnt、WindowsConn或WindowsErr),附带的批处理脚本可以通过使用注册表运行键值或启动文件夹来进一步保障其持久性。

在安装后门后,计算机将连接到C&C服务器,通过计算机名称识别其自身并请求命令。后门可以通过硬编码的列表连接到任何C&C,这是一种增加其可变性的措施。该过程中,通过HTTP或HTTPS方式协议进行连接。如果使用的是HTTPS协议,则会忽略服务器的证书。

如果连接不成功,后门可以在被感染的计算机上使用用户配置的代理,并重复尝试连接。

后门命令采用INI文件格式,其属性确定命令、命令参数和预期接收者。通过指定收件人列表,攻击者可以立即将命令发送到多台受感染的计算机上,例如:自动获取所有受感染计算机的屏幕截图。

BalkanDoor的命令:

cn 指定命令的预期接收者的计算机名称;

du, int 下载并执行文件;

du, ra, de, rpo 在指定的环境和指定的桌面中下载并执行文件;

rip 创建可以从指定IP地址访问的远程Shell;

scr_int, scr_dur 捕获指定持续时间内的一系列屏幕截图。

此外,后门自身也可以在几种模式中执行,由执行它的命令行参数来决定。当从远程Shell执行时,这些模式本身可以作为后门命令。

BalkanDoor的模式:

/unlock 解锁屏幕;

/rcmd 创建远程Shell,并将其输入/输出重定向到指定的IP地址;

/takescr 捕获一系列屏幕截图,持续时间由其他参数决定;

/run 使用cmd.exe执行指定的命令;

/runx 在活动(输入)桌面上使用cmd.exe执行指定的命令;

/inst 将自身安装为服务,并启动主程序(参见/nosvc);

/start 启动相关服务,启动主程序(参见/nosvc);

/nosvc 主要Payload,与C&C通信并解释后门命令。

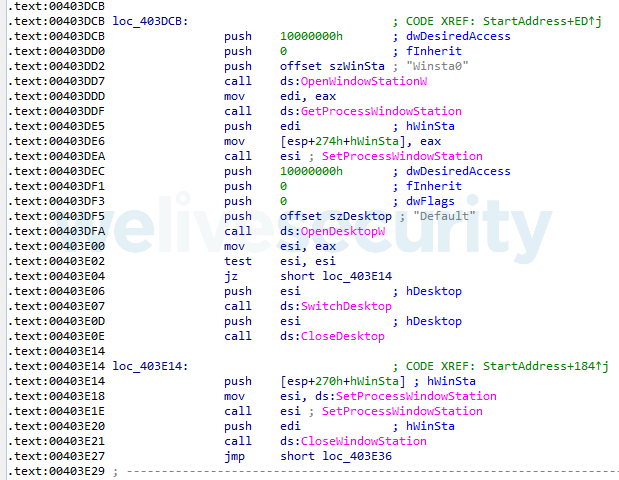

在BalkanDoor功能中,最值得关注的是无密码屏幕解锁。

在登录用户锁定计算机的情况下,该功能可以派上用场。“锁定屏幕”实质上只是系统的另一个桌面,任何具备必要权限的恶意软件都可以通过命令切换到真实桌面,无需密码即可执行此操作。

使用/unlock参数远程执行后门时,负责解锁计算机的代码:

BalkanRAT远程访问木马分析

在恶意Balkan工具集中,BalkanRAT比后门更为复杂。其目标是部署Remote Utilities软件的副本,该软件是俄罗斯厂商Remote Utilities, LLC的商业软件,用于远程访问计算机或进行远程管理。BalkanRAT还会为攻击者提供此远程访问所需的凭据。

BalkanRAT具有几个额外的组件,可以用于加载、安装并隐藏RDS的存在。这些组件可以向防火墙中添加例外、隐藏RDS的窗口及其托盘图标,并隐藏任务管理器中相关进程的存在。

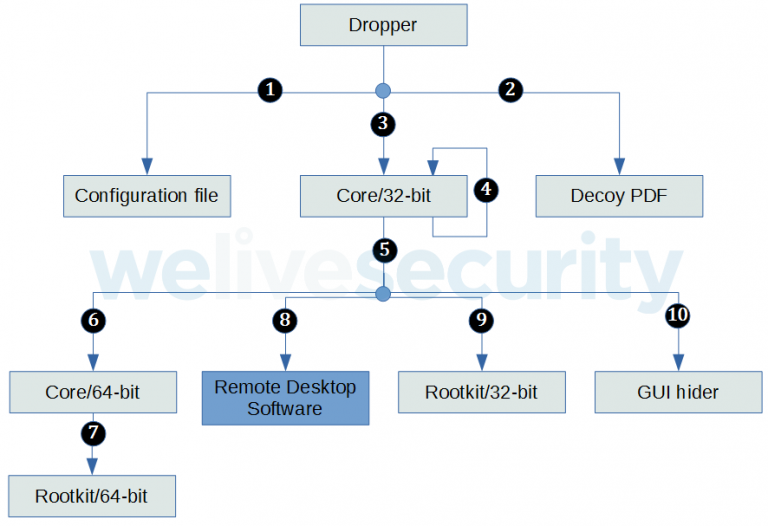

恶意活动中用于部署和隐藏RDS存在的组件:

1、投放工具首先解压所有的组件:配置文件、远程桌面软件和安装该软件的核心组件、用户空间Rootkit、GUI隐藏工具和诱饵PDF文件。

2、投放工具打开PDF文件,以免引起用户的怀疑。

3、投放工具隐蔽地在安装模式下执行核心组件(32位)。

4、核心组件(32位)将自身部署为在每次启动时执行,并为RDS在防火墙添加例外。该组件执行配置文件中定义的命令inst1和inst2,并再次执行其自身,现在处于隐藏模式。

5、在此模式下,核心组件的作用类似于键盘记录程序。

6、核心组件(32位)以注入模式执行其自身的64位版本(如果适用)。

7、核心组件(64位)将用户空间Rootkit(64位)注入任务管理器进程。随后,用户空间Rootkit会在任务管理器中隐藏恶意进程的存在。

8、核心组件(32位)执行RDS。它将会持续监控并隐藏RDS窗口,因为这是一个GUI应用程序。

9、核心组件(32位)将用户空间Rootkit(32位)注入到任务管理器进程中。然后,用户空间Rootkit会在任务管理器中隐藏恶意进程的存在。

10、核心组件(32位)执行配置文件中指定的命令cmd1和cmd2。其中一个命令是隐藏GUI,运行的是一个隐藏RDS托盘图标的自动热键(AutoHotKey)脚本。

注意:上面的某些组件是可选的。有时,它们会被卜树伟包括加密的Payload和相应加载工具的集合,我们在此忽略了这些细节。

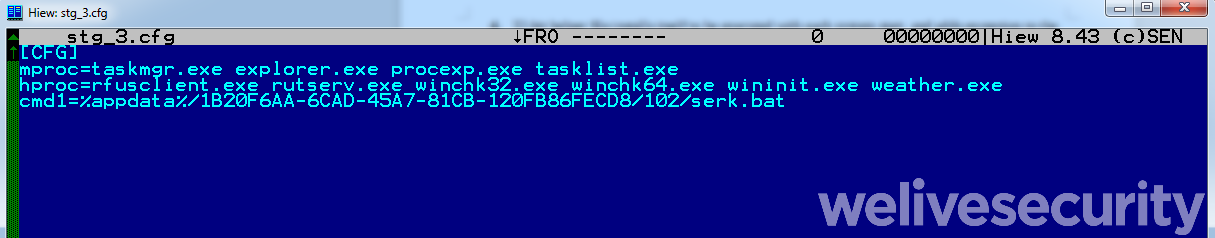

BalkanRAT的配置文件采用INI文件格式(类似于BalkanDoor,它使用此格式进行后门命令),其中一个部分名为[CFG]。恶意软件的核心组件和用户空间Rootkit使用INI文件。

各属性和对应的功能:

inst1, inst2 安装期间由核心组件执行的命令;

cmd1, cmd2 由核心组件主Payload执行的命令;

hproc 应由用户空间Rootkit隐藏的进程列表;

mproc 注入用户空间Rootkit的进程列表。

BalkanRAT的配置文件:

BalkanRAT的核心是一个多用途的组件(有32位和64位版本),它可以在各种模式下执行,由命令行参数决定。最重要的是,它用于安装BalkanRAT,启动用户空间的Rootkit并在防火墙中添加RDS组件的例外。

BalkanRAT核心组件支持的功能:

/rhc 执行批处理文件。

/fwl 为指定程序添加防火墙例外。

/sreg 在注册表中设置RDS的配置数据,特别是应该发送凭据的电子邮件地址。

/inst 通过将自身添加到“load”条目下的[HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Windows]注册表键值来添加持久性。将RDS的例外添加到本地防火墙。在主模式下再次执行(不带参数)。

/inj 根据配置文件所指定的内容,将用户空间Rootkit库注入到进程中。

(无) 主模式。执行64位版本核心组件(如果适用),注入用户空间Rootkit,执行RDS并通过将其坐标更改为屏幕外的值来实现隐藏窗口。另一个线程负责捕获按下的击键。

BalkanRAT恶意软件的主要部分是用于远程访问的Remote Utilities软件的副本。BalkanRAT没有使用官方版本,而是使用由攻击者证书签名的副本。

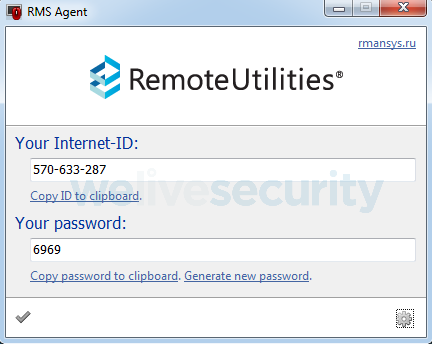

在受害者计算机上运行的RDS客户端必须首先知道在服务器端生成的唯一ID和密码才能连接到服务器。在BalkanRAT部署的RDS配置方式中,所有受害者的密码都相同,并且生成的唯一ID会由工具本身发送到攻击者的电子邮件地址。

由于BalkanRAT工具滥用是合法的,它利用真正的Remote Utilities基础设施进行通信(rutils.com和server.rutils.com)。正因如此,该通信对于一些用户和一些安全产品来说,似乎看起来是合法的。

基于上述过程,攻击者已经获得通过Remote Utilities软件访问受感染计算机的凭据。使用该工具,他们可以广播屏幕以监控用户的活动,并且能够手动接管受感染的计算机。

受害者不会看到下面的窗口。如果使用Remote Utilities的合法副本,该窗口会保持可见。但是,BalkanRAT将使用GUI隐藏功能隐藏该窗口。

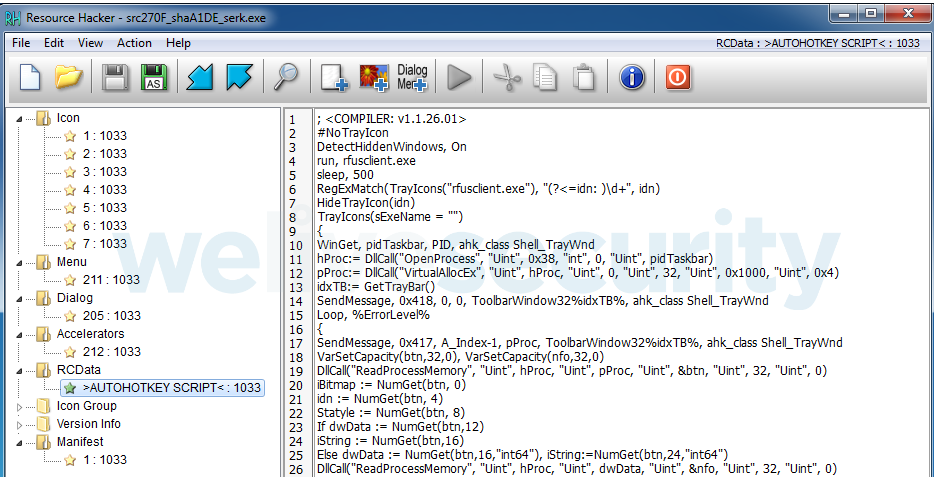

为了保持隐蔽性,BalkanRAT使用GUI隐藏的功能。在大多数样本中(除一些较旧的样本例外),该功能以AutoHotKey脚本的方式来实现,编译成可执行文件,以便在即使没有安装AutoHotKey的情况下也能运行。该脚本的作用是隐藏RDS客户端的托盘图标。

嵌入在可执行文件资源部分的AutoHotKey脚本:

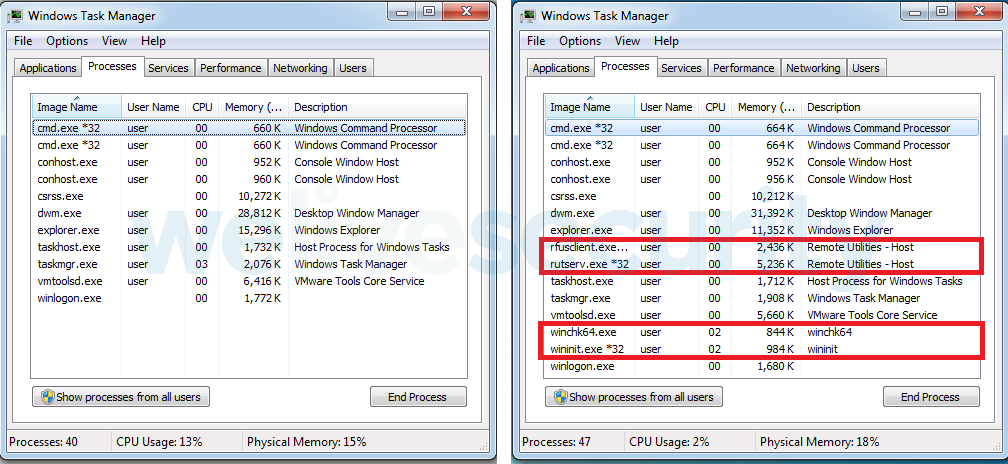

BalkanRAT另外一个值得关注的隐藏功能是隐藏用户进程的能力。

为实现此目的,用户空间Rootkit库将注入到配置文件中硬编码的进程之中。用户控件Rootkit将NtQuerySystemInformation函数挂钩到注入它的进程。如果SystemProcessInformation被查询,将会过滤掉配置文件中指定名称的进程的所有条目。因此,传统意义上的任务管理器实用程序将不会显示出攻击者希望对用户隐藏的进程。

注入用户空间Rootkit后,列表中将缺少某些进程的显示。而在没有Rootkit的情况下,进程是可见的。

当然,隐藏的进程列表中主要是BalkanRAT的进程。但是,我们还在列表中看到了类似“weather.exe”或“preserve.exe”的名称,这些文件名属于BalkanDoor后门。而正是这一发现,支撑了两种工具在共同使用的推断。

总结

BalkanRAT和BalkanDoor都使用了一些值得关注的攻击技术,其中每一种都会对受害者构成巨大的风险。如果将这两种恶意软件共同作为工具集,就会形成一种更为强大的武器,我们发现的目标金融组织也就会更多,这是一个非常值得关注的情况。

就攻击方法而言,针对巴尔干地区金融行业的恶意活动展示出了一些与2016年乌克兰恶意活动的相似之处。在针对乌克兰的恶意活动中,攻击者的目标是控制公证处计算机,并伪造成公证人的身份进行一些非法操作。

正如攻击者可能代表公证人确认欺诈交易一样,攻击者还可能会开展欺诈性的交易,也可能会冒充公司财务部门的经理。

为了保证安全,企业用户应该遵循基本的网络安全原则:对电子邮件保持谨慎,仔细检查邮件中的附件和链接,保持软件更新,并使用信誉良好的安全解决方案。

威胁指标

ESET检测名称

Win32/BalkanDoor.A

Win32/BalkanDoor.B

Win32/BalkanRAT.A

Win32/BalkanRAT.B

Win64/BalkanRAT.A

Win64/BalkanRAT.B

SHA-1

BalkanDoor - 可执行文件

02225C58A0800A8FFFE82F7614695FDEEB75C8B3

3E8AF08F2C64D9D305A129FDEA6B24ED3D8D9484

400FF3FD5BEF94DCBEAE24B5B8A6632DCD1D22A6

576EF0057982DE87CA029C736706E840031A27F4

5CC4F248595268A0C9988DAEE3F0F8F9F5AC0A7F

60EB2A19EC63FF36D13F472EC0E6A594C2778CE6

7AA3D6EA4736C3BF627DB1837B9C8D2B29D7AB8D

AC5383306459CE8CD19BFF412875F093B40427C6

BalkanRAT – 可执行文件和辅助文件

006B8EF615550BA731A30FA83B0E03CD16D2A92D

030DC8C3832F664FA10EFA3105DFF0A9B6D48911

032884A46430039ED4E38518AA20742B79AB2678

09D18CD045285A753BCF4F42C6F10AF76913546A

0F7A95C89911E3DE9205FF6AA03E1A4FCE6BC551

13D8664B438DA278CEB9C8593AE85023432054CD

17EA62EBC5F86997FD7E303FBBFF3E343DA38FCC

1C03ED1ADF4B4E786EFC00F3D892217FAAAFB268

15EC88015FB554302DB131258C8C11C9E46209D4

21DE3EB6F39DF4DBBF2D1FE4B6467AAE3D9FBEBD

21EE61874F299661AECC5453F4D6D0EC5380DAD0

270F1FA36365273F14D89EE852D8A438A594CD05

30BA2213BE4355D619E20DA733F27F59DA7B937E

3170B45FB642301687A3A320282099B9D7B7F0F2

38E7FCD6038E688DEC9F1AF9D2D222B9BBC03A8C

3927B48D315F6712D33166A3B278B7835E76A6A9

3C1FF7BBE8BC2BE9E5531FFAD25B18F03C51CF6B

421F52733D334BE32C899670426C06CB72D92CDE

46E4B456729CF659527D2697BD8518E67B5A0056

4F8BA64DA7EA16A7CE5AA2C83BBFCE1C8646E424

500A447A187240706C059C16366FEDF1AA13EA77

555844CA5CD40DFC27778C2D3B6AFA43D1B76685

5A3201048D8D9D696102A3C3B98DA99C2CC4FF1F

64E3A46BF393936A79478C891654C1070CEC42D1

685314454A7D7987B38ADD2EDDBAC3DB9E78464F

6C83ABE56219CA656B71AA8C109E0955061DA536

6E27F7C61230452555B52B39AB9F51D42C725BED

6EF16FAA19FC4CEF66C4C1B66E58FB9CFFD8098E

72DB8CCC962E2D2C15AC30E98F7382E3ACDEDDA8

730E20EE7228080A7F90A238D9E65D55EDD84301

73E0A62F1AAAB3457D895B4B1E6E2119B8B8D167

7BA4D127C6CD6B5392870F0272C7045C9932DB17

7BF564891089377809D3F0C2C9E25FD087F5F42B

8852647B1C1A2EFA4F25FEA393D773F9FF94D6FA

8D9A804B1433A05216CFE1D4E61CE5EB092A3505

8F85738534158DB9C600A29B9DED8AC85C3DE8C1

963CF321740C4EF606FEC65FCE85FB3A9A6223AC

97926E2A7514D4078CF51EAC069A014309E607F1

9EA0C6A17EE4EB23371688972B7F4E6D4D53F3C8

9F2C6A44453E882098B17B66DE70C430C64C3B26

A1DEA762DD4329E77FE59526D4ABC0E15DE2BBBC

A56A299A8EEF9F4FF082184F66FAD1B76C7CACB8

A5ACE8F90C33CBDB12D398C0F227EC48F99551BF

AA4AD783DFE3CC6B0B9612814ED9418253203C50

AB311B53591C6625335B9B791676A44538B48821

AEDF43347AF24D266EC5D471723F4B30B4ACC0D0

B18222E93D25649BC1B67FAB4F9BF2B4C59D9A1A

B8F67BB5682B26ACD5969D9C6AC7B45FE07E79E1

BAD38D474D5CAAAC27082E6F727CAE269F64CF3C

BEEF0EE9397B01855C6DAA2BFF8002DB4899B121

BFE3F5CEC25181F1B6852E145013E548B920651E

C268CAB6D8EC267EEE463672809FAAEE99C2F446

C2F9FFDF518DA9E037F76902746DE89C2E2821E8

C3813734D3BFC07E339C05417055A1A106E2FBBD

C8CBBC175451A097E605E448F94C89D3E050ACD5

C90756A3C6F6DC34E12BABF5F26543510AACE704

C90B5471BBA3293C0A0E6829A81FBE2EB10B42B2

CD1BC431F53E9CFF8204279CDF274838DE8EBB61

CD82D898A3CEA623179456D9AE5FAD1FB5DA01A0

CDBB74CA0960F2E8631D49ACABF2CEA878AE35B8

CE7092FF909E9380CC647C3350AA3067E40C36A9

CEA70DB7FB8E851EF0D6A257A41C9CEE904345B5

CF7A8AFAC141E162A0204A49BAD0A49C259B5A45

DEEA26F5AF918CEC406B4F12184F0CAB2755B602

DFDFCC61770425A8D1520550C028D1DF2861E53F

E0007A2E0E9AE47DD028029C402D7D0A08EBBC25

E00C309E3FE09248B8AFCFF29FC1A79445C913DA

E95C651C539EAF73E142D1867A1A96098A5E219F

ECEEE01F4E8051F544062AE37D76A3DF2921DF82

F06CB000F9A25DDE791C7E5BC30917C74A8F2876

F26C663D5F6F534543A7C42B02254C98BB4EC0D5

F3BC2F436693B61FED7FA7DDF8BC7F27618F24F3

F6030AE46DC2CEF9C68DA1844F7DCEA4F25A90A3

FA19E71F9A836EA832B5D738D833C721D776781A

FFE23D510A24DB27C1C171D2BAF1FBEB18899039

Remote Utilities程序(不包含使用攻击者证书签名的合法版本)

038ECEB80597DE438D8194F8F57245EB0239FF4B

2A1BB4BB455D3238A01E121165603A9B58B4D09D

34CE3FBEE3C487F4F467B9E8EB36844BB5ACB465

3B88D4047FA2B8F8FA6241320D81508EB676EA7A

400438EB302886FD064274188647E6653E455EED

42F70DAA8C75E97551935D2370142C8904F5A20D

446D3FBAE9889FE59AFAD02C6FB71D8838C3FC67

4D46FB773C02A9FF98E998DA4F0777FB5D9F796B

510C93D3DC620B17500C10369585F4AF7CF3CE0D

6A5CA3B9EE0A048F0AEE1E99CBF3943D84F597FF

6D53E7B5099CE11ACA176519620E8064D4FF9AD0

7CEC39AC6A436577E02E7E8FE8226A00E58564CB

8888014C16732CD5136A8315127BA50BB8BB94ED

A5A05BA6E24226F1BC575CBC12B9FC59F6039312

B77CFFF0E359946029120DD642505BC0A9713ECC

BC6F31D5EBC71FF83BACC0B4471FDEFC206B28D0

BE8A582360FB16A4B515CD633227D6A002D142FA

C6E62A113E95705F9B612CDBF49DAC6BAD2073BD

D8D27C742DA87292EF19A197594193C2C5E5F845

DBE0E084B2A8CE4711C3DF4E62E8062234BF6D3B

E56189FE86C9537C28099518D4F4EA2E42EF9EEE

E918192D2B5C565A9B2756A1D01070C6608F361C

脚本

0BD6C70B7E2320F42F0CFC2A79E161614C7C4F66

7A41B912A3F99370DF4CD3791C91467E23B2AA82

A15AB505B79B88A9E868C95CE544942403C58CB6

A8A5980DE35FBF580497B43EF7E8499E004F9F38

B248E43BAB127D8E1E466821B96B7B7ECF37CB78

配置文件

28F152154F6E6074EA0DE34214102119C8589583

37A2A15C52CAA7D63AF86778C2DD1D2D81D4A270

B4A847D7AAC4164CF90EA585E4842CBF938B26CF

诱饵PDF文件

1E0C4A5F0FF2E835D12C3B6571AE6000E81A014B

8722441FF3678D154C89E312DB1A54951DD21C3F

88C3FDA42768C5B465FD680591639F2CDC933283

9F48E109675CDB0A53400358C27853DB48FCD156

C9B592BD7B69995C75CD5B1E4261B229C27FB479

被攻击者滥用的证书

名称:AMO-K Limited Liability Company

邮箱:llc.amo-k@list.ru

有效期:2015/07/30 - 2016/07/28

SHA-1指纹:4E36C4D10F1E3D820058E4D451C4A7B77856BDB3

当前状态:已过期

名称:Valmpak, TOV

邮箱:tov-valpak@mail.ru

有效期:2016/04/10 - 2017/04/01

SHA-1指纹:17D50E2DBBAF5F8F60BFFE1B90F4DD52FDB44A09

当前状态:已吊销

名称:Valmpak, TOV

有效期:2016/08/22 - 2017/11/04

SHA-1指纹:4A362020F1AFD3BD0C67F12F55A5754D2E70338C

当前状态:已吊销

名称:3D PEOPLE LIMITED

有效期:2017/11/05 - 2018/11/06

SHA-1指纹:936EDFB338D458FBACB25FE557F26AA3E101506E

当前状态:已过期

名称:ADUNIK LTD

有效期:2017/10/11 - 2018/10/12

SHA-1指纹:E7DF448539D1E2671DCF787CF368AAC2ED8F5698

当前状态:已过期

名称:SLOW BEER LTD

邮箱:administrator@slowbeerltd.info

有效期:2019/01/25 - 2019/12/18

SHA-1指纹:2359D644E48759F43993D34885167FECAFD40022

当前状态:已吊销

恶意文件名称

BalkanDoor

投放文件:Zakon.exe

后门文件:weather.exe、winmihc.exe、Preserve.exe、PreservS.exe、WindowsConnect.exe

脚本:weather.cmd、winmihc4.cmd、mihcupdate.cmd

诱饵PDF文件:Zakon.pdf

BalkanRAT

投放文件:ZPDGI.exe、ZPDGV.exe、ZPDGE.exe、ZPDGO.exe、ZPDGU.exe、ZPDGA.exe、Ponovljeni-Stav.exe、AUG_1031.exe、MIP1023.exe

配置文件:stg.cfg

诱饵PDF文件:ZPDG.pdf、Ponovljeni-Stav.pdf、AUG_1031.pdf、MIP1023.pdf

核心组件:winchk32.exe、wininit.exe、hide.exe、winchk64.exe

RDS:rutserv.exe、rfusclient.exe

用户空间Rootkit:winmmon.dll、winmmon64.dll

GUI隐藏组件:serk.bat、serk.exe

文件夹名称

%WINDIR%\1B20F6AA-6CAD-45A7-81CB-120FB86FECD8

%WINDIR%\29D451CF-3548-4486-8465-A23029B8F6FA

%WINDIR%\B1EDD68E-6AD8-4A7E-91A1-3C30903B8DD4

%APPDATA%\1B20F6AA-6CAD-45A7-81CB-120FB86FECD8

%APPDATA%\29D451CF-3548-4486-8465-A23029B8F6FA

%APPDATA%\B1EDD68E-6AD8-4A7E-91A1-3C30903B8DD4

C&C服务器

http://bestfriendsroot[.]com/smart.php

http://bestfriendsroot[.]com/weather.php

http://bestfriendsroot[.]com/zagreb.php

http://consaltingsolutionshere[.]com/smart.php

http://consaltingsolutionshere[.]com/weather.php

http://consaltingsolutionshere[.]com/zagreb.php

http://dogvipcare[.]net/kversion.php

http://hvar.dogvipcare[.]net/dekol.php

http://kimdotcomfriends[.]com/smart.php

http://kimdotcomfriends[.]com/weather.php

http://kimdotcomfriends[.]com/zagreb.php

http://limosinevipsalon[.]com/kversion.php

http://luxembourgprotections[.]com/kversion.php

http://malmevipbikes[.]se/kversion.php

http://split.malmevipbikes[.]se/dekol.php

http://zagreb.porezna-uprava[.]com/dekol.php

用于窃取Remote Utilities凭据的电子邮件地址

b.klokov@inbox.ru

galkin.valentin.83@bk.ru

gligorijmaskov@mail.ru

ivan.aslanov@newmail.ru

ivan.tatarov@qip.ru

melikov.viktor@yandex.ru

mr.aleksandrandreev@mail.ru

test@bbportal.info

tgerik@list.ru

vladzlobin@list.ru

MITRE ATT&CK技术

BalkanRAT

(1)初始访问

T1192 鱼叉式网络钓鱼链接:BalkanRAT通过包含恶意软件链接的电子邮件进行分发。

(2)执行

T1059 命令行界面:BalkanRAT使用cmd.exe执行文件。

T1106 通过API执行:BalkanRAT使用ShellExecuteExW和LoadLibrary API来执行其他恶意软件组件。

T1064 脚本:BalkanRAT使用批处理脚本来安装和执行恶意软件。

T1204 用户执行:BalkanRAT依靠受害者执行初始渗透。恶意软件伪装成具有误导性名称的PDF文档,以诱使目标受害者点击该文件。

(3)持久性

T1060 注册表运行键值/启动文件夹:BalkanRAT使用下面的注册表运行键值来创建持久性:[HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Windows], “load”。

(4)权限提升

T1134 访问令牌操作:BalkanRAT能够使用DuplicateTokenEx或ImpersonateLoggedOnUser API模拟登录用户。

(5)防御逃避

T1116 代码签名:BalkanRAT使用代码签名后的证书进行数字签名。

T1140 反混淆/解码文件或信息:BalkanRAT对其某些组件进行解密和解压缩。

T1089 禁用安全工具:BalkanRAT能够使用其COM接口向本地防火墙添加例外。

T1112 修改注册表:BalkanRAT修改[HKEY_CURRENT_USER\Software\Usoris\Remote Utilities\Server\Parameters]注册表项以存储RDS的配置。

T1027 混淆后的文件或信息:BalkanRAT的某些组件被压缩,并使用XOR方式进行加密。

T1055 进程注入:BalkanRAT将用户空间Rootkit库注入到任务管理器实用程序的进程。

T1108 冗余访问:BalkanRAT的恶意运营着部署了第二个恶意工具(BalkanDoor),以便在BalkanRAT被移除的情况下还能保持远程访问。

T1014 Rootkit:BalkanRAT使用一个用户空间Rootkit对NtQuerySystemInformation函数进行挂钩,以隐藏恶意进程的存在。

T1143 隐藏窗口:BalkanRAT使用第三方远程桌面软件,并将其窗口和托盘图标进行隐藏。

(6)侦查

T1082 系统信息侦查:BalkanRAT从受感染的计算机上收集计算机名称和语言设置。

(7)收集信息

T1056 捕获输入:BalkanRAT能够记录按下的击键。

(8)命令和控制

T1219 远程访问工具:BalkanRAT滥用合法的远程桌面软件进行远程访问。

BalkanDoor

(1)初始访问

T1192 鱼叉式网络钓鱼链接:BalkanDoor通过包含恶意软件链接的电子邮件进行分发。

(2)执行

T1059 命令行界面:BalkanDoor使用cmd.exe执行文件。

T1106 通过API执行:BalkanDoor使用ShellExecuteExW和LoadLibrary API来执行其他恶意软件组件。

T1203 客户端执行漏洞利用:BalkanDoor可以使用一个伪装为RAR压缩包的ACE压缩包进行分发,利用WinRAR中的CVE-2018-20250漏洞来执行恶意代码。

T1064 脚本:BalkanDoor使用批处理脚本来安装和执行恶意软件。

T1035 服务执行:BalkanDoor的后门可以作为服务执行。

T1204 用户执行:BalkanDoor依靠受害者执行初始渗透。恶意软件伪装成具有误导性名称的PDF文档或具有误导性文档的RAR压缩包,以诱使目标受害者点击该文件。

(3)持久性

T1050 新服务:BalkanDoor可以作为新服务安装,模仿合法的Windows服务。

T1060 注册表运行键值/启动文件夹:BalkanDoor可以安装在注册表运行键值中,也可以放置在启动Startup文件夹中。

(4)权限提升

T1134 访问令牌操作:BalkanDoor能够使用DuplicateTokenEx、SetTokenInformation或CreateProcessAsUserW在不同用户的安全上下文中创建进程。

(5)防御逃避

T1116 代码签名:BalkanDoor使用代码签名的证书进行数字签名。

T1107 文件删除:BalkanDoor在执行命令后删除带有后门命令的文件。

T1158 隐藏文件和目录:BalkanDoor将其文件的属性设置为HIDDEN(隐藏)、SYSTEM(系统)和READONLY(只读)。

T1036 伪装:BalkanDoor可以作为服务安装,其名称模仿合法的Windows服务。

T1108 冗余访问:BalkanDoor的恶意运营着部署了第二个恶意工具(BalkanRAT),以便在BalkanDoor被移除的情况下还能保持远程访问。

(6)侦查

T1082 系统信息侦查:BalkanDoor从受感染的计算机上收集计算机名称和语言设置。

(7)收集信息

T1113 屏幕截图:BalkanDoor可以捕获受感染主机的屏幕截图。

(8)命令和控制

T1043 常用端口:BalkanDoor使用80和443端口进行C&C通信。

T1090 连接代理:BalkanDoor能够识别已经配置的代理服务器(如果存在),并使用它来发出HTTP请求。

T1008 备份通道:BalkanDoor可以通过多个C&C主机进行通信。

T1071 标准应用层协议:BalkanDoor使用HTTP或HTTPS进行网络通信。

发表评论

提供云计算服务

提供云计算服务