2022年第二季度的DDoS攻击趋势分析

导语:就DDoS攻击的一般规律而言,第二季度总体比第一季度平静许多。然而,本季度内攻击次数的变化并不符合这一趋势,这可能与发生的地缘政治事件相关。

与上一季度一样,出于政治动机的网络攻击在2022年第二季度主导了DDoS攻击潮流。以北约及其合作伙伴为目标的组织ALtahrea Team攻击了以色列和英国的公共交通网站。以色列机场管理局(Airports Authority)遭到网络攻击,英国伦敦港务局(Port of London Authority)遭到网络攻击。该组织还对土耳其国防部下属网站发起了网络攻击。

与俄乌冲突有关的袭击也在继续。2022年1月首次出现的亲俄黑客组织Killnet声称对4到6月对欧洲多家组织网站的DDoS攻击负责。从4月18日开始,捷克政府和公共交通网站,包括铁路局和机场的网站,都受到了攻击。4月29日,黑客攻击了罗马尼亚政府的网站,包括边境警察、国家铁路运输公司和Optbank的网站,5月8日,攻击了德国联邦议院和联邦警察的网站。意大利的参议院、国家卫生研究所和意大利汽车俱乐部的网站在5月11日受到了打击。

攻击者采用HTTP慢速技术,以极低的速率传输HTTP请求对象,发送不完整的请求,使目标服务器分配侦听资源。后来,被认为是“Killnet”所为的网络攻击影响了意大利外交部和国家地方法官协会的网站。6月下旬,黑客攻击了立陶宛的国家安全数据传输网络以及该国的其他政府机构。在整个季度的不同时刻,该组织对多个欧洲组织的DDoS攻击负责,但这些组织没有公开证实这些事件。

在一些案件中,没有任何实体声称对被认为是出于政治动机的攻击负责。例如,属于Vltava Labe Média出版社的网站在4月6日至7日关闭。该出版商表示,自乌克兰冲突开始以来,它已多次受到DDoS攻击。4月8日,当泽伦斯基(Volodymyr zelensky)在芬兰议会发表演讲时,芬兰国防部和外交部的网站无法访问。4月中旬,冰岛成为数起网络攻击的目标,包括媒体机构在内的多个组织的网站都受到了影响。今年3月,韩国宣布增加国防预算,警方怀疑这是出于政治动机。一些目标资源通过地理屏蔽来保持在线状态。

另一个可以被归类为政治动机的匿名攻击是4月22日针对乌克兰邮政服务的DDoS攻击,该攻击发生在印有俄罗斯巡洋舰“莫斯科”号的邮票发行之后。从4月21日到至少4月25日,包括信息系统管理局(RIA)在内的爱沙尼亚政府网站一直受到攻击。5月9日,爱沙尼亚政府再次遭到攻击,该国外交部网站被关闭。

一些乌克兰和亲乌克兰的网站被入侵的WordPress网站攻击。黑客在网站的主文件中嵌入了一个脚本,代表访问者向不同的目标发送请求。从技术上讲,这与我们在第一季度报道的俄罗斯网站上的黑客攻击相似,不同的是,在早期的案例中,黑客活动分子正在制作DIY的压力网站,让有同情心的访问者帮助他们的DDoS攻击。有趣的是,其中一个被黑的WordPress网站是一个黑客主义网站,在上个季度曾被用来攻击俄罗斯媒体。

俄罗斯网站在第二季度仍然是DDoS攻击的目标。袭击和以前一样,通过亲乌克兰的Telegram渠道进行协调。支持圣彼得堡国际经济论坛(SPIEF)的信息系统遭到黑客攻击,导致俄罗斯总统在会议上的讲话被推迟了一个小时。SPIEF新闻通行证发放系统和新闻发布室也遇到了问题。

DDoS攻击的另一个目标是Gosuslugi电子政府网站和移动应用程序。俄罗斯数字发展部报告称,这些资源的负载增加了10倍。其他遭受网络攻击的联邦机构包括消费者健康监督机构Rospotrebnadzor和农业安全监督机构Rosselkhoznadzor。后者的网站称,网络犯罪分子主要针对的是电子兽医认证系统Mercury。

其他电子文件管理系统也被列为目标。由于美国统一自动化信息系统(EGAIS)遭到网络攻击,酒类生产商和分销商在向商店运送商品时遇到了困难。由于财政数据运营商OFD.ru的网站中断,向国内税务局交付收据的时间大大延迟。Chestny ZNAK国家跟踪和跟踪数字系统也被垃圾流量淹没了。

Perm Krai省行政和立法机构的网站是遭受网络攻击的政府资源之一,黑客活动也没有放过媒体:novgorod.ru、Zebra TV、Amurskaya Pravda、sibkrayu .ru、Lotos国家广播公司和其他省级新闻媒体都出现了服务中断。

私人服务提供商受到网络攻击的数量也在激增。据CNews报道,俄罗斯企业软件开发商1C的1C- edo、1C- ofd、1C:Reporting等服务已连续数日无法使用。私有的RosDorBank记录了令人印象深刻的恶意流量:高达每秒300万次请求。一些俄罗斯航空公司——Rossiya、Aurora、ALROSA和其他公司,大约在同一时间表示,他们的网站已成为DDoS攻击的目标。药学杂志《Moskovskiye apteki》报道称,从3月到6月,aptekamos.ru和其他知名药学报告、药学聚合商和连锁店的网站每天都受到攻击。

模仿AppStore和GooglePlay的俄罗斯手机应用商店NashStore在正式发布当天就遭遇了宕机。随着招生委员会开始审查申请人,广泛的DDoS攻击以俄罗斯大学为目标。中断影响了RUDN大学和莫斯科理工大学、阿斯特拉罕国立大学、西伯利亚联邦大学、雅罗斯拉夫尔、彼尔姆和伊尔库茨克的大学以及鞑靼斯坦、科米共和国、阿尔泰边疆区、阿穆尔州和其他省份的学校的部分网站的访问者。众所周知,学生通常是DDoS攻击学校的幕后黑手,尤其是在关键的学术日期,但在这种情况下,网络攻击也是通过亲乌克兰的Telegram渠道精心策划的。

和往常一样,游戏行业也成为了攻击目标。5月11日,《魔兽世界》、《守望先锋》、《使命召唤》和《暗黑破坏神3》的粉丝在访问这些游戏时出现了宕机,因为Battle.net的服务器遭到了DDoS攻击。

针对加密货币相关网站的DDoS攻击非常罕见。它们的时间安排往往与具有里程碑意义的事件相吻合,比如新加密货币的推出和利率波动。在2022年第二季度,尽管与美元挂钩,但在汇率下降后,Tether稳定币的网站成为了DDoS攻击的目标。

在2020年和2021年经常成为新闻的“勒索式DDoS攻击”几乎已经销声匿迹:唯一受到广泛报道的攻击是一个声称是臭名昭著的REvil勒索软件背后的运营商的组织发起的攻击。Cloudflare的同事在其2022年第一季度报告中承认了这一趋势。

Cloudflare还报告了两起前所未有的强大的HTTPS DDoS攻击。与使用不安全的HTTP协议的DDoS攻击相比,这些攻击对攻击者和受害者来说代价更高。在第一种情况下,攻击率达到每秒1500万次请求,垃圾流量轰炸目标的时间不到15秒。受害者是一家运营加密发射台的公司。两周后,该记录被每秒2600万次请求的攻击打破。

这两次攻击都是由相对较小的僵尸网络发起的,每个僵尸网络由5000到6000台设备组成。与由物联网设备组成的大型但功能较弱的僵尸网络不同,这些网络利用了web服务器和虚拟机。第二次HTTPS攻击的幕后操作者是迄今为止最强大的一次,他被戏称为Mantis。

由路由器、摄像头和其他消费设备构建的僵尸网络也没有消失。360 Netlab公司发布了一份关于名为Fodcha的新僵尸网络的报告,该网络通过暴力攻击和利用物联网设备中的已知漏洞进行扩展。截至2022年4月10日,仅中国的Fodcha僵尸网络数量就超过了6万个,每天活跃的僵尸网络超过1万个。Fodcha C2服务器最初托管在一个云提供商的网络上,但在这些服务器被屏蔽后,运营商不得不重建他们的基础设施。在这项研究发表的时候,命令和控制功能分布在几个供应商的云上,命令从不同国家的12个IP地址传递给僵尸网络。

Enemybot是另一个新的DDoS僵尸网络,它属于Keksec勒索集团,借用Mirai和Gafgyt僵尸网络的代码,并在其感染的设备上放置一个带有网络罪犯签名的文件。该僵尸网络专门攻击含有已知漏洞的路由器和网络服务器,包括在2022年发现的漏洞。

至于之前已知的僵尸网络,2022年第二季度有一系列关于它们近期活动的报告。Fortinet在4月初报道了被称为野兽模式的Mirai变种武器化的两个漏洞。其中很大一部分漏洞是在2022年在TOTOLINK路由器中发现的。今年5月,微软发布了一份报告https://www.microsoft.com/security/blog/2022/05/19/rise-in-xorddos-a-deeper-look-at-the-stealthy-ddos-malware-targeting-linux-devices/,称针对Linux设备的XorDdos僵尸网络活动激增。

5月16日,Stackoverflow网站发布了它遭受网络攻击的详细情况,描述了一些有趣的技术,并解释了Stackoverflow是如何进行自我防御的。例如,在其中一种情况下,攻击者使用从大量IP地址触发的代价很高的SQL查询。这意味着IP阻塞不是一个有效的保护方法,罪犯设法将一些后端服务器加载到最大容量。

Positive Technologies和Qrator Labs的专家表示,第二季度DDoS攻击者中出现了一个新趋势:在企业开始严重依赖地理屏蔽技术后,他们开始寻找绕过该技术的方法。特别是,他们使用VPN、代理服务器和与目标位于同一区域的受感染设备,使阻塞变得毫无意义。

在攻击者与其目标之间的战斗中,俄罗斯通信监管机构Roskomnadzor表示将采用深度数据包检测(DPI)技术来对抗DDoS。批评者说,虽然技术上可行,但DPI的功能有限,而且不是万能的。此外,系统需要更新和培训以使其符合目的。

与此同时,其他国家继续打击出租DDoS能力的运营商:在荷兰和比利时当局的支持下,FBI查获了两个用于销售服务的域名。

季度趋势

2022年第二季度延续了从春季开始的趋势:超长攻击次数增加。这种情况持续了很长时间,网站持续承受着压力。与上一季度相比,DDoS攻击逐渐淡出公众视野,业余黑客攻击几乎停止。也就是说,他们之前没有造成重大损害,所以从DDoS防御的角度来看,停止攻击的影响很小。

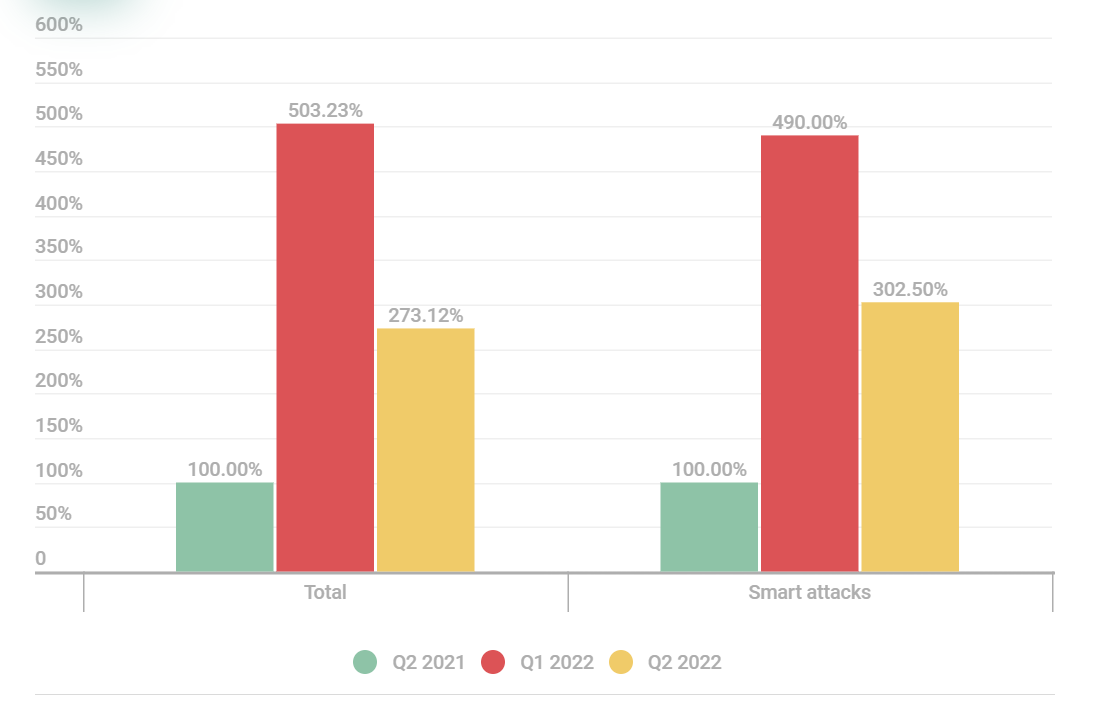

本季度,卡巴斯基DDoS防护组阻止的攻击是去年同期的2.5倍。这个数字是巨大的,但与2022年第一季度相比就相形见绌了,当数量几乎是第一季度的两倍。我们似乎看到攻击者的活动有所下降,但事实上,事情更有趣。虽然从绝对数量上看攻击次数较少,但总体DDoS情况可能已经恶化。

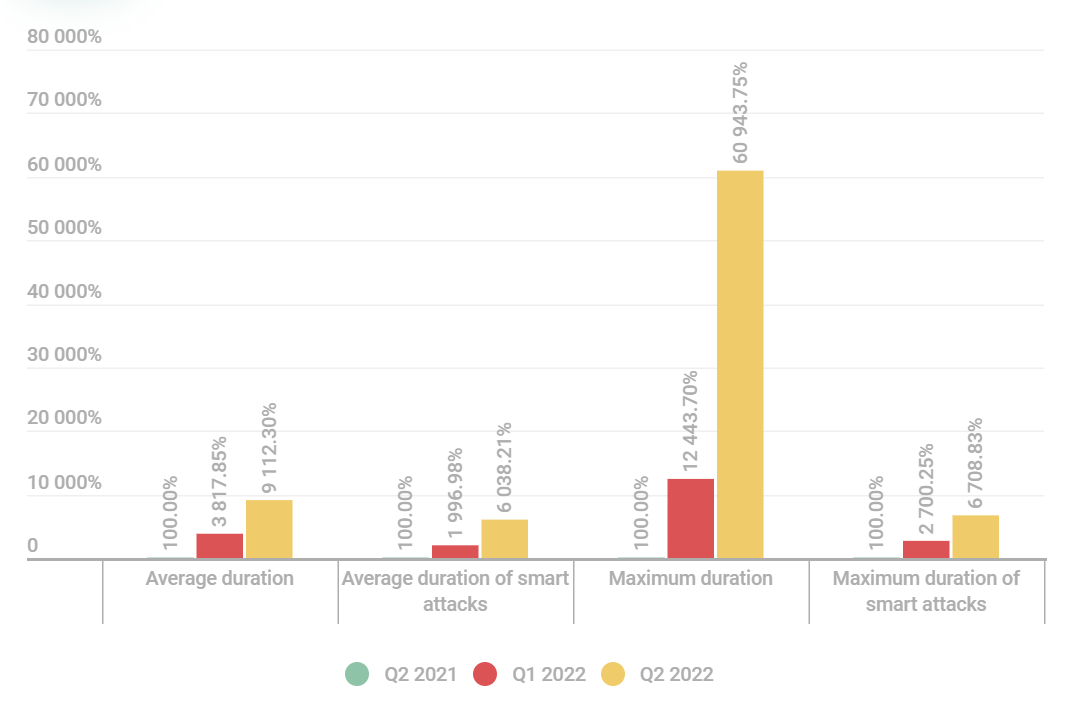

如上所述,导致上一季度激增的黑客活动逐渐减少。这些攻击绝大多数既没有经过专业管理,也没有持续很长时间,所以它们除了对纯粹的统计数据产生任何特别的影响。我们在第二季度观察到的以及仍在观察到的攻击具有某种不同的性质。它们持续数天,甚至数周,本季度的记录是41441分钟,约29天。

DDoS攻击持续时间分别为2021年Q2、2022年Q1和Q2。2021年第二季度数据为100%(下载)

第二季度DDoS攻击的平均持续时间约为3000分钟(约50小时或约2天)。将此与2021年第二季度的平均30分钟进行比较:这个数字增长了数百倍。维持如此长时间的攻击是极其昂贵的,尤其是被网络安全系统阻止的无效攻击。持续的活动增加了僵尸网络主机消耗或被检测到的风险,甚至C2中心本身被跟踪的风险。这些攻击确实发生的事实让人想知道运营商的真实能力和隶属关系是什么。

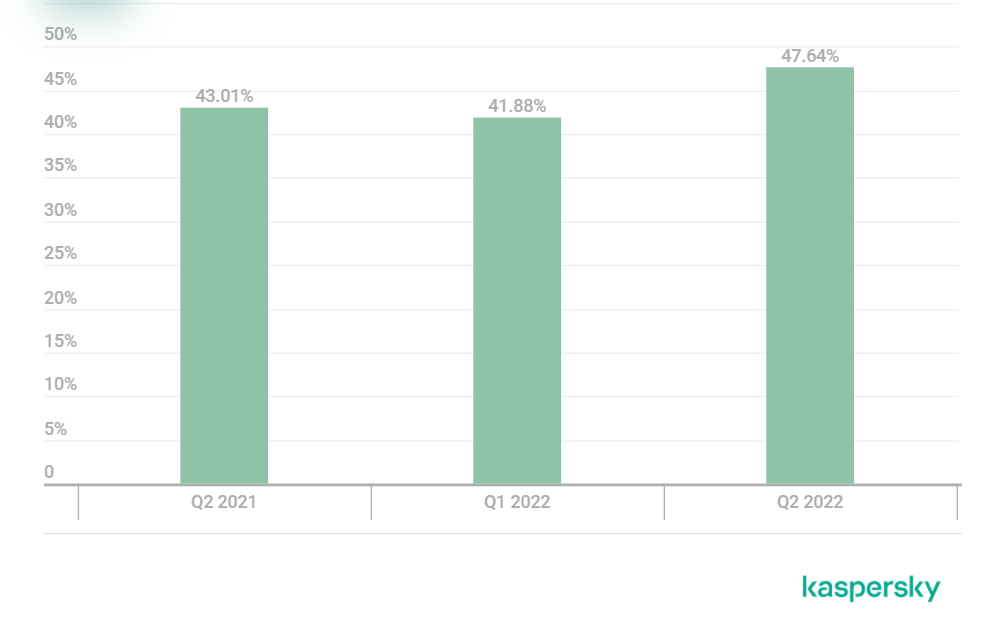

在DDoS攻击质量方面,我们看到了一种越来越复杂的趋势。2022年第二季度,智能攻击的比例几乎达到50%。

更有趣的是,2022年第二季度出现了大量针对特定网站的高级针对性攻击,并考虑了其功能和漏洞。这些是非常昂贵、非常复杂的攻击,需要攻击者和防御方都具备高标准的能力和广泛的知识。通常情况下,这些攻击以个位数的数量出现,因此即使一年中发生一次攻击也是一件了不起的事情。在第二季度,我们看到了两个。这是一个相当惊人的趋势,这让人想知道这些网络犯罪分子掌握了多少资源。

第二季度的另一个非常重要的趋势是加密货币崩盘,它始于Terra(Luna)的瞬间崩盘,DDoS市场对加密市场的波动高度敏感,并且在加密货币下跌时不可避免地会增长。我们已经很长时间没有看到加密货币如此迅速地崩盘了,而且各种迹象表明,这将持续下去:例如,矿工已经开始将他们的农场出售给游戏玩家。期望DDoS市场很快开始增长并不是没有道理的。俄罗斯的DDoS局势已经非常紧张,因此我们不太可能注意到该地区的任何变化。在全球范围内,DDoS活动很可能会加剧。

季度总结

2022年第二季度:

我们的DDoS情报系统记录了78558次DDoS攻击。

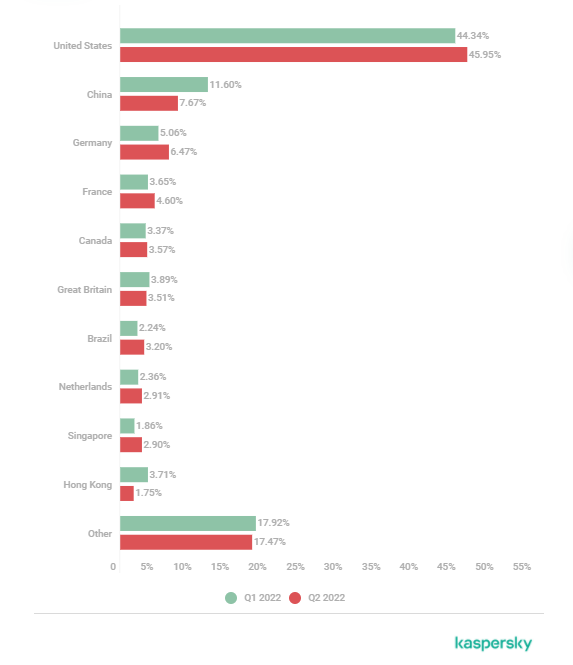

25%的目标位于美国,占所有攻击的45.95%。

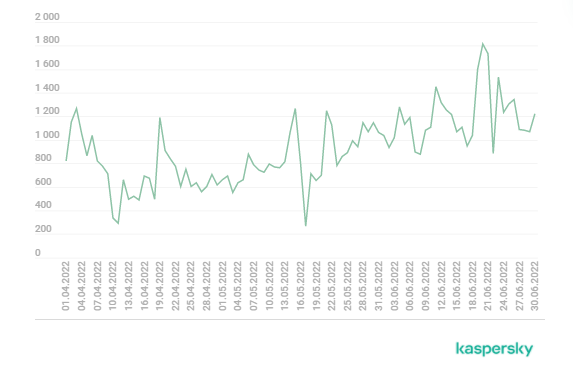

6月20日和21日是最疯狂的日子,分别有1815和1735次攻击,而4月10日和11日以及5月17日是最平稳的日子,分别有335、294和267次攻击。

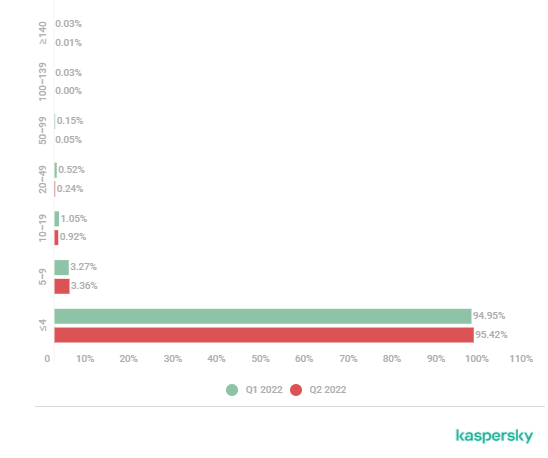

非常短的攻击占总数的95.42%。

17%的僵尸网络C2服务器位于美国。

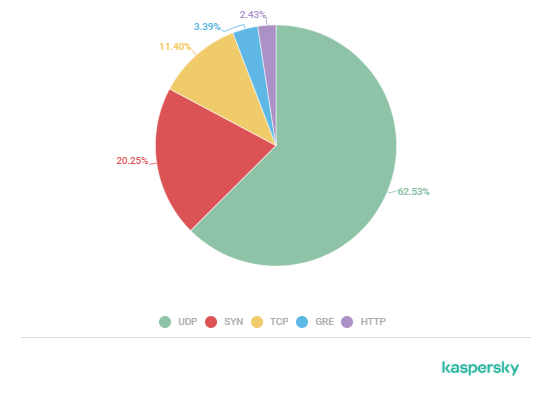

UDP flood占攻击总数的62.53%。

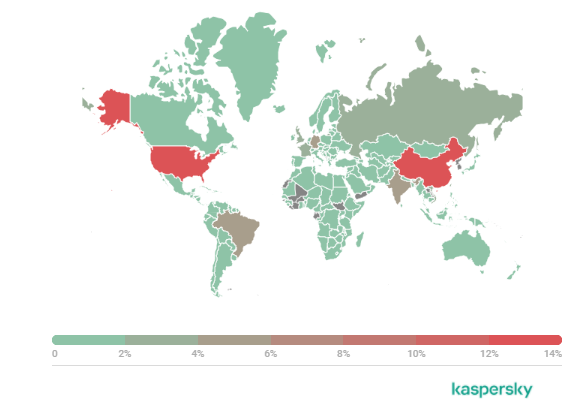

攻击卡巴斯基Telnet蜜罐的设备中,41%位于中国。

DDoS攻击的区域分布

美国仍然是DDoS攻击最多的国家,占总数的比例从第一季度的44.34%小幅上升至45.95%。中国仍然以7.67%位居第二,但其份额下降了3.93%。德国以6.47%紧随其后,增长了1.41%。

对香港特别行政区的袭击事件连续第三个季度大幅下降(至1.75%)。在份额再次减半之后,香港排名第十,几乎与2021年第二季度持平。法国和加拿大的增幅最小,分别为4.60%和3.57%,英国和香港分列第四和第五。英国以3.51%的得票率跌至第六位,其次是巴西(3.2%)和荷兰(2.91%)。紧随其后排在第九位的是新加坡,这是除美国和德国之外,唯一一个攻击次数增长超过1%的国家,从1.86%增至2.9%。

DDoS攻击次数动态变化情况

与第一季度相比,2022年第二季度DDoS攻击减少了13.72%(至78 558次)。整个季度,攻击活动稳步增加:从4月的平均每天731起,到5月的845起,再到6月的1195起。事实证明,6月20日和21日是最繁忙的,分别有1815和1735次攻击,而4月10日和11日是最平静的,卡巴斯基DDoS情报系统分别记录了335次和294次攻击,而5月17日,我们只看到了267次攻击。

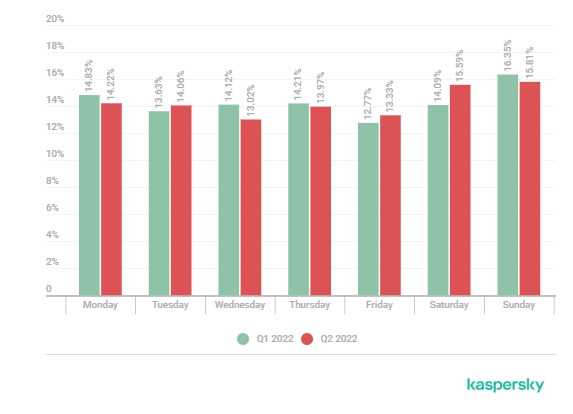

每周DDoS攻击的分布比2022年第一季度略微均匀。周五(13.33%)上涨了0.56%,超过了周三(13.02%)最平静的一天,而周日的份额从16.35%下降到15.81%,尽管它仍然是最繁忙的一天。

周二(14.06%)和周六(15.59%)都有所增长,周一(14.22%)有所下降。因此,周六和周日的DDoS活动水平最高。

DDoS攻击持续时间和攻击类型

在2022年第二季度,长时间(20小时及以上)攻击在DDoS攻击总持续时间中的占比显著下降,从第一季度的近20%降至略高于7%。从数量上看,这些攻击仅占总数的0.3%,持续20-49小时的攻击占0.24%。

超过4小时的较短DDoS攻击占总攻击时间的74.12%,占总攻击时间的95.24%。持续5 - 19小时的攻击占总攻击的比例几乎保持不变(4.28%,而2022年第一季度为4.32%),但该比例略微转向了5 - 9小时的攻击。

该季度最长的攻击持续了423和403小时(约17.5和17天),这比第一季度的549小时(近23天)的攻击记录缩短了126小时。平均攻击时间从近2小时下降到1小时45分钟左右。

我们观察到,UDP flood(僵尸网络使用的主要DDoS技术)的份额在2022年第二季度再次上升至62.53%。SYN flood仍然以20.25%的份额位居第二。TCP flood的份额下降到以前的一半,为11.40%,但这种类型的flood仍然保持在第三位。HTTP flood占比保持不变(2.43%),GRE flood占比上升至3.39%,上升至第四位。

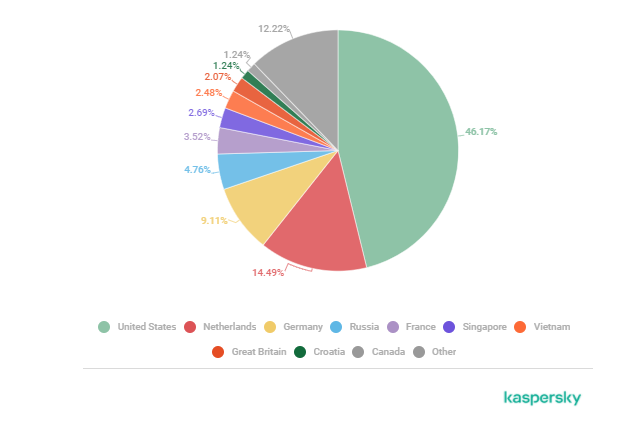

位于美国的僵尸网络控制服务器的份额(46.17%)比2022年第一季度下降了9.3%,但该国仍然保持领先地位。其次是荷兰(14.49%),其次是德国(9.11%),这两个国家的排名互换。此前排名第四的捷克共和国几乎跌出前十,与加拿大和克罗地亚(1.24%)并列第九、第十和第十一名。因此,俄罗斯(4.76%)和法国(3.52%)各上升了一位。

新加坡(2.69%)和越南(2.48%)分别排在第六位和第七位,比上一季度增加了4倍。英国(2.07%)降至第8位。

物联网蜜罐攻击

第二季度,中国(14.22%)仍然是卡巴斯基SSH蜜罐遭受攻击次数最多的国家,尽管与美国(13.52%)的差距明显缩小。德国(5.64%)和巴西(5.43%)也分别排在第3、4位。新加坡(4.71%)继香港(4.35%)之后,排在第5位,印度(4.70%)紧随其后。韩国(4.21%)排在第8,俄罗斯(3.41%)排在第9,英国(3.33%)排在前10名。

来自俄罗斯的僵尸网络攻击次数为54.93%,领先于其他国家和地区。美国对SSH蜜罐的攻击数量和与之相关的僵尸网络数量位居第二,为7.82%。越南(6.74%)排名第三:位于该国的僵尸网络在2022年第二季度对我们的蜜罐发起了150多万次攻击。中国在上一季度排名第二,目前下滑至第四,占4.96%。

总结

就DDoS攻击的一般规律而言,第二季度总体比第一季度平静许多。然而,本季度内攻击次数的变化并不符合这一趋势,这可能与发生的地缘政治事件相关。

发表评论

提供云计算服务

提供云计算服务