分析新出现的BlackCat勒索软件

导语:分析新出现的BlackCat 勒索软件。

BlackCat(又名 ALPHV)是一个新近被发现的勒索软件家族,于 2021 年 11 月中旬被披露,并因其复杂性和创新性而迅速为圈内熟知。根据目前的分析, BlackCat 采用勒索软件即服务 (RaaS) 商业模式,在已知的网络犯罪论坛中招揽生意,允许合作的黑客组织使用勒索软件并自留 80-90% 的赎金。BlackCat 采取了更激进的方式来对受害者进行勒索,在一个多月的时间里,在他们的泄密网站上已经有十几个受害者的信息被泄漏。迄今为止,该组织的最大受害者都是美国的组织,但 BlackCat 及其合作组织也攻击了欧洲、菲律宾和其他地方的目标。受害者包括以下行业的组织:建筑和工程、零售、运输、商业服务、保险、机械、专业服务、电信、汽车零部件和制药。

出于各种原因,BlackCat 勒索软件的使用迅速增长,相比之下,AvosLocker (2021年6月底被发现)在已知的两个月内仅公开了少数受害者的信息。对合作组织进行有效营销是一个可能的因素,除了提供诱人的赎金支付份额外,该组织还通过在勒索软件匿名市场 (RAMP) 等论坛上发布广告来寻找合作组织。

该恶意软件本身是用俄语编写的,并以 Rust 编程语言编码。虽然这不是第一个使用 Rust 的恶意软件,但它是第一个(如果不是第一个)使用它的勒索软件之一。通过利用这种编程语言,恶意软件开发者能够轻松地针对各种操作系统架构对其进行编译。鉴于其众多的自主开发的选项,Rust 是高度可定制的,这有助于自定义开发个性化攻击的能力。

利用 BlackCat 的攻击者(通常被称为“BlackCat 组织”)使用了许多在勒索软件领域变得越来越普遍的策略。值得注意的是,他们在某些情况下使用多种勒索技术,包括在部署勒索软件之前窃取受害者数据,如果受害者不支付赎金和分布式拒绝服务 (DDoS) 攻击,则会威胁发布数据。

Palo Alto Networks 使用以下产品和服务检测和阻止 BlackCat 勒索软件:Cortex XDR 和下一代防火墙(包括云交付的安全订阅,例如 WildFire)。

由于这种恶意活动的激增,Palo Alto Networks 创建了威胁评估以提高整体意识。可以在 Unit 42 ATOM 查看器中查看观察到的技术、相关行动过程和 IOC 的完整可视化。

BlackCat 勒索软件概述

BlackCat 通过已知的网络犯罪论坛招募合作组织,进而部署其勒索软件。合作组织保留 80-90% 的赎金份额,其余部分归 BlackCat 开发者所有。这些合作组织在成为为 RaaS 会员之前会接受采访和审查。确认会员后,他们将获得对托管会员访问权的基于 Tor 的控制面板的唯一访问权限。

控制面板以俄语编写,为会员提供有关部署和操作勒索软件的更新和公告以及故障排除提示,以帮助会员在其活动中成功发起攻击。除了控制面板,还托管了一个泄漏信息网站,专门针对那些忽视或拒绝支付赎金的受害者。自该组织最初发现以来,该网站已定期更新新受害者信息。

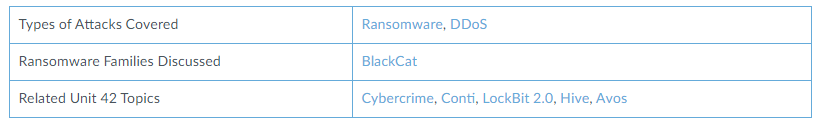

如下图所示,许多 RaaS 运营商使用双重勒索技术,即在加密之前窃取数据,这为他们在索要赎金时提供了更大的筹码。截至 2021 年 12 月,在 Unit 42 追踪的勒索软件组织中,BlackCat 的泄密网站上列出的受害者数量位居第七,考虑到该组织自 2021 年 11 月以来才被公众所知,所以其疯狂成长的速度确实令人印象深刻。虽然 Conti(排名第二)在近两年进行了各种升级,它已被新兴的恶意家族超越, LockBit 2.0 和 Hive 在 BlackCat 上都至少领先 6 个月,但这突显了一个令人担忧的趋势,即新来者或改革后的组织可以在短时间内便可以攻击许多受害者。

2021 年 12 月泄露网站上受害目标的统计

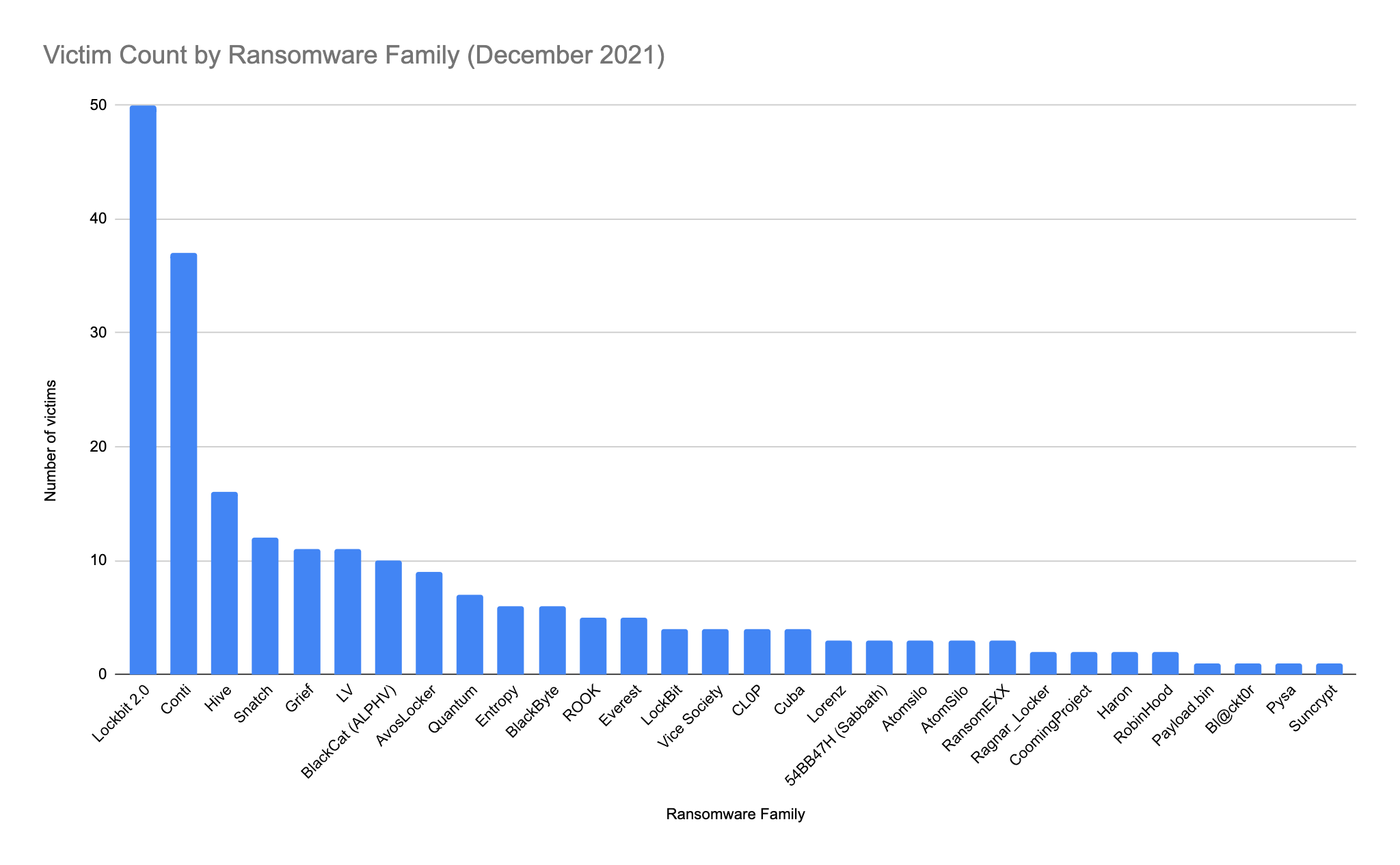

通过泄漏网站信息,我们可以了解受 BlackCat 攻击影响的受害者的位置和类型。受害者包括以下行业的组织:建筑和工程、零售、运输、商业服务、保险、机械、专业服务、电信、汽车零部件和制药。下图按国家/地区划分了受害者的位置。然而,到目前为止,攻击的零星传播可能表明这是一种有点投机取巧的方法,就像大多数新出现的勒索软件家族一样。

按国家/地区划分的 BlackCat 泄漏网站受害者

技术细节

由于使用 Rust 编码时可用的选项众多,BlackCat 定位于转向个性化、自定义的攻击。 Rust 编程因其快速和高性能、强大的 Web 应用程序开发、嵌入式编程的低销号和内存管理解决方案而获得了极大的发展。 Rust 还为 BlackCat 开发者提供了便利,因为它在为勒索软件的加密能力提供支持的算法方面非常给力。由于它的效率和适应性,BlackCat被认为同时瞄准了Windows和Linux系统进行攻击。

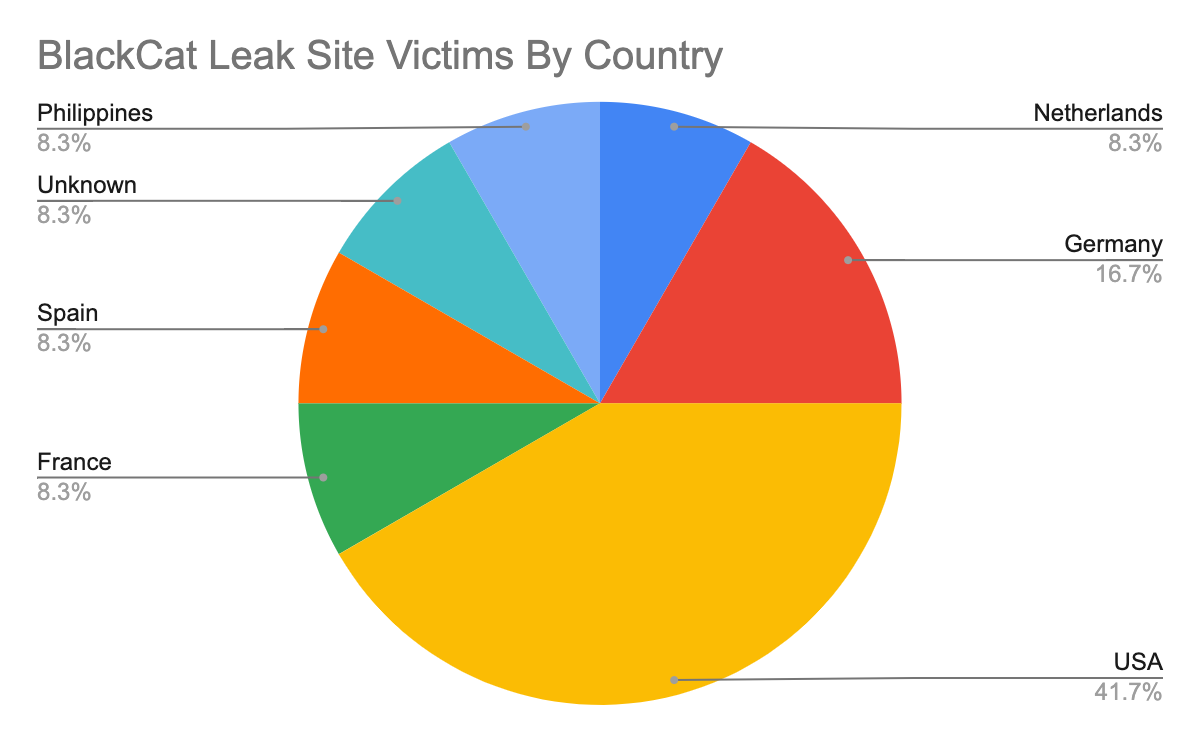

BlackCat 执行选项

为了达到持久攻击的目的,执行勒索软件需要使用 --access-token 标志,这会使在沙盒环境中进行分析变得更加困难。

BlackCat配置

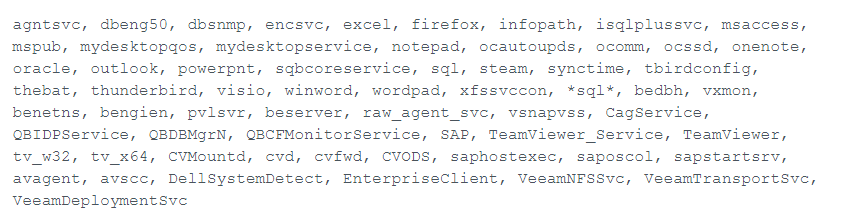

在分析勒索软件配置时,我们观察到大量的逃避策略。这些逃避技术用于削弱或禁用系统防御,以及阻止某些应用程序,这些应用程序可能会锁定磁盘上打开的文件,从而在试图加密这些文件时造成漏洞。BlackCat 会尝试终止多个进程和服务,以阻碍或阻止安全解决方案和备份。检查的进程列表如下:

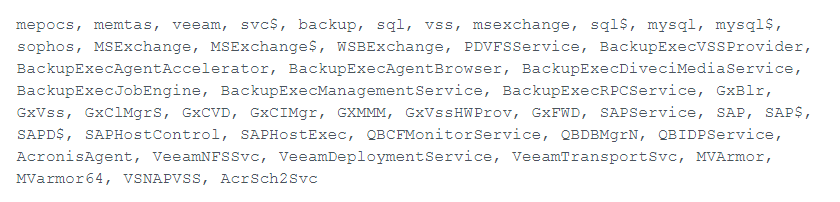

根据以下列表检查受感染系统上运行的服务:

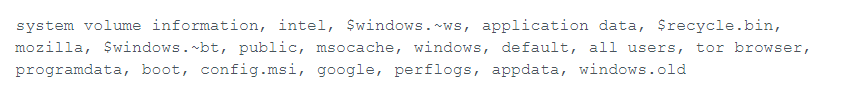

为了保持持久性,BlackCat 勒索软件将关键系统和应用程序文件夹以及关键组件排除在加密之外,以免使系统和勒索软件无法运行。排除的文件夹如下:

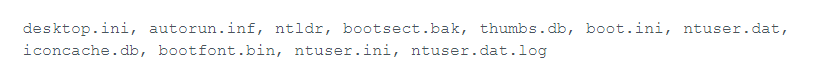

排除的文件名如下:

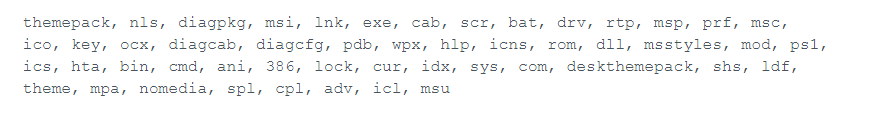

任何扩展名与以下列表匹配的文件也将被避免:

存储在 BlackCat 勒索软件配置中的硬编码凭证使人们相信特定受害者成为目标的可能性。凭据还允许 BlackCat 在受害者的系统或网络内横向移动,通常具有管理权限。凭证访问允许勒索软件部署进一步传播攻击的其他工具。

相关工具

观察到 BlackCat 在整个攻击过程中使用了多个(通常是合法的)工具,例如 Mimikatz、LaZagne 和 WebBrowserPassView 来恢复存储的密码,以及 GO Simple Tunnel (GOST) 和 MEGAsync 来泄露数据。此外,在 Unit 42 调查的一些 BlackCat 勒索软件攻击中,还利用了诸如 fileshredder 之类的反取证工具,该应用程序可以安全地删除无法恢复的不需要的文件。

攻击后活动

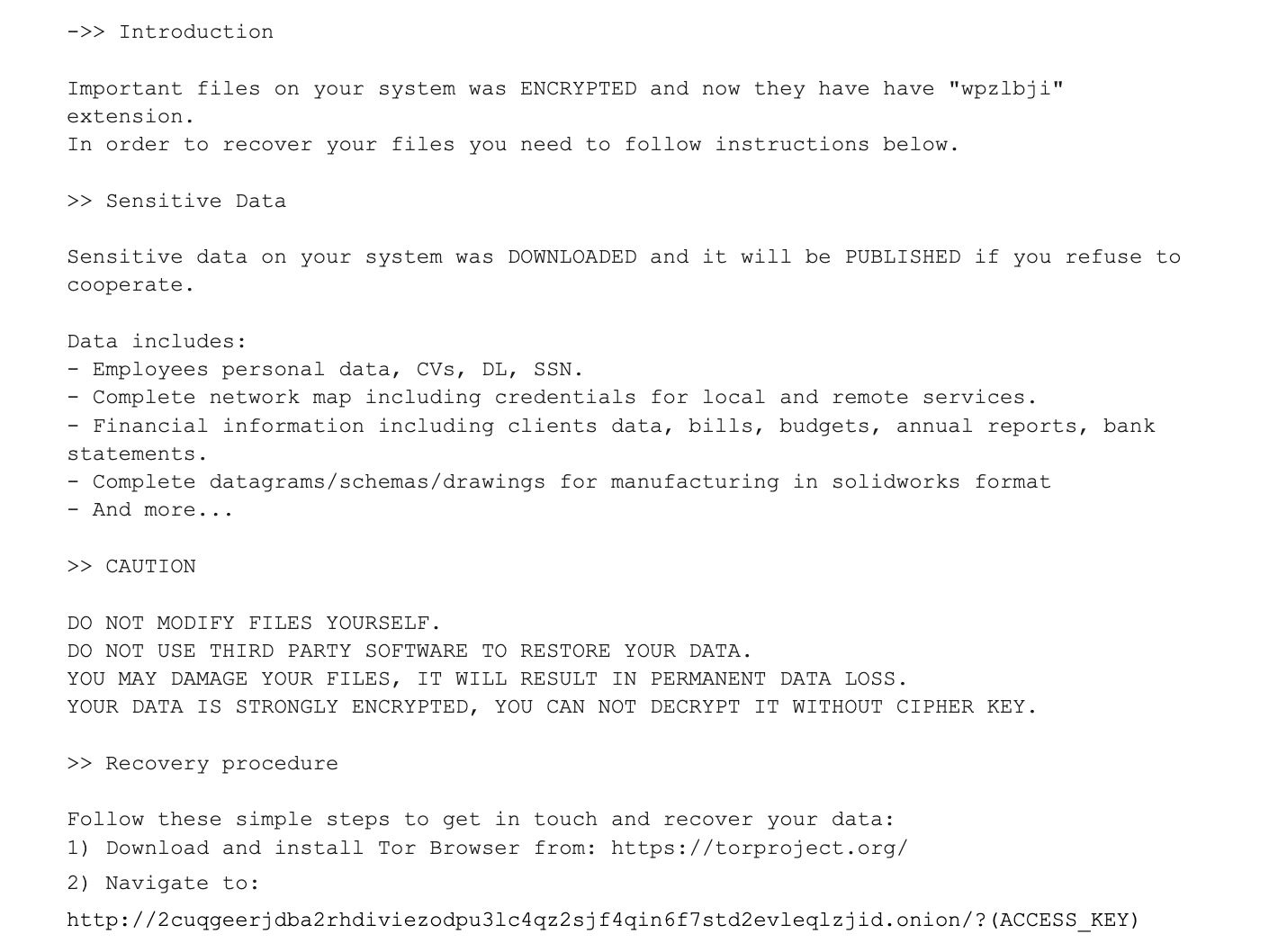

一旦攻击者确定了要加密的候选系统,就会部署勒索软件,并且所有可行的文件都将被加密。此过程通常涉及重命名文件以包含另一个或不同的文件扩展名,如下图所示的示例中的wpzlbji。和其他勒索软件一样,BlackCat勒索软件会向被入侵的系统发送勒索信,告知受害者发生了什么,以及如何恢复他们的数据。名称为RECOVER-[RANDOM]- files .txt的文本文件(其中[RANDOM]指前面提到的文件扩展名)将会在被破坏的系统中找到,包含如下示例中的信息和指令:

这是一个BlackCat勒索信在一个被攻击的系统上的例子

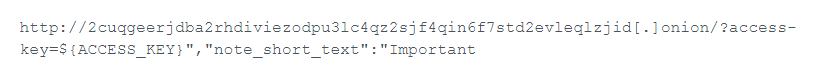

BlackCat利用一个独特的onion域,该域带有一个特定于受害者的访问密钥,受害者可以使用该密钥来了解更多关于攻击、他们的数据,以及攻击者希望受害者下一步做什么。下面的示例URL突出显示了BlackCat勒索软件使用的符号:

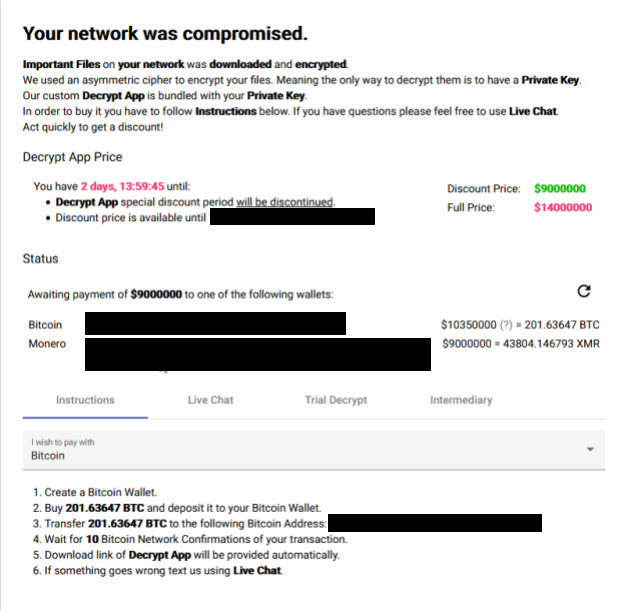

一旦受害者导航到提供的onion网站,他们将看到类似于下图的内容。该网站重申了这个漏洞,并且攻击者的 Decrypt App 私钥是获取数据的唯一方法。该门户网站还提供聊天工具、赎金数额(根据支付时间而定)、支付方式,以及一种测试解密是否有效的方法。

为BlackCat受害者提供的onion网站信息示例

Unit 42 观察到 BlackCat 的合作组织索要高达 1400 万美元的赎金,但如果在规定时间之前支付,则可以吧赎金金额降低到900 万美元。有趣的是,受害者不仅可以选择用比特币(最常见的选择)支付,还可以用门罗币支付。

在某些情况下,BlackCat 运营商使用聊天方式威胁受害者,声称如果不支付赎金,他们将对受害者的基础设施进行 DDoS 攻击。当它出现在使用泄漏网站之外时,这种做法被称为三重勒索,Avaddon和Suncrypt等组织过去就使用过这种策略。Avaddon勒索病毒被笔者称为2020年全球十大流行勒索病毒之一,其首次出现于2020年6月在俄罗斯某地下黑客论坛开始出售,该勒索病毒使用C++语言进行编写。SunCrypt 于 2019 年 10 月开始出现。

BlackCat 勒索软件的一个独特功能是谈判聊天只能由持有访问令牌密钥或赎金记录的人访问,可以看出BlackCat 组织正努力避免第三方检测到。

总结

本文介绍了 BlackCat 勒索软件和运营商使用的相关策略、技术和程序 (TTP),将它们直接映射到 Palo Alto Networks 产品和服务以防止它们受到攻击。它还进一步指导客户如何确保他们的设备得到适当的配置。

BlackCat 勒索软件的攻击方案

BlackCat 是一个新出现的复杂勒索软件家督,因其高度定制化和个性化的攻击而迅速赢得市场。通过利用 Rust 编程语言,恶意软件开发者能够轻松地针对各种操作系统架构对其进行编译,这有助于该组织快速传播。与其他勒索软件家族一样,BlackCat 使用 RaaS 模型运行并利用多种勒索技术,然后发布泄漏网站以进一步迫使受害者支付赎金。

Palo Alto Networks 通过以下方式检测和阻止 BlackCat 勒索软件:

1.WildFire:所有已知样本都被识别为恶意软件;

2.Cortex XDR 具有:

BlackCat 的指标;

反勒索软件模块,用于检测 Windows 上的 BlackCat 加密行为;

Windows 上 BlackCat 二进制文件的本地分析检测;

BTP 规则可防止 Linux 上的勒索软件活动;

3.下一代防火墙:DNS 签名检测已知的命令和控制 (C2) 域,这些域在 URL 过滤中也被归类为恶意软件。

可以在 BlackCat ATOM 中找到攻击指标和与 BlackCat 相关的 TTP。

发表评论

提供云计算服务

提供云计算服务