新的广域网安卓恶意软件隐藏在黑客网站后面

导语:WPEPER的主要功能是窃取数据,这是由其具有13个不同功能的大量命令所组成的。

有安全研究人员在至少两家非官方的应用程序商店中发现了一种名为"Wpeper"的新安卓后门恶意软件,这是一家模仿上端应用程序商店的非官方应用程序商店。

WPEP的突出之处在于它新的使用,即它受损害的语言网站作为其实际的指挥和控制(C2)服务器的中继器是一种逃避机制。

Android 恶意软件是由 QAX 的 XLab 团队于 2024 年 4 月 18 日在检查嵌入到 APK(Android 包文件)中的先前未知的 ELF 文件时发现的,该文件的病毒检测总数为零。

该活动于 4 月 22 日突然停止,大概是为了保持低调并为了避免被安保专业人员和自动化系统发现。

根据谷歌和被动DNS的数据,X实验室推断在WPEPOP发现时,目前已经感染了成千上万的设备,但实际的操作规模仍然未知。

第三方应用程序商店的恶意APK

滥用语言作为C2

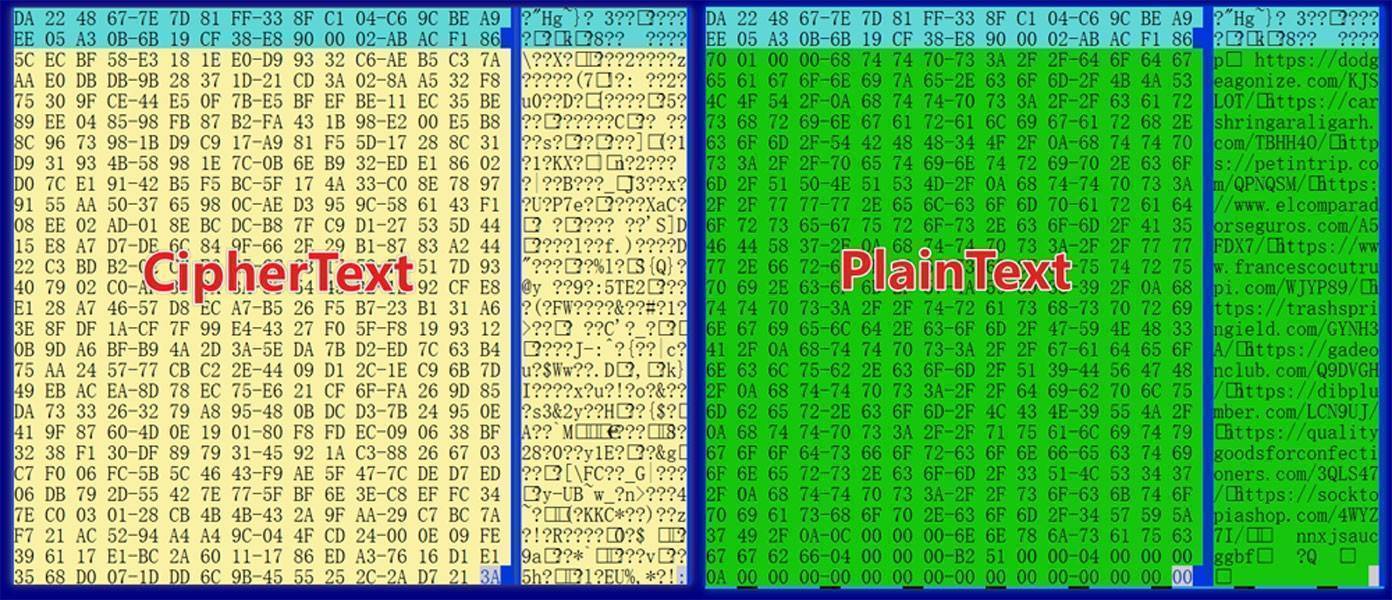

WPEPER的新型C2通信系统是为了充分利用受影响的语言媒体网站和中间中继点,掩盖了其实际C2服务器的位置和身份。

从C2发送给机器人的任何命令都是通过这些站点转发的,它们是另外的AES加密和签名椭圆曲线签名,以防止未经授权的第三方接管。

硬编码C2地址

WPEP可以通过相关命令的接收来动态地更新其C2服务器,因此,如果清除了一个语言媒体站点,则可以向僵尸网络发送不同站点上的新中继点。

在不同的主机和地点使用多个受损害的站点,增加了C2机制的复原力,使得关闭操作变得困难,此举甚至破坏了单个受感染的安卓设备上的数据交换。

恶意软件功能

WPEPER的主要功能是窃取数据,这是由其具有13个不同功能的大量命令所组成的。

后门恶意软件中的支持命令是:

1.检索受感染设备的详细信息,如硬件规格和操作系统细节

2.收集设备上所有已安装应用程序的列表

3.接收新的C2服务器地址以更新机器人的命令源列表

4.调整与C2服务器的通信频率

5.接收验证命令签名的新公钥

6.从C2服务器下载任意文件

7.检索存储在设备上的特定文件的信息

8.收集设备上特定目录的信息

9.在设备外壳中运行命令

10.下载一个文件并执行它

11.更新恶意软件并执行文件

12.从设备中删除恶意软件

13.从指定的URL下载文件并执行它

目前还不清楚这些被盗数据是如何使用的,但潜在的风险确认包括账户劫持、网络渗透、情报收集、身份盗窃和金融欺诈。

为了避免像wpeper这样的风险出现,建议用户只从官方应用程序商店(谷歌游戏)安装应用程序,并确保操作系统内置的反恶意软件工具“游戏保护”在设备上是活跃的。

发表评论

.jpg)

提供云计算服务

提供云计算服务