再次捕获!重保期间拦截针对Coremail的钓鱼攻击

一、重保钓鱼邮件攻击回顾

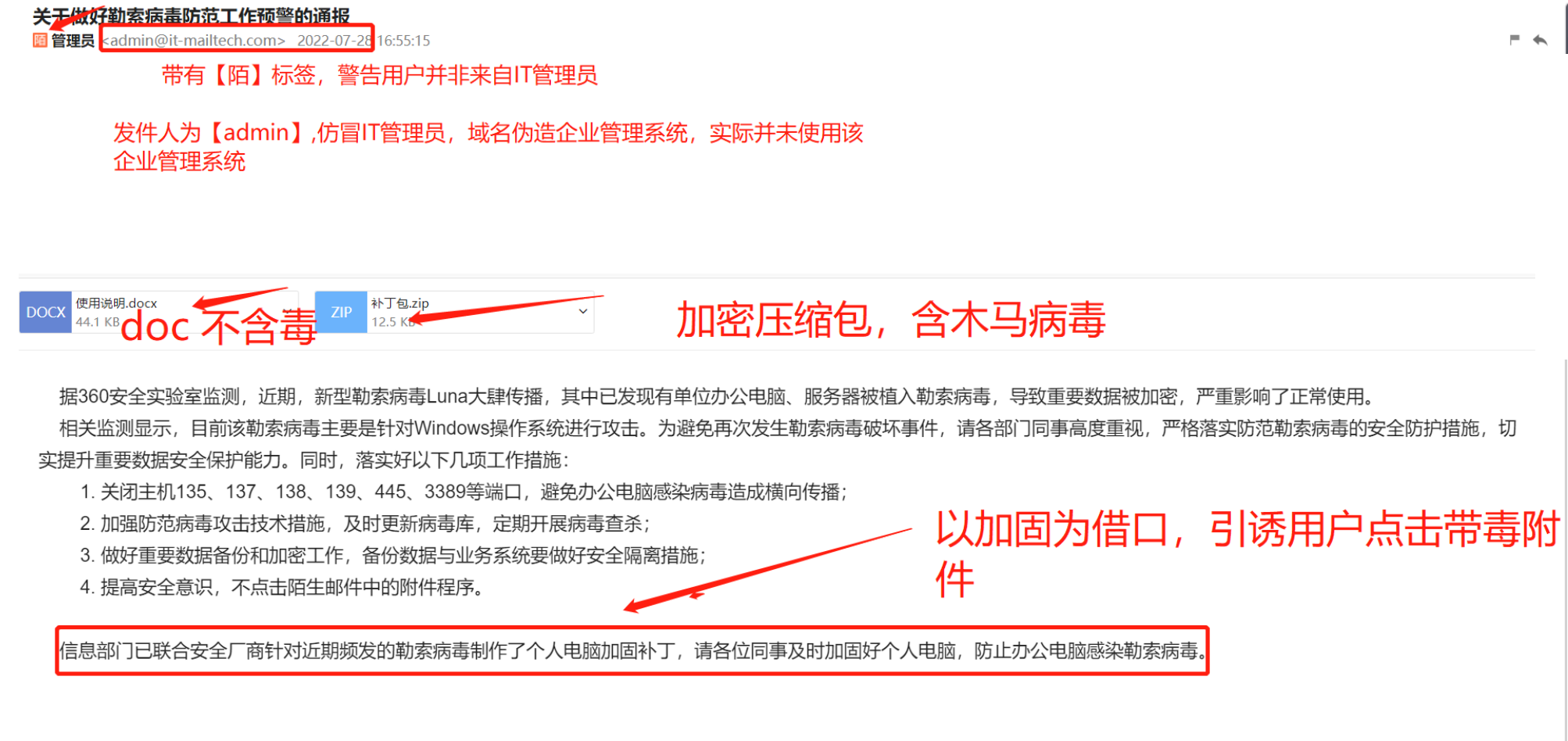

这次红队选择仿冒Coremail IT运维部门,以新型勒索病毒LUNA泛滥需要打补丁升级为借口,企图引诱我司员工解压带木马病毒的压缩包。

该钓鱼邮件显然为红队针对Coremail精心制作,发件人域名仿冒十分逼真。

同时,为了避开CACTER邮件安全网关反垃圾检查,将带毒压缩包的解压密码放置在名为【使用说明】的doc文档中。

然而,CACTER网关能够拆解邮件附带的文档类型的附件,包括PDF、word、Excel并执行文本指纹检查,有效识别附件型的钓鱼邮件。

此类钓鱼邮件,将附件进行了加密压缩,却又可疑地将解压密码放置在doc文档,经过网关的检测后判定为恶意邮件,将其直接拦截至隔离区。

根据Coremail邮件安全攻防专家分析,红队企图使用钓鱼邮件作为攻击手段,控制Coremail办公电脑,获取内网的各种登录账号和密码,进而得到Coremail服务客户的敏感信息。

目前,Coremail已将此类邮件的相关特征更新到反垃圾云端特征库,同时公布该邮件的发信IP,供各位客户参考拉黑处理。

发信IP

115.124.20.159

115.124.20.183

115.124.20.205

115.124.20.207

115.124.20.217

119.38.133.70

119.38.133.72

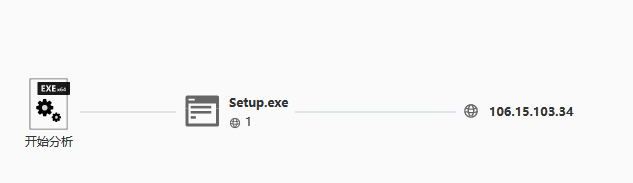

补丁包.zip为恶意文件加密压缩包。解压后setup.exe为cobaltstrike远控木马,进行了免杀处理。

根据某安全厂商在线云分析显示,setup.exe C2 地址为106.15.103.34

二、Coremail反钓鱼演练经验分享

尽管本次攻击队的钓鱼攻击十分用心,但Coremail 每年都会定时进行反钓鱼演练。

在重保开始前,基于Coremail反钓鱼演练平台上100+钓鱼模板,安全攻防专家组已根据公司各部门的业务特点,精心开展多轮针对性的演练,极大提升员工的安全意识。

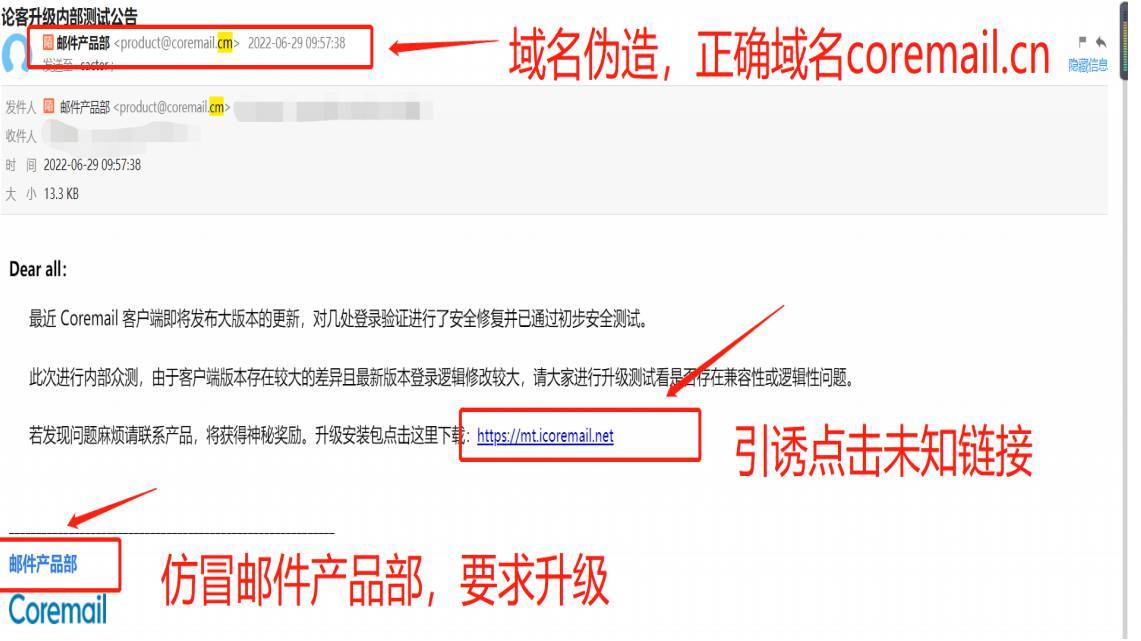

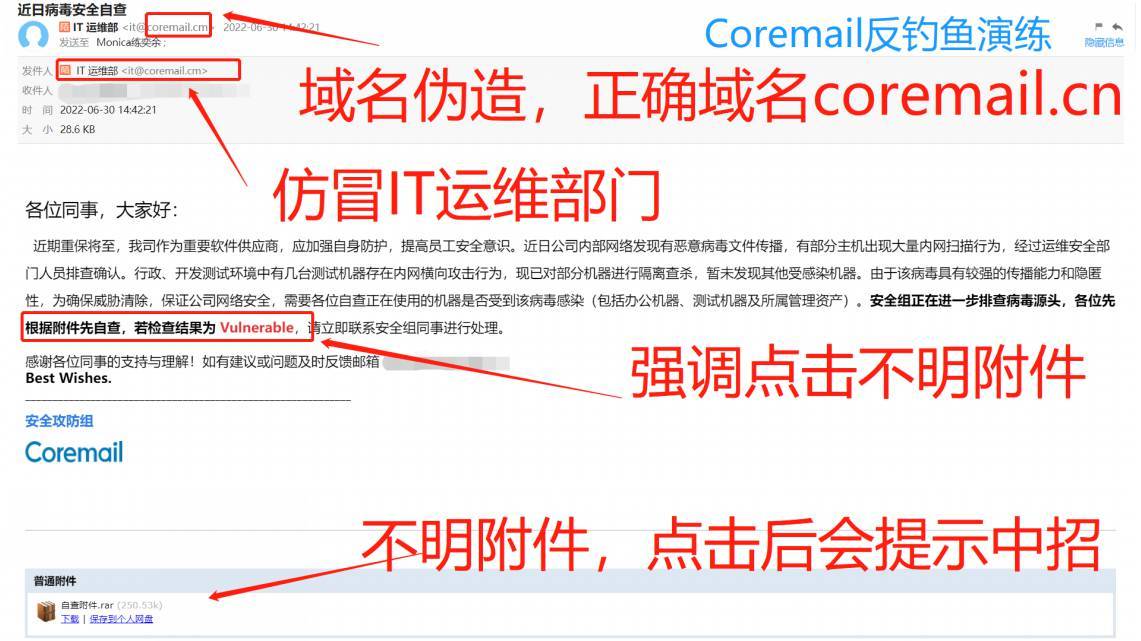

以下为Coremail 实际演练情况展示。

第1轮演练模板►仿冒邮件产品部

第2轮演练模板►仿冒IT运维部要求自查病毒

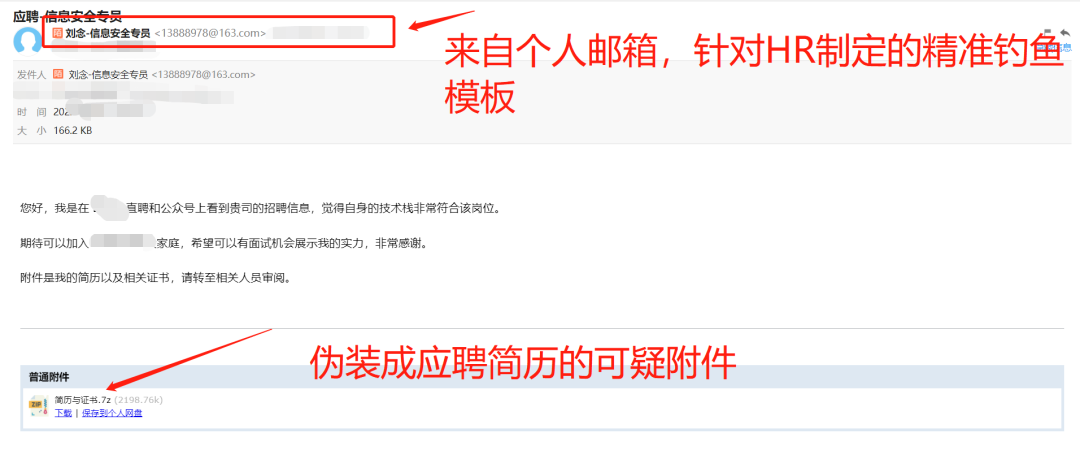

第3轮演练模板►针对HR招聘需要精准钓鱼

彩蛋►七夕甜蜜陷阱扫码立即中招

在不定期多轮演练后,我司员工已经能够很好地识别钓鱼邮件,并且发现可疑邮件后不轻易点击任何链接及附件,并养成举报至公司安全部门的良好习惯

据统计结果表明,在未开展钓鱼演练的情况下,钓鱼中招率平均值是 23.88%,这意味公司有超过五分之一的员工受到社会工程和网络钓鱼欺诈的威胁。

而经过Coremail验证,持续有计划的钓鱼演练可以使各行业的平均钓鱼邮件中招率从 23.88%降至 4.16%

目前进行的攻防演练中,CAC邮件安全大数据中心(以下简称“CAC大数据中心”)已通过客户反馈、发信行为分析、邮件内容特征检测、恶意URL检测、附件检测等多种方式,已经主动发现并处理了多起恶意邮件攻击。

目前防护情况良好,总体平稳有序。

重保即将结束,Coremail再次提醒各广大客户,请勿放松警惕,实时注意防护钓鱼邮件、病毒邮件攻击。

三、Coremail建议防护策略

1、使用CACTER邮件安全网关提升防御机制

2、定期进行反钓鱼演练,提升全员安全意识

3、收到以上特征的可疑邮件,建议用其他社交方式与发信人取得联系,若确认为病毒邮件,则立刻上报公司安全部门

4、此类加密压缩的文件,如果您一定要打开,建议放到虚拟机的测试环境(断网)打开。

5、为了能将病毒邮件与正常邮件行为有所区分,建议日常发送加密压缩附件时,应该以其他手段将密码通知收件人,而不是放在正文。

6、若不小心点击了附件,建议马上切断中招PC的网络,并马上联系安全部门清理上网环境。

7、个人PC安装杀毒软件,并保持更新。