2019年网络安全事件响应报告

导语:在2019年,事件响应的数量有所增加,同时受害者也对了解网络攻击有了更大的兴趣。

作为事件响应服务提供商,卡巴斯基提供的全球服务可以使攻击者的野外使用的网络事件策略和技术具有全球可见性,在此报告中,我们分享了卡巴斯基团队根据2019年以来的事件响应和统计数据得出的结论和分析,以及一系列重点内容,该报告将涵盖受影响的行业,最广泛的攻击策略和技术,在最初进入并利用最多的漏洞之后,检测并阻止攻击者,本报告还提供了有关如何提高抵御攻击能力的一些高级建议。

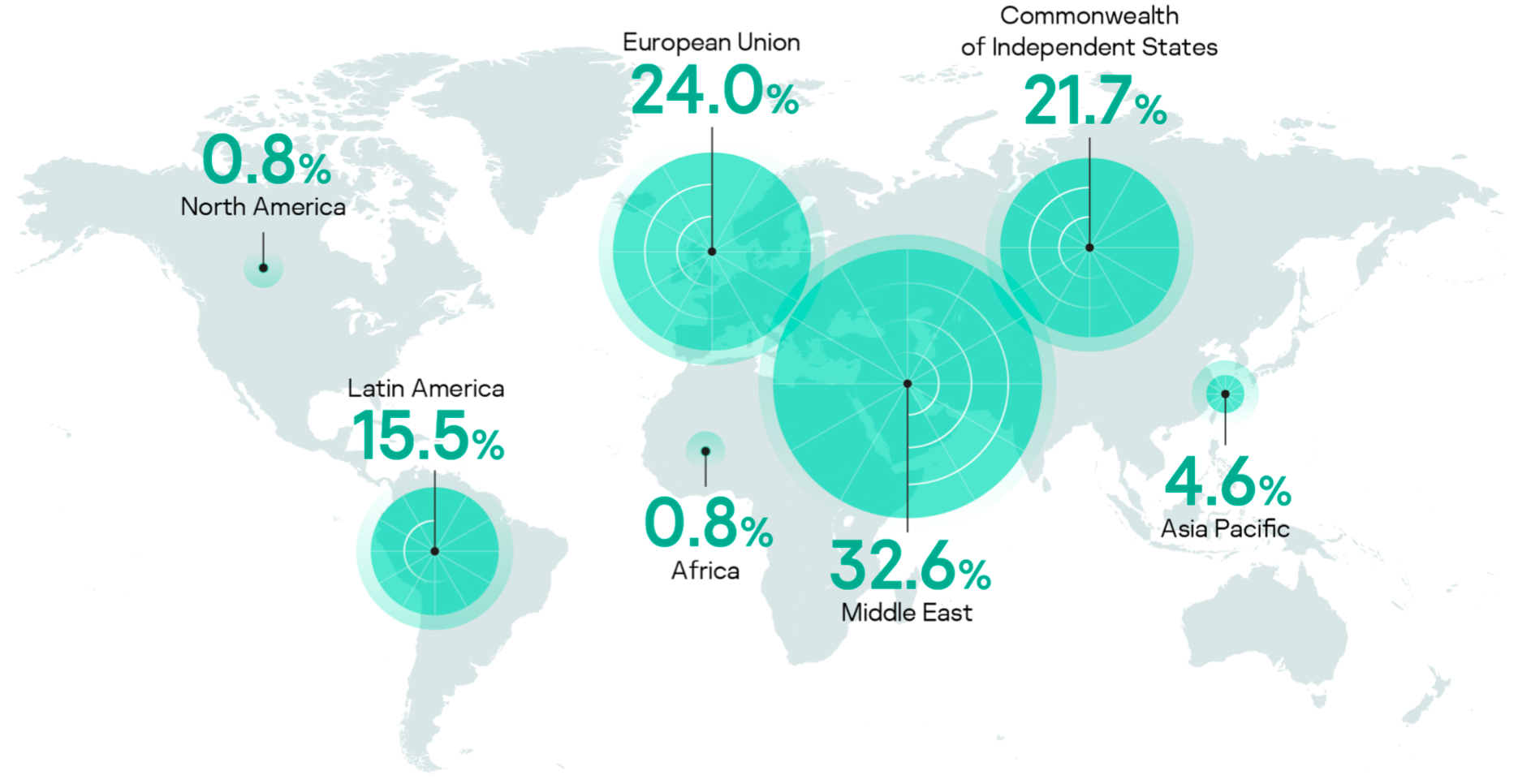

本报告中使用的数据来自世界各地的卡巴斯基团队进行的事件调查,主要的数字取证和事件响应业务部门称为全球紧急响应小组(GERT),成员包括欧洲,拉丁美洲,北美,俄罗斯和中东的专家,计算机事件调查组(CIIU)和全球研究和分析小组(GReAT)的工作也包括在这份报告中。

在2019年,我们注意到受害者都希望了解网络攻击的根本原因,并提高其环境中的网络安全水平,以降低未来再次发生类似攻击的可能性。

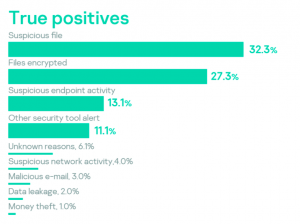

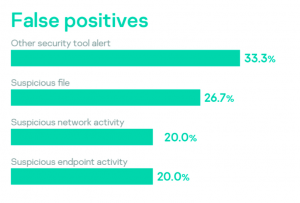

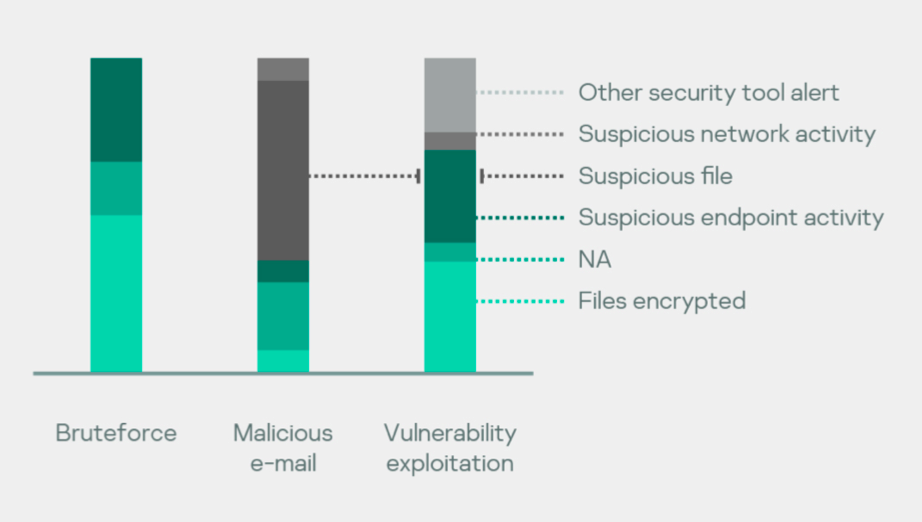

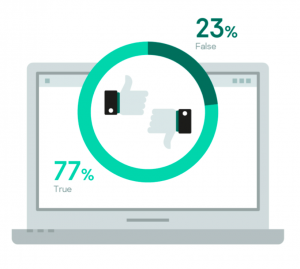

分析显示,在收到的请求中,只有不到四分之一的请求被证明是误报,这主要是在安全工具发出关于可疑文件或活动的警报后发生的。大多数真正的正面事件是由发现可疑文件引发的,其次是加密文件、可疑活动和安全工具发出的警报。

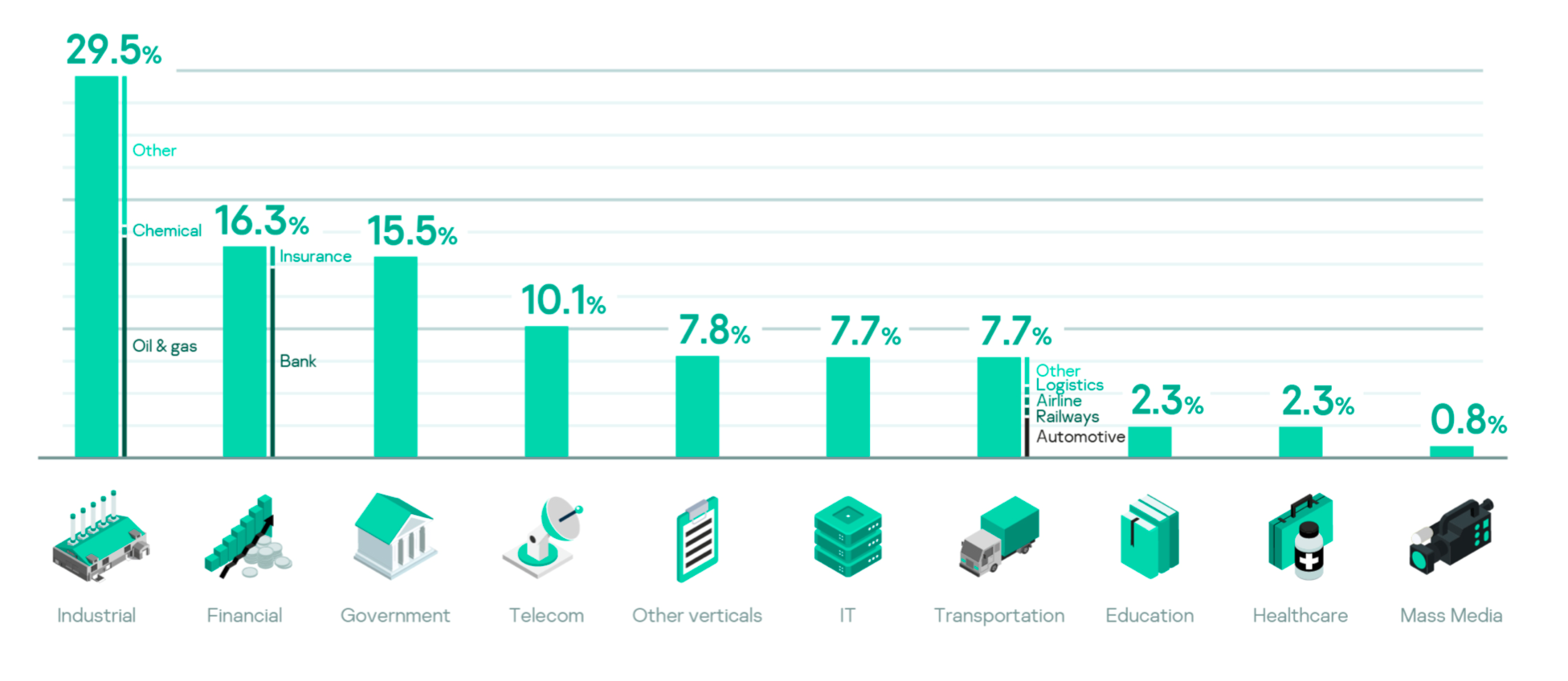

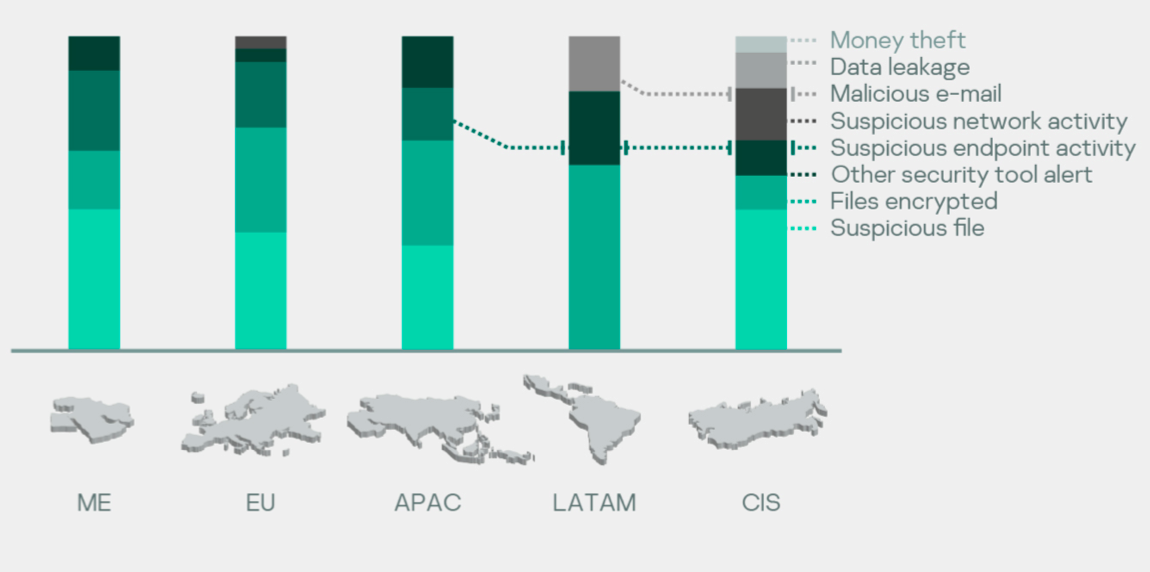

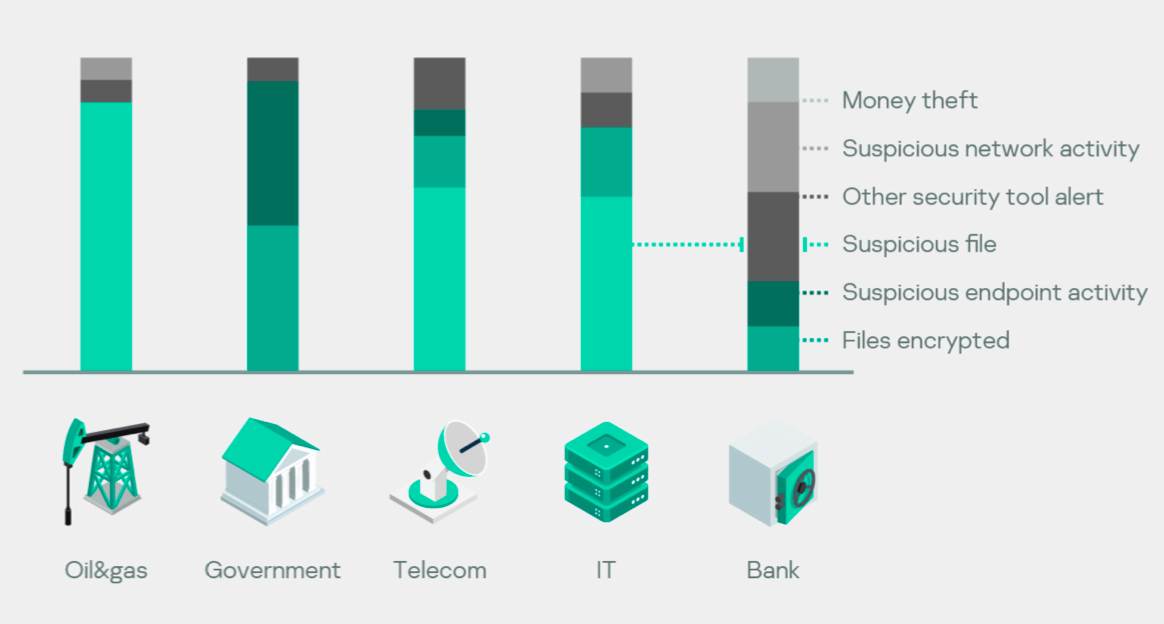

大多数事件处理请求来自中东、欧洲、独联体和拉丁美洲,来自各行各业,包括工业、金融、政府、电信、运输和医疗保健。工业企业受到网络攻击的影响最大,其中石油和天然气公司首当其冲。紧随其后的是以银行为主的金融机构,它们在2019年所有的资金盗窃事件中首当其冲。勒索软件在2019年继续存在,感受最深的是各地的政府机构、电信和IT公司。

涉及到的行业

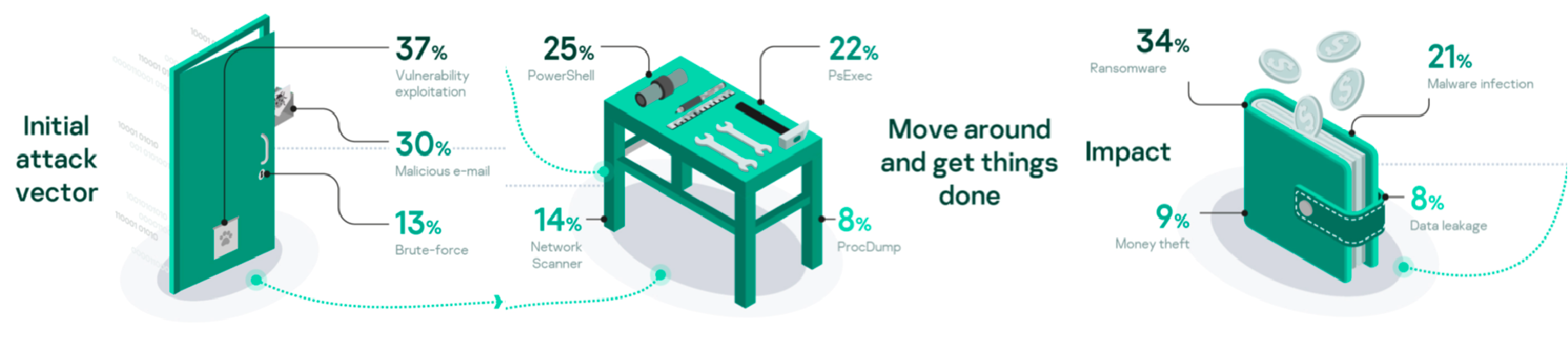

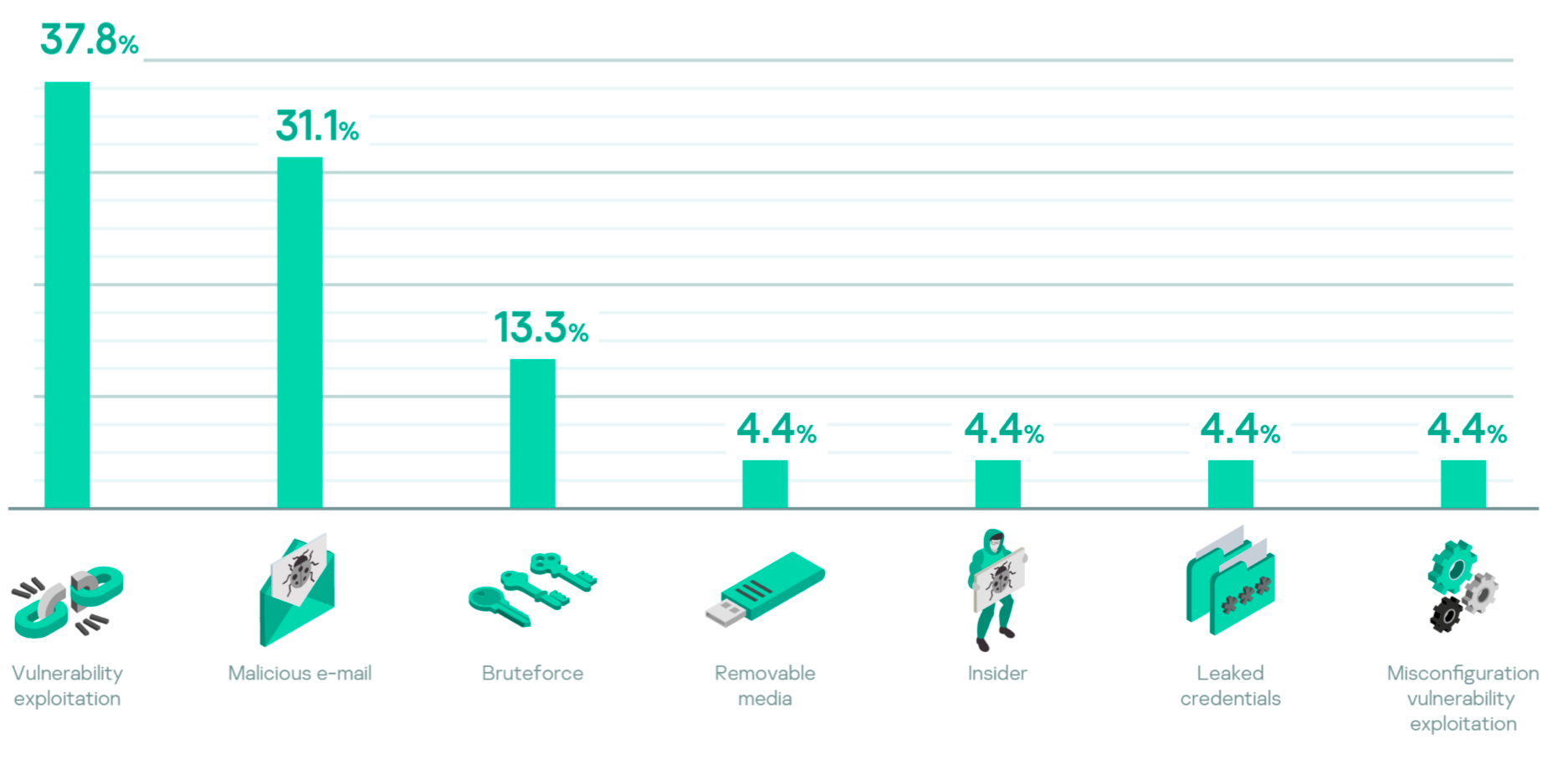

攻击者使用各种初始媒介来攻击受害者的运行环境。最初的媒介包括利用、错误配置、内部人员、凭据泄漏和恶意可移动媒体。但最常见的攻击是利用未打补丁的漏洞、恶意电子邮件,其次是暴力攻击。

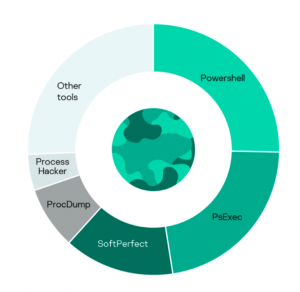

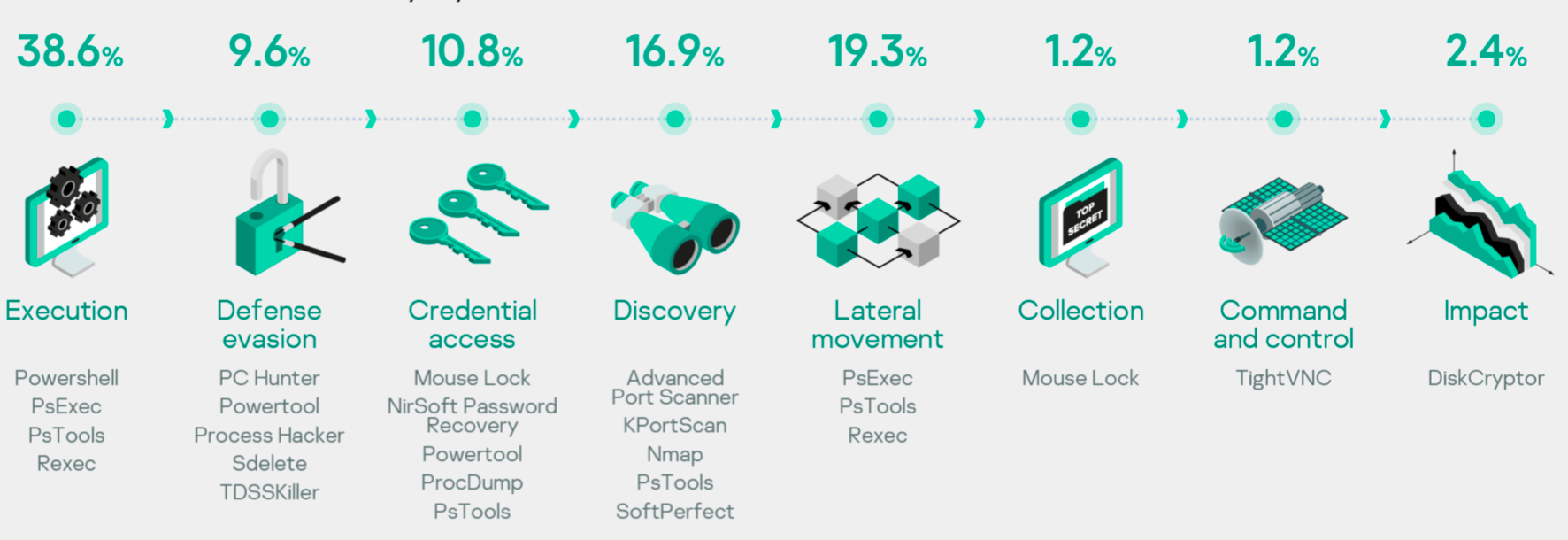

攻击者除了利用漏洞外,还在不同的攻击阶段使用了几种合法工具。这使得攻击更加难以被发现,并且使攻击者保持低调,直到实现目标。大多数合法工具都用于从活动系统中获取凭据、规避安全性、网络发现和卸载安全性解决方案。

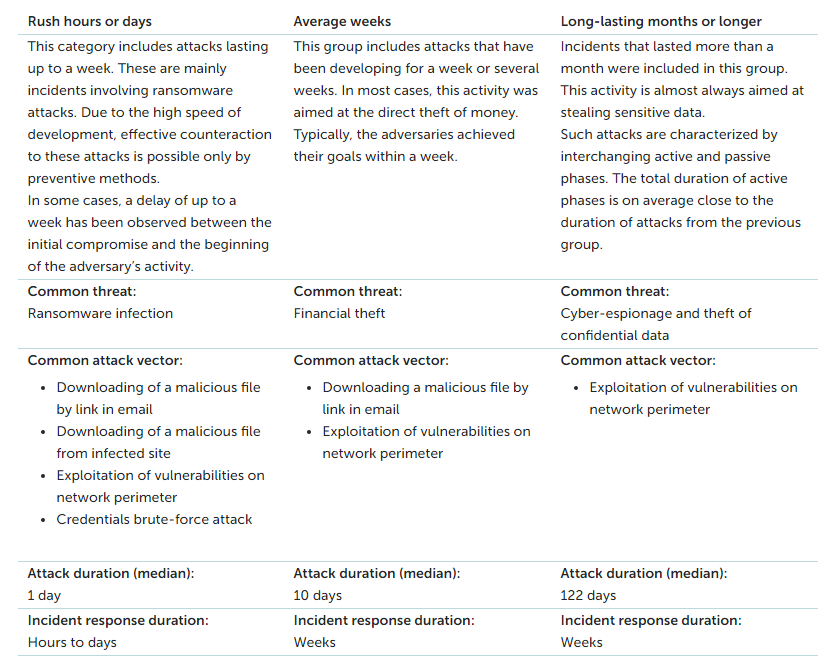

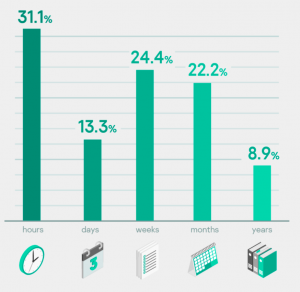

尽管我们在请求的第一天就开始处理事件,但在70%的案例中,但分析显示,从攻击出现到被发现,勒索软件事件平均为一天,财务盗窃是10天,在网络间谍活动是122天。

根据第2019年事件响应的分析,应用以下建议可以帮助保护企业免受遭受类似攻击的攻击:

· 应用复杂的密码策略;

· 避免将管理界面暴露给互联网;

· 只有通过多因素身份验证才能允许远程访问必要的外部服务,即设定必要的访问权限;

· 定期进行系统审核,以发现易受攻击的服务和错误配置;

· 不断调整安全工具以避免误报;

· 应用功能强大的审计策略,日志保留期至少为六个月;

· 监视和调查安全工具生成的所有警报;

· 立即修复你的公开可用服务;

· 提高你的电子邮件保护和员工意识;

· 禁止使用PsExec简化安全操作;

· 借助丰富的监测技术进行攻击寻,特别是对PowerShell进行深入跟踪以检测攻击;

· 在发现事故后迅速采取安全措施,以减少潜在的损坏或数据丢失;

· 经常在独立的基础设施上备份数据;

事故响应的原因

对基础架构的重大影响(例如加密资产,资金损失,数据泄漏或可疑电子邮件)导致30%的调查请求。超过50%的请求来自安全工具堆栈中的警报:端点(EPP,EDR),网络(NTA)和其他(FW,IDS / IPS等)。

组织通常只有在明显的影响之后才会意识到某个安全事件,即使标准的安全工具栈已经产生了识别攻击的某些方面的警报,缺少安全操作人员是缺少这些指标的最常见原因。由安全操作和可疑端点活动识别的可疑文件导致75%的事件被发现,而60%的可疑网络活动为误报。

发生事件响应服务请求的最常见原因之一是勒索软件攻击:即使是成熟的安全操作人员也面临这一挑战。有关勒索软件类型以及如何进行勒索的更多详细信息,请查看这篇文章。

排名前几位的原因

可疑文件是启用事件响应服务的最普遍的原因,这表明在许多组织中,面向文件的检测是最流行的方法。该分布还显示,我们调查的涉及金融网络犯罪和数据泄露的案件100%发生在独联体国家。

行业分布

尽管不同的行业遭受不同的事件,但是发生在金融行业(银行)的一定是和金钱盗窃有关。勒索软件的影响主要发生在政府,电信和IT部门。

初始媒介或攻击者是如何发起攻击的?

常见的初始媒介包括利用漏洞(比如零日漏洞和1日漏洞)、恶意电子邮件和暴力攻击。1日漏洞就是刚刚公布的漏洞(没有超过一天),针对1日漏洞的补丁程序管理和应用密码策略(或不使用Internet上的管理界面)非常适合解决大多数情况。零日漏洞和通过电子邮件进行的社会工程攻击更难处理,需要相当成熟的内部安全操作。

通过将流行的初始攻击向量与事件的检测方式链接起来,我们可以看到检测到的可疑文件是从恶意电子邮件中检测到的。文件加密后检测到的案件大多发生在暴力或漏洞利用攻击之后。

有时,我们是受害人组织的主要事件响应小组的免费专家,不了解他们的所有调查结果,因此,图表上会有“未知原因”。各种安全工具栈最有可能检测到恶意电子邮件,但这并没有显示出零日漏洞和1日漏洞。

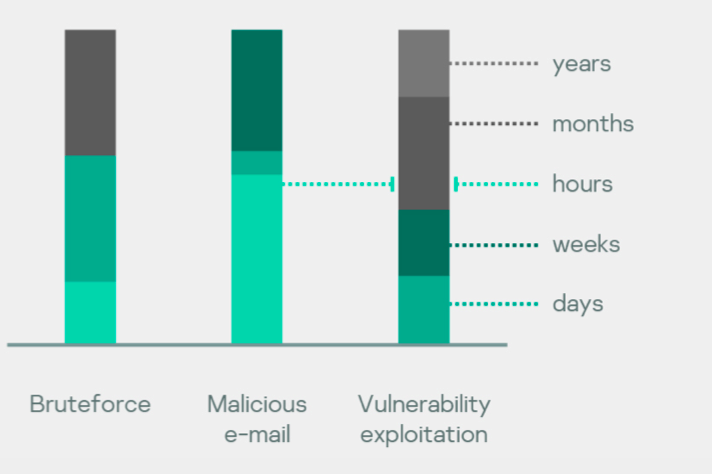

攻击持续了多长时间以及组织如何受到攻击的分布情况表明,从组织网络范围内的漏洞利用开始的案例被忽视的时间最长。通过电子邮件进行的社交激励攻击是最短暂的。

工具和漏洞利用

所有事件中有30%与合法工具相关

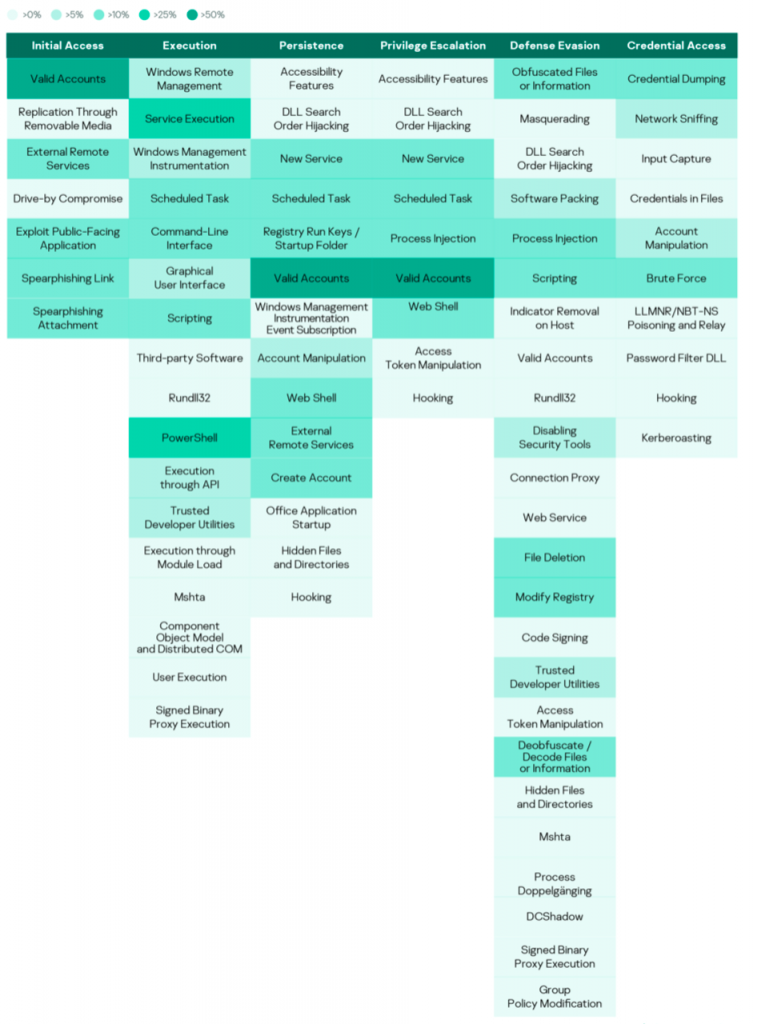

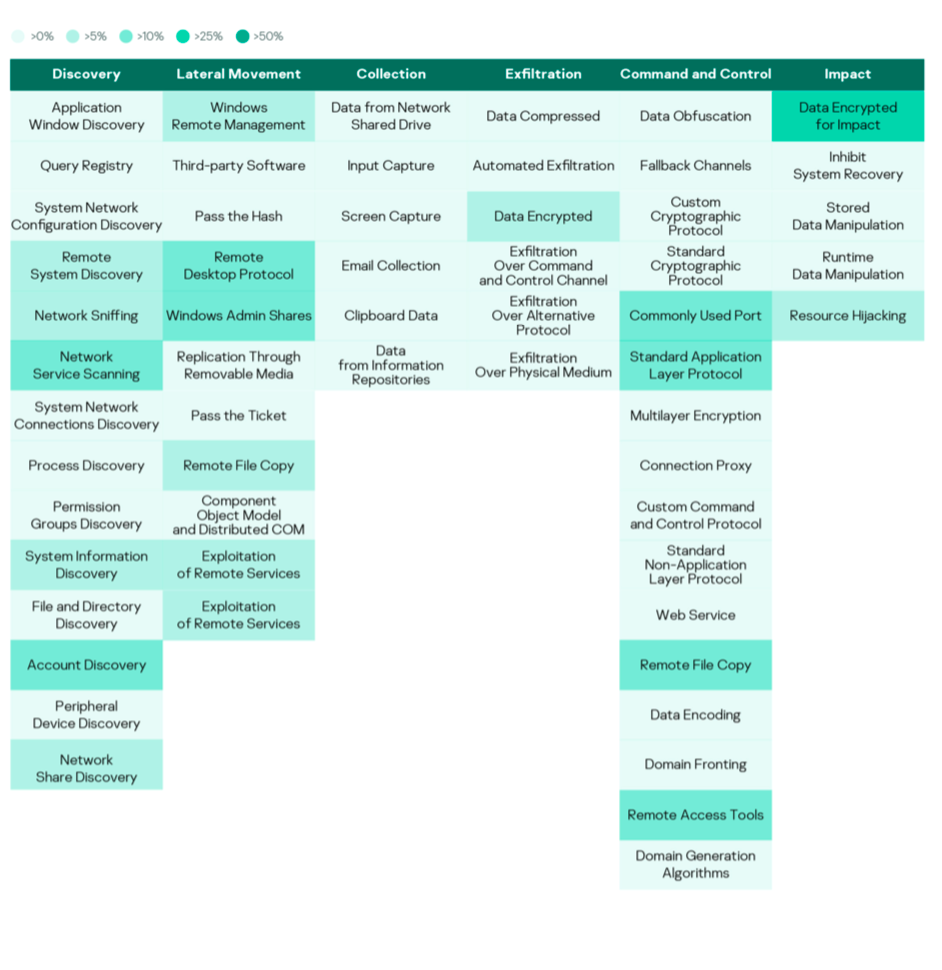

在网络攻击中,对手使用合法的工具,而这些工具在日常活动中经常被使用,因此无法被检测出是恶意工具。在深入分析恶意攻击并将此类工具的使用与事件联系起来后,可以识别与正常活动混合的可疑事件。最常用的工具有PowerShell、PsExec、SoftPerfect Network Scanner和ProcDump。

大多数合法的工具用于从内存中获取凭据、通过卸载安全解决方案逃避安全机制以及在网络中发现服务,PowerShell几乎可以用于任何任务。

让我们根据事件的发生来衡量这些工具,还将看到通常应用它们的战术(MITRE ATT&CK)。

漏洞利用

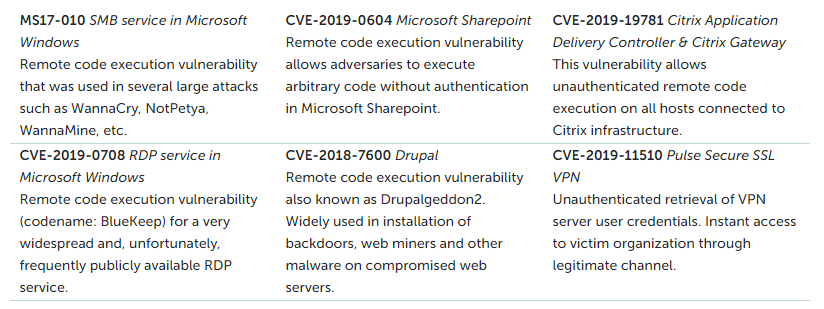

大多数已发现的事件中的漏洞利用程序都在2019年出现,同时也出现了Windows SMB服务(MS17-010)中一个众所周知的远程代码执行漏洞,该漏洞被大量对手积极利用。

Microsoft Windows中的MS17-010 SMB服务

在诸如WannaCry,NotPetya,WannaMine等几种大型攻击中使用的远程执行代码漏洞。

CVE-2019-0604Microsoft Sharepoint

远程执行代码漏洞使攻击者无需执行Microsoft Sharepoint身份验证即可执行任意代码。

CVE-2019-19781 Citrix应用程序传播控制器和Citrix网关

此漏洞允许未经身份验证的远程代码在连接到Citrix基础结构的所有主机上执行。

Microsoft Windows中的CVE-2019-0708 RDP服务

远程代码执行漏洞(代码名称:BlueKeep),这是一个非常广泛的,不幸的是,经常公开提供的RDP服务。

CVE-2018-7600 Drupal核心远程代码执行漏洞

Drupal是一个开源内容管理系统(CMS),全球超过100万个网站(包括政府,电子零售,企业组织,金融机构等)使用。两周前,Drupal安全团队披露了一个非常关键的漏洞,编号CVE-2018-7600 Drupal对表单请求内容未做严格过滤,因此,这使得攻击者可能将恶意注入表单内容,此漏洞允许未经身份验证的攻击者在默认或常见的Drupal安装上执行远程代码执行。

CVE-2019-11510 Pulse Secure SSL VPN

2019年8月,安全研究人员公布了针对Pulse Secure SSL VPN(保思安VPN)的多个漏洞说明,其中一个任意文件读取漏洞(CVE-2019-11510)利用门槛较低(在未授权的情况下即可利用),预计会对全球Pulse Secure SSL VPN造成较大影响。

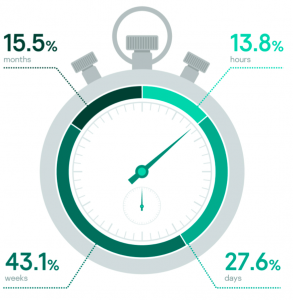

攻击持续时间

对于许多事件,卡巴斯基专家确定了从攻击者活动开始到攻击结束之间的时间段。根据随后的分析,所有事件被分为三类攻击持续时间。

误报率

事件响应中的误报是一项不得不注意且投入大量精力的事情,误报意味着对安全事件进行分类会导致事件响应专家的参与,这些专家后来确定没有发生事故。通常,这表明组织没有专门的攻击搜寻专家,或者由外部SOC管理,而SOC没有事件的完整背景。

进攻时间段

这是在攻击开始后组织检测事件所花费的时间,通常,在最初的几个小时甚至几天内发现攻击是进行防御的关键阶段,对于更隐蔽的攻击,可能需要几周的时间,可能就会错过防御的最佳时间段。

事件响应活动所需时可能会从几个小时到几个月不等,具体取决于攻击者能够深入到受感染网络中的深度。

MITRE ATT&CK的战术和技术

总结

在2019年,事件响应的数量有所增加,同时受害者也对了解网络攻击有了更大的兴趣。全球所有地区的受害者都遭受了各种攻击,所有业务类型都成为了目标。通过不断维护流程和快速补丁管理来改进安全性和审计计划,可以最大限度地减少所分析事件中的损害和损失。此外,在公司内部或由第三方执行的安全监控和调查计划可以帮助在攻击链的早期阶段阻止攻击,或在攻击发生后立即开始检测。

为了达到目标,攻击者使用了各种各样的战术和技巧,反复尝试,直到成功。这表明安全防护应该是一个有组织的过程,不断改进,而不是单独的、独立的行动。

攻击者在网络攻击的不同阶段(尤其是在早期阶段)更多地使用合法工具,这突出了需要监视和证明内部网络中合法管理工具和扫描实用程序的使用合理性,将它们的使用仅限于管理员和必要的操作。

在日志保留期至少为6个月的情况下,应用强大的审计策略可以帮助减少事件调查期间的分析时间,并有助于限制所造成的损害类型。在端点和网络级别上没有足够的日志意味着从不同数据源收集和分析证据以获得攻击的完整情况需要更长的时间。

发表评论

提供云计算服务

提供云计算服务