CStealer: Chrome密码窃取器木马分析

导语:研究人员发现一个Chrome密码窃取器木马,使用MongoDB数据库老保存被窃的密码。

研究人员发现一个尝试窃取Chrome浏览器中保存的密码的木马——CStealer。虽然密码窃取木马很多,但研究人员发现该恶意软件使用远程MongoDB数据库来保存窃取的密码。

该木马与其他信息窃取密码一样,目标就是窃取Google Chrome密码管理器中保存的登陆凭证。

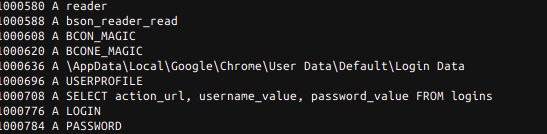

目标是Chrome保存的凭证

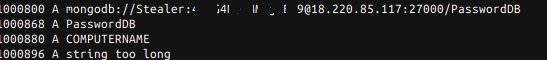

MalwareHunterTeam团队发现该木马后,研究人员James对该木马进行了进一步分析,发现该密码将窃取的数据发送到了MongoDB数据库。一般的信息窃取木马会将窃取的密码保存在文件中,然后发送到攻击者控制的C2服务器。CStealer直接连接到了远程MongoDB数据库, 并用该数据库来保存窃取的凭证。

为此,恶意软件中包含硬编码的MongDB凭证,并使用MongoDB C Driver作为客户端库来连接到数据库。

硬编码的MongDB凭证

密码在被窃取后,恶意软件会连接到数据库,并保存密码。下图是James截获的流量包,其中含有密码:

网络流量

网络流量

虽然该方法的最终目的是窃取密码,但也为其他攻击者打开了获取受害者凭证权限的后门。

其他分析该恶意软件的人员都可以提取硬编码的凭证,并使用这些硬编码的凭证来获取和访问被窃的凭证。

发表评论

提供云计算服务

提供云计算服务