一加手机再被爆存在安全后门,可影响所有使用高通芯片的设备

导语:近日,又有安全研究人员指出,在其对一加手机进行调查和逆向工程后发现,在一加手机的一款应用程序中存在一个安全后门,允许恶意攻击者获取系统的 root 访问权限。

就在一个月前,一加手机曝光了“隐私泄漏门”,被指存在后台静默上传用户数据的行为,所上传的数据包括了IMEI串码、MAC地址、移动网络名称、WiFi SSID和手机序列号以及用户软件的使用状态。

但是,就在这一事件才算告一段落没多久,近日,又有安全研究人员指出,在其对一加手机进行调查和逆向工程后发现,在一加手机的一款应用程序中存在一个安全后门,允许恶意攻击者获取系统的 root 访问权限。

据悉,一位名叫“Elliot Alderson”(以《Mr. Robot's》影片中的主角命名)的Twitter用户在所有运行OxygenOS的一加设备中发现了一个后门程序,允许任何人获得设备的root 访问权限。

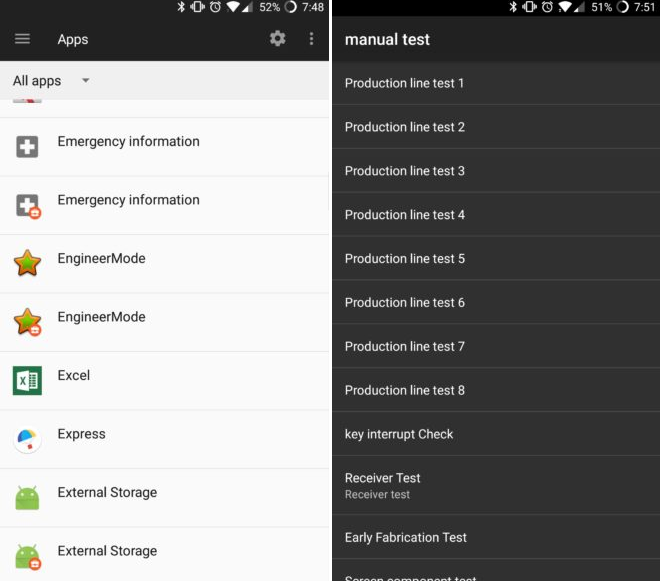

这一存在问题的应用程序名为“EngineerMode”,该应用程序是高通公司为设备制造商所开发的,由一加定制,主要用于诊断设备中的所有硬件组件是否正常运作一款应用程序。

让问题变得更为严重的是,这款应用程序在大多数一加设备上是预设的系统应用程序(可能是不小心遗留下来的),包括一加的 OnePlus 3、3T 和 5 等多种型号的手机都安装了这款名为“EngineerMode”应用。你可以通过以下步骤自行检查自己的一加设备上是否安装了该应用程序:

点击设置>打开应用程序>点击右上角菜单(三个点)显示系统应用程序>在列表中寻找EngineerMode.APK

如果很不幸,你找到了,那么任何通过物理访问你设备的人都能够利用EngineerMode来获取你的智能手机的root 访问权限。

EngineerMode的设计初衷是用于诊断手机是否工作正常,如诊断 GPS 和 Root 状态,执行一系列自动测试等。

但是,Elliot Alderson发现,在反编译EngineerMod APK之后出现了'DiagEnabled'行为,允许用户在智能手机上获得完全的Root访问权限,甚至无需解锁bootloader(Boot Loader 是在操作系统内核运行之前运行的一段小程序。通过这段小程序,我们可以初始化硬件设备、建立内存空间的映射图,从而将系统的软硬件环境带到一个合适的状态,以便为最终调用操作系统内核准备好正确的环境。)

虽然该应用程序已经被大量利用的机会可能很低,但是一加设备用户需要高度重视此次发现的安全问题,因为任何人只需要通过简单的命令就可以实现对你设备的Root访问。

此外,需要提醒用户的是,攻击者掌握root权限之后,还可以在受害者的一加手机上执行更多具有高度威胁性的任务,包括隐藏安装复杂的间谍恶意软件,这些恶意软件通常很难被发现或移除。

同时,安全专家建议称,为了保护自身及设备的安全性,一加设备的所有者可以禁用自己设备的root。要做到这一点,用户可以在ADB shell(简单地说,就是连接到咱们的KF(android)的终端shell)上运行以下命令:

setprop persist.sys.adb.engineermode 0" and "setprop persist.sys.adbroot 0" or call code *#8011#

针对此次安全问题,一加联合创始人carl pei(裴宇)表示,公司目前正在针对此事进行调查。

此外,发现此次安全问题的Twitter用户也已经承诺会为受到此次漏洞影响的一加设备开发一键root(one-click rooting)应用程序。后续进展我们将进一步做跟踪报道,敬请关注。

发表评论

提供云计算服务

提供云计算服务