2023,加密流量攻击已成攻击队的“必杀技”,如何破?

导语:网络安全从业者都有一个普遍你感受:近几年的实战攻防演习之中,隐藏在加密流量中的攻击越来越肆虐。

网络安全从业者都有一个普遍你感受:近几年的实战攻防演习之中,隐藏在加密流量中的攻击越来越肆虐。据Gartner统计,在2020年就有超过70%的网络攻击使用加密流量。另据ESG机构的调研报告显示,超过95%的企业明确表示遭遇过由于加密流量引起的安全事件。更有趣的事实是,网络安全越重视、做得越好的政企单位,加密流量比例越高。由此可看,围绕加密流量攻击的围追堵截、攻防博弈,已经成为未来几年实战攻防演习的“必修课”。

以解密对抗加密?没那么简单!

俗话说,兵来将挡、水来土掩。既然加密攻击威胁很大,用解密来应对,就能轻松解决么?经历了多次实战攻防演习的安服工程师告诉大家,答案没那么简单。

第一个难题是盲点多,防守很容易形同虚设。SSL加解密过程会严重消耗CPU的计算性能,导致很多加密流量来不及解密就通过了。同时,加密流量基本采用DH秘钥交换算法,需要实时会话进行验证,因此旁路侦听的流量威胁检测设备,无法对大部分加密流量进行旁路解密,导致流量盲点多。

第二个难题是资源浪费,严重影响业务效率。就目前安全设备的部署模式来看,当一个设备对SSL流量进行解密后,下个设备接收的依旧不是明文流量,还要继续解密,造成业务效率低下,拜拜浪费宝贵的CPU计算资源。

第三个难题是故障难修复,单点故障影响整体可用性。传统 “糖葫芦串”的安全部署架构,任何一个设备发生故障,都会有可能引起全网故障,扩展性差、升级维护难,增加了业务中断成本。

正因为传统的流量解密方案还存在很多不足,导致很多政企单位,面对隐藏在加密流量中的攻击,缺乏可视化的手段和检查方法,不仅实战攻防演习中屡次丢分,在平时更是网络和数据安全最大隐患。

2023年实战攻防演习的标配武器来了

在抗美援朝时期,美国士兵曾在夜晚时常被我军打的落花流水,夜战都成了美军的梦魇。黑夜降临,人们总是因为黑夜看不清事物,在作战中也是如此。美军因为看不清事物在作战中吃了大亏,后来汲取教育,斥巨资研究出了克服黑夜的装备,就是夜视仪。时至今日,全球先进国家的军队,都将夜视设备作为标配。

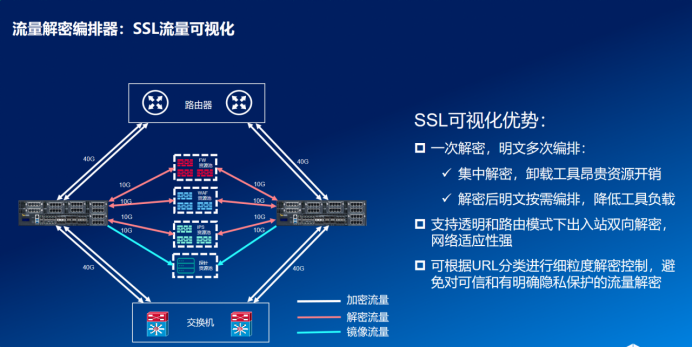

早在2022年9月,奇安信发布了国内首款集高性能解密和智能编排技术于一体的边界安全新品——流量解密编排器(简称:SSLO)。它通过搭载硬件加速卡,并配合自研的异步调用技术,我们理论上可以将解密性能提升10倍以上,并通过智能编排实现“一台设备成功解密,多台设备共享明文”。

具体而言,流量解密编排器具有四大优势:

首先是创新采取软硬结合的高性能 SSL 解密,解密能力显著提升。纯软件形式的安全产品,SSL 加解密能力普遍较低,极易出现性能不足、检测不全的问题。奇安信通过搭载硬件加速卡,并配合自研的异步调用技术,理论上可以将 SSL 解密性能提升 10 倍以上。

其次是可以一次解密、多次检测,大幅提升效率。奇安信创新推出智能化服务链编排技术,能够将明文报文分发至服务链上的各个安全设备,从而实现“一台设备成功解密,多台设备成果共享”,极大降低网络负载和资源消耗,大幅提升了加解密效率。

第三是部署非常灵活,支持多种接入方式。它全面支持二层旁路串接、二层透明串接或三层路由接入网络等,,同时支持双向解密部署,支持TLS1.3新标准。实战攻防演习期间加入流量解密编排器,对现有结构改动很小。

最后是安全资源高效利用,业务上线无感知。奇安信通过重构安全设备的传统部署架构,让整个安全设备的部署架构更有弹性,具备动态扩容的能力。安全资源池能兼容各个厂商的安全设备、支持多样化专业的安全组件、实现安全能力快速扩展,还能依靠探测机制保障业务连续性,从而降低业务中断风险和总体维护成本。

一个好汉三个帮,解密“军团”不断壮大

奇安信流量解密编排器推出以来,已经在2022北京冬奥会、中国电子集团,以及多个政府机构、大型央企等单位得到广泛使用。同时, 奇安信集团旗下天眼新一代威胁感知系统(简称天眼)、态势感知与安全运营平台(NGSOC)、API安全卫士、安全代理网关SWG等主流产品,都联合流量解密编排器推出针对加密流量威胁的检测及防护方案。

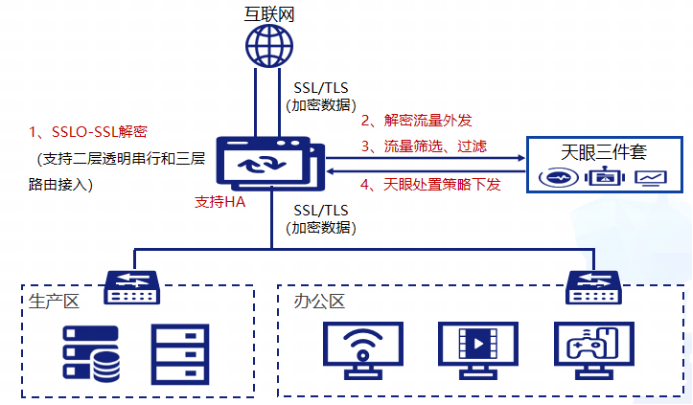

以天眼为例,过去,企业为了确保业务网络通讯安全,通常会采用SSL或TLS等协议,在传输层对网络连接进行加密。但在此过程中,已经被攻击了的业务流量也会被加密,导致这部分业务流量存在监控盲区。就如同攻击者穿上了“保护衣”潜伏在业务流量中,肆意地从事破坏活动,而监测人员根本看不见。

通过天眼和解密流量编排器的组合,后者将加密流量解密为明文流量后再发给天眼进行检测。原来,安全监测人员能看到什么流量检测什么流量,看不到的流量直接丢弃。现在,有了加密流量威胁检测设备后,从此没有看不到的流量。

同时,该方案还可以对解密后的全流量进行梳理、分流,从而筛选排除掉视频流量、灾备流量、测试流量等部分无价值的流量,以优化天眼设备对流量的负载,减少天眼设备的性能损耗。

图:天眼联动流量解密编排器的部署

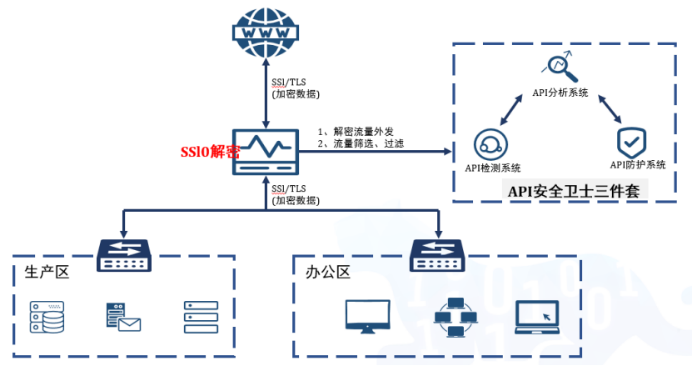

同样,在API接口越来越频繁受到攻击、成为网络安全核心隐患的情况下,API安全卫士联合解密编排器重磅推出此类加密流量检测解决方案。

此方案帮助客户看见加密流量威胁的同时,进一步基于API检测设备,通过API资产识别、API敏感数据传输识别、API漏洞攻击检测与防护、API访问控制等技术解决企业当中API资产不清、API漏洞利用攻击无防护手段,API敏感数据泄露无感知、API通信行为无审计等API安全问题。

图:API安全卫士联动流量解密编排器的部署

结束语:要想攻防演习成绩好,流量解密编排少不了!

2023年网络安全实战攻防演习已经陆续展开,攻击队势必将用浑身解数寻找企业的薄弱环节,威胁检测盲点,防守方任务重大,难度激增,急需对所有业务访问流量进行全面、无死角的深度威胁分析。奇安信流量解密编排器,将继天眼、椒图等之后,成为防守方的标配武器之一。

发表评论

提供云计算服务

提供云计算服务