供应链安全隐患迫在眉睫,2021年全球APT攻击暗藏何种趋势?

导语:哪些活跃APT组织的近期活动已被披露?近期APT组织的攻击技巧有什么共同点?针对APT的防御措施该如何对症下药?接下来带你快速了解……

2021年,受全球疫情及经济发展等诸多因素影响,网络黑产和APT攻击大行其道,且技术界限正日渐模糊。深信服蓝军高级威胁研究团队日前发布《深信服APT攻防趋势半年洞察》,数据显示,当前0day漏洞数量激增,直指历史峰值,且APT攻击技巧持续创新,对防御和溯源带来前所未有的挑战。同时,经济、科技、民生发展需求之下的供应链安全隐患也变得愈发迫在眉睫。

哪些活跃APT组织的近期活动已被披露?近期APT组织的攻击技巧有什么共同点?针对APT的防御措施该如何对症下药?接下来带你快速了解……

0Day漏洞数量激增,直指历史峰值

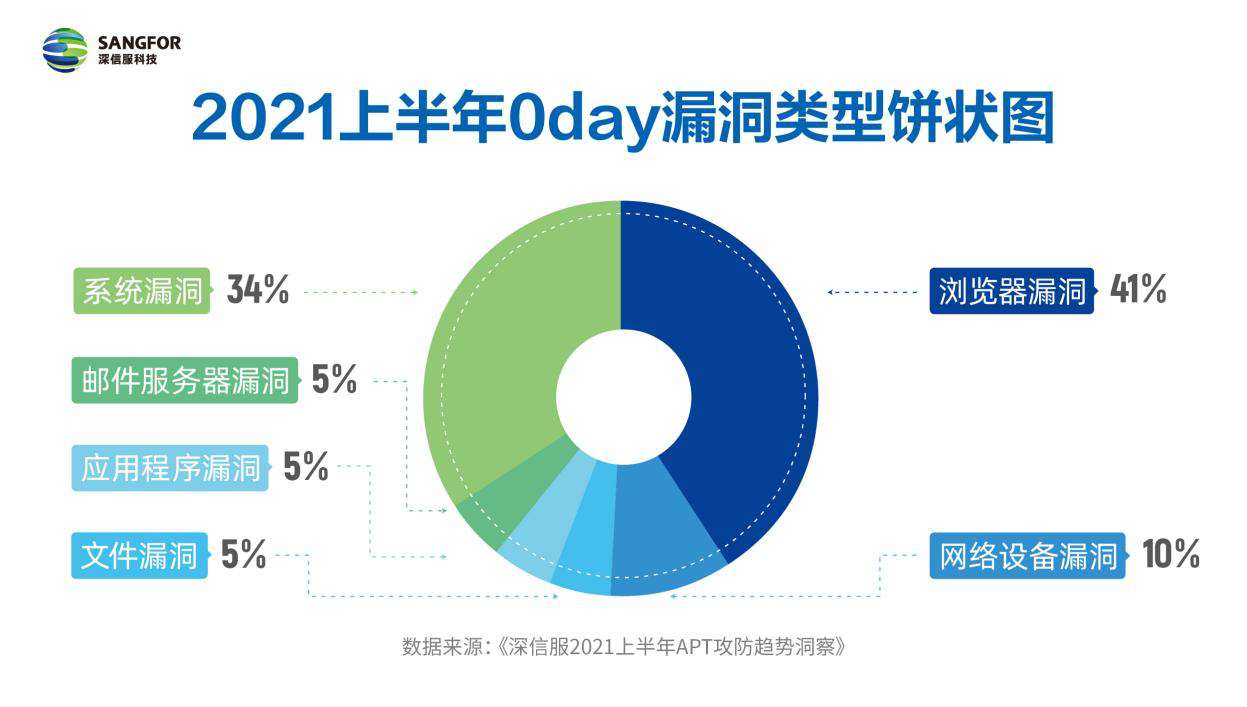

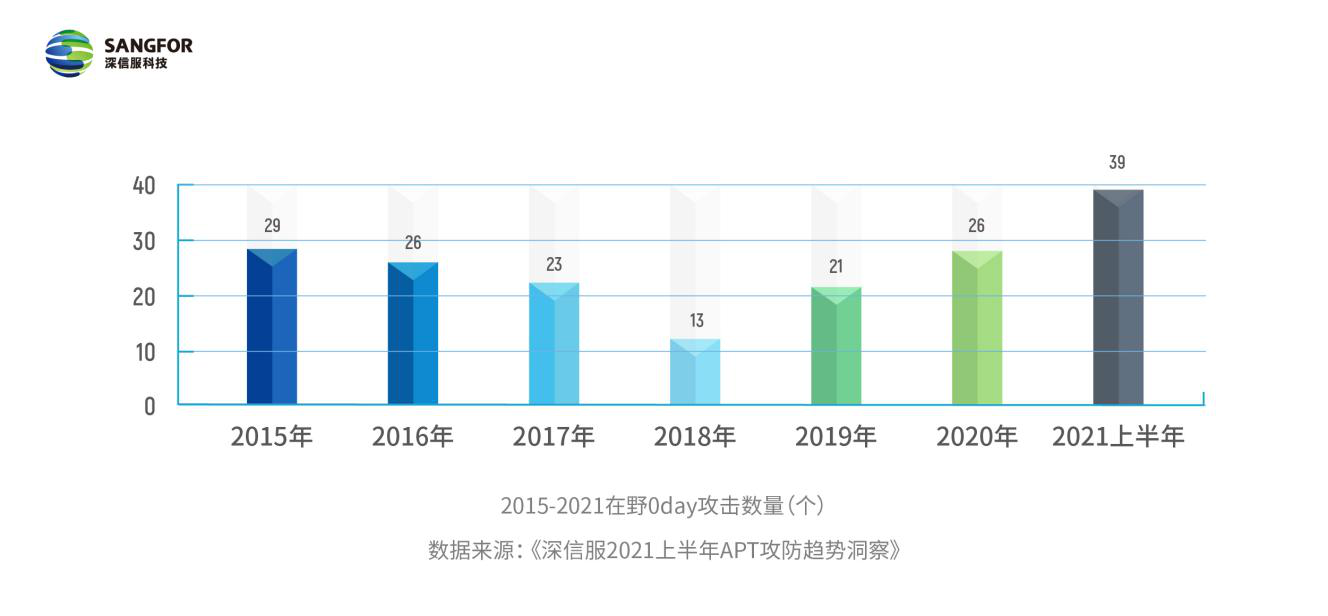

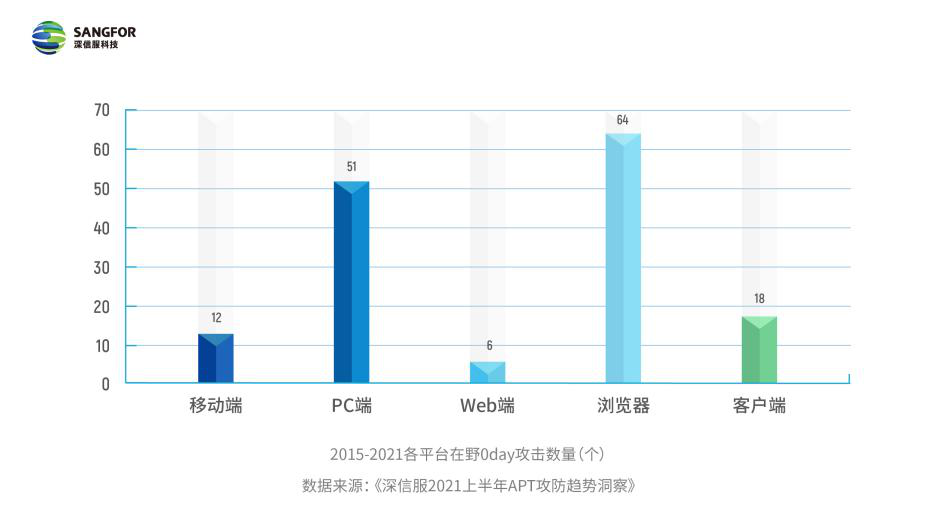

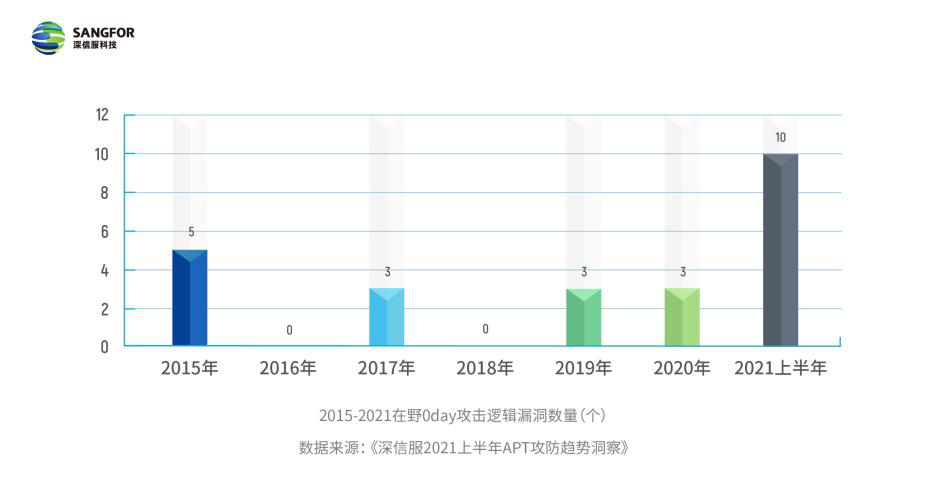

0Day漏洞一直是APT攻击的常用武器。2021上半年APT组织利用的0Day漏洞激增,高达近40个,直指历史峰值,涉及浏览器、Win/Linux/iOS操作系统、网络设备、文档阅读器、邮件服务器、应用程序漏洞等,而浏览器和操作系统漏洞占比较大。这些漏洞主要被APT攻击者应用在初始打点和提权阶段,0Day挖掘有向逻辑漏洞倾斜的趋势。

攻击技巧持续更新,防御及溯源面临挑战更艰巨

APT组织受到攻击研究社区的影响明显,近年来无论是 BYOB(Bring Your Own Binary)还是LotL(Living off theLand),攻击技巧越发丰富,结合各类通信反溯源,以及OpSec技术发展,对APT攻击防御以及溯源的挑战也在不断增加。

BYOB: Bring Your Own Binary,就是把后门、工具、武器编译成exe文件,上传到目标主机上并运行。这也是最直接的执行方式。缺点是需要不断对抗杀软的动静态检测技术,本节中主要介绍了反射DLL注入和Shellcode内存加载。

LotL: Living off the Land,可以理解为就地取材,利用Windows系统和应用程序来加载执行恶意代码,典型的案例就是利用Powershell和WMI的攻击。这种方式利用白名单程序来加载,会有一定规避检查的优点,缺点是常会产生较为明显的父子进程关系和进程参数。本节主要介绍的有LoLBins和DefeatDefender。

通信反溯源:通过一系列技巧降低通信的攻击可溯源特征,或监控防御方溯源意图的技巧。

OpSec: Operations Security,行动安全,有关隐藏自己攻击意图或掩盖自身攻击行动可追溯特征的一系列技巧,本节介绍了进程检测和驱动检测的红队技巧,并结合Solarwinds的案例,介绍了包括合法签名、严格的环境检查、复杂逻辑下的代码隐蔽以及字符串隐蔽等技巧。

国际局势日趋复杂,供应链安全隐患迫在眉睫

从2020~2021年已经披露的APT攻击事件来看,掺杂政 治目的的网络监控(Candiru、NSO-Group 的监控软件业务)、情报目的的大规模渗透(SolarWinds供应链攻击事件)、金钱目的的定向勒索(DarkSide)以及“罗宾汉”式的劫富济贫,安全攻防场景故事目不暇接,而经济、科技、民生发展需求之下的供应链安全隐患也变得愈发迫在眉睫。

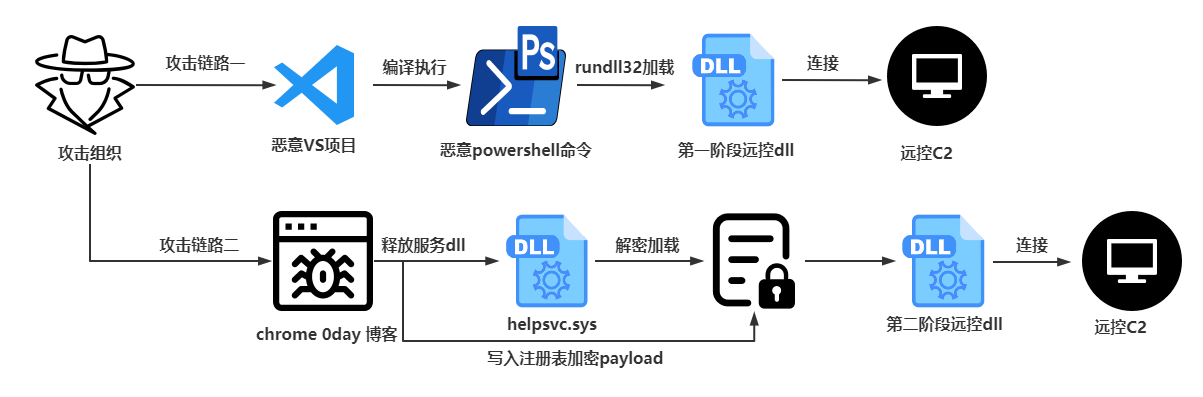

Lazarus组织针对全球安全人员攻击事件:

漏洞研究者是大家心目中的安全专家,而当安全专家的心理弱点被不讲武德的黑客利用,专家电脑上高价值的智力资产就会处于危险的境地。更危险的是,这些本用于研究目的的信息如果存在可被武器化的内容,就导致研究人员无意中成为黑客“帮凶”。

REvil组织利用Kaseya 0day发起大规模供应链攻击Kaseya VSA 是一种流行的远程网络管理软件,被许多托管安全提供商或 MSP(为其他公司提供 IT 服务的公司)使用。网络管理软件是隐藏后门的理想场所,因为这些系统通常具有广泛的访问权限并执行大量任务,因此难以监控。

REvil勒索组织在2021年7月2日宣布其对MSP供应商发起了攻击,感染了上百万个系统。Kaseya随后发表声明其产品存在0day漏洞,被REvil组织用于本次的攻击活动。欧洲和亚太地区的多个组织在进行补救时被迫完全关闭其业务。Kaseya 大约 60 名直接客户似乎受到了影响,导致下游大约 800 到 1,500 家企业受到影响。

新旧活跃组织持续渗透,攻击流程全解密

从全球APT活跃组织看,东亚的Lazarus、毒云腾等,东南亚的海莲花,南亚的Bitter、 摩诃草、Confucius、 Side-Winder以及Donot 等,东欧的Gamaredon、 APT28、APT29、SandWorm等组织持续活跃。NSA下属的TAO也在招兵买马。国家背景的攻击者在雷达下的网络情报行动恰恰反映了地缘政治、经济交互的复杂性。

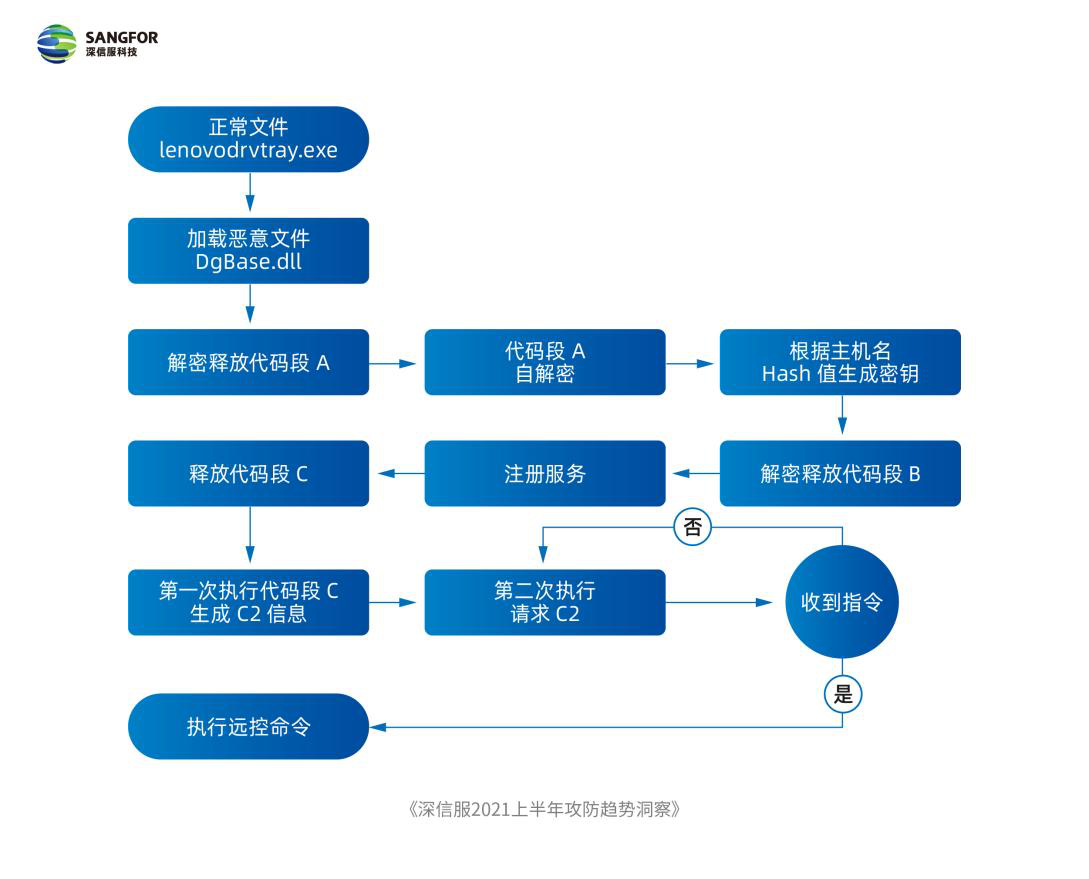

海莲花后渗透维持载荷整体执行流程

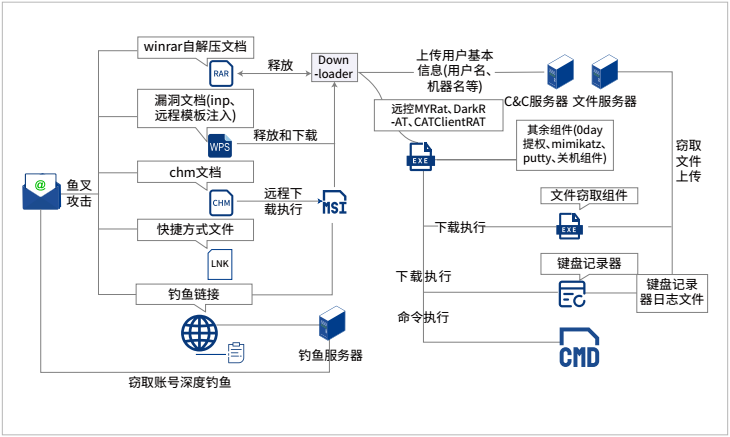

BITTER整体攻击流程

针对APT攻击初始落脚点,防御措施对症下药

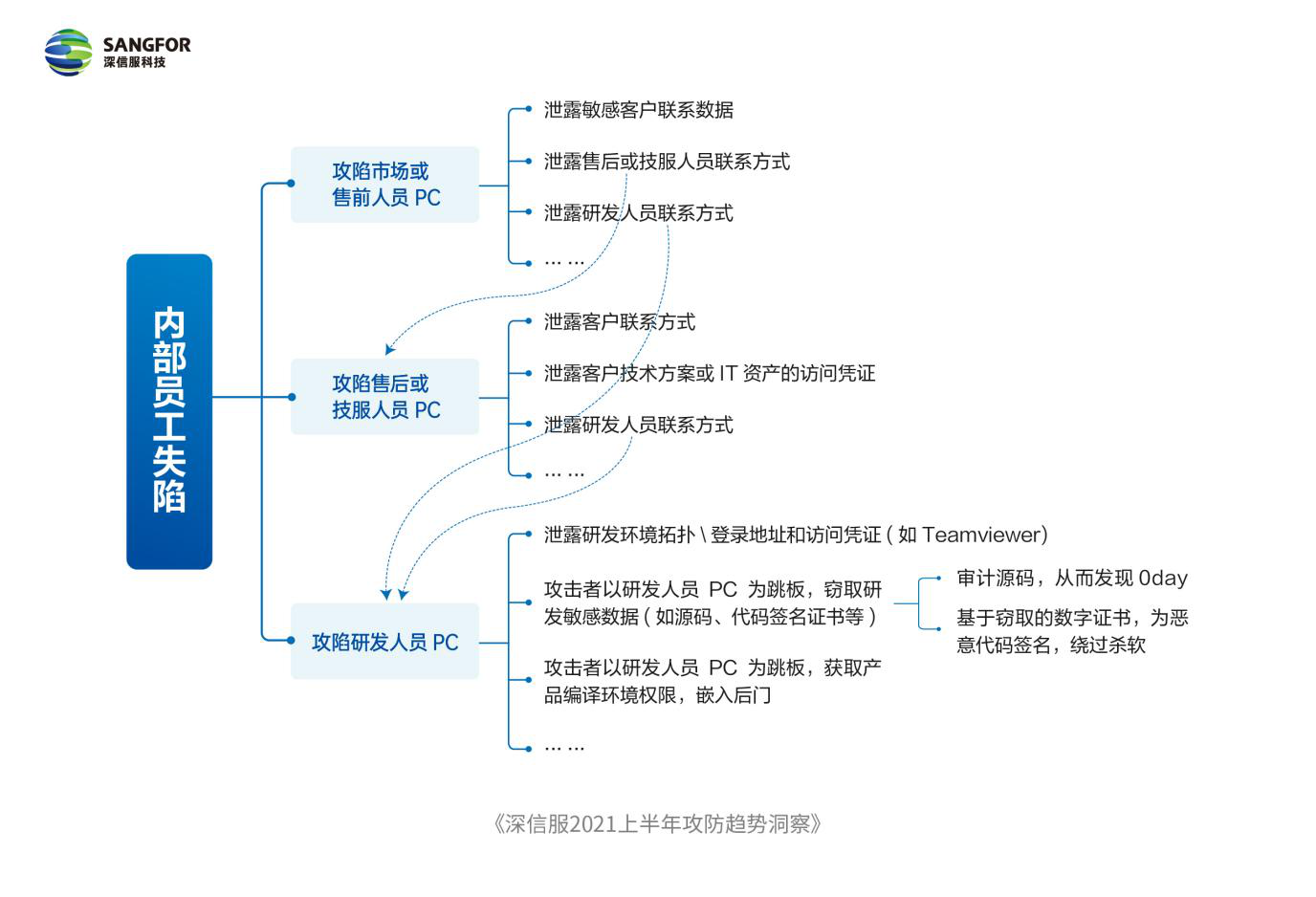

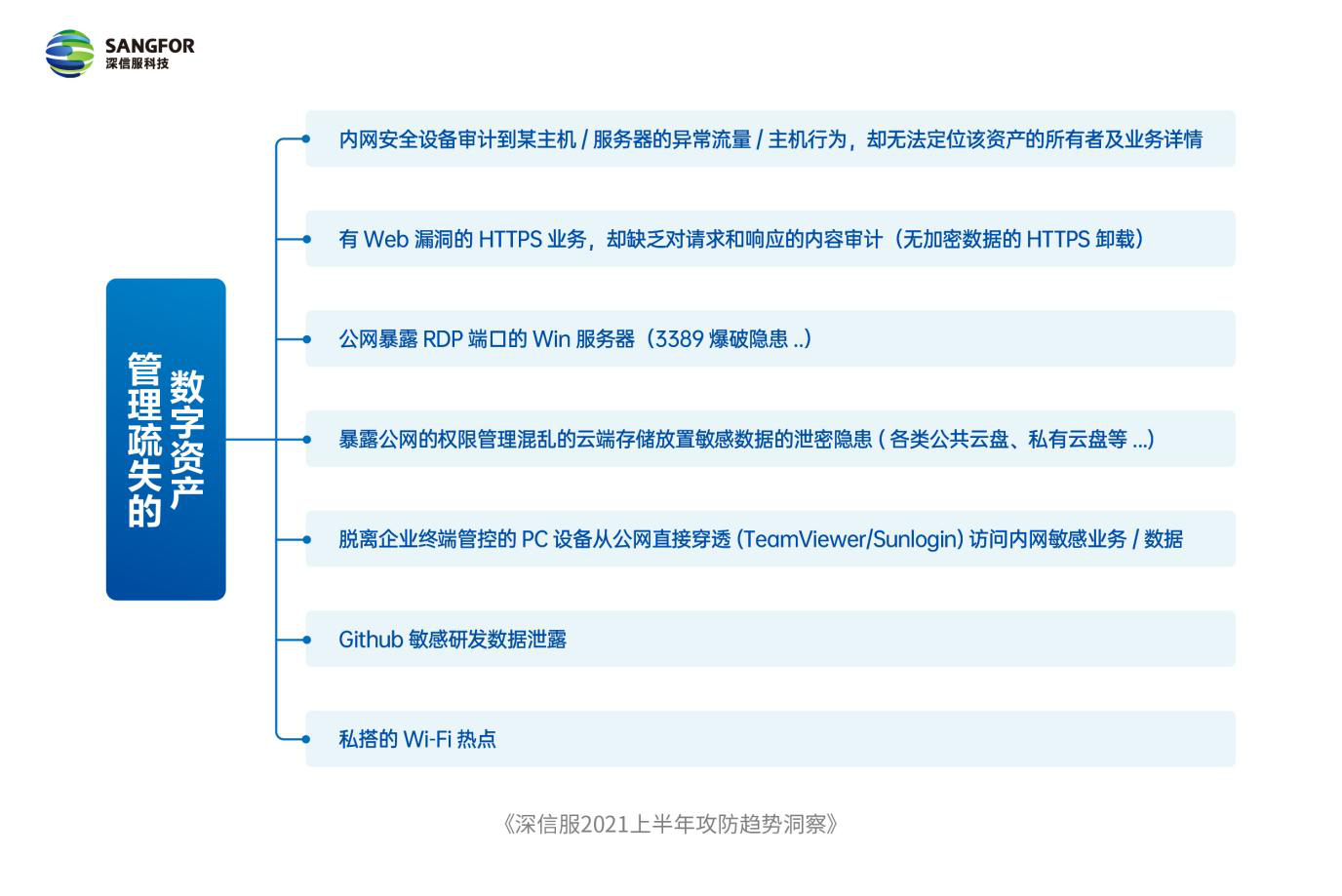

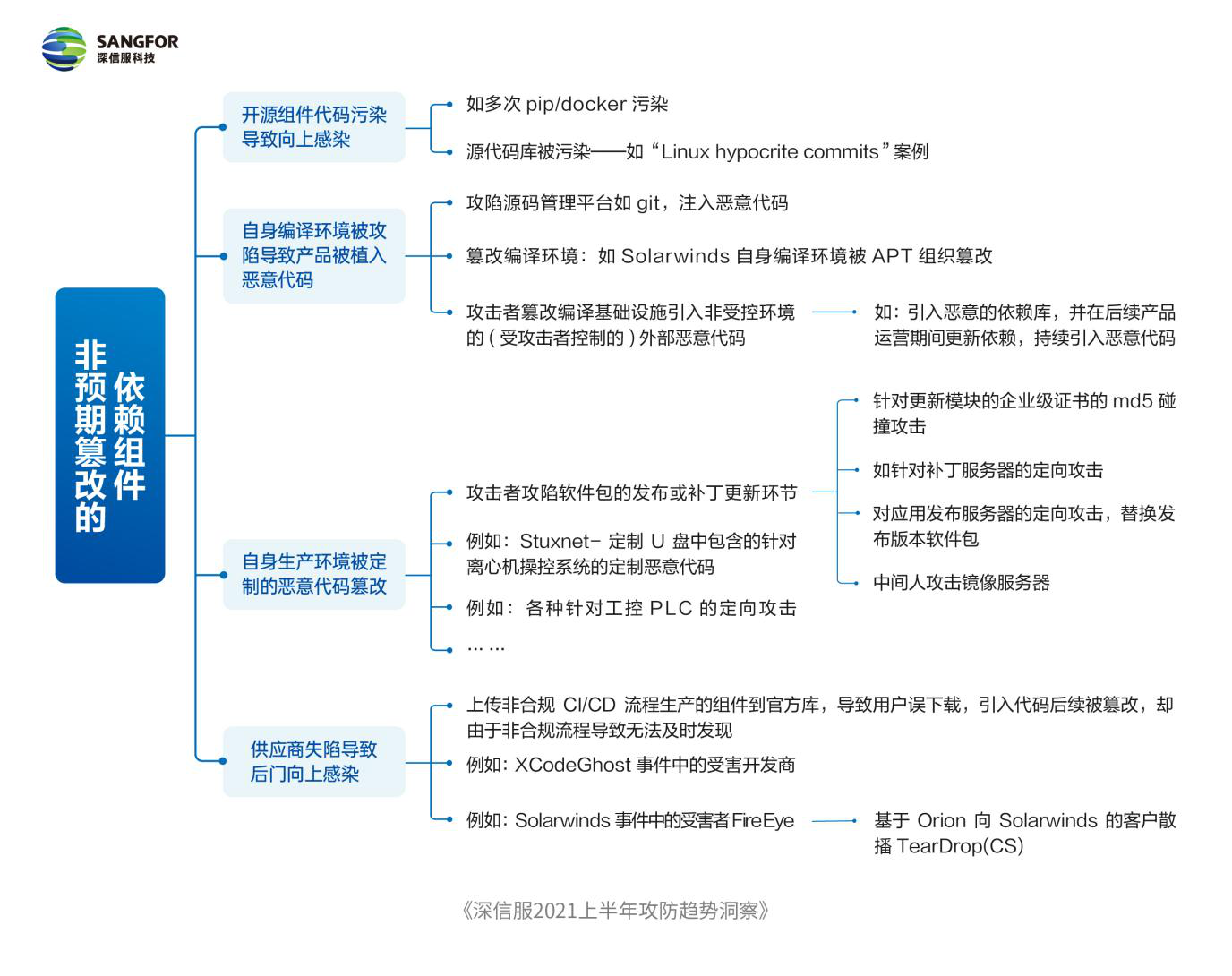

基于已经发生的APT事件,深信服安全蓝军发现攻击者获得初始落脚点的关键环节分别是:内部员工失陷、管理疏失的数字资产、非预期篡改的依赖组件。如何提升对抗APT攻击的能力,逐步成为决定组织安全投资价值的重要方向。

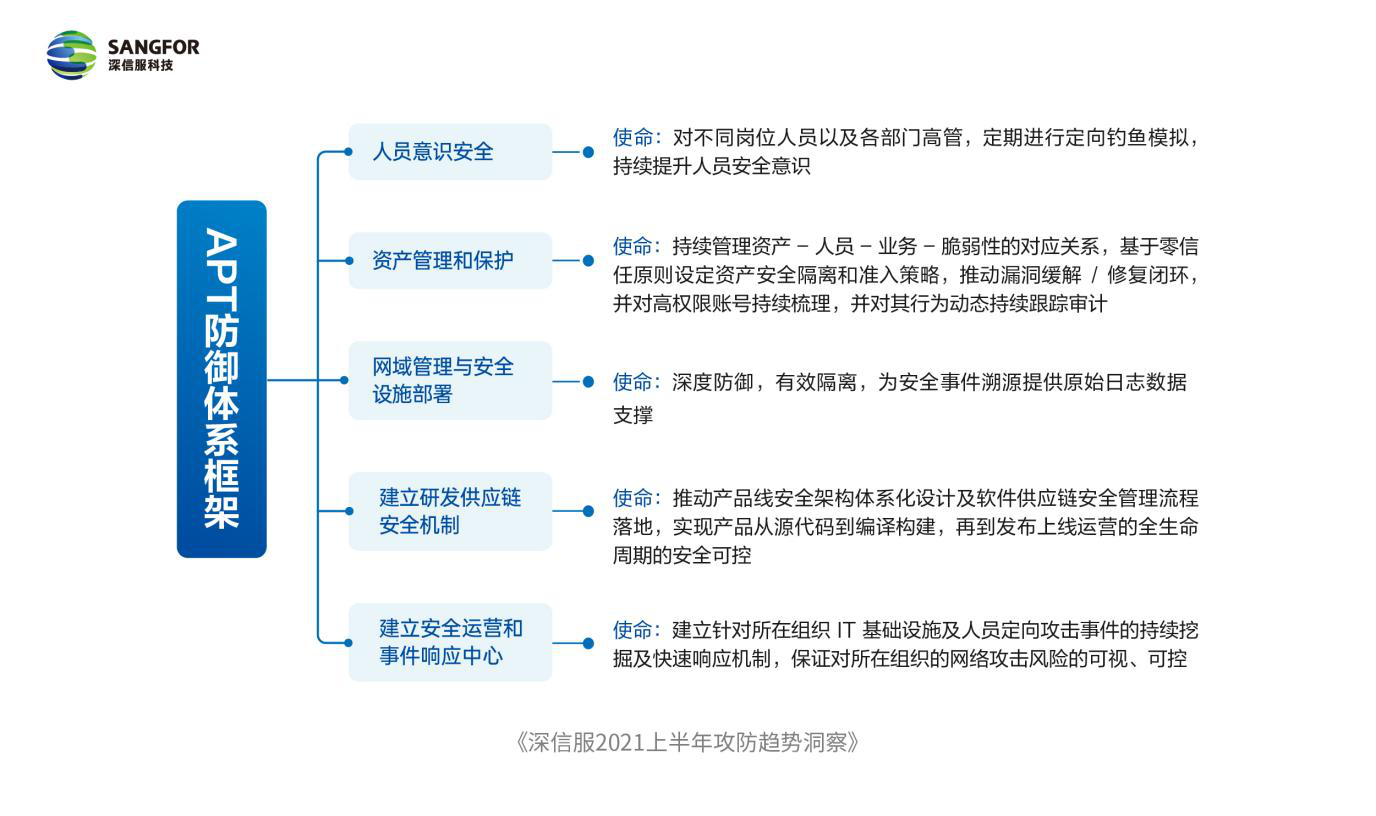

在IT建设时,考虑应对APT攻击的组织需开展的安全建设应包括:人员意识安全、资产管理和保护、网域管理与安全设施部署、建立研发供应链安全机制、建立企业级安全运营和事件响应中心等。

除上述措施之外,随着APT攻击不断演进,对于安全威胁检测防御的思路也应该发生转变,需要从过去单一设备、单一方法、仅关注防御,转变为“预防-防御-检测-响应”为一体的自适应防护体系。

基于大数据技术和智能分析的威胁检测体系产品应运而生,其具备智能分析技术,利用机器学习、关联分析、UEBA等新技术,能够检测APT攻击、网络内部的潜伏威胁等高级威胁,无需更新检测规则亦能发现最新威胁,从而帮助用户展开更全面有效的安全建设,代表产品有:深信服全流量威胁分析与响应系统NDR,创新研发分层多流检测技术,采用基于多条会话,进行动态的双向检测,精准定位异常流量,实现高检出低误报。

想了解最新详细的APT趋势,看这一份报告就够了!

发表评论

提供云计算服务

提供云计算服务