Pacha和Rocke组织竞争云端资源进行加密货币挖矿

导语:研究人员分析发现Pacha组织开始攻击云端资源进行加密货币挖矿,并且跟Rocke组织产生了竞争,主要攻击目标为Linux服务器。

Pacha组织是Intezer研究人员2019年2月发现的一个加密货币挖矿威胁单元,该组织主要攻击Linux服务器,并且应用了多种高级绕过和驻留技术。

研究人员持续监控该组织攻击活动发现Pacha组织也在攻击云环境并尝试破坏和干扰其他加密货币挖矿组织,其中包括攻击云环境的Rocke组织。研究人员认为云环境未来将成为更多攻击者的目标。

技术分析

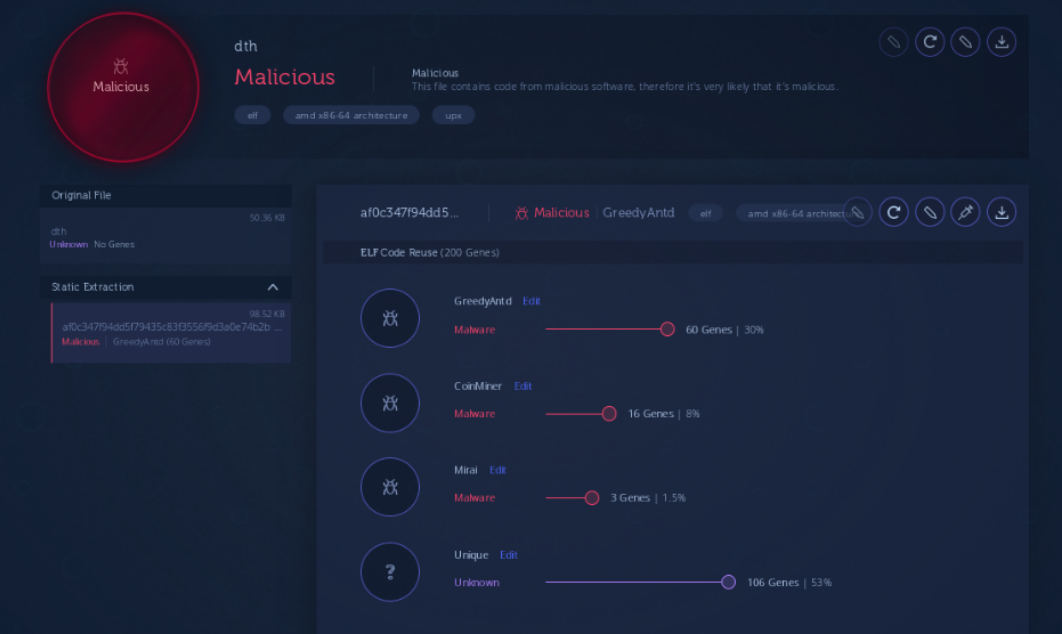

在监控Pacha组织时,研究人员发现于之前变种共享代码的新的Linux.GreedyAntd变种样本。

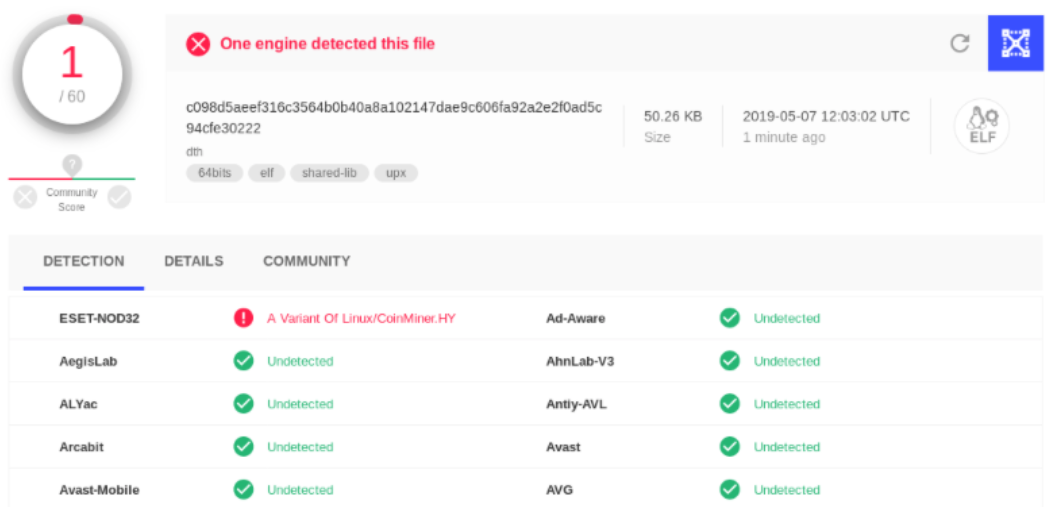

虽然与之前变种共享了接近30%的代码量,但Pacha组织新变种的检测率仍然很低——1/60。

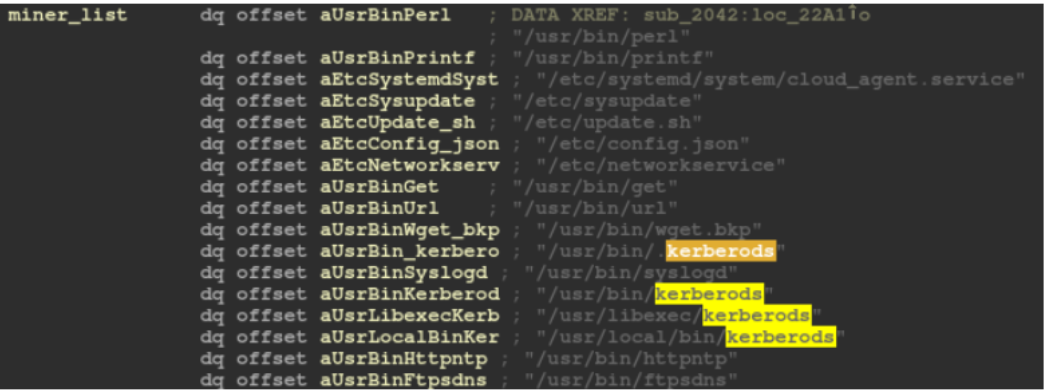

主要的恶意软件基础设施与之前pacha组织攻击活动所使用的相同。Roche组织是Cisco Talos安全研究人员发现进行加密货币挖矿攻击的黑客组织,主要对Linux和云环境进行加密货币挖矿活动。下图是Linux.GreedyAntd搜索清除的挖矿机黑名单,黑名单中有多个文件名都是Roche组织植入使用的:

文件路径黑名单中含有其他的字符串是用来禁用云保护方案的,比如Alibaba Server Guard Agent。恶意软件植入的字符串滥用了Atlassian漏洞,Rocke组织也被爆出寻找类似的安全产品和滥用相同的漏洞。

与之前的攻击活动相比,Pacha组织的基础设施的特定是如果HTTP GET请求是特定User-Agent,那么植入只能从Pacha组织的服务器下载。下图说明了除非使用正确的User-Agent,否则无法下载文件:

另外,Pacha组织的组件更新好像含有轻量级用户模式rootkit—— Libprocesshider,其实这是GitHub上的一个开源项目,Rocke组织之前也使用过。

恶意软件会更新 /etc/ld.preload 来包含伪装为libconv.so的释放的库函数的路径,libconv.so是一个Unicode转化库。

共享的对象会导出定制的readdir和readdir64函数版本,这两个函数会尝试将进程名隐藏到恶意软件基础设施的主组件的/proc文件系统中。

和前面变种中看到的进程、文件路径黑名单一样,研究人员还发现有新变种使用IP黑名单技术。在进程和文件黑名单完成后,研究人员发现了下面的代码:

IP table黑名单中的IP都会被解码,然后通过ioctl添加到系统路由表中。

可以通过以下系统调用追踪来分析:

在检查被黑的系统的路由表时,可以看到:

每个解码的IP都加入到含有host scope的路由表。这表明如果任一IP地址被请求,都会被路由到要解析的主机而不是重定向到网关,引发路由进程失败。

下图可以看出使用ping工具的效果:

研究人员分析IP黑名单发现其中一些IP并不是恶意的,但Rocke组织在过去也使用过。比如,Rocke组织在过去的加密货币挖矿活动中就使用过黑名单中的域名systemten.org。下面是Linux.GreedyAntd黑名单中Rocke组织曾经使用过的域名:

总结

通过分析研究人员可以证明Pacha组织在攻击基于云的环境,并且在跟Rocke组织竞争。这些都可以通过Pacha组织使用的进程黑名单和新添加的IP黑名单列表来证明。

云端基础设施逐渐成为攻击者的目标,尤其是那些有漏洞的Linux服务器。但基于Linux的恶意软件检测率仍然很低,安全社区需要更多努力才能更加有效地应对这类威胁。

发表评论

提供云计算服务

提供云计算服务