实施零信任的建议及步骤

导语:与传统的基于边界的安全方法不同,零信任在应对现代网络威胁方面提供了灵活性、可靠性和成本效益。

零信任安全方法因其在提高组织抵御新兴网络威胁的能力方面的有效性而备受关注。在本文中,我们总结了五个支持零信任的最新统计事实。

如果您对如何在组织中实施零信任安全感到困惑,我们提供了五个简单步骤的了解,这将使您能够在不需要大量投资的情况下启动零信任。

为什么要实施零信任呢?

传统上,组织通常通过防火墙、VPN、DMZ等传统手段来确保网络安全。在这种传统的安全范围内,用户被默认视为可信任的,并被授予对所有资源的访问权限。然而,这种过度的信任会增加内部攻击的风险。

零信任的理念是在默认情况下,无论是网络内部还是外部,都不应该信任任何人。这种方法要求在授予访问权限之前对用户和设备的身份和可信度进行验证,即使这些用户和设备看似可信。此外,每个访问请求都应根据“需要知道”的原则进行评估,这意味着用户只能访问执行其工作所需的特定资产。

Forrester 概述了以下三个零信任原则:

对组织应用零信任原则能够带来以下优势:

1.增强用户对资源的操作可见性

零信任要求对所有网络资源进行分类和详细清点。这使得组织能够更清晰地了解谁访问特定数据和系统,了解其访问的背后原因,并根据数据保护需求定制安全措施。

2.减少攻击面

相较于传统网络的外围保护,将安全重点转移到单个资源上可以最大限度地降低组织对黑客攻击的敏感性,从而缩小攻击面。

3.安全威胁快速识别与响应

实施零信任安全策略需要部署强大的监控和日志记录解决方案,以跟踪资产状态和用户活动。这些解决方案有助于组织采取主动措施来对抗安全威胁,实现快速事件识别和响应。

4.降低安全漏洞的风险

零信任推动严格的访问控制和持续活动监控,最大程度地减少了外部和内部攻击者利用漏洞访问组织敏感资源的机会。

5.提高网络安全成本效率

实施零信任策略可以降低组织在网络安全方面的支出,减少部署多种安全工具的需求。零信任所需的身份管理、访问控制和网络分段最大限度地减小了恶意行为者的攻击面和选择。这样,即使遭受安全漏洞,对组织造成的损害和成本也较小。

呼吁采用零信任的五个事实:

1.组织越来越多地使用零信任

实施零信任安全原则是一个持续且不断增长的趋势。Gartner预测,到2026年,“10%的大型企业将拥有成熟且可衡量的零信任计划”,而2023年这一比例还不到1%。就部分零信任实施而言,普华永道的《2023年全球数字信任洞察报告》指出,36%的CISO已开始实施零信任组件,另有25%将在未来两年内开始实施。

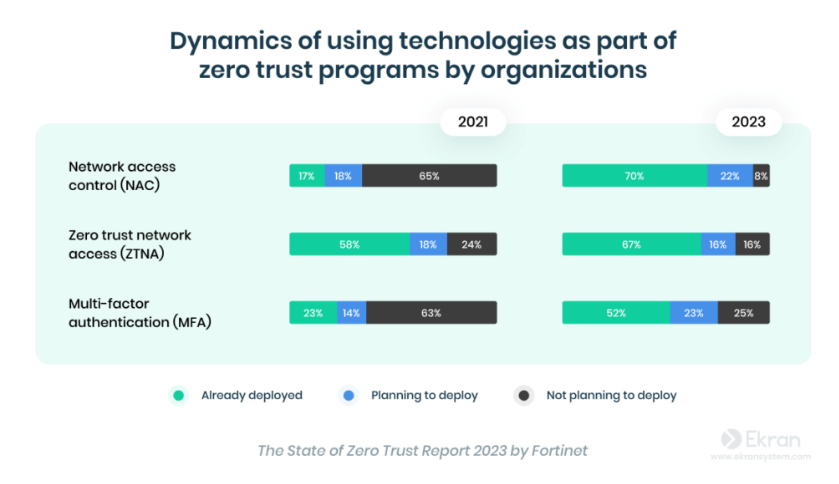

以下是有关 2021 年至 2023 年不同零信任技术的使用发生变化的更多统计数据:

零信任的使用越来越多,表明了其有效性,也表明了人们对不断发展的网络安全格局的日益认识,在这种格局中,传统的基于边界的防御已不足以保护组织免受复杂的威胁。

2.零信任市场预计将增长

考虑到需求创造供给,零信任市场在未来几年也将增长。

MarketsandMarkets预计全球零信任安全市场将从 2023 年的 311 亿美元增长到 2028 年的 679 亿美元。

根据Gartner《2023年零信任网络接入市场指南》,零信任网络接入(ZTNA)市场持续成熟并快速增长。Gartner 称,2021 年至 2022 年 ZTNA 市场同比增长 87%,2022 年至 2023 年同比增长 51% 。

不断增长的零信任市场意味着将有大量解决方案可供选择,使您能够选择最合适的工具集来满足您的网络安全策略目标、组织的特定需求以及行业法规的要求。

3. 零信任网络访问将取代VPN

与 VPN 不同,ZTNA 解决方案允许您限制对特定资产的访问,而不是授予完整的网络访问权限。这样,ZTNA 可以为您的组织提供更精细的用户访问管理,减少攻击面,并最大限度地减少网络犯罪分子在网络内的横向移动。

得益于这种更有效的网络安全方法,ZTNA 解决方案正在迅速取代传统 VPN。据 Gartner 称,“至少 70% 的新远程访问部署将主要由 ZTNA 提供服务,而不是 VPN 服务,而 2021 年底这一比例还不到 10%。”

4.零信任可以为你省钱

根据IBM Security 发布的《 2023 年数据泄露成本报告》, 2023 年平均数据泄露成本达到 445 万美元的历史新高,比 2022 年增加 2.3% 。然而,零信任可以帮助组织降低这种成本。

IBM Security 的《2022 年数据泄露成本报告》还表明,使用零信任的组织可以将数据泄露的成本降低 20%。

零信任采用的深度也会影响数据泄露的平均成本。成熟部署零信任安全架构的组织平均数据泄露成本为 345 万美元,而处于早期阶段的组织平均需要为数据泄露支付 496 万美元,相差 151 万美元。

无论您的组织是刚刚开始采用零信任模型还是多年来一直依赖它,进一步的开发都会减少数据泄露的影响及其对组织的成本。

5. 零信任解决方案可以减少数据泄露的可能性

除了降低数据泄露的平均成本之外,零信任还可以帮助您从一开始就减少数据泄露发生的可能性。

根据Forrester Consulting 的一项研究,实施零信任解决方案可以帮助您的组织增强网络安全防御并将数据泄露的几率降低 50%。

Forrester Consulting 研究的数据主要集中于微软的零信任解决方案。然而,假设类似的统计数据适用于市场上的其他零信任解决方案是合乎逻辑的,因为零信任原则是普遍存在的。

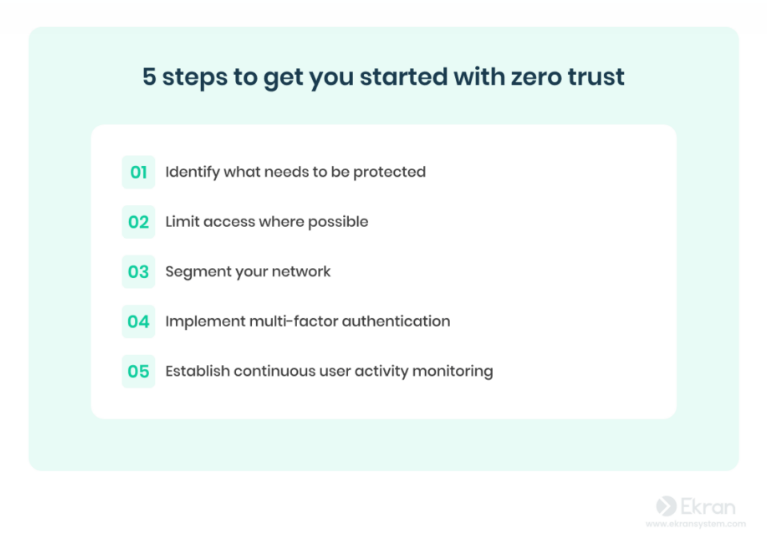

开始实施零信任的 5 个步骤

要开始采用零信任,无需从根本上改变组织的网络安全结构。相反,您可以简单地实施核心零信任实践和技术,不需要对组织进行重大更改。

值得一提的是,您的组织可能已经拥有零信任元素。因此,安全人员的工作就是使这些要素协同工作,以确保全面实施零信任。

言归正传,以下是您的组织实现零信任的第一步:

1.确定需要保护的内容

了解组织的数字资产及其对运营的重要性是实施零信任架构的首要步骤。通过确定最需要保护的内容,您将更好地了解组织的资产和流程如何相互关联,以更有效地确定安全工作的优先级。

在此过程中,可以考虑以下步骤:

详细清点组织的数字资产,包括数据、应用程序、设备和云基础设施元素。

根据这些资产对组织运营的敏感度和重要性进行分类。

记录工作职位之间的相关性以及他们需要访问哪些资源才能正常运作。

识别关键资产还可以作为安全风险评估的一部分,有助于检测漏洞、确定风险优先级并为潜在威胁做好准备。

2.尽可能限制访问

限制用户对组织资源的访问有助于最大限度地减少攻击面,并确保只有经授权的用户才能与敏感资产进行交互。即使攻击者破坏了用户帐户,他们的恶意行为也会受到限制。

在这方面,考虑应用最小权限原则,即限制用户仅访问履行其直接工作职责所必需的内容。此外,创建访问控制策略,定义在组织中如何建立、记录、审查和修改访问权限。身份管理和特权访问管理 (PAM) 解决方案是限制对资源访问的技术手段。

最后,定期进行用户访问审查可以确保访问权限与员工工作职责的变化保持一致。

3.细分你的网络

隔离网络的较小部分或网段是防止网络威胁横向传播的下一步。通过这种方式,即使一个网段受到损害,威胁也很难传播到网络的其他部分。

您还可以更进一步,实施微分段,以更好地遵守零信任原则。与网络分段类似,微分段在单个工作负载或应用程序级别上进行更精细的隔离。这种粒度使组织能够创建高度具体的安全策略和控制。

微分段坚持零信任安全方法,假设任何网络流量(即使在受信任的网段内)都不应该被自动信任。因此,每一次通信都需要经过彻底的检查和验证。

4.实施多重身份验证

仅仅依赖密码已不足以保护用户帐户。多重身份验证 (MFA) 允许您验证用户身份,确保密码不会被第三方泄露。

MFA 通过要求用户完成额外的身份验证步骤(例如输入一次性密码、回答安全问题或扫描指纹)来增加额外的安全层。借助 MFA,即使有人设法泄露用户凭据,如果没有第二个身份验证因素,他们也将无法使用该帐户。

因此,请考虑实施多重身份验证,以保护对组织中最关键的系统、应用程序和数据的访问。

5.建立持续的活动监控

持续监控网络内的用户活动至关重要,因为它可以帮助您实时检测威胁并立即采取行动。

用户活动监控(UAM) 解决方案能够跟踪用户如何与敏感数据和关键系统交互,有助于消除无效的默认信任方法。另一方面,活动监控意味着切换到验证和监控模型,在这种模型中,用户不会被盲目信任。用户的操作和行为受到持续监控和验证。

在选择监控解决方案时,请考虑选择具有自动事件响应功能的解决方案。这将使您能够及时应对威胁并最大程度地减少可能的损害。

结论

与传统的基于边界的安全方法不同,零信任在应对现代网络威胁方面提供了灵活性、可靠性和成本效益。为了增强对网络攻击的防护,组织需要紧跟在其安全策略中实施零信任原则的趋势。

发表评论

提供云计算服务

提供云计算服务