黑客利用WSO2产品的任意文件上传漏洞进行远程代码执行

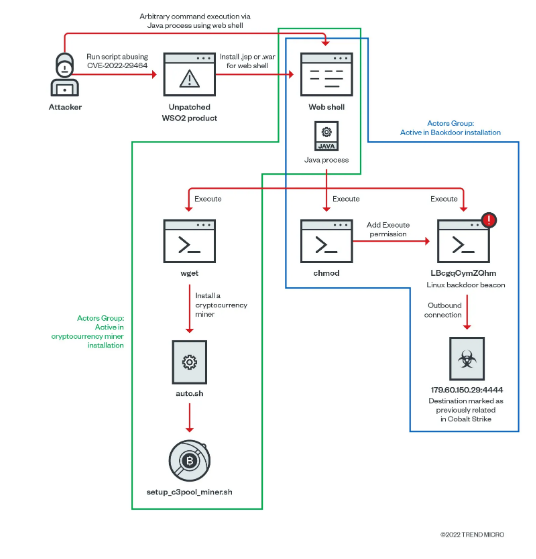

导语:趋势科技的研究人员观察到漏洞 CVE-2022-29464 自 4 月以来就在野外被利用,该漏洞允许不受限制的文件上传,从而进行任意远程代码执行 (RCE)。

趋势科技的研究人员观察到漏洞 CVE-2022-29464 自 4 月以来就在野外被利用,该漏洞允许不受限制的文件上传,从而进行任意远程代码执行 (RCE)。在 4 月份披露和修补后,该漏洞被评为9.8级,并影响了许多 WSO2 产品。它不需要用户交互和管理权限即可滥用,并且可以在设备未打补丁的情况下攻击网络。

WSO2产品的漏洞于4月18日被一位名为Orange Tsai的用户披露,并随后给出了相应的CVE ID,并进行了修补。 4月20日,一位名为“hakkivi”的 GitHub 用户发布了该漏洞利用的证明,第二天研究人员就观察到了对受影响环境的攻击,大约一周后,受影响环境的 Metasploit 模块就可用了。该漏洞会影响 WSO2 API Manager 2.2.0 及更高版本、Identity Server 5.2.0 及更高版本、Identity Server Analytics 5.4.0 至 5.6.0、Identity Server as Key Manager 5.3.0 及更高版本、Open Banking AM 1.4.0 及更高版本,以及 Enterprise Integrator 6.2.0 及以上版本。

漏洞滥用

感染链

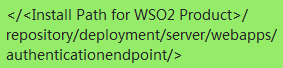

我们观察到安装了滥用该漏洞的 web shell,并查看此漏洞的概念证明,一个恶意 Jakarta Server Pages(.JSP,以前的 JavaServer Pages)文件可以上传到以下位置。

但值得注意的是,许多观察到的攻击在现有的PoC实现中是非常持久的。

然而,在分析过程中,研究人员在其他安装了 web shell 的位置发现了其他上传和安装的 web 应用程序资源 (.WAR) 文件,这可能是由于 Metasploit 模块的启动。从这个 .war 文件中,Payload.class 由用户环境中的合法 Java 应用程序服务器函数提取:

位置/authenticationendpoint/似乎是WSO2产品中常见的位置,我们发现在使用. jsp或. war文件受影响的7个产品中,至少有4个出现了针对该位置以及其他位置的web shell安装。

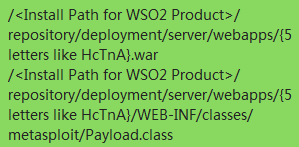

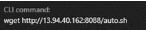

在web shell安装之后,Java进程会调用wget命令来获取auto.sh文件。我们分析了这个文件,发现它是一个coinminer安装程序(被趋势科技检测为Trojan.SH.MALXMR.UWELO),很可能是通过滥用漏洞的web shell安装的。

追踪可疑的执行

观察到的 wget 命令执行

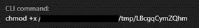

此外,研究人员还观察到从Java进程运行的chmod命令对权限的更改。我们看到,攻击者可以使用与 Java 进程所有者相同的权限执行任意操作系统命令。在利用 4 月记录的 Spring4Shell (CVE-2022-22965) 漏洞的 Mirai 僵尸网络恶意软件样本中也观察到了 chmod 命令。

跟踪 chmod 命令

chmod 命令执行

Vision One的燕麦功能将这些命令执行显示为“低风险”。由于一些执行和流程被团队和管理员用作常规操作(如wget和chmod)的一部分,低风险级别的检测通常会与高风险或关键风险级别的项目相结合进行分析,因此会被跟踪:

OAT 显示 wget 和 chmod 命令执行情况

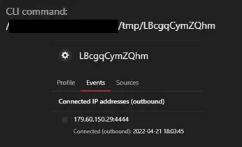

为Linux开发了Cobalt Strikebeacon

chmod命令执行后,进程“LBcgqCymZQhm”(被趋势科技检测为 Backdoor.Linux.COBEACON.AA)也从 Java 进程中执行。该进程在 Linux 操作系统上运行,并执行到 IP 地址 179[.]60[.]150[.]29:4444 的出站连接。分析发现,该IP地址是一个恶意的Cobalt Strike回调目的地和命令与控制(C&C)服务器,研究人员自2021年3月以来一直在跟踪和阻止该服务器。

在最初的调查中,研究人员将这个 207 字节的 ELF 可执行文件确定为与 Linux 兼容的 Cobalt Strike beacon。考虑到该环境运行在Linux操作系统上,而Cobalt Strike只提供针对Windows的beacon,因此该示例很可能是由攻击者开发的,以与 Cobalt Strike 兼容。

跟踪未知的可疑执行

观察到与 Cobalt Strike 回调建立出站连接的未知流程执行

分析还发现安装了恶意软件,例如用于 Windows 的 Cobalt Strike beacon(趋势科技检测为 Backdoor.Win64.COBEACON.SMA)和 hacktool fscan(趋势科技检测为HackTool.Win64.NetScan.AE),尤其是在 Windows 环境中。虽然攻击者应该执行放置在受影响计算机上的文件,但执行被趋势科技的解决方案终止。

总结

使用受影响产品的用户应按照 WSO2 安全公告中确定的步骤立即修补或应用建议的临时缓解程序。在进行初步分析后,趋势科技的研究人员还在 4 月发布了初步通知,通知了用户和组织。在漏洞披露三天后和 PoC 发布后的第二天,已经观察到滥用此漏洞的攻击,并且在安装 web shell 方面特别激进。在 Linux 和 Windows 环境中也观察到了 Cobalt Strike beacon。由于没有为 Linux 提供官方beacon,研究人员观察到的兼容beacon应该是由攻击者准备的。我们还观察到用于Windows和Linux环境下加密货币挖矿的扫描工具fscan。通过对该漏洞的矢量分析,可以很容易地利用这一漏洞,因为使用受影响产品的服务器可以通过谷歌或Shodan搜索找到。此外,攻击者似乎一直在实施现有的 PoC,而 Metasploit 模块的可用性是网络犯罪分子利用漏洞的关键一步。

虽然此前有报道称,趋势科技在2021年9月发现了一个与linux兼容的Cobalt Strikebeacon,其名称为Trojan.Linux.VERMILLIONSTRIKE.A,但我们的分析发现,这个beacon具有不同的结构。研究人员还观察了同一家族beacon的其他样本在其他受漏洞影响的环境中的安装情况。考虑到这一点,研究人员预计未来在易受攻击的Linux环境中会更看到这个家族的样本,因为安装后门beacon表明,与安装挖矿程序相比,可能会发生更多恶意和破坏性活动。

WSO2 产品的应用行业非常广泛,例如医疗保健、银行、能源、教育、政府和通信等。快速扫描他们的 API Manager 的 GitHub 页面可以显示至少每天提交一次的源代码。

与其他服务器相比,WSO2 身份服务器可以被认为是攻击者渗透的最有价值的资产之一,因为它是一个开源身份访问管理 (IAM) 产品。访问 IAM 服务器的攻击者可以随意访问在 WSO2 产品服务器下具有访问管理权限的所有服务和用户数据。负责清理的管理员和IT团队应该检查WSO2产品,看看是否有任何不属于该产品的文件、用户和/或流程,并将它们全部删除。

发表评论

提供云计算服务

提供云计算服务