黑客们现在使用“马甲”技术,实施更真实的网络钓鱼攻击

导语:伊朗黑客组织使用一种精心设计的新颖的网络钓鱼技术,利用多个用户角色和电子邮件帐户,引诱目标以为是真实的电子邮件对话。

一家与伊朗有关的黑客组织如今使用一种精心设计的新颖的网络钓鱼技术,他们使用多个用户角色和电子邮件帐户,引诱目标以为这是真实的电子邮件对话。

攻击者向目标发送一封电子邮件,同时抄送由他们控制的另一个电子邮件地址,然后从该电子邮件来回复,进行虚假对话。

这种网络钓鱼技术名为“多用户角色冒充”(MPI),美国企业安全公司Proofpoint的研究人员首次注意到了它。该技术利用“社会证明”这个心理学原理来模糊逻辑思维,并提高网络钓鱼活动的可信度。

TA453是一家伊朗威胁组织,据信在伊斯兰革命卫队(IRGC)旗下开展活动,此前曾有人看到该组织冒充新闻记者,以攻击中东地区的学者和政策专家。

冒充多用户角色

A453新策略需要攻击者投入更大的精力来进行网络钓鱼攻击,因为需要设置圈套,让每个目标参与由虚假角色(即马甲)发起的精心设计的逼真对话中。

然而这番心思并没有白费,因为它创建了看起来逼真的电子邮件交换过程,从而使对话看起来很正规。

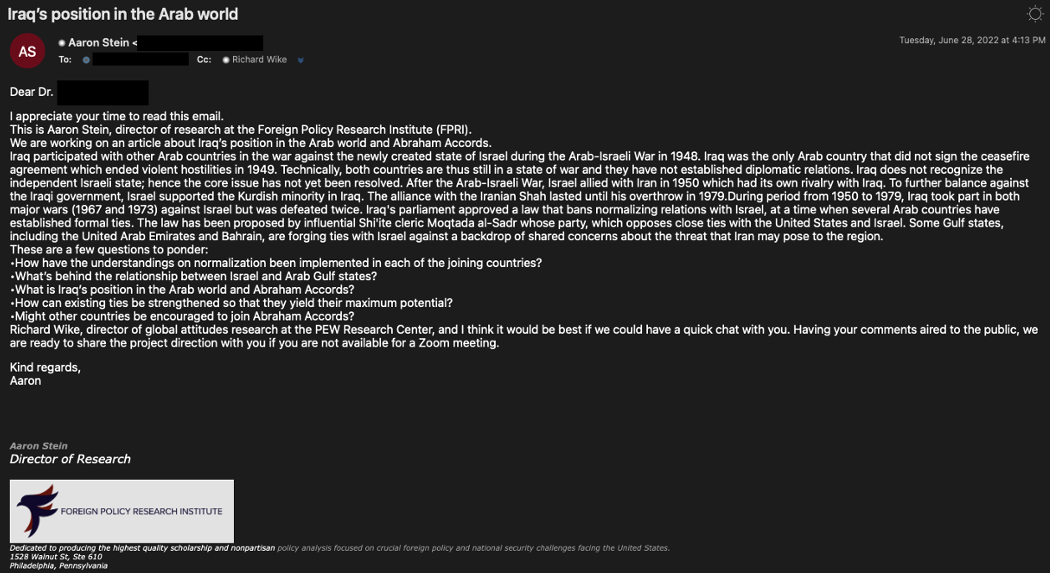

Proofpoint的报告中披露的一个例子可以追溯到2022年6月,发件人冒充是外交政策研究所(FRPI)的研究主任,电子邮件发送给了攻击目标,并抄送给了皮尤研究中心的全球态度研究项目主任。

图1. 发送给目标的网络钓鱼邮件和第二个虚假用户角色(来源:Proofpoint)

第二天,冒充的皮尤研究中心主任回答了FRPI主任发来的问题,让人有了一种真实对话的错觉,从而会诱引目标加入进来。

在Proofpoint看到的另一个涉及专门从事基因组研究的科学家的案例中,抄送的用户角色回复了一个OneDrive链接,该链接导致下载一个带有恶意宏的DOCX文档。

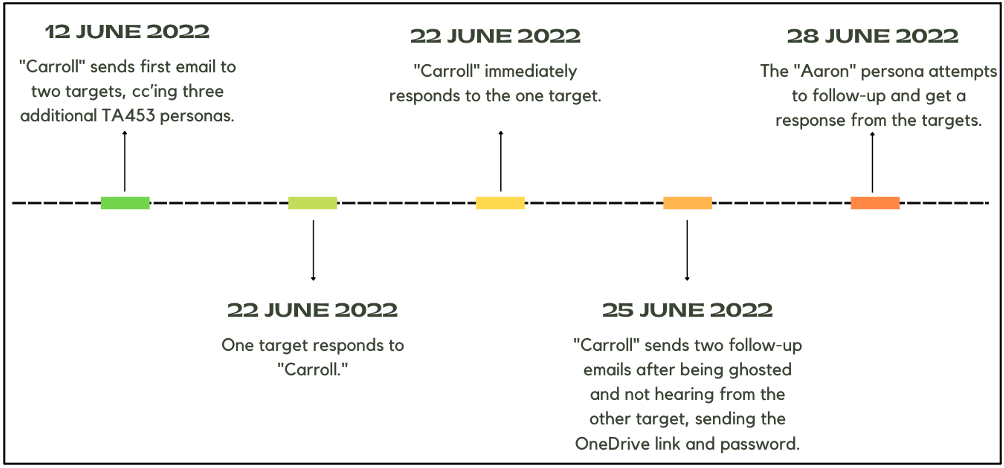

在TA453对两名专门研究核军备控制的学者发起的第三起MPI网络钓鱼攻击中,威胁分子抄送了三个用户角色,进行更为复杂的攻击。

图2. 第三起MPI攻击例子的时间线(来源:Proofpoint)

在所有情况下,这伙威胁分子都使用了个人电子邮件地址(Gmail、Outlook、AOL和Hotmail)作为发件人和被抄送人的地址,而不是来自被冒充机构的地址,这显然是活动可疑的迹象。

恶意载荷

在TA453最近的攻击活动中通过OneDrive链接诱骗攻击目标下载的文件是受密码保护的文件,这些文件执行模板注入。

报告详细说明:“这个下载的模板被Proofpoint称为Korg,它有三个宏:Module1.bas、Module2.bas和ThisDocument.cls。这些宏从my-ip.io收集用户名、运行中进程列表以及用户的公共IP等信息,然后使用Telegram API泄露这些信息。”

虽然研究人员无法搞清楚侦察信息信标阶段,但认为在后续阶段中出现另外钻空子的活动,从而为远程威胁分子赋予在主机上执行代码的能力。

发表评论

提供云计算服务

提供云计算服务