Ripple20:19个0 day漏洞影响数十亿IoT设备

导语:研究人员在TCP/IP底层软件库中发现19个安全漏洞,影响数十亿物联网设备。

近日,美国国土安全局、CISA ICS-CERT发布了关于新发现的数十个安全漏洞的通告,称漏洞影响全球500余个厂商生产的数十亿联网设备。

这些漏洞是以色列网络安全公司JSOF 研究人员发现的,研究人员在Treck 开发的底层TCP/IP 软件库中发现了19个安全漏洞,研究人员将这些漏洞称之为——Ripple20。攻击者利用这些漏洞可以无需用户交互就实现对目标设备的完全控制。

漏洞分析

19个漏洞中其中4个位于TCP/IP 栈的高危漏洞的CVSS 评分超过9,攻击者利用漏洞可以远程在目标设备上执行任意代码。其他15个漏洞的CVSS 评分从3.1到8.2 不等,攻击者利用这些漏洞可以发起DoS、远程代码执行等攻击。

CVE-2020-11896

CVE-2020-11896 漏洞的CVSS V3评分为10。漏洞产生的原因是IPv4/UDP 组件中长度参数处理不当导致的,当处理未授权的网络攻击者发送的包时会触发漏洞,攻击者利用该漏洞可以实现远程代码执行。

CVE-2020-11897

CVE-2020-11897漏洞的CVSS V3评分为10。漏洞产生的原因是IPv6 组件中长度参数处理不当导致的,当处理未授权的网络攻击者发送的包时会触发该漏洞。攻击者利用该漏洞可以实现越界写。

CVE-2020-11898

CVE-2020-11898漏洞的CVSS v3评分为9.1分。漏洞产生的原因是IPv4/ICMPv4 组件中参数参数处理不当导致的,当处理未授权的网络攻击者发送的包时会触发该漏洞。攻击者利用该漏洞可能会泄露用户敏感信息。

CVE-2020-11896/CVE-2020-11898漏洞技术细节参见:https://www.jsof-tech.com/ripple20/#ripple-whitepaper

CVE-2020-11901

CVE-2020-11901 漏洞的CVSS v3评分为9.0分。漏洞产生的原因是DNS解析组件中输入验证不当导致的,未认证的网络攻击者发送的包时可能会触发该漏洞。攻击者利用该漏洞可以实现远程代码执行。

CVE-2020-11900

CVE-2020-11900漏洞的CVSS v3评分为8.2分。当处理网络攻击者发送的包时,IPv4通道组件可能会出现double free问题。攻击者利用该漏洞可以实现远程代码执行。

CVE-2020-11902

CVE-2020-11902漏洞的CVSS V3评分为7.3分,是IPv6OverIPv4 通道组件中的输入验证不当导致的,当处理未授权的网络攻击者发送的数据包时可能会触发该漏洞,攻击者利用该漏洞可以实现越界读。

CVE-2020-11904

CVE-2020-11904漏洞的CVSS V3评分为5.6分,是内存分配组件中的整数溢出漏洞,当处理未授权的网络攻击者发送的包时可能会触发该漏洞,攻击者利用该漏洞可以实现越界写。

CVE-2020-11899

CVE-2020-11899漏洞的CVSS v3评分为5.4分。漏洞产生的原因是IPV6组件中输出验证不当导致的,当处理未授权的网络攻击者发送的包时会触发该漏洞。攻击者利用该漏洞可能会泄露用户敏感信息。

CVE-2020-11903

CVE-2020-11903漏洞的CVSS V3评分为5.3分,是DHCP组件中的越界读漏洞,攻击者利用该漏洞可以实现敏感信息泄露。

CVE-2020-11905

CVE-2020-11905漏洞的CVSS V3评分为5.3分,是DHCPv6组件中的越界读漏洞,攻击者利用该漏洞可以实现敏感信息泄露。

CVE-2020-11906

CVE-2020-11906漏洞的CVSS V3评分为5分,是以太网链路层组件中的输入验证不当引发的漏洞,攻击者利用该漏洞可以实现整数下溢。

CVE-2020-11907

CVE-2020-11907漏洞CVSS V3评分为5分,是TCP组件中的长度参数处理不当导致的,当处理未授权的网络攻击者发送的包时可能会触发该漏洞。

CVE-2020-11909

CVE-2020-11909漏洞的CVSS V3评分为3.7分,是IPv4 组件中的输入验证不当导致的,当处理未授权的网络攻击者发送的包时可能会触发该漏洞。

CVE-2020-11910

CVE-2020-11910漏洞的CVSS V3评分为3.7分,是ICMPv4 组件中的输入验证不当导致的,当处理未授权的网络攻击者发送的包时可能会触发该漏洞。攻击者利用该漏洞可以实现越界读。

CVE-2020-11911

CVE-2020-11911漏洞的CVSS V3评分为3.7分,是ICMPv4 组件中的访问控制不当导致的,当处理未授权的网络攻击者发送的包时可能会触发该漏洞。攻击者利用该漏洞可以对重要资源实现权限分配。

CVE-2020-11912

CVE-2020-11912漏洞的CVSS V3评分为3.7分,是TCP 组件中的输入验证不当导致的,攻击者利用该漏洞可以实现越界读。

CVE-2020-11913

CVE-2020-11913漏洞的CVSS V3评分为3.7分,是IPv6 组件中的输入验证不当导致的,攻击者利用该漏洞可以实现越界读。

CVE-2020-11908

CVE-2020-11908漏洞CVSS V3评分为3.1分,是DHCP组件中的不当的无效终止漏洞,攻击者利用该漏洞可以实现敏感信息泄露。

CVE-2020-11914

CVE-2020-11914漏洞的CVSS V3评分为3.1分,是ARP组件中的输入验证不当导致的,攻击者利用该漏洞可以实现越界读。

受影响的产品和厂商

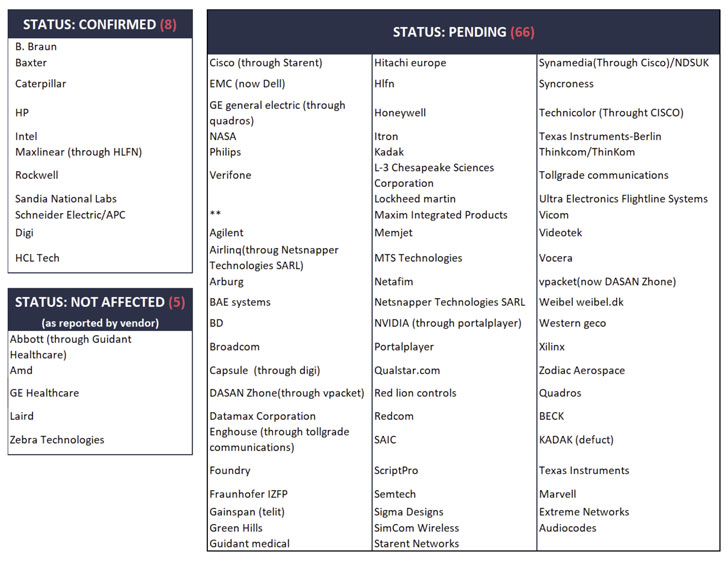

受影响的设备包括家用和企业级商用设备,遍及不同行业,包括医疗健康、数据中心、电信、石油天然气、原子能、交通和其他关键基础设施领域。其中涉及部分财富500企业,比如HP、施耐德电气、Intel、罗克韦尔自动化、卡特彼勒、巴克斯特等。

漏洞修复和安全建议

Treck和设备厂商已经修复了部分Ripple20漏洞,但仍然由于代码变化和栈配置的原因,许多漏洞都产生了新的变种,因此需要厂商进行综合的风险评估。JSOF 研究人员将相关漏洞提交给Treck 后,Treck已经在TCP/IP stack v6.0.1.67及更高版本中修复了部分漏洞。但部分厂商对于漏洞修复似乎有一定困难。

由于疫情的影响和部分厂商的要求,漏洞公开的时间已经从漏洞提交后的90天延长到了120天。由于部分厂商可能不会修复漏洞,因此研究人员建议用户:

· 尽量减少所有控制系统设备和系统的网络暴露,确保无法从互联网访问设备和系统;

· 将所有控制系统网络和远程设备置于防火墙后,并与企业网络相隔离。

· 使用VPN来确保设备与云端访问的访问安全。

更多信息参见Ripple20网站:https://www.jsof-tech.com/ripple20/

发表评论

提供云计算服务

提供云计算服务