高能预警!杀毒软件如何被反利用,为恶意软件入侵系统敞开大门?

导语:

在大多数情况下,杀毒软件可以为我们提供更为安全的网络环境。但是,你有没有想过,杀毒软件也可能会被反利用,为恶意软件入侵系统敞开大门?

上周五,来自奥地利网络安全公司Kapsch的安全研究员Florian Bogner就发现,十多个品牌的杀毒软件程序中存在一种设计漏洞,该漏洞允许那些已经在目标设备上获得立足点的攻击者获取到设备的完整系统控制权。

研究人员将该漏洞利用标记为AVGater,攻击者可以利用该漏洞,将已经放入杀毒软件隔离区/恢复区的恶意软件,重定位到受害者操作系统的敏感区域运行。

关于杀毒软件隔离区/恢复区

恢复区是电脑内某些安全类软件用来备份的区域。杀毒软件恢复区的设置主要被用来暂存杀毒软件判定为病毒木马的文件,而不是直接删除它们。因为,在我们使用一些文件时,一些杀毒软件可能存在误,导致这些文件被误删除。 “恢复区”的设置,允许我们在认定这些文件无害后,能够快速地找到并还原它们。

遭到攻击者滥用的AVGater漏洞

研究人员表示,攻击者正是滥用杀毒软件的这种恢复区功能,将杀毒程序之前检测到并隔离的恶意软件,移动到受害者操作系统的敏感区域,如C: Windows或C: Program Files。

Bogner表示,已经在发现漏洞的第一时间通知了受影响的杀毒软件厂商。目前,已经有6家厂商在接到报告后修复了该漏洞,其余的厂家至今还未解决该安全问题。

据Bogner介绍,他在受邀深入客户网络的几项任务中发现了一系列的AVGater漏洞。他说,

我可以使用恶意网络钓鱼邮件感染员工的电脑,但是由于公司管理员将PC设置为‘以有限的系统权限运行’,因此Bogner的恶意软件无法访问密码数据库(安全帐户管理器),该密码数据库中存储了进入企业网络所需的凭据。但是,在AVGater漏洞的帮助下,我获得了本地管理员权限,在访问凭证库(通常称为SAM数据库)方面便不存在任何问题。因此可以说,AVGater在我们几个测试和渗透任务中都起到了非常重要的作用。

AVGater工作原理

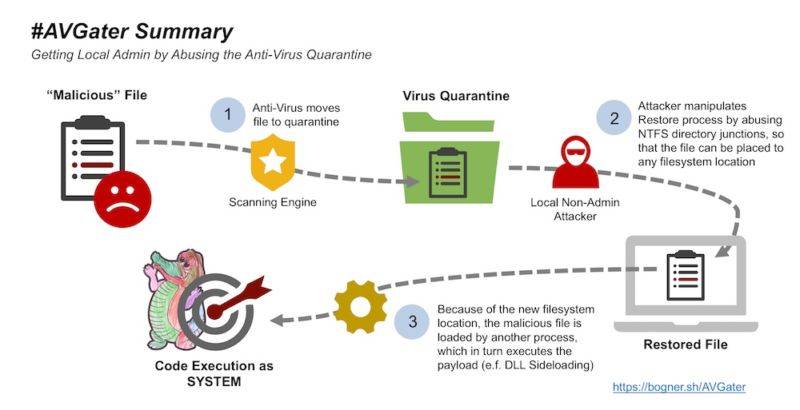

根据研究人员研究发现,AVGater漏洞的运行原理如下:

第一步:使用Bogner的恶意软件感染目标计算机; 第二步:目标计算机上运行的杀毒软件将检测出恶意软件,并将其转移到“隔离区/恢复区”; 第三步:攻击者利用杀毒软件程序存在的漏洞,该漏洞允许非特权用户恢复隔离的恶意文件。 随后,攻击者进一步使用一种名为“NTFS目录连接”的Windows功能来操纵隔离样本的原始文件位置,将恶意文件放入攻击者选择的特权目录中(如C:Windows);[object Object]

需要注意的是,虽然非特权用户原本不具备复制文件夹内文件的权限,但是由于杀毒软件在系统权限下运行,所以攻击者可以利用杀毒软件从隔离区将恶意软件转移到该文件夹,且不会触发警报;

此外,该技术还利用了另一种被称为“动态链接库”(DLL)搜索顺序的Windows功能,所以,当受害者下次启动计算机时,以前被隔离的文件将在启动时作为Windows服务的一部分运行或列入白名单中,由此,Bogner的恶意软件就拥有了完整的权限。

受影响厂商

最开始,Bogner公司的研究人员发现了6个易受攻击的杀毒软件厂商,并向其报告了该安全问题,这些厂家分别包括:Emsisoft、Ikarus、Kaspersky、Malwarebytes、Trend Micro以及Zone Alarm等。

在接下来的一周内,Bogner公司又确认了其他7家存在同样问题的杀毒软件厂商。目前,该公司正在与这7家厂商合作,共同确认其产品究竟是如何受到了影响。为了给这些厂商提供修复时间,并防止漏洞被恶意利用,Bogner公司暂未公布这7家厂商的具体信息。

AVGater是攻击者通过杀毒软件实施攻击的最新案例,但是其实,这种类型的安全问题在业界已经存在很长时间了,只是直到2005年的黑帽安全大会上,研究人员Alex Wheeler和Neel Mehta发表了一个名为“0wning Antivirus”的演讲之后,该问题才开始引起广泛关注,随后,他们还在赛门铁克、McAfee、TrendMicro以及F-Secure的杀毒产品中的发现了类似的重大安全问题。

杀毒软件的问题在于,即使在没有开启的情况下也需要与各种文件进行交互,这也为攻击者提供了一个重要的机会,尤其是在杀毒产品并没有配置适当的安全沙箱、软件模糊器以及类似的保护措施的情况下,更容易为攻击者的攻击活动敞开大门。例如,Microsoft的Windows Defender引擎中最近修复的一个错误,即使收件人没有打开邮件,也允许通过简单的电子邮件附件触发代码执行攻击。

此事无疑是为杀毒软件安全性敲响了警钟!不过,幸运的是,目前的杀毒软件提供商在处理此类问题方面还算迅速有效。更重要的是,杀毒软件对于防止数以百万计的计算机勒索软件、键盘记录器以及其他类型的恶意软件感染方面还是具有非常重要的意义。

发表评论

提供云计算服务

提供云计算服务