伊朗APT组织MuddyWater加入新的漏洞利用

导语:本文分析MuddyWater新加入的基础设施和TTP。

摘要

近期,研究人员发现了关于伊朗APT组织泄露的敏感信息,包括攻击能力、策略和攻击工具。泄露是通过telegram实现的。第一次泄露的内容是APT-34 (OilRig 组织)的攻击框架和webshell。之后的泄露是关于MuddyWater的。

Clearsky安全研究人员的分析了该组织的最新漏洞利用使用和TTP。

Clearsky检测到了MuddyWater使用的新的高级攻击向量,攻击目标是政府实体和电信行业。TTP包括利用CVE-2017-0199漏洞的诱饵文档作为攻击的第一阶段;攻击的第二阶段是与被黑的C2服务器进行通信,并下载感染了宏的文件。

MuddyWater (也叫SeedWorm/Temp.Zagros)是伊朗支持的APT组织。该组织从2017年开始活动,自那时起开始了多起全球性的监控活动,其最著名的攻击活动主要是针对中东和中亚国家的。该组织的攻击目标主要包括政府、军事、电信和学术机构。在过去几个月,Clearsky研究人员监控和检测到了这些TTP的恶意文件——嵌入了宏的诱饵微软软件和利用CVE-2017-01995漏洞的文档。这也是MuddyWater第一次联合使用2个向量。

通过分析Rana文档,研究人员发现MOIS攻击团队分成两部分,每个部分都有不同的目的和作用。

第一个是监控团队,专长是攻击系统;第二个是社工团队,通过社会工程和鱼叉式钓鱼攻击方法来入侵资产。Clearsky分析认为MuddyWater应该主要负责社工。

攻击向量1-恶意宏

研究人员分析发现在最近的攻击活动中,该组织重新使用被黑的服务器。攻击者使用服务器来保存用于第二阶段攻击的恶意代码段,这与之前的攻击活动是类似的。同时,研究人员发现了许多MuddyWater用来攻击塔吉克斯坦所用的文件,使用的是经典攻击向量——恶意VBA宏。

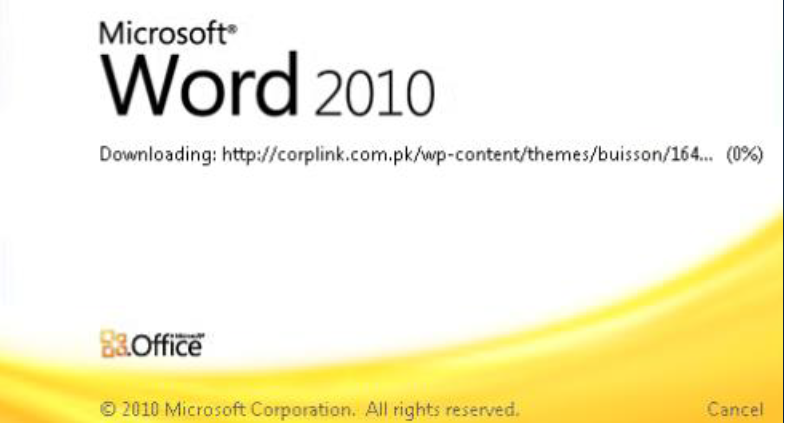

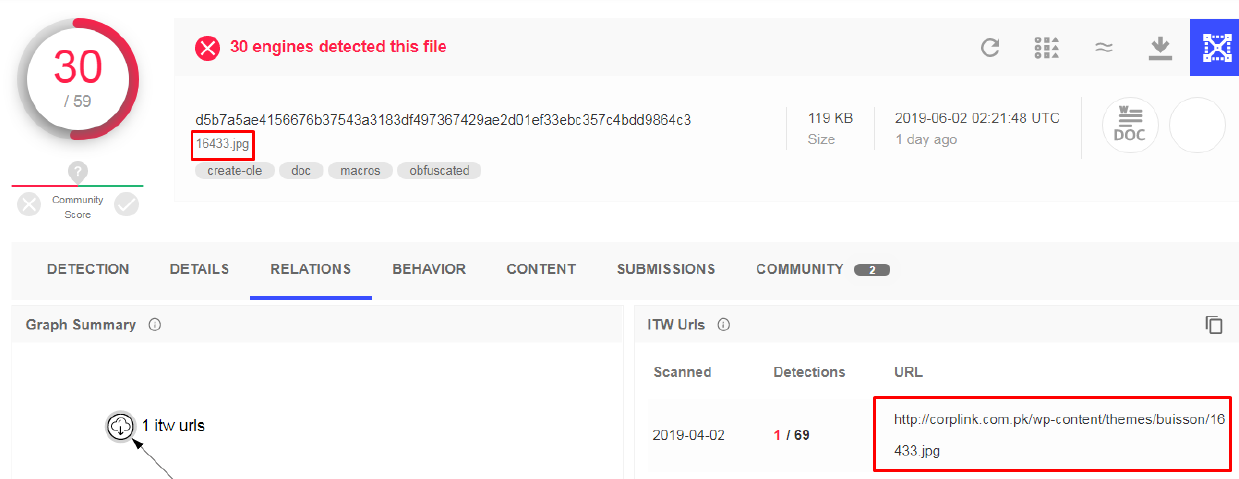

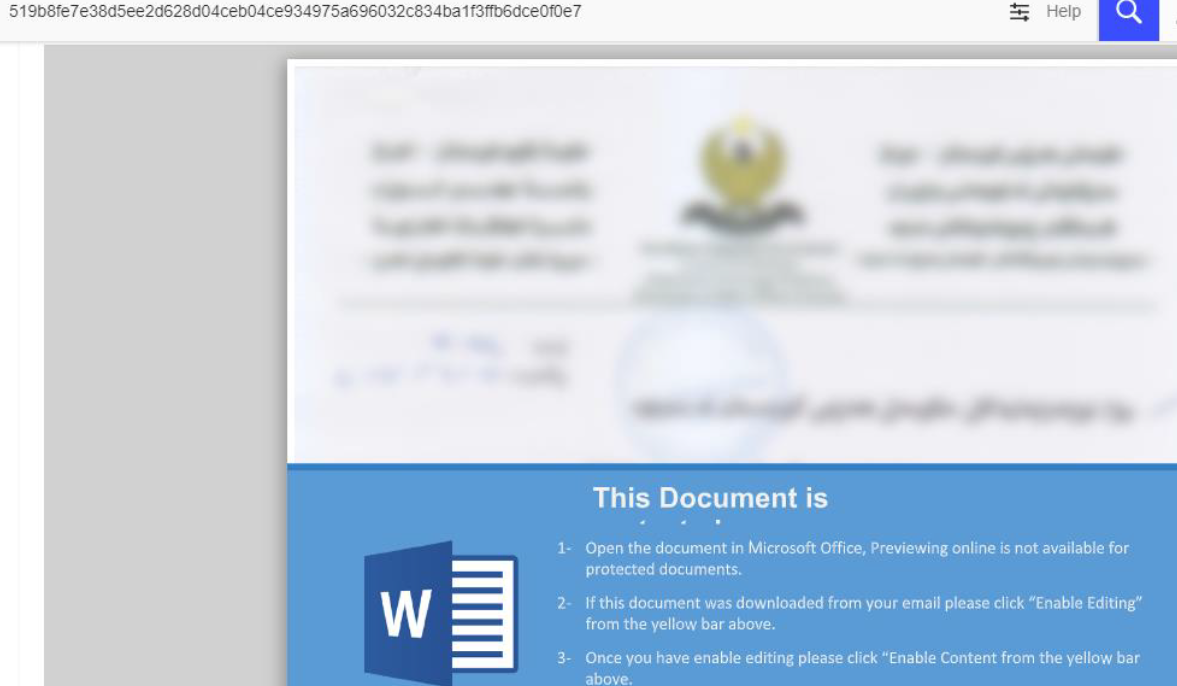

文件UNDP_TJK_Agreement_ORGS.doc就是一个伪装成联合国塔吉克斯坦开发方案的官方文档。打开该文档后,就会创建一个VBS文件。它是用多个VBE、JS和Base64层编码的,这和之前MuddyWater的攻击向量也是类似的。恶意软件的第二阶段是从IP 185.244.149[.]218处下载的。而且研究人员发现被MuddyWater黑掉的服务器就位于被攻击目标所在的国家。比如,Omri Segev Moyal就发现了该组织在巴基斯坦使用的被黑的网站:hxxp://corplink[.]com[.]pk/wp-content/themes/buisson/16433.jpg。该地址会与许多恶意文件进行痛惜性能,其中一个文件就是Nayatel.server.docx,伪装成了巴基斯坦的FTTH电信服务提供商:

研究人员还发现了MuddyWater黑掉的位于中国的服务器:

hxxps://bbs[.]kafan[.]cn/thread-2150909-1-1.html

攻击向量2 – CVE-2017-0199

CVE-2017-0199是微软office的漏洞,也称为Microsoft Office/WordPad Remote Code Execution Vulnerability w/Windows API,允许远程攻击者通过伪造的文档来执行任意代码。

有漏洞的版本包括:

Microsoft Office 2007 SP3, Microsoft Office 2010 SP2, Microsoft Office 2013 SP1, Microsoft Office 2016, Microsoft Windows Vista SP2, Windows Server 2008 SP2, Windows 7 SP1, Windows 8.1

MuddyWater过去并没有使用过这样的TTP。2年前,Palo Alto研究人员发现伊朗APT组织OilRig使用过渗透测试向量。

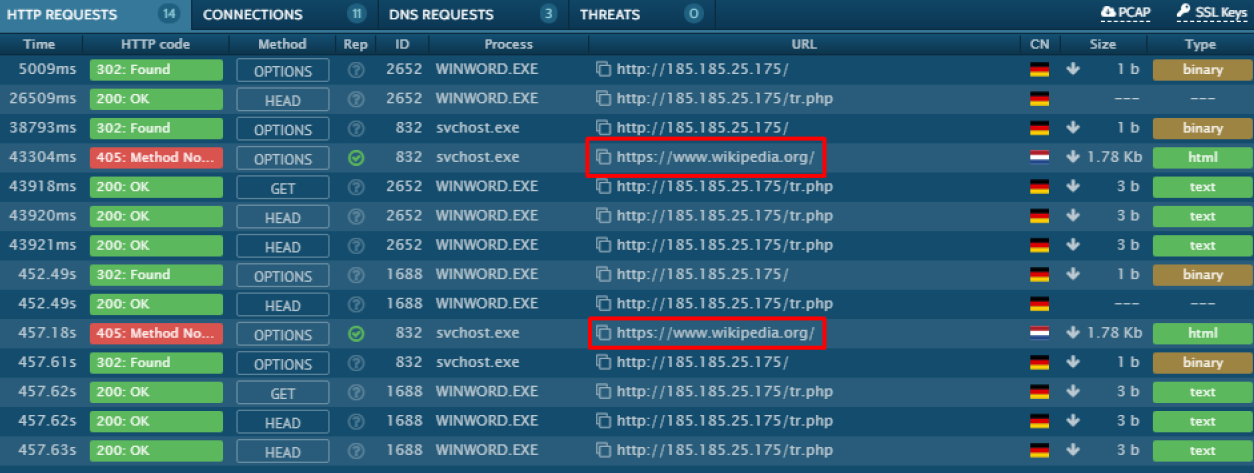

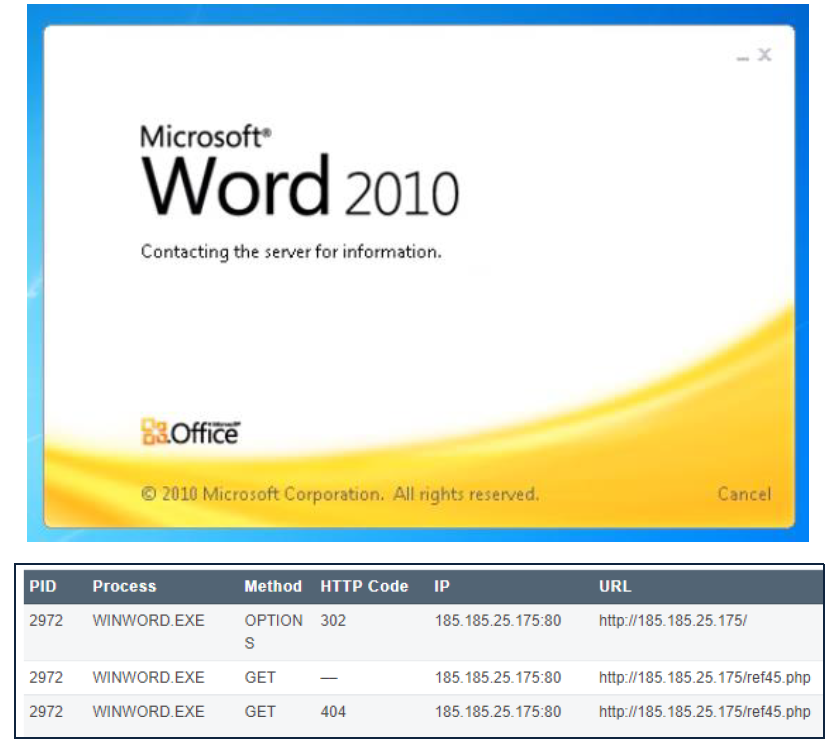

比如,近期被上传到VirusTotal的一个文件就伪装成了俄语书写的文档。研究人员分析发现该文档和之前发现的一个恶意文档是相同的。在已知的攻击向量中,该文件会与IP地址185.185.25[.]175在80端口上进行通信。如果文件接收到来自服务器的正面消息,就会执行下面的重定向到服务器。

如果重定向失败,用户就会被重定向到Wikipedia页面:

下面是来自Shodan服务器的截图。从中可以看出,仍然被重定向到Wikipedia:

目前只有3个反病毒引擎识别出了该文档。而之前的攻击中,恶意文档被识别的次数为32次。

5月份,研究人员在twitter上也报告了另一个统计土耳其的可疑文档,攻击向量也是相同的。

文件类型1

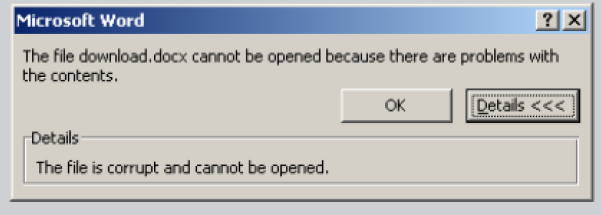

在第一阶段,文档打开后,会出现下面的错误消息:

受害者同意后,会出现另外一个错误消息询问受害者恢复文档的内容:

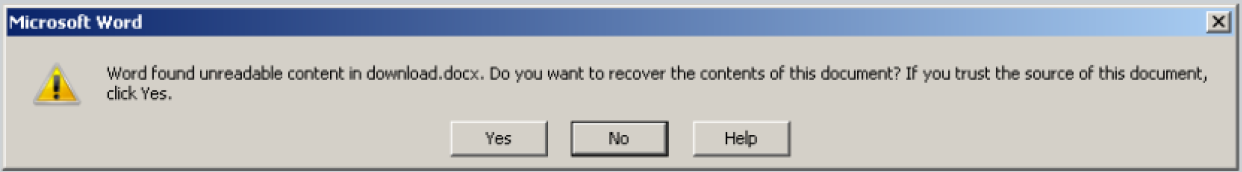

如果受害者确认,该漏洞就会被激活,word就会与C2服务器进行通信:

文本文件的内容就会被重定向到恶意软件的C2服务器。然后,会与C2服务器hxxp://plet[.]dk/css/css.css进行多轮通信:

6月1日,服务器上的文件接收到的值0:

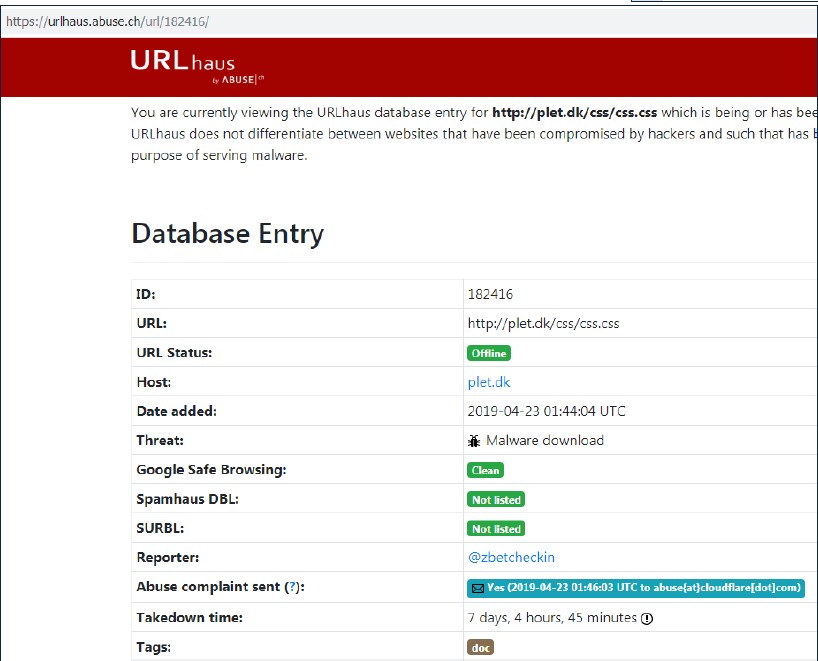

根据URLhaus的数据,该网站可能是被黑了:

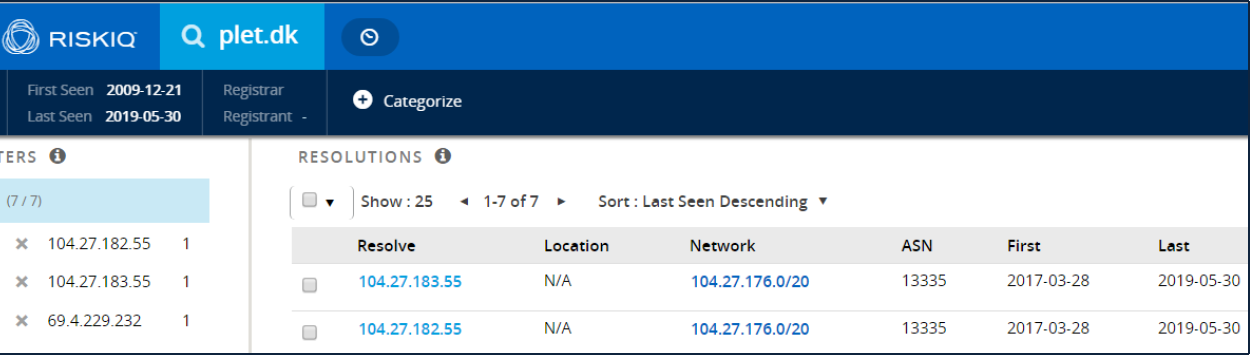

当前域名的IP地址使用的是Cloudflare服务:

而且,已经无法访问了,只显示Cloudflare关于恶意页面的提醒。

文件类型2

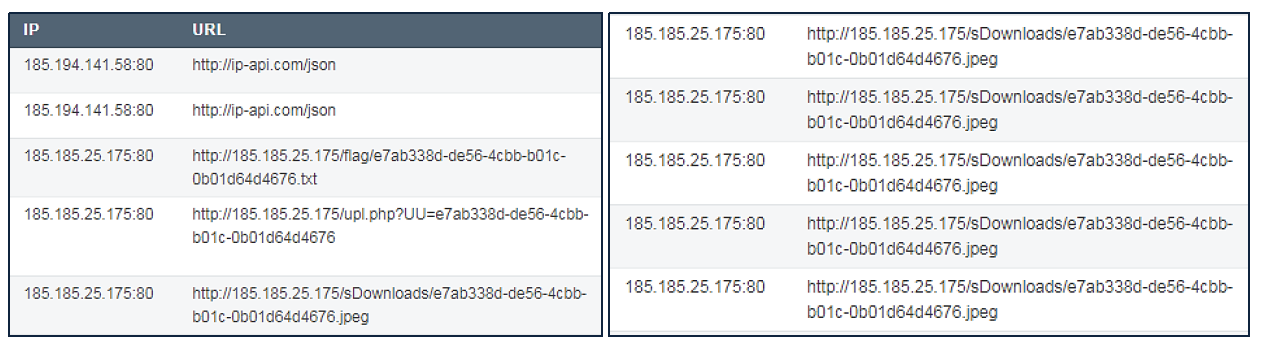

利用CVE-2017-0199漏洞的第二类文件与第一类不同,通信是直接与C2服务器进行的。研究人员详细在未来的攻击中,MuddyWater会将漏洞利用作为第一阶段。

如果没有收到来自服务器的回应,该文件也会重定向到Wikipedia页面:

恶意软件分析– RAT

研究人员还发现一个与前述IP地址进行通信的RAT文件。有未知用户5月底在AnyRun上扫描了该RAT文件。

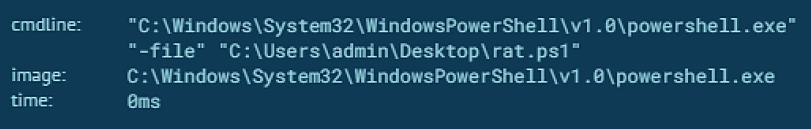

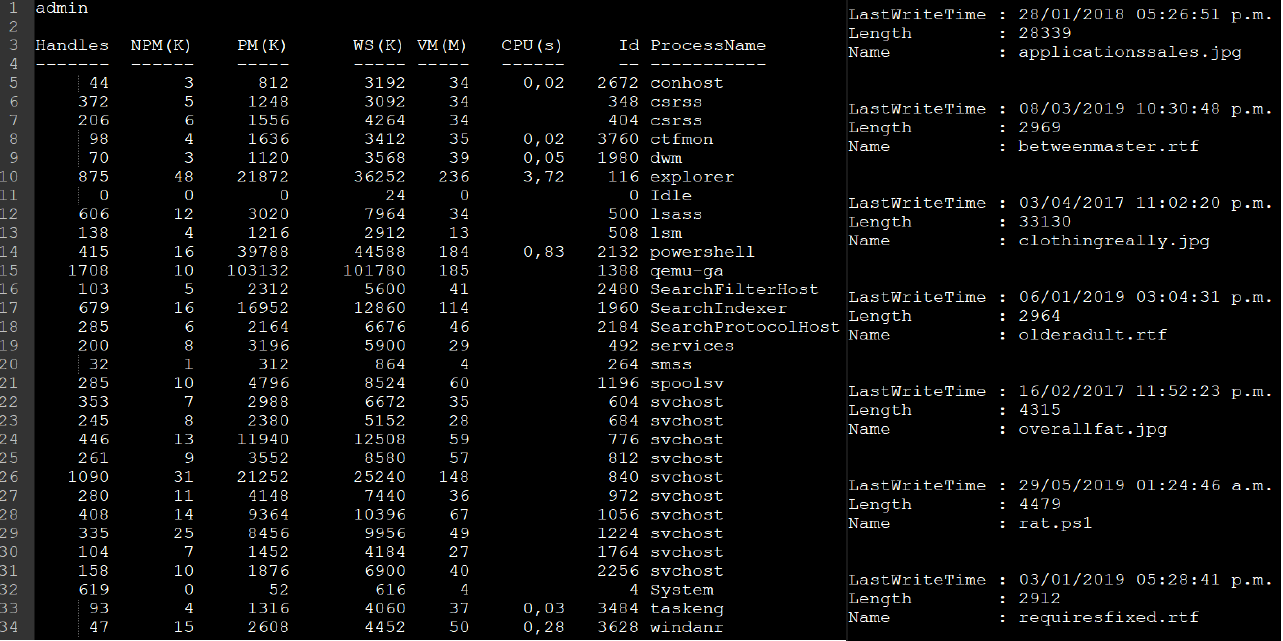

首先,用PowerShell提取出该RAT文件,下图是其执行的过程。首先与C2服务器进行通信,这会激活一个名为game的php脚本。

研究人员认为这是请求被黑的服务器报告给攻击者关于系统上运行的进程的初始脚本。在从C2服务器hxxp://185.244.149[.]218/game.php接收到指示后,base64编码的关于进程的输出会被发送给攻击者。

然后,发送大量的通信请求给C2服务器来接收命令。但该样本并不会从服务器接收任何响应,因此不会采取任何动作:

MuddyWater冒充的实体

与之前的攻击相比,大多数目标都冒充伊朗周边国家的企事业单位。在本次攻击活动中冒充的有:

• 库尔德人组织(例如科马拉——伊拉克的一个库尔德人-伊朗政党)。

• 与伊拉克政府有关的行动者。

• 与塔吉克斯坦政府有关的行动者。

• 与巴基斯坦政府有关的行动者。

• 与巴基斯坦通信公司相关的行动者。

• 与印度有联系的未知行动者。

• 阿联酋的未知行动者。

• 塞浦路斯的未知行动者。

融合的攻击向量

研究人员还发现多个融合使用以上TTP的文件,如下所示:

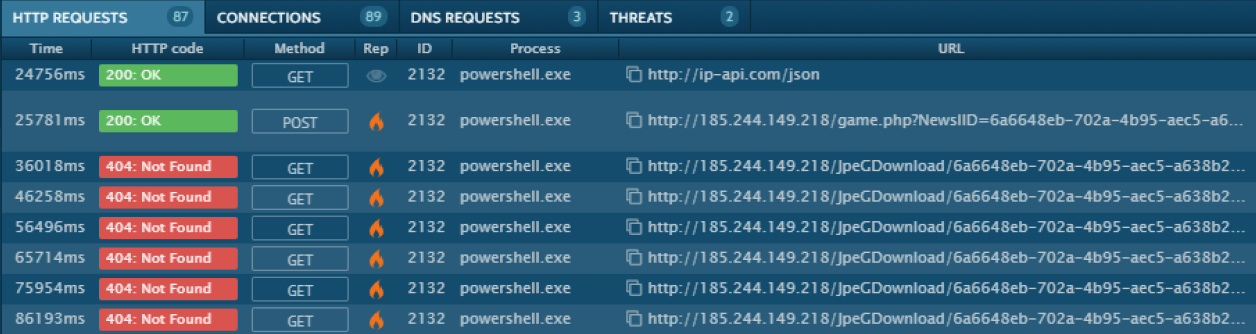

打开利用CVE-2017-0199漏洞的文件后,会发送到被黑服务器的请求。

同时会创建前面提到的文件。文件会与被黑的服务器执行许多通信请求,尝试下载含有恶意宏的JPG文件。

研究人员在调查过程中发现,C2服务器通信失败了。但研究人员在VT上检测到该文件的一个样本。

虽然文件扩展名为JPG,实际上是一个嵌入了宏的doc文件。和前面介绍的第一个向量类似,宏会通过DCOMLaunch执行嵌入的Excel文件:

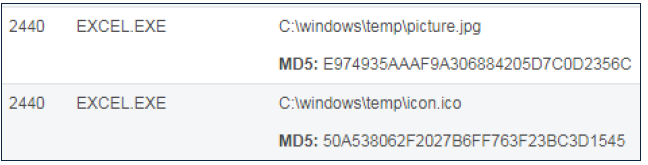

与之前的攻击类似,会在temp文件夹中创建2个文件。

这些文件含有用户提取POWERSTATS恶意软件的恶意代码段:

1. icon.ico创建了Wscript.Shell对象,并运行WScript.Arguments;

2. Picture.jpg含有第二阶段恶意软件的恶意代码。并且使用了多层编码技术,包括混淆的VBScript、JS和PowerShell代码。

文档的内容

文档可以被分为以下两类:

第一类

第一类文档是聚合了MuddyWater之前使用的文档。其中一些文档是之前内容的副本,下面是对这些文档的比较:

利用宏代码来与C2服务器进行通信的文档

利用CVE-2017-0199漏洞的文档

这两个文档都伪装成库尔德斯坦地方政府的官方文档。而且新闻点的OLE数据是通用的,而在之前的攻击中都含有欺骗性的名字。

第二类

第二类文档是用英文书写的,并且伪装成伊朗周边国家的非官方文档。与MuddyWater已知的攻击向量不同,其中的内容是模糊的,也没有要求点击启用内容。

发表评论

提供云计算服务

提供云计算服务