淡出视线不意味威胁消除:针对主流漏洞利用工具包的分析

导语:随着时间推移,一些漏洞利用工具包可能会逐渐淡出人们的视线,但这并不代表相应的安全威胁已经消除。尽管大多数漏洞利用方法都会使用相同的技术,但掌握这些漏洞利用工具包的最新活动状况还是非常重要,也是威胁分析中的一个重要因素。

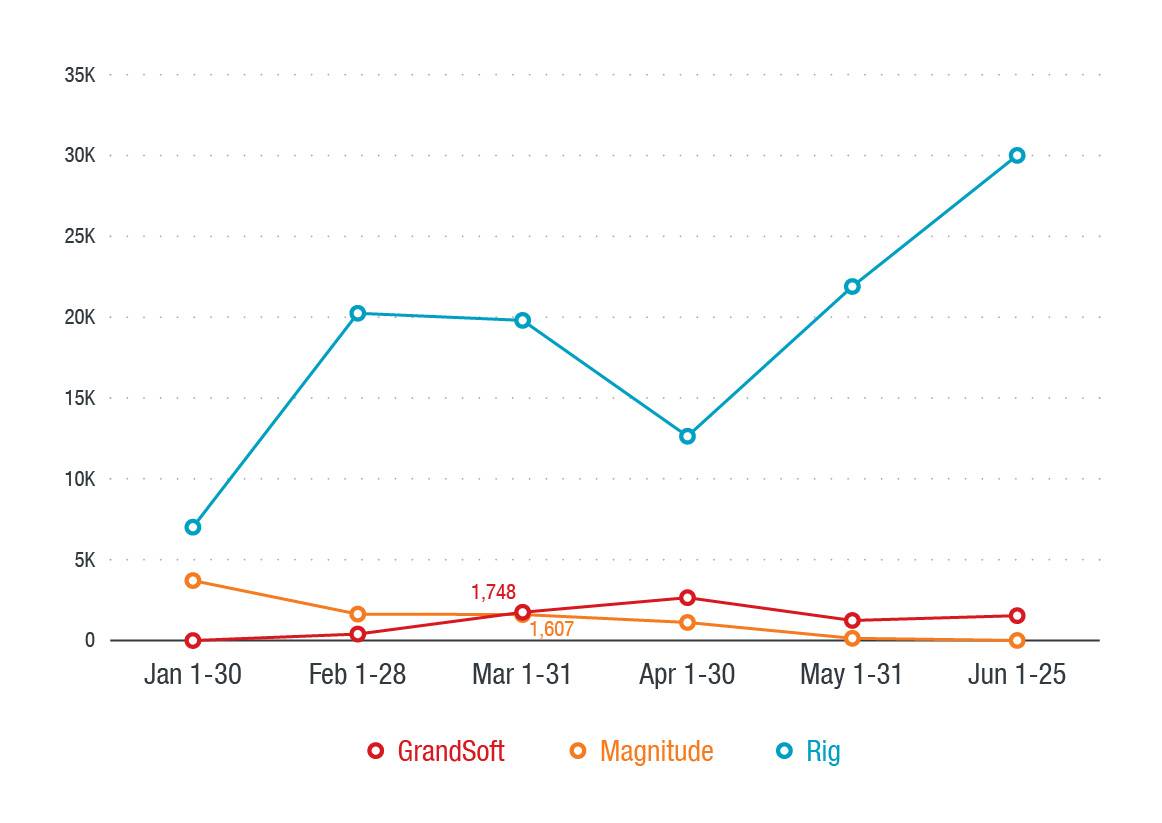

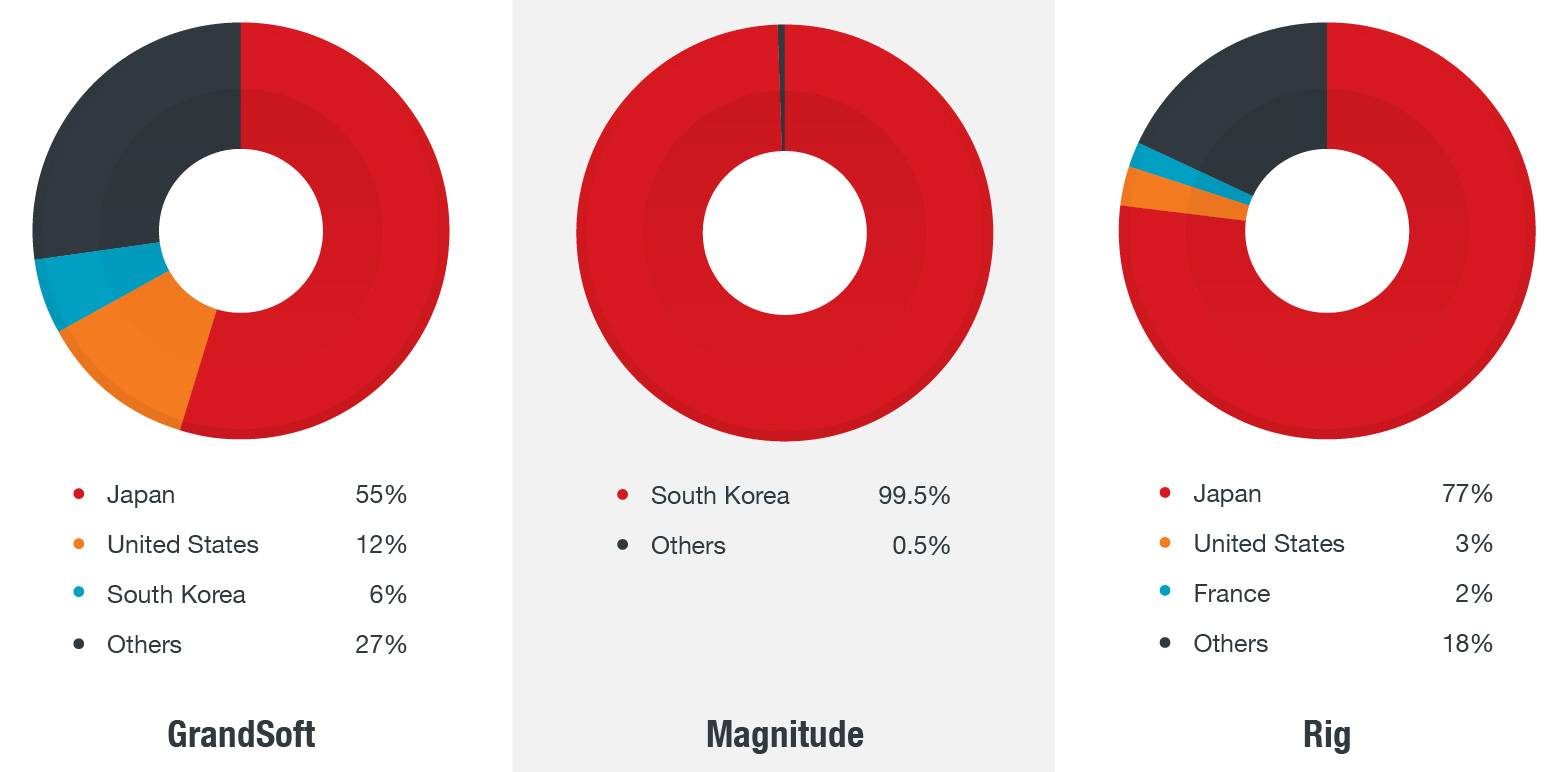

随着时间推移,一些漏洞利用工具包可能会逐渐淡出人们的视线,但这并不代表相应的安全威胁已经消除。尽管大多数漏洞利用方法都会使用相同的技术,例如在垃圾邮件、恶意网站或被攻陷的合法网站中嵌入链接,但掌握这些漏洞利用工具包的最新活动状况还是非常重要,也是威胁分析中的一个重要因素。近期,我们发现Rig、GrandSoft和私有漏洞利用工具包Magnitude使用相对较新的漏洞,来投递加密货币挖掘恶意软件、勒索软件、僵尸网络加载程序和银行木马。

根据近期漏洞利用工具包的活动情况,我们认为这些工具包的开发者正在迎合潮流,改变他们的既有策略。例如,他们会为挖矿恶意软件量身打造工具包,还会借助一些现有的恶意软件。攻击者可以通过挖矿恶意软件获得一定收入,同时,由于他们使用了现有的恶意软件,也能大大减轻开发的工程量,因此,我们认为上述两点是目前漏洞利用工具包的趋势。此外,我们预测会有更多针对于特定软件的漏洞利用方法,例如通过Microsoft Word和Internet Explorer进行利用的CVE-2018-8174。

漏洞利用工具包的战术转变

自2017年以来,Rig是最为活跃的漏洞利用工具包,目前已经迭代到第四个版本。当时,最受欢迎的漏洞利用工具包Angler销声匿迹,Neutrino不再公开发布,同时Sundown因为源代码被泄露而停止服务。正因如此,Rig发展成为了最流行的工具包之一。到2017年下半年,较为知名的工具包仅剩下Rig、Disdain和Terror,而后面二者在年底也消失在大家的视线中。

而从2014年开始就在地下提供的Magnitude工具包也在2016年时不再公开,并将其目标范围缩小到只针对台湾和韩国。到2017年10月,该工具包使用Magniber勒索软件,明确针对韩国用户发动攻击。

GrandSoft在2012年首次发现,并在2012-2014年期间非常活跃,之后经过一段时间的消失后,在2017年9月重新出现在大家的视线中。我们发现,这一漏洞利用工具包经常被攻击者使用,与此同时他们也使用Rig来分发他们的恶意软件。他们还经常会在不同的恶意活动中轮换使用不同的工具包。这也可以说明,GrandSoft可能也在地下作为一种服务来提供。

结合CVE-2018-8174的漏洞利用

CVE-2018-8174是Microsoft Windows的VBScript引擎中的UAF漏洞,该漏洞通过恶意Office Word文档在野外被广泛使用。但由于这一漏洞同时影响操作系统,也就造成了还可以通过其他方式进行利用,例如借助Internet Explorer。

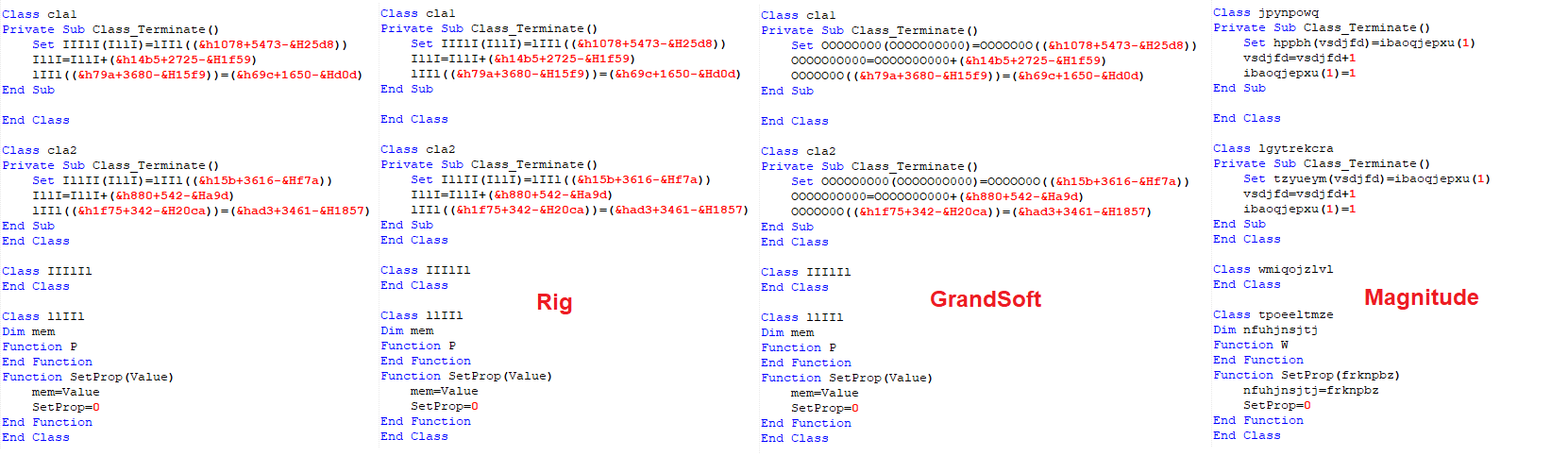

Rig是第一个利用此漏洞的工具包,它主要针对使用了受漏洞影响脚本引擎的IE浏览器和Office文档。其他漏洞利用工具包也紧随其后,他们使用类似于PoC中公开披露的实现方法,只不过修改了其中的一些随机变量名称。

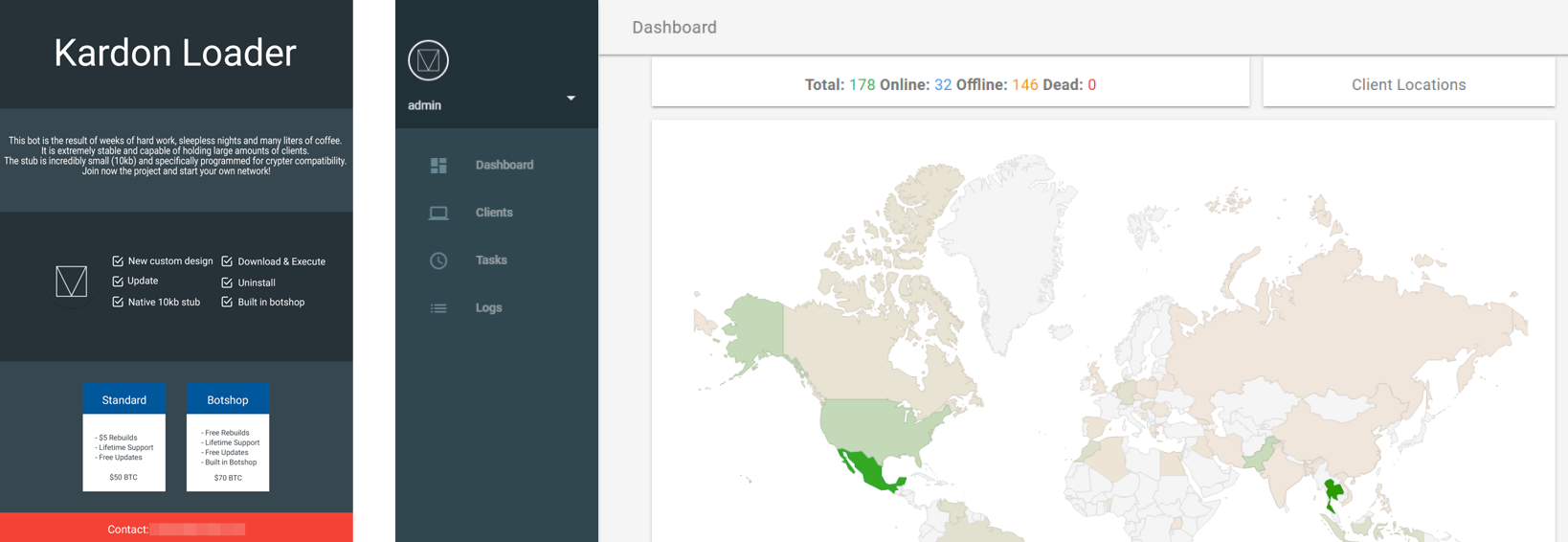

下图从左到右,依次展现了CVE-2018-8174漏洞PoC中的部分代码、Rig的利用方法、GrandSoft的利用方法和Magnitude的利用方法,大家可以注意VBScript中重载后“Class_Terminate”函数的不同之处:

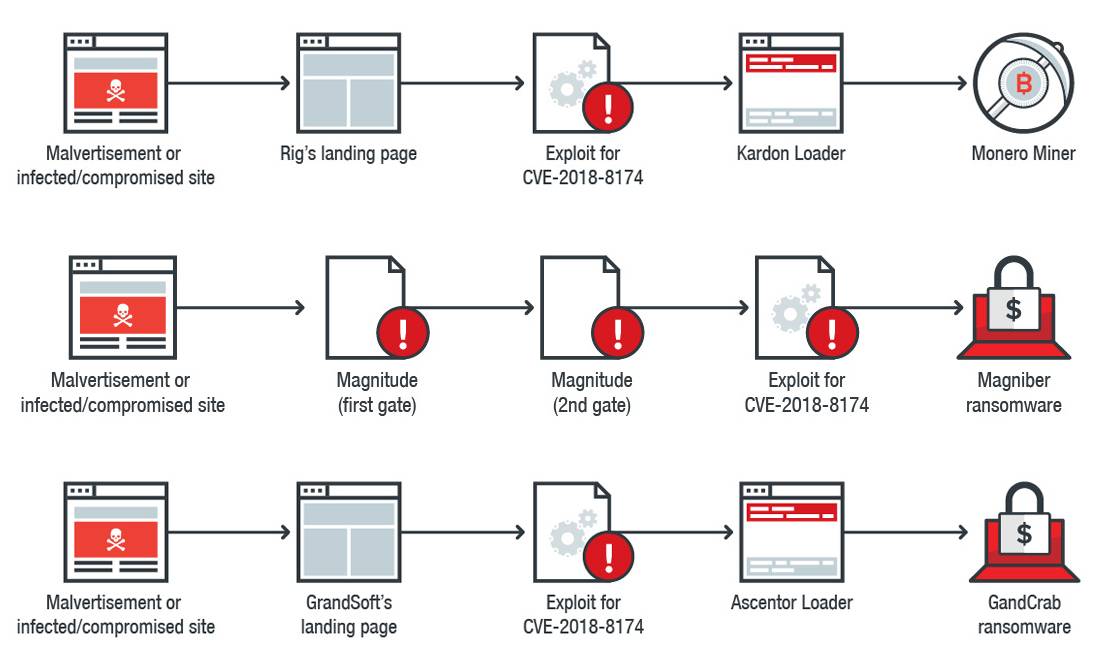

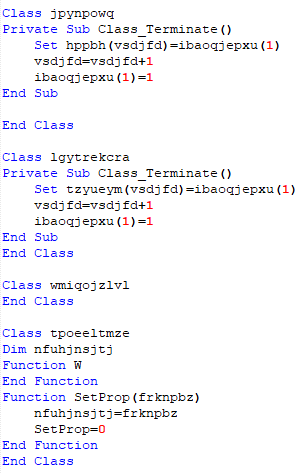

下图是Rig、Magnitude和GrandSoft利用CVE-2018-8174时的感染链:

漏洞利用工具包依然可以带来多种威胁

目前,Rig和GrandSoft已经可以分发加密货币挖矿恶意软件,其分发方式可以是直接通过漏洞利用工具包提供,也可以是通过其中安装的僵尸网络加载程序进行下载和感染。此外,勒索软件GandCrab也常常被作为Payload使用,该勒索软件据说有超过80个变种。

此外,漏洞利用工具包还可以带来尸网络和银行木马的威胁。举例来说,银行木马Karius(由趋势科技检测为Troj_karius.A),该木马与Ramnit的实现相类似,同样也由Rig进行分发。在我们发现Karius时,我们发现该恶意软件会尝试对银行和加密货币的网站进行注入攻击,以此来窃取凭据或劫持支付过程。

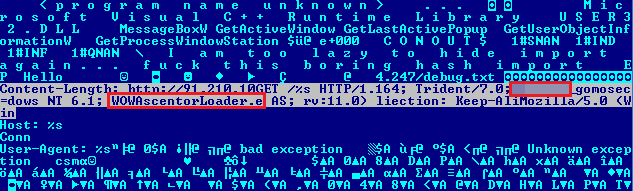

此外,还有一个是GrandSoft的用户所使用的Ascentor加载程序(TROJ_DLOADR.SULQ)。在该程序中,还会显示两位安全研究人员的名字,但我们无法确定此举是否是因为他们两位在密切关注GrandSoft的活动。目前,Ascentor加载程序会检索系统中的GandCrab勒索软件(RANSOM_HPGANDCRAB.SMG)并执行。

在CVE-2018-8174修复一个月之后,原本只利用Internet Explorer漏洞的GrandSoft将其对CVE-2018-0189的漏洞更新为CVE-2018-8174,而该漏洞的实现过程似乎只是基于PoC做了简单的修改。

在利用CVE-2018-8174时,Rig选择Monero挖矿工具作为自己的Payload。其实,这并不是他们唯一所选择的漏洞,他们还在工具包中保留了对CVE-2016-0189、CVE-2015-2419(两者都影响Internet Explorer)和CVE-2018-4878(Adobe Flash中远程代码执行漏洞)的利用攻击方法。

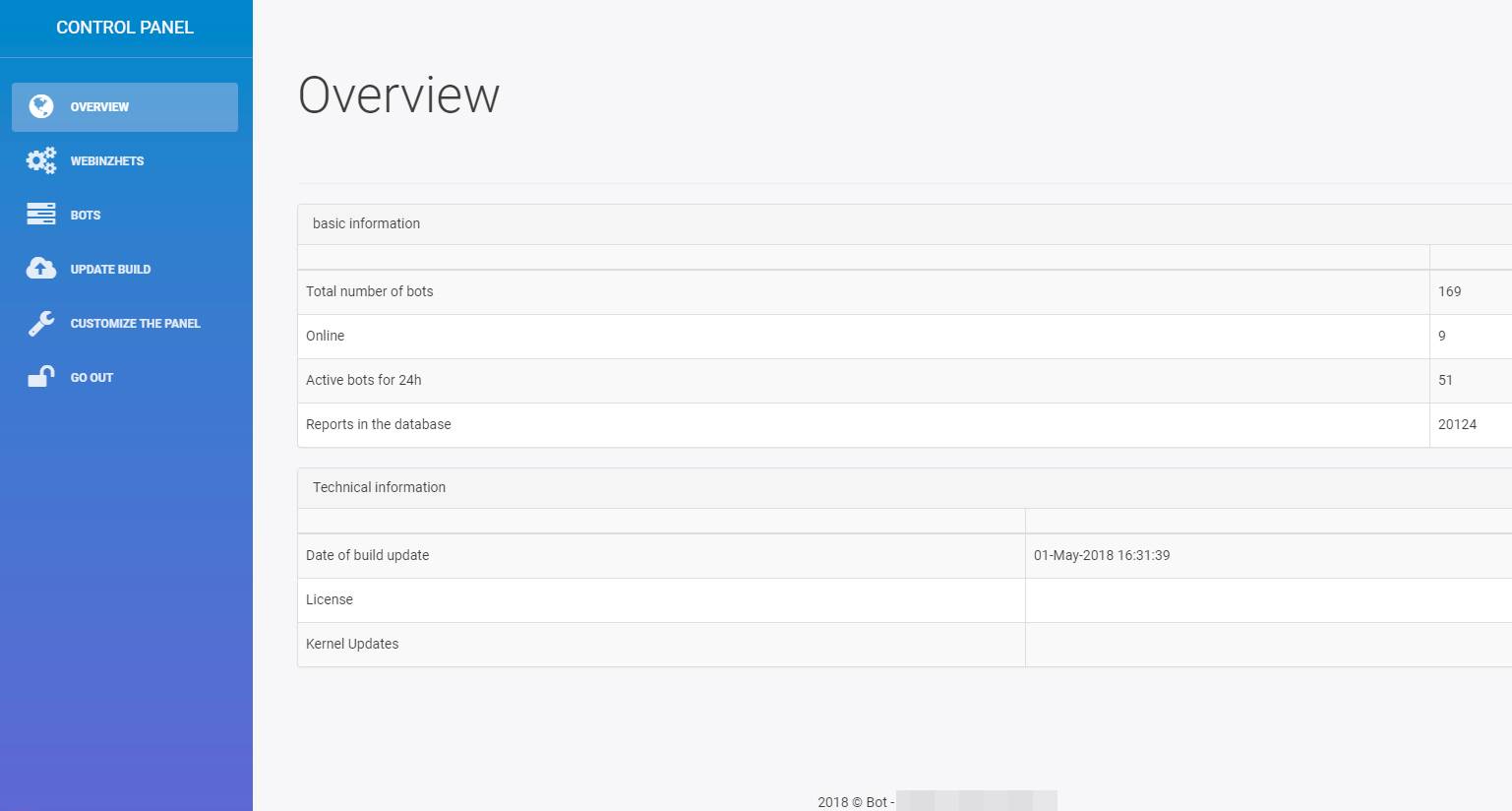

除了这些利用的漏洞之外,我们还看到Rig的客户使用Kardon加载程序(TROJ_KARDONLDR.A)下载Monero挖矿恶意软件(COINMINER_MALXMR.SM4-WIN32),并在黑客论坛中兜售。由此,可以反映出Rig是一个相当活跃的漏洞利用工具包,我们已经发现它会使用不同的下载工具(例如QuantLoader和Smoke Loader)来检索Payload(例如Pony/ZeuS银行木马、勒索软件和加密货币挖矿程序)。

在Rig更新其漏洞利用后的几天内,Magnitude就实现了自己对CVE-2018-8174的利用实现方法,提供了Magniber勒索软件。这一过程取代了此前他们利用CVE-2016-0189 IE内存损坏漏洞的方式。与之前活动中一样,Magnitude此次也将其感染范围限定在韩国,其原因可能是攻击者想要试图避免被发现、想提高他们的感染率,或者是想要增大不被执法人员和安全研究人员发现的概率。

如何应对威胁

针对这些漏洞利用工具包,执法机构可以逮捕它们的运营者,相关厂商可以及时修复漏洞并主动提高产品的安全性,通过共同努力,能够在一定程度上降低工具包的数量。然而,这些漏洞利用工具包仍然是一个持续存在的威胁。一些漏洞利用工具包还在使用旧的漏洞,这说明旧的漏洞并没有全面得到修复,还在给攻击者可乘之机。即使已经修复了旧的漏洞,这些漏洞利用工具包的开发者也可以轻松地在其中集成新的漏洞,或者在得到PoC之后立即重新发布工具包。

实际上,工具包的数量可能不会再有明显增长,但企业和用户不能因此放松警惕。举例来说,在2017年共有119个0-Day漏洞,而对于漏洞利用工具包,只需要其中的一个漏洞就可以攻破系统。除了及时修复漏洞之外,企业还可以实施更为强大的补丁管理策略,确定需要立即修复的安全漏洞,从而进一步缓解漏洞利用工具包造成的影响。此外,还应该考虑落实最小权限原则,同时使用防火墙、IDS、IPS,与应用程序控制和行为监控相结合,进一步深入实现防御。针对用户来说,也应该提高防范意识,谨慎点击外来链接和附件,并注意定期备份个人资料和企业数据。

IoC

相关哈希值(SHA-256):

Ascentor加载程序(TROJ_DLOADR.SULQ)

69ec63646a589127c573fed9498a11d3e75009751ac5e16a80e7aa684ad66240

GandCrab恶意软件(RANSOM_HPGANDCRAB.SMG)

f75c442895e7b8c005d420759dfcd4414ac037cf6bdd5771e23cedd73693a075

Kardon加载程序(TROJ_KARDONLDR.A)

aca8e9ecb7c8797c1bc03202a738a0ad586b00968f6c21ab83b9bb43b5c49243

Karius(TROJ_KARIUS.A)

5f7d3d7bf2ad424b8552ae78682a4f89080b41fedbcc34edce2b2a2c8baf47d4

Magniber恶意软件(RANSOM_MAGNIBER.Q)

24d17158531180849f5b0819ac965d796886b8238d8a690e2a7ecb3d7fd3bf2b

Monero挖矿恶意软件(COINMINER_MALXMR.SM4-WIN32)

a0bff2cf5497d9b36c384e2410cb63f17b127e1b10d76263bb37eced93a73b66— Monero miner ()

与Rig漏洞利用工具包相关的恶意域名和IP地址:

188[.]225[.]37[.]242(Rig EK、Kardon加载程序)

193[.]23[.]181[.]154

193[.]23[.]181[.]154/crypto/?placement=198395354

hxxp[://193.23.181[.154/dl/miner/ipodservice2.exe(Monero挖矿)

hxxp[://proxyservice[.site/updates/gateway[.]php(Karius)

与Magnitude漏洞利用工具包相关的恶意域名和IP地址:

[ID].bitslot[.]website(Magniber支付服务器)

[ID].carefly[.]space(Magniber支付服务器)

[ID].farmand[.]site(Magniber支付服务器)

[ID].trapgo[.]host(Magniber支付服务器)

54[.]37[.]57[.]152(Magniber支付服务器)

64[.]188[.]10[.]44(Magniber支付服务器)

139[.]60[.]161[.]51(Magniber支付服务器)

149[.]56[.]159[.]203(Magniber第一阶段)

167[.]114[.]191[.]124(Magniber EK)

167[.]114[.]33[.]110(Magniber第二阶段)

185[.]244[.]150[.]110(Magniber支付服务器)

fedpart[.]website(Magniber第二阶段)

addrole[.]space(Magniber目标页面)

taxhuge[.]com(Magniber第一阶段)

与GrandSoft漏洞利用工具包相关的恶意域名和IP地址:

91[.]210[.]104[.]247/debug[.]txt

91[.]210[.]104[.]247/putty.exe(GandCrab恶意软件)

200[.]74[.]240[.]219(BlackTDS IP)

carder[.]bit(GandCrab C&C)

ethical-buyback[.]lesbianssahgbrewingqzw[.]xyz

ethical-buyback[.]lesbianssahgbrewingqzw[.]xyz/masking_celebration-skies

papconnecting[.]net/wp-content/traffic[.]php

发表评论

提供云计算服务

提供云计算服务