卡巴斯基:2020 Q4 DDoS攻击趋势报告

导语:网络犯罪分子一直在寻找使攻击更具破坏性的手段和方法。

概述

网络犯罪分子一直在寻找使攻击更具破坏性的手段和方法。在2020年第四季度,当犯罪分子滥用其DTLS接口时,Citrix ADC(应用程序交付控制器)设备便成为其中一种工具。DTLS(数据报传输层安全性)协议用于通过UDP建立安全连接,通过该连接可以发送大多数DNS查询以及音频和视频流量。为了扩大攻击范围,攻击者将请求发送到启用了DTLS接口的设备,从而欺骗受害者的IP地址。因此,受害者收到的回复包的大小是原来的几倍。对于Citrix设备,垃圾流量最多可以增加36倍。攻击曝光后,制造商立即发布了固件更新用于配置传入请求的验证。对于不使用DTLS的用户,建议仅禁用此协议。

去年12月的另一次值得注意的攻击针对了网站Bitcoin.org,该网站托管了Bitcoin Core,这是比特币使用最广泛的软件版本之一。当资源不足时,加密货币挖矿新手被邀请通过洪流服务下载比特币核心的副本。攻击最有可能与比特币价格有关,在过去的一个季度中,比特币价格一直在稳步上涨。根据Bitcoin.org背后的一位开发商的说法,只要比特币上涨,该网站就总是会受到打击。

总体而言,第四季度仍处于2020年趋势的参数范围内。网络犯罪分子使用知名的APT团体的名称来恐吓受害者,要求以加密货币勒索赎金,并进行示威攻击以支持其威胁。

勒索活动经常出现在2020年的新闻中

自从学校和大学过渡到远程学习以来,网络犯罪分子试图通过向教育平台充斥大量垃圾来扰乱课堂。这种趋势在2020年的最后几个月一直持续。

· 10月,马萨诸塞州桑德威奇和廷斯伯勒的学校网络中断。在这两种情况下,机构最初都是将事件归结为技术故障,后来才发现了这种攻击。

· 去年12月,加拿大的Laurentian大学报告了DDoS攻击。但是它在几分钟之内解决了这个问题。尽管如此,到年底这类攻击已经严重到联邦调查局在其12月的咨询中将其标记出来的程度,这是对教学设施的重大威胁,建议教育机构使用防DDoS解决方案和强大的防火墙设置,并与ISP合作。

游戏平台也没有逃脱网络犯罪分子的关注。据ZDNet称,Xbox和Steam是通过Citrix设备进行放大攻击的目标。10月初,PUBG移动团队报告了DDoS攻击。

亲爱的玩家们,

PUBG MOBILE团队目前正在积极致力于解决针对我们系统的DDoS攻击和新的黑客问题。有关信息,请在此处查看:https : //t.co/DMYsxWTlCc

— PUBG MOBILE(@PUBGMOBILE)2020年10月3日

本季度暴雪的欧洲服务器两次受到威胁者的袭击。

我们目前正在遭受DDoS攻击,这可能会导致高延迟和某些播放器断开连接。我们正在积极努力缓解此问题#BlizzCS

—暴雪CS欧盟(@BlizzardCSEU_EN)2020年10月2日

在12月下旬,几十个顶级流媒体计划庆祝2020年底通过Rust在同一台服务器上播放。尽管没有可靠的数据,但是该节目在第一次尝试时失败了,这显然是由于DDoS攻击造成的。考虑到围绕事件的炒作,这可能是由粉丝涌入引起的。2020年,当许多人的生活转移到网上时,互联网资源一再受到完全合法活动激增的困扰。

至于反击,最显着的第四季度事件是,一名前Apophis Squad成员被定罪,罪责是一系列DDoS攻击,包括赎金,并通过假炸弹警报破坏全球学校课程,并储存儿童色情制品。最终,肇事者被判处八年徒刑。

对单个攻击媒介的抵抗力也继续存在。互联网工程任务组(IETF)发布了有关网络时间安全(NTS)的提案,该提案是通过网络时间协议(NTP)进行数据传输的安全标准,用于在网络上同步时间。该文件特别解决了通过该协议进行DDoS放大的问题,并禁止响应于请求而发送大于请求包的数据包。

季度和年度趋势

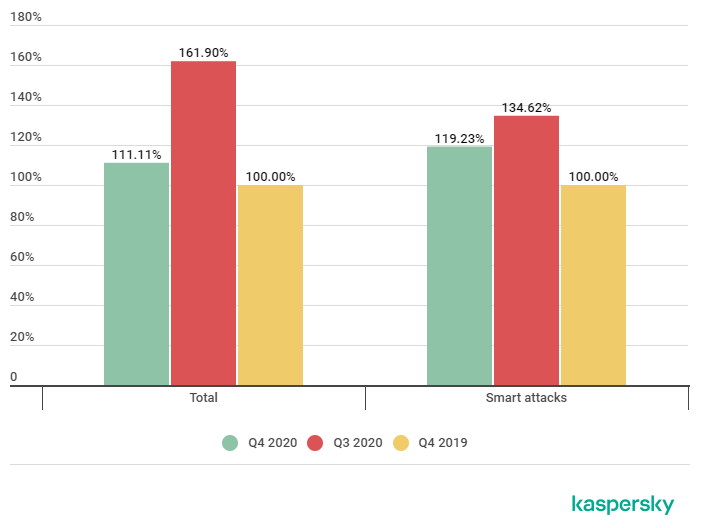

这次,我们的预测准确地实现了50%:正如预期的那样,在2020年第四季度,我们观察到的指标与2019年同期相当,甚至更高。但是,相对于2020年第3季度的增长(我们预计这是可能的)并未发生。相反,攻击总数下降了约30%,智能攻击下降了10%。

2020年Q3 / Q4和2019年Q4的DDoS攻击比较数量; 2019年第四季度的数据被视为100%

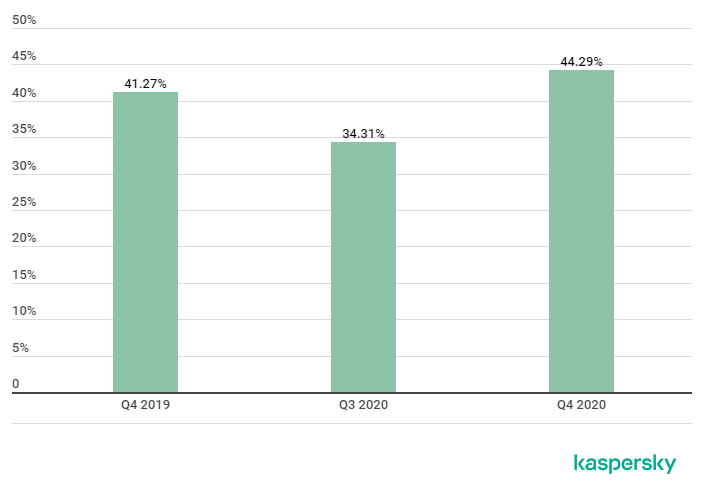

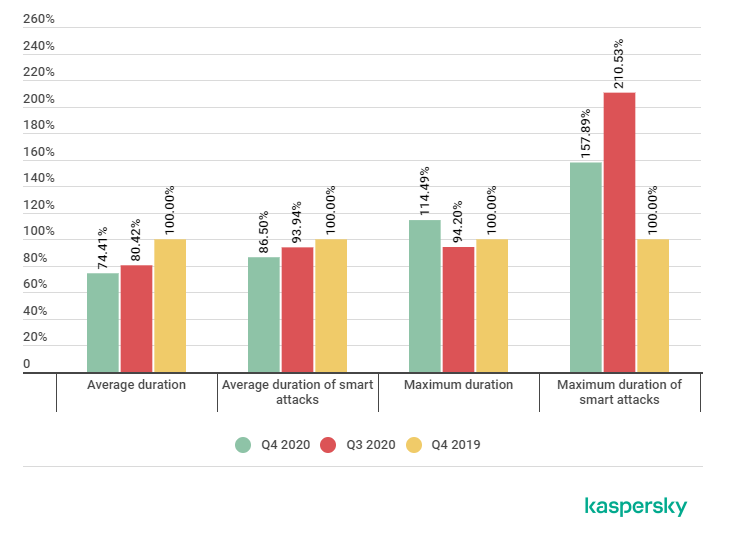

尽管如此,定性指标还是值得注意的:智能攻击的份额在第四季度略有增加,攻击持续时间的数据显示,短期攻击呈下降趋势,而长期攻击呈上升趋势。

2020年Q3 / Q4和2019年Q4的智能攻击份额

DDoS攻击的持续时间,2020年第三季度/第四季度和2019年第四季度; 2019年第四季度的数据被视为100%

DDoS攻击数量的下降可以用加密货币市场的增长来解释。我们已经提到了好几次,包括在上一份报告中,DDoS活动与加密货币的价格之间存在反比关系。当我们做出第四季度的预测时,几乎没有人相信会如此快速,这是前所未有的增长速度。毫无疑问,僵尸网络运营商将其部分能力移交给了采矿业。

有趣的是,与上一季度相比,DDoS攻击数量明显下降的原因是易于组织的攻击,而智能攻击的下降却微不足道。这是完全合乎逻辑的:僵尸网络运营商廉价出售产能,损失采矿利润,是无利可图的;因此,当价格上涨时,首先被削减的是业余爱好者——小学生、恶作剧者、头脑发热者,他们没有真正的理由来组织DDoS。对于专业人士而言,他们的兴趣不受市场波动的影响,尤其是在第四季度(假期和在线销售很多),因此他们继续订购并进行攻击,而且大多是聪明的攻击,因为他们专注于结果而不是尝试。

2021年第一季度将带来什么很难说。但是,我们越来越相信DDoS市场已经停止增长,在2018年下降之后已经完全稳定。当前的波动主要是由于加密货币价格的动态,并将直接取决于它们的发展。如果2021年第一季度加密货币的价格开始下跌,DDoS攻击的数量将增加,反之亦然。同时,我们预计不会出现爆炸性增长或急剧下降。除非出现意外,DDoS市场波动仍将保持在30%以内。

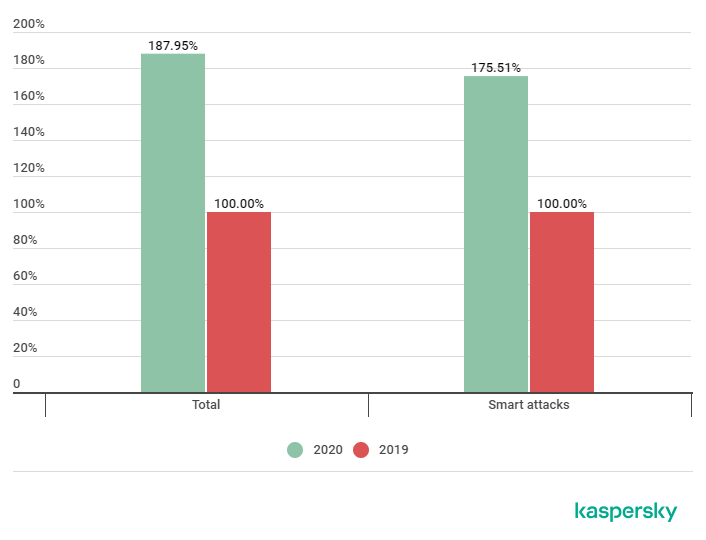

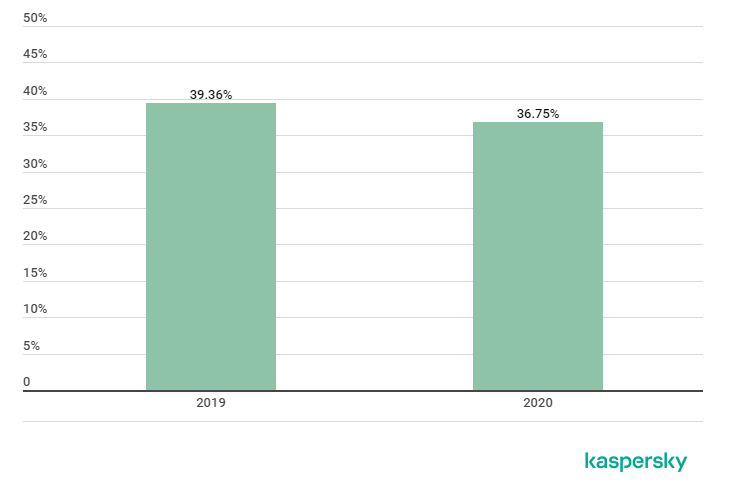

DDoS攻击的比较数量,2019年和2020年; 2019年数据取为100%

至于整个2020年的结果,该市场在一年中增长了不到一倍。请注意,这种增长纯粹是量化的:智能攻击的份额实际上保持不变。

2019年和2020年智能攻击的份额

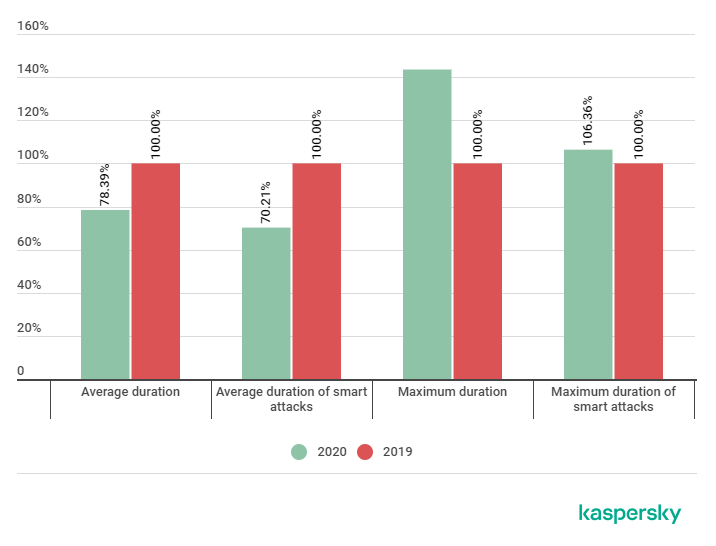

攻击持续时间数据特别令人关注。到2020年,平均持续时间减少了大约三分之一,而最大持续时间总体上显着增加,尽管就智能攻击而言,其平均持续时间与去年持平。这表明短期攻击的时间越来越短,而长期攻击的时间越来越长。我们在第四季度看到了类似的趋势。尽管原因很难确定,但我们可以像去年所有其他趋势一样,假设它与这一流行病、严重的全球不稳定和加密货币市场的爆发式增长有关。在这些因素的影响下,DDoS市场正在发生变化,攻击的目标和订购它们的人以及平均攻击持续时间也随之变化。

DDoS攻击的持续时间,2019年和2020年; 2019年数据取为100%

统计数据

方法

卡巴斯基在打击网络威胁方面有着悠久的历史,包括各种类型和复杂性的DDoS攻击。公司专家使用卡巴斯基DDoS智能系统监控僵尸网络。

作为Kaspersky DDoS Protection的一部分 ,DDoS Intelligence系统拦截并分析机器人从C&C服务器接收的命令。该系统是主动的,不是被动的,这意味着它不等待用户设备被感染或命令被执行。

该报告包含2020年第四季度的DDoS Intelligence统计信息。

在此报告的上下文中,仅当僵尸网络活动时间间隔不超过24小时时,该事件才被视为一次DDoS攻击。例如,如果相同的Web资源被相同的僵尸网络攻击间隔为24小时或更长时间,则这被视为两次攻击。来自不同僵尸网络但针对一种资源的Bot请求也算作单独的攻击。

用于发送命令的DDoS攻击受害者和C&C服务器的地理位置由它们各自的IP地址确定。该报告中DDoS攻击的唯一目标数是按季度统计中的唯一IP地址数来计算的。

DDoS Intelligence统计信息仅限于卡巴斯基检测和分析的僵尸网络。请注意,僵尸网络只是用于DDoS攻击的工具之一,并且本节并不涵盖在审核期间发生的每一个DDoS攻击。

请注意,到2020年第四季度,其活动已包含在DDoS Intelligence统计信息中的僵尸网络数量有所增加。这可能会反映在本报告中提供的数据中。

季度总结

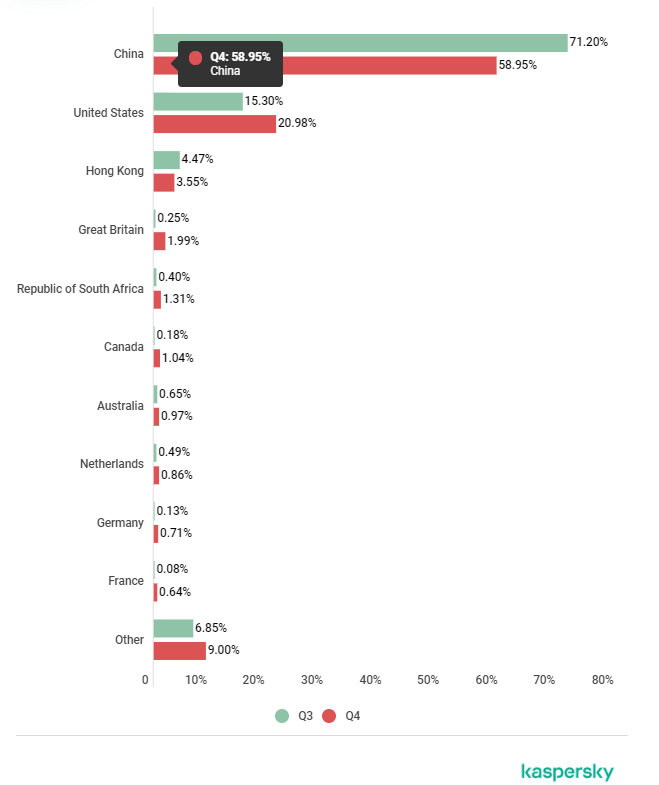

· 在第四季度,与之前一样,中国(58.95%),美国(20.98%)和香港(3.55%)在DDoS攻击数量上居首位。

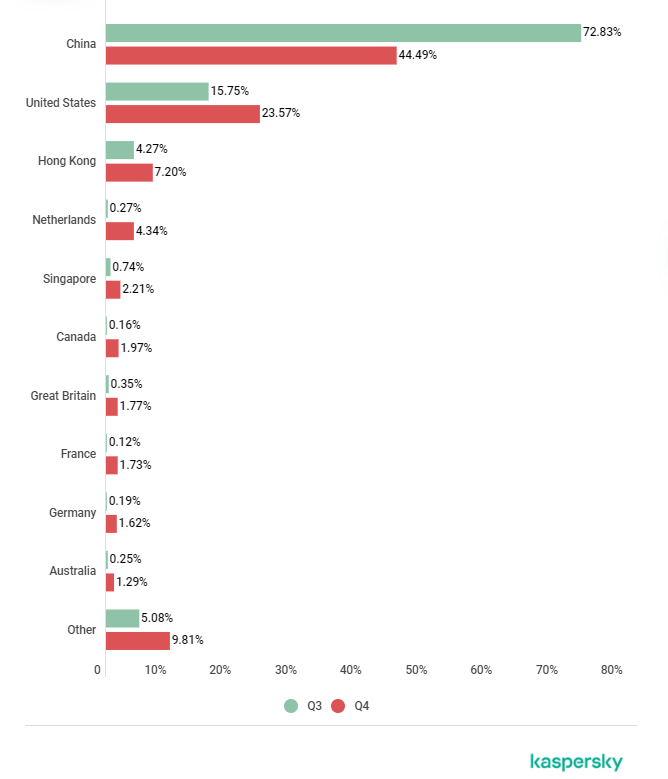

· 按目标的数量依次排在前3个地区:中国(44.49%)、美国(23.57%)和香港(7.20%)。

· 在“最安静”的日子里,DDoS攻击的次数不超过每天一次。

· 本季度DDoS最活跃的一天是12月31日,记录了1349次攻击。

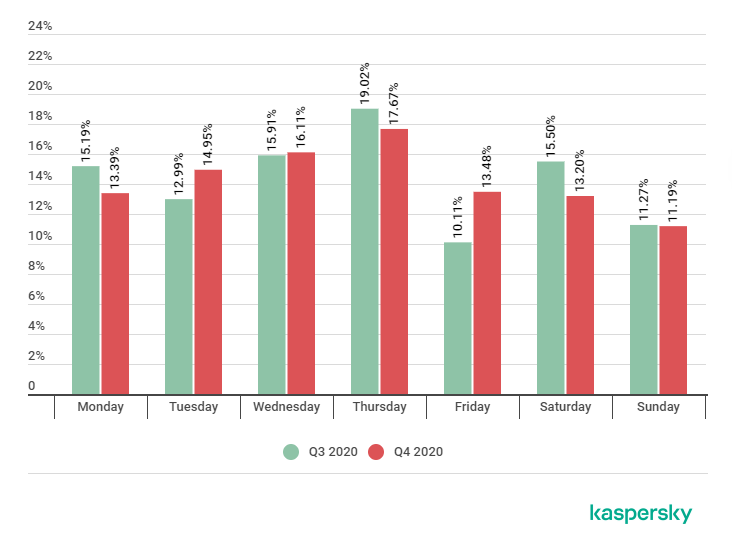

· 本季度DDoS攻击最多的是周四,最少的是周日。

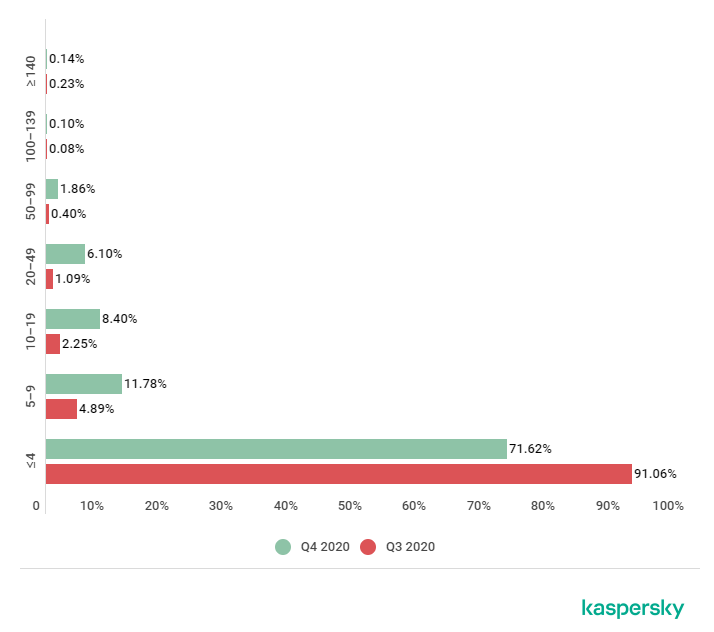

· 第四季度,极短攻击(71.63%)和极长攻击(0.14%)的份额有所下降,而所有中间类别的份额有所上升。

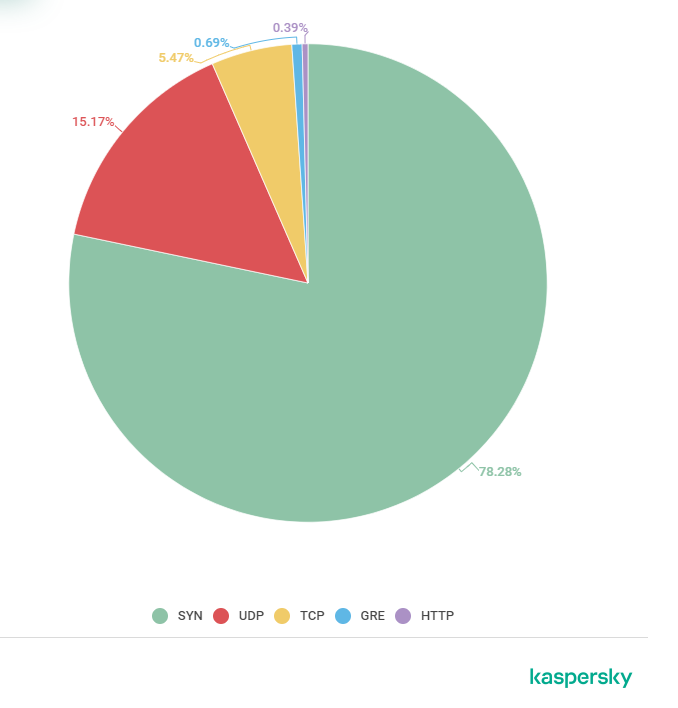

· 第4季度按类型重新排列了DDoS攻击的分布:UDP泛洪位居第二(15.17%),而我们报告中未提及的GRE泛洪成为第四大常见事件(0.69%)。

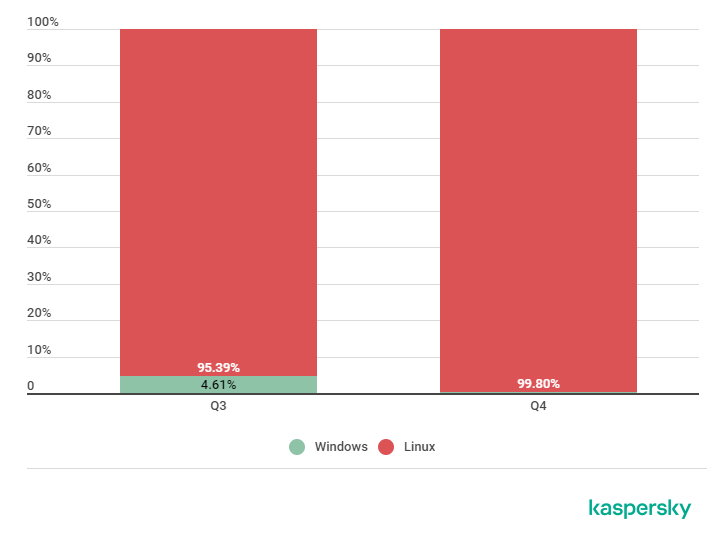

· 几乎100%的攻击都使用了Linux僵尸网络。

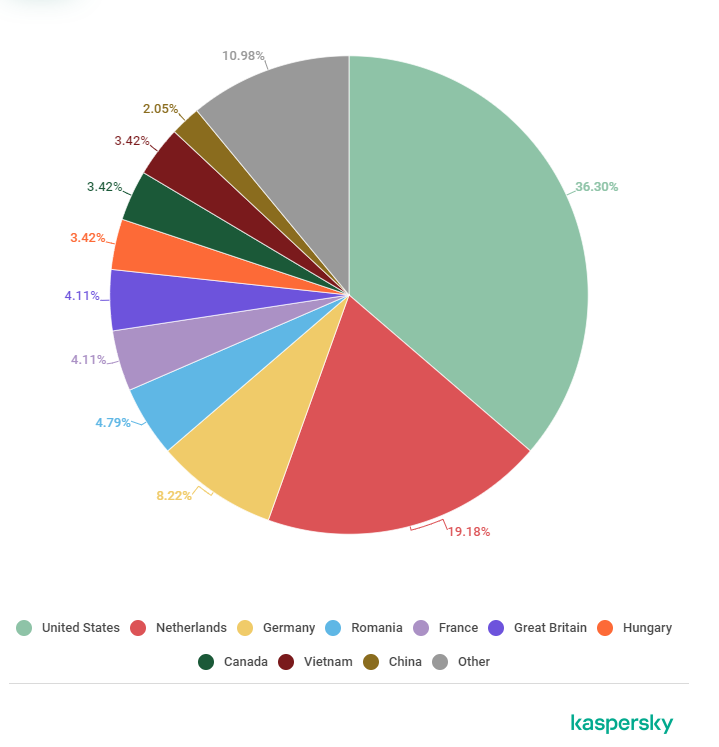

· 大多数僵尸网络C&C服务器位于美国(36.30%)、荷兰(19.18%)和德国(8.22%)。

攻击地理

2020年第四季度在DDoS攻击方面排名前三的国家与上一报告期相同。中国仍然位居首位(58.95%),但其份额下降了12.25个百分点,排在第二位的是美国(20.98%),其份额却上升了5.68个百分点。我们在2019年最后三个月也观察到了类似的模式——中国的份额下降,美国的份额相对于第三季度有所上升。

尽管香港特别行政区(ADR)下跌0.92个百分点,但仍排名第三(3.55%),自2020年初以来一直没有撤离。这是与第三季度情况相似的地方:新加坡,上次报告中排名第四期间,跌出前十名。它被英国(1.99%)取代,上升了1.72个百分点。

排在第五位的是南非(1.31%),取代了澳大利亚(0.97%),尽管份额增加了0.32个百分点,但澳大利亚跌至第七位。加拿大(1.04%)在第三季度未能进入前十名之后排名第六。

荷兰的排名下降了一位,降至第八(0.86%)。印度和印度也像新加坡一样,退出了TOP 10的排名。德国(0.71%)和法国(0.64%)的排名均不及第三季度的TOP 10。

2020年Q3和Q4按国家分列的DDoS攻击分布

按DDoS攻击目标数量排列的前10个国家传统上类似于按攻击数量排列的国家。这三个领导者是相同的:领先的是中国(44.49%),其份额下降了28.34个百分点,但仍然没有受到挑战。其次是美国(23.57%),其份额增长了7.82个百分点,排名第三的是香港,增长了7.20%。

尽管从攻击次数上看,南非没有进入前十名,但新加坡(2.21%)没有进入前十名。虽然该公司的份额增长了1.74个百分点,但相对于第三季度,该公司的份额有所下降,排名下降至第五位。这是因为除中国以外的前10个国家都增加了份额。例如,排名第四的荷兰(4.34%)增长了4.07%。

对于较低的国家,只有其出现顺序才能将其与攻击次数的排名区分开来。加拿大(1.97%)超过英国(1.77%),而澳大利亚(1.29%)位居第二,仅次于法国(1.73%)和德国(1.62%)。

2020年Q3和Q4按国家/地区分布的独特DDoS攻击目标

DDoS攻击数量的动态变化

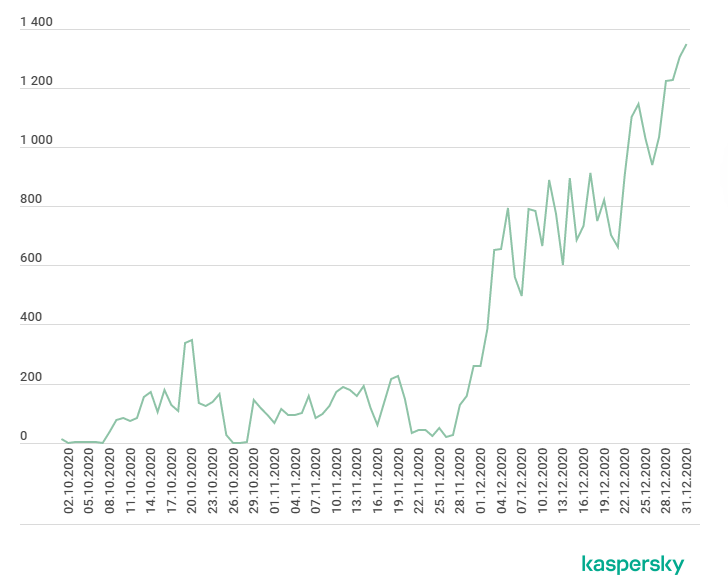

不出所料,第四季度比上一季度更为动荡。报告期开始时相当平静:10月3日至6日,我们每天只观察到一次袭击。然而,到了10月20日,347起攻击被记录在案,超过了第三季度的最大值(一天内323起攻击)。在10月下旬和11月,DDoS活动在每天接近0到200次攻击之间波动。

11月的最后几天开始出现显着增长,这一增长一直持续到本季度末,最可能的原因是卡巴斯基监控的僵尸网络数量增加,以及圣诞节和新年假期,通常伴随着圣诞节的到来网络犯罪活动激增。在线购物的整体增长(与节假日有关的购物及其他)也可能起到了一定作用。就DDoS而言,本季度最热的一天是12月31日,全球记录了1,349次攻击。

2020年第四季度DDoS攻击数量的动态变化

在第四季度,周四仍然是一周中最活跃的一天(17.67%),尽管其份额比上一季度下降了1.35个百分点。但是,最安静的一天的头衔又变了:这次,网络犯罪分子更喜欢在星期天站起来(11.19%)。更重要的是,“平静”和“暴风雨”天气的袭击次数范围从上一季度的近9个百分点缩小到6.48个百分点。在一年的最后三个月中,在星期二,星期三和星期五进行的攻击次数有所增加,而在其他工作日则有所减少。

2020年第三季度和第四季度按星期几分布的DDoS攻击

DDoS攻击的持续时间和类型

与上一个报告期相比,第四季度DDoS攻击的平均持续时间有所增加。这可以归因于持续时间少于四个小时的非常短的攻击所占比例显着下降(第三季度为71.62%,而第三季度为91.06%),更长的攻击次数则有所增加。具体而言,本季度持续5-9(11.78%),10-19(8.40%),20-49(6.10%),50-99(1.86%)和100-139(0.10%)小时的攻击份额增加了。

相比之下,超长攻击的份额下降了0.09%,降至0.14%,但仍高于持续100-139小时的攻击份额,而最长的攻击持续时间超过了12天(302小时),这一点很明显超过了第三季度的最大值(246小时)。

2020年Q3和Q4按持续时间(小时)分布的DDoS攻击(下载)

在第四季度,按类型划分的DDoS攻击的分布发生了巨大变化。SYN Floods仍然领先,但其份额下降了16.31个百分点至78.28%。同时,UDP泛洪的份额猛增(15.17%),在前三个季度不到2%。TCP攻击(5.47%)的数量也有所增加,但是以前在SYN攻击之后排名第二的ICMP泛滥在第四季度可以忽略不计,因此我们没有将其包括在统计中。

取而代之的是,第四季度雷达上出现了我们的报告中先前未提及的一种攻击类型,即GRE泛洪(0.69%)。GRE(通用路由封装)是一种流量隧道协议,主要用于创建虚拟专用网络(VPN)。例如,Mirai僵尸网络利用GRE泛洪在2016年攻击了新闻记者Brian Krebs的博客。

2020年Q4按类型分布的DDoS攻击

这是自我们开始观察以来的第一次,Windows僵尸网络的份额几乎降至零(0.20%)。几乎所有记录的DDoS攻击都是使用基于Linux的僵尸程序进行的。

Windows / Linux僵尸网络攻击比例,2020年第三季度和第四季度

僵尸网络的国家分布

到2020年第四季度,用于控制DDoS僵尸网络的大部分C&C服务器位于美国,占服务器总数的36.30%。荷兰以19.18%的份额位居第二。德国以8.22%的成绩排名前三。

罗马尼亚的C&C服务器数量排名第四(4.79%),法国和英国分别排名第五和第六,占4.11%。本季度排名第七,第八和第九的国家也具有相同的份额:加拿大,匈牙利和越南均占3.42%。中国(2.05%)按已记录的僵尸网络C&C服务器数量排名前十位。

2020年第四季度按国家/地区分布的僵尸网络C&C服务器

结论

第四季度既平凡又非凡。一方面,DDoS攻击和目标的地理分布没有意外变化。另一方面,攻击类型的分布发生了根本性的变化:UDP泛滥的份额增加了;ICMP攻击因GRE洪水而流离失所。另外,在我们的观察历史中,Linux僵尸网络几乎第一次完全占领了DDoS市场。

我们非常希望看到另一个2020年的数据——没有大流行,没有显著的加密货币增长,没有对DDoS市场的冲击。冠状病毒的爆发刺激了市场(见我们的第一季度和第二季度报告),而加密货币的上涨抑制了它(见我们的第三季度报告)。也许这些对立的力量最终会相互抵消,如果没有它们,情况也会相似,但在2020年,它们结合在一起,在DDoS市场上形成了一场完美的风暴,使我们一半的预测偏离了路线。

很难猜测2021年会发生什么——我们无法预测大流行或加密货币的价格走势。因此,我们的预测是非常试探性的:没有剧烈的冲击就等于DDoS市场的变化很小。我们认为,无论是在第一季度还是在2021年全年,都没有出现大幅增长或下降的先决条件。口号是稳定,这也是我们所期望的。

发表评论

提供云计算服务

提供云计算服务