Mirai变种Echobot僵尸网络有26个漏洞利用

导语:研究人员最新发现Mirai变种Echobot僵尸网络利用26个漏洞利用进行传播,攻击Oracle和VMware APP程序。

2019年6月,Unit 42研究人员分析了攻击iot设备加入8个漏洞利用的Mirai变种。近期,研究人员发现Echobot僵尸网络用来传播的漏洞利用数量增加到26个。而且大多数漏洞利用的代码主要是用于未进行安全补丁的IoT设备,但企业级应用Oracle WebLogic和VMware SD-Wan也是攻击的目标。

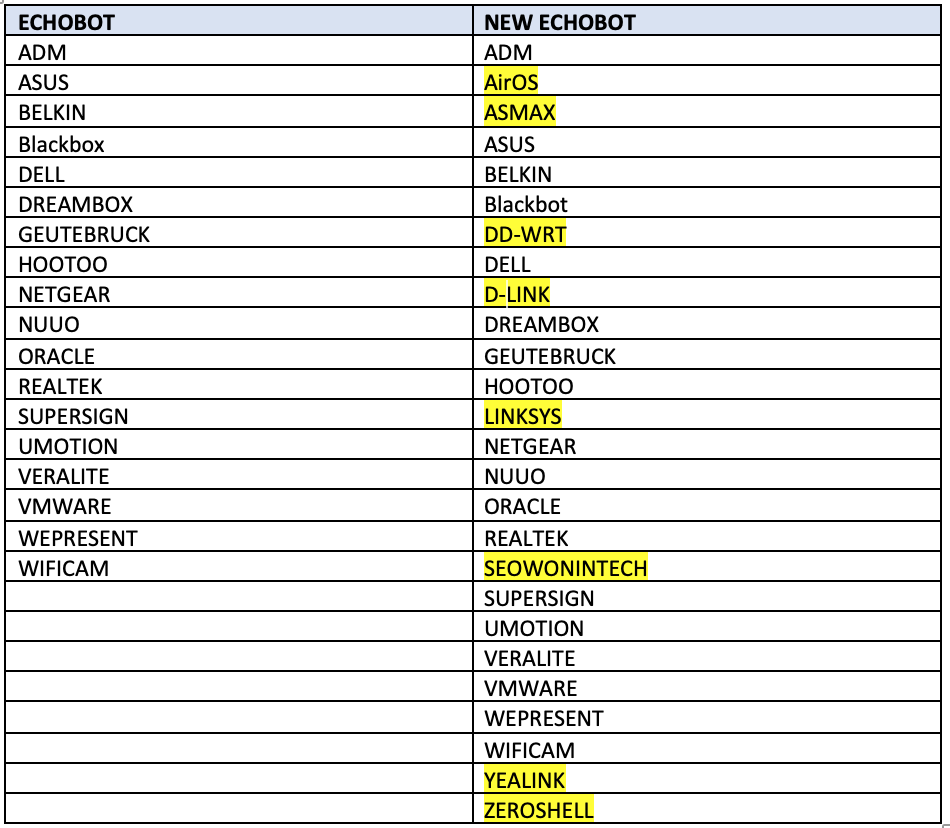

Echobot僵尸网络是基于Mirai恶意软件的,据统计,自Mirai源码泄露后,有上百个基于Mirai的僵尸网络变种。6月初,Unit42研究人员分析发现该Mirai变种中新加入了8个漏洞,漏洞利用的总个数增加到18个。

IoT设备是主要攻击目标

Akamai安全研究人员Larry Cashdollar分析发现新版本的Echobot僵尸网络又新加入了8个漏洞利用来帮助传播。加上之前的18个,目前一共有26个不同的漏洞利用被用于僵尸网络的传播。这些漏洞利用主要是各类联网设备的知名命令执行漏洞。

最新Echobot僵尸网络变种的攻击目标包括网络存储设备NAS,路由器、网络录像机(NVR)、IP摄像机、IP电话和无线演示系统。

数十年的漏洞利用

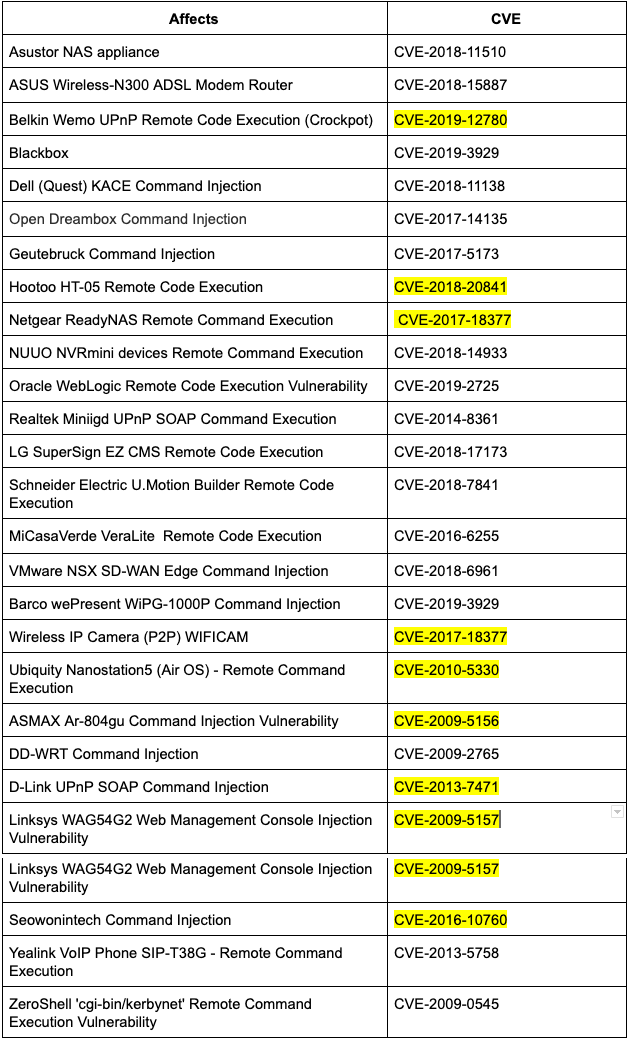

Cashdollar在分析漏洞利用还发现僵尸网络利用了一些有安全公告但是没有CVE编号的漏洞。

Cashdollar还编译了新Echobot变种使用的一些漏洞:

研究人员分析发现,攻击者的除了传统的IoT设备以外,还加入了Oracle WebLogic Server和其他网络软件VMware SD-WAN的漏洞利用,用来提供对云端服务、私有数据中心和基于SAAS的企业级应用的访问。

从上面的漏洞列表中可以看出,攻击者还使用了一些2009年的漏洞,这也说明有大量的设备超过10年都没有修复相关漏洞,而且仍然在使用。

Cashdollar研究表明Echobot使用了与Mirai相同的攻击代码,但是使用了更多的漏洞利用来帮助其进行传播。

研究人员分析发现C2服务器的域名被设置为akumaiotsolutions[.]pw和akuma[.]pw,但这还没有解析到IP地址。

更多技术分析参见:https://blogs.akamai.com/sitr/2019/06/latest-echobot-26-infection-vectors.html

发表评论

提供云计算服务

提供云计算服务