拦截短信绕过双因素认证:安卓银行木马Anubis分析

导语:本文将对名为“Anubis II”的恶意软件进行分析。

概述

几年前,我在位于智利圣地亚哥的警察学校进行过一些关于网络钓鱼的培训。在我的培训中,有一个模块被称为“日志不会说谎”。这个模块是为了告诉大家,在大多数情况下,只需要在受到钓鱼攻击的服务器或金融机构自己的存档中查看相应日志文件,就可以得到网络钓鱼应急响应所需的一切内容。

此外,针对恶意软件C&C服务器,也同样适用“日志不会说谎”的规则。考虑到许多研究人员都会在Twitter上分享调查取证的技巧和观点,我特地在社交网络搜索了相关的关键词,最终发现@LukasStefanko和@nullcookies这两位研究者也在寻找用于Android恶意软件的C&C服务器,这一方向与我不谋而合。在研究过程中,日志可以有助于我们理解这类木马所造成的破坏性。

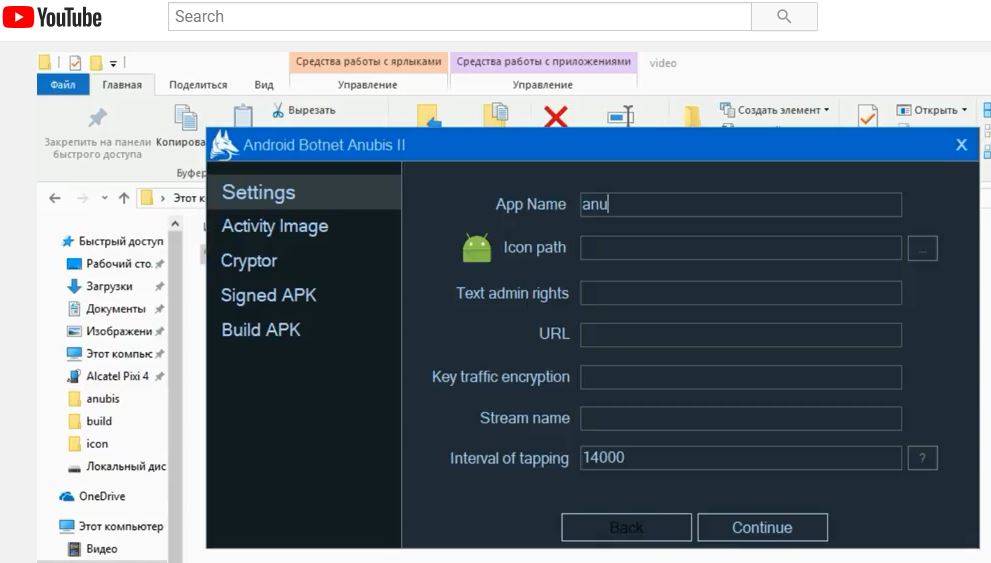

随后,我锁定了目标。本文将对名为“Anubis II”的恶意软件进行分析,并且我们高度怀疑这个恶意软件就是下面YouTube视频中所说的“Builder”,视频的标题为“Builder Android Bot Anubis 2”。

YouTube中运行APK Builder “Android Bot Anubis II”的截图:

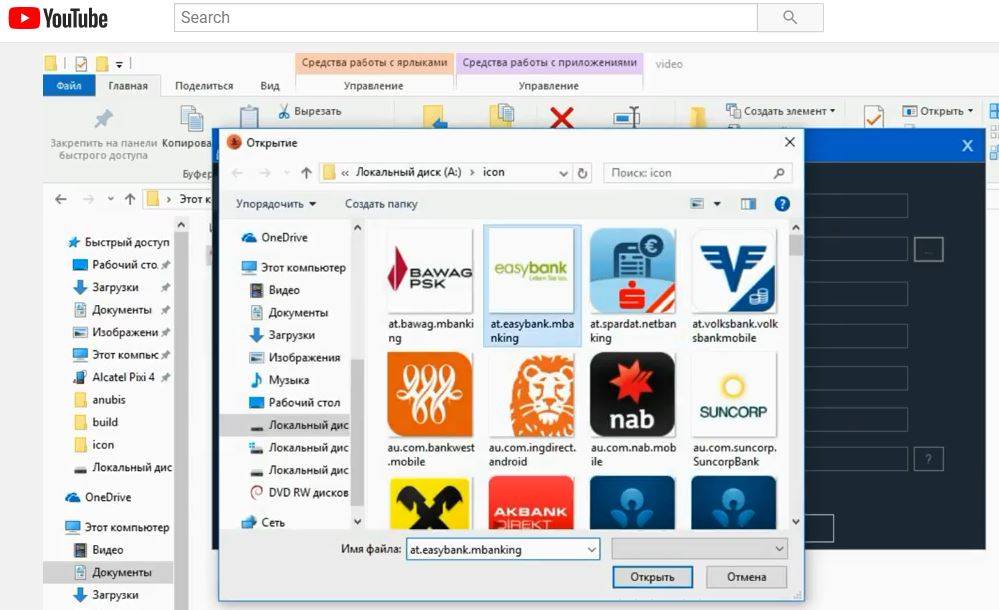

恶意软件作者从预先选定的目标银行中进行选择:

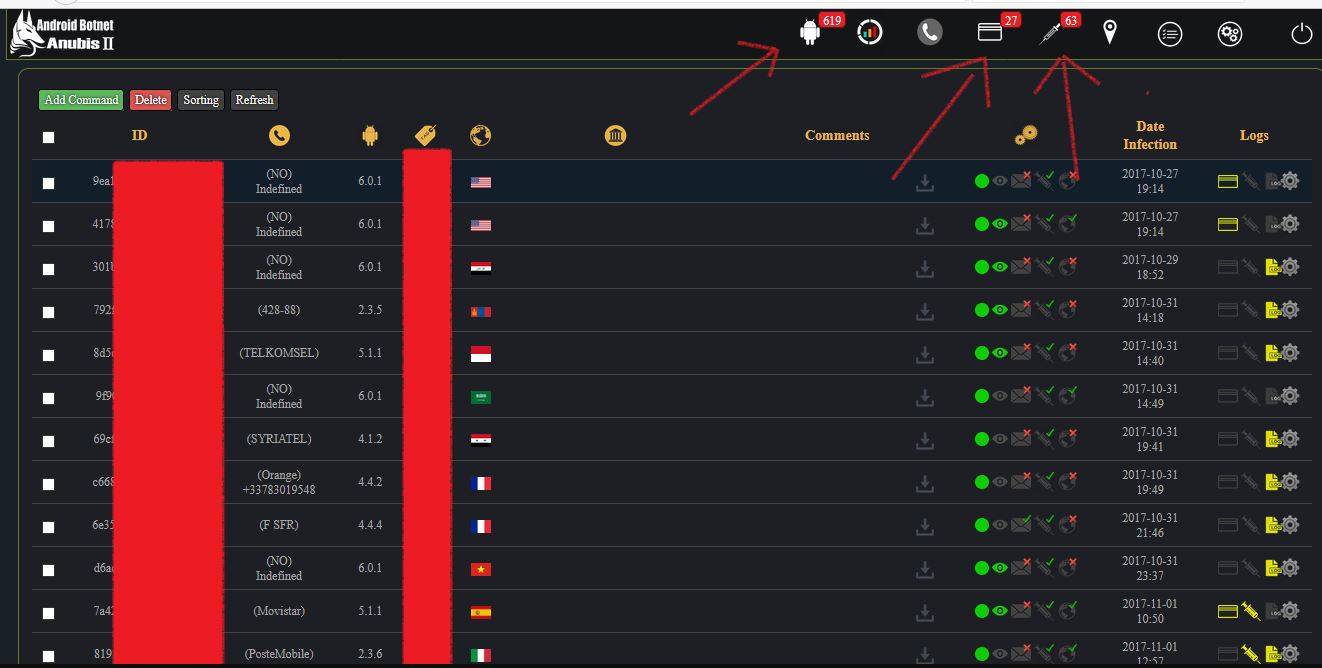

在视频的评论区,有人分享了botmaster控制面板的屏幕截图。截图表明,该恶意软件有能力通过僵尸网络同时控制619部Android手机:

根据Lukas和NullCookies的研究结果,恶意软件似乎主要在2018年6月活跃,托管Anubis II的服务器上有一个银行列表。

该恶意软件支持自定义Web注入(或移动端注入),其针对的目标包括:7家奥地利银行、18家澳大利亚银行、5家加拿大银行、6家捷克银行、11家德国银行、11家西班牙银行、11家法国银行、8家香港银行、11家印度银行、6家日本银行、1家肯尼亚银行、4家新西兰银行、32家波兰银行、4家罗马尼亚银行、9家土耳其银行、10家英国银行和10家美国银行。

假冒银行登录页面

该恶意软件针对上述190个网站,都设计了一个可用的虚假登录页面,我们选择了其中的一些样本展示如下。

此外,该恶意软件还支持几个加密货币组织,分别是:blockchaine、coinbase、localbitcoin、unocoin。

以及一些在线支付、电子邮件和社交媒体网站,包括:eBay、Facebook、Gmail、PayPal、ZebPay。

如果Android设备用户尝试登陆到这一列表之中的银行,设备就会呈现出特定的网络钓鱼页面。

我们注意到,在一些钓鱼页面中出现了愚蠢的笔误。例如,在Wells Fargo的页面上,“登录”(Sign In)按钮被写成了“唱歌”(Sing In)。希望有被感染的用户,能够通过这些页面上的错误,发现网站存在问题,从而避免遭受损失。

Wells Fargo“合唱团”页面截图:

拦截短信

通过访问服务器,我们发现了该恶意软件曾拦截众多短消息。截止到我们对服务器进行转储时,我们发现其中包含超过32900个独有的keylog条目,以及来自至少47个设备的超过52000多条短信息。

下面是一个示例,通过这个示例能够得知,银行发出的双因素身份验证请求能够被转发到恶意软件作者手中:

Text: Bank of Redacted: 819881 is your authorization code which expires in 10 minutes. If you didn't request the code, call 1.800.xxx.xxxx for assistance.

该恶意软件还具有键盘记录的功能,允许恶意软件作者查看用户在何时使用了银行APP:

06/14/2018, 09:07:34 EDT|(FOCUSED)|[From:, REDACTED BANK, Account Number:, ******6680, Date:, May 30, 2018 10:10:42 AM EDT, Status:, Canceled, Amount:, $100.00, Type:, Deposit, Transfer ID:, 25098675]

下面的内容,转发自一个在线支付平台:

06/29/2018, 15:28:46 EDT|(CLICKED)|[Friendly reminderThis is Mr. XXXXXXX from REDACTED. This is a friendly reminder that you have a payment due today by 6pm If you have any questions or need to make a payment via phone call 804-999-9999 or we have a new payment processing system that allows , for your convenience, to simply text in the last 4 digits of a card you've previously used and the security code and we're able to process your payment. Feel free to call REDACTED with any questions at 804-xxx-xxxx]

此外在日志中,我们找到了数百个Gmail验证码:

06/14/2018, 00:19:33 EDT|(FOCUSED)|[G-473953 is your Google verification code., 1 min ago]

还发现了相当多的Uber验证码:

Text: [#] 9299 is your Uber code. qlRnn4A1sbt

Paypal、Quickbooks、LinkedIn、Facebook、Stash和Stripe的双因素认证验证码都在日志中出现过:

Text: FREE PayPal: Your security code is: 321842. Your code expires in 10 minutes. Please don't reply. Text: [Your QuickBooks Self-Employed Code is 952708, 1 min ago] Text: 383626 is your Facebook password reset code or reset your password here: https://fb.com/l/9wBUVuGxxxx5zC Text: Your LinkedIn verification code is 967308. Text: 103-667 is your Stripe verification code to use your payment info with Theresa. Text: Your Stash verification code is 912037. Happy Stashing! Text: Cash App: 157-578 is the sign in code you requested. Text: Your verification code for GotHookup is: 7074

在/numers/目录中,保存着许多受感染用户的通讯录内容。根据其中的一些通讯录分析,我们发现这是一个触发的请求,僵尸网络运营者必须向用户请求通讯录。从我们发现的样本中,有7个区号为404、4个区号为770和4个区号为678的号码,由此证明受害用户可能来自亚特兰大(美国)。

键盘记录功能似乎也是由僵尸网络运营者控制开启或关闭。我们并没有找到太多的键盘记录。键盘记录的条目大致如下所示。

电话提醒:

06/15/2018, 14:38:55 EDT|(CLICKED)|[Call management, •, 10m, 4 missed calls, Ashley Brown (3), Mom] 06/15/2018, 14:38:59 EDT|(CLICKED)|[Call Ashley Big Cousin, Quick contact for Ashley Brown] 06/15/2018, 14:39:01 EDT|(CLICKED)|[1 804-999-9999, Mobile, Call Ashley Brown]

对消息的响应:

06/15/2018, 16:02:34 EDT|(CLICKED)|[Messaging, •, now, Expand button, (804) 999-9999 , Hey Terry can you send the address, REPLY] 06/15/2018, 16:02:37 EDT|(FOCUSED)|[Aa] 06/15/2018, 16:02:46 EDT|(CLICKED)|[Copy, Forward, Delete] 06/15/2018, 16:02:50 EDT|(FOCUSED)|[] 06/15/2018, 16:02:54 EDT|(CLICKED)|[Messaging] 06/15/2018, 16:02:57 EDT|(CLICKED)|[Enter message] 06/15/2018, 16:05:11 EDT|(CLICKED)|[Answer] 06/15/2018, 16:05:29 EDT|(CLICKED)|[] 06/15/2018, 16:10:50 EDT|(FOCUSED)|[] 06/15/2018, 16:10:52 EDT|(CLICKED)|[Enter] 06/15/2018, 16:11:01 EDT|(FOCUSED)|[2007 Their Address Ct North CityTheyTyped OK 11111] 06/15/2018, 16:11:03 EDT|(FOCUSED)|[]

YouTube会话:

06/27/2018, 15:23:36 EDT|(CLICKED)|[YouTube] 06/27/2018, 15:23:46 EDT|(CLICKED)|[Pause video] 06/27/2018, 15:41:19 EDT|(FOCUSED)|[14:46, Go to channel, FINDING OUT THE GENDER!!!, Menu, The Rush Fam · 26K views4 hours ago, 6:12, Go to channel, TRY NOT TO CRY CHALLENGE REACTION WITH KID (SHE ACTUALLY CRIED), Menu, CJ SO COOL · 2.5M views · 1 year ago, SUBSCRIBED] 06/27/2018, 15:46:38 EDT|(FOCUSED)|[] 06/27/2018, 15:46:41 EDT|(CLICKED)|[Enter] 06/27/2018, 15:46:53 EDT|(CLICKED)|[Play video] 06/27/2018, 15:48:06 EDT|(CLICKED)|[ · 0:11] 06/27/2018, 15:48:09 EDT|(CLICKED)|[ · 0:09] 06/27/2018, 15:48:10 EDT|(CLICKED)|[ · 0:08] 06/27/2018, 15:54:30 EDT|(CLICKED)|[Suggested: "BREAKING UP IN FRONT OF COMPANY!!" PRANK ON PANTON SQUAD!!!]

感染分布

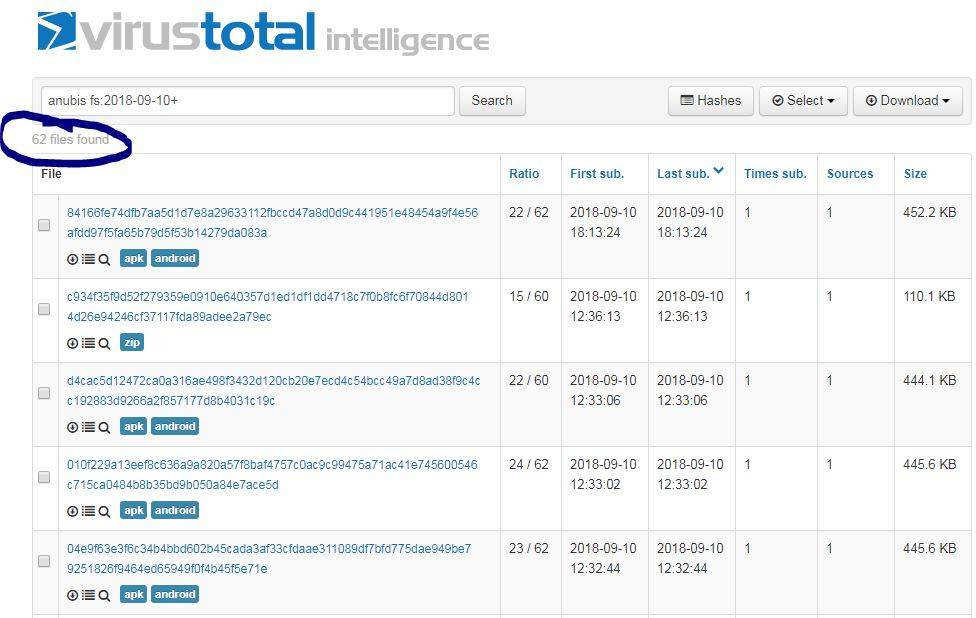

我们使用了公开的测试平台(例如Virus Total Intelligence)对该恶意软件进行测试,发现该恶意软件有许多用户使用。每天都有大量新版本的恶意软件被用户安装,最常见的安装来源是Google Play商店。

在2018年7月,一些研究团队已经对这一流行的恶意软件进行了分析,其部分文章列举如下:

IBM X-Force研究团队安全情报博客:Anubis Strikes Again: Mobile Malware continues to plague users in Official App Stores(https://securityintelligence.com/anubis-strikes-again-mobile-malware-continues-to-plague-users-in-official-app-stores/)

安全计算杂志:BankBot Anubis campaign targets Turkish Android users with fake apps in Google Play store(https://www.scmagazine.com/home/news/malware/bankbot-anubis-campaign-targets-turkish-android-users-with-fake-apps-in-google-play-store/)

Medium.com:Hackers Distributing Anubis Malware via Google Play Store to Steal Login credentials, E-wallets, and Payment Cards Details(https://medium.com/@SwiftSafe/hackers-distributing-anubis-malware-via-google-play-store-to-steal-login-credentials-e-wallets-944a9da42394)

最近的一篇文章来自AlienVault,发表在20天前:Anubis Android Malware in the Play Store(https://otx.alienvault.com/pulse/5b7b29177d656b718d253a66)

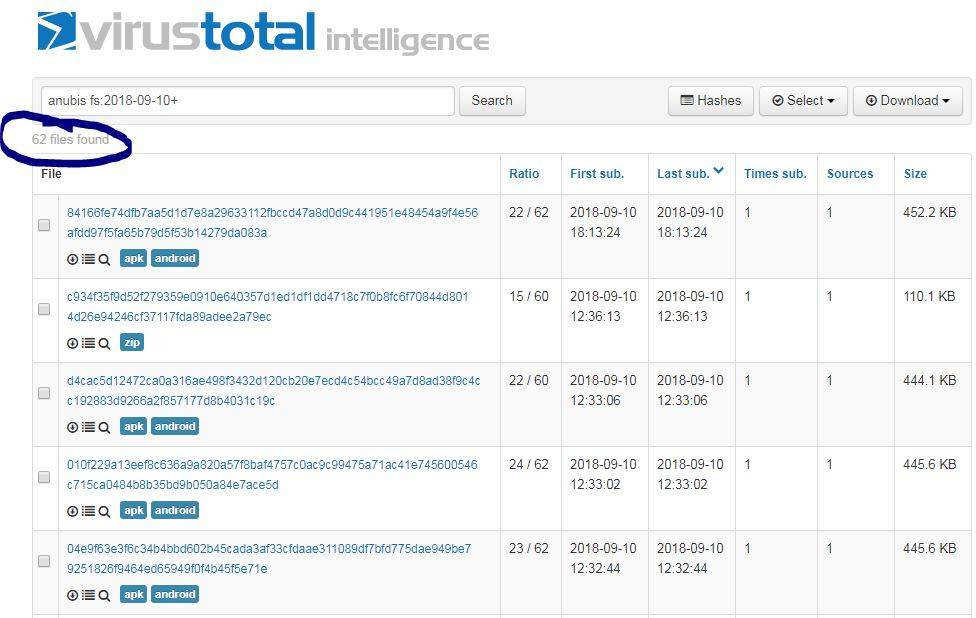

根据VirusTotal Intelligence的搜索结果,在本文撰写的当天(2018年9月10日),就有62个上传的新样本与“Anubis”相匹配。该恶意软件在VirusTotal上一些比较流行的名称包括:

· DrWeb: Android.BankBot.1679

· Ikarus: Trojan-Banker.AndroidOS.Anubis

· Kaspersky: HEUR:Trojan-Dropper.AndroidOS.Hqwar.bbSophos: Andr/BankSpy-AH

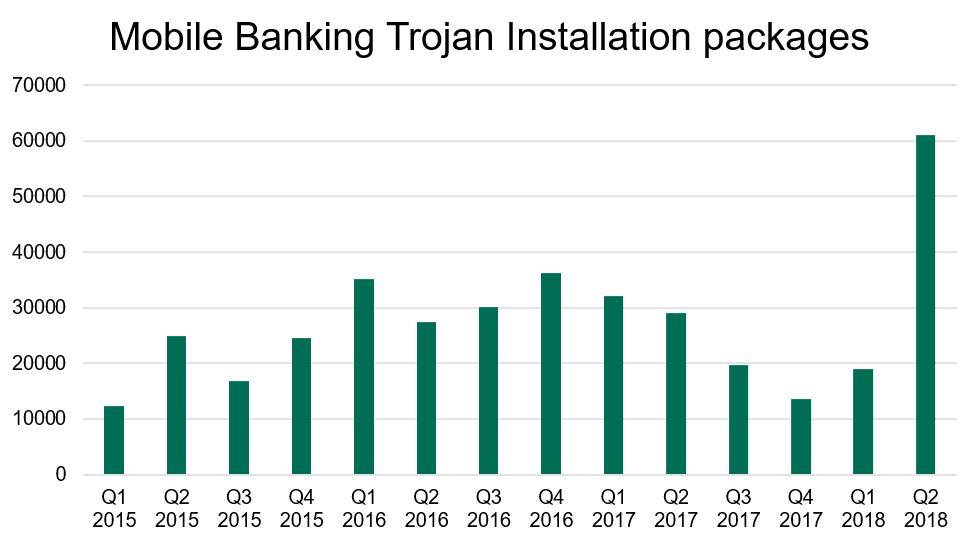

卡巴斯基发表了一篇关于这种银行木马的文章,他们称之为HQWar,文章的标题为“Phantom menace: mobile banking trojan modifications reach all-time high: Mobile banking Trojans hit the list of cyber-headaches in Q2 2018”。在该文章中,卡巴斯基宣称他们已经发现并记录了61000个变种版本。

我在本文开头已经提过,Lukas和ESET已经针对大量潜伏在Google Play商店中的Android银行木马进行了分析,下面是其中的部分文章,供各位读者参考:

2018年7月26日 - Google Play上的虚假银行应用程序泄露了被盗信用卡数据(https://www.welivesecurity.com/2018/07/26/fake-banking-apps-google-play-leak-stolen-credit-card-data/)

2017年12月11日 - Google Play上的银行恶意软件以波兰银行为目标(https://www.welivesecurity.com/2017/12/11/banking-malware-targets-polish-banks/)

2017年11月21日 - 通过Google Play传播的银行恶意软件新变种(https://www.welivesecurity.com/2017/11/21/new-campaigns-spread-banking-malware-google-play/)

2017年9月25日 - Bankbot木马使用新技巧重返Google Play(https://www.welivesecurity.com/2017/09/25/banking-trojan-returns-google-play/)

2017年11月15日 - 多阶段恶意软件潜入Google Play(https://www.welivesecurity.com/2017/11/15/multi-stage-malware-sneaks-google-play/)

2017年4月19日 - 打开天窗说亮话,给我你的密码!(https://www.welivesecurity.com/2017/04/19/turn-light-give-passwords/)

发表评论

提供云计算服务

提供云计算服务