隐匿在广告拦截工具中的矿机

导语:不久前,我们发现了许多假冒应用程序,它们向用户计算机提供了Monero加密货币矿工。

不久前,我们发现了许多假冒应用程序,它们向用户计算机提供了Monero加密货币矿工。它们通过可能会出现在受害者搜索结果中的恶意网站进行分发。从表面上看,它似乎是与Avast相关的恶意活动的延续。那时,网络犯罪分子以Malwarebytes防病毒安装程序的名义散布了恶意软件。

在最新的广告系列中,我们看到了由恶意软件冒充的多个应用程序:广告拦截器AdShield和Netshield以及OpenDNS服务。本文仅分析伪造的AdShield应用,但所有其他情况都遵循相同的场景。

技术细节

该恶意软件以adshield [。] pro的名称分发,可以模拟Windows版本的AdShield移动广告拦截器。用户启动程序后,它将更改设备上的DNS设置,以便通过攻击者的服务器解析所有域,从而阻止用户访问某些防病毒站点,例如Malwarebytes.com。

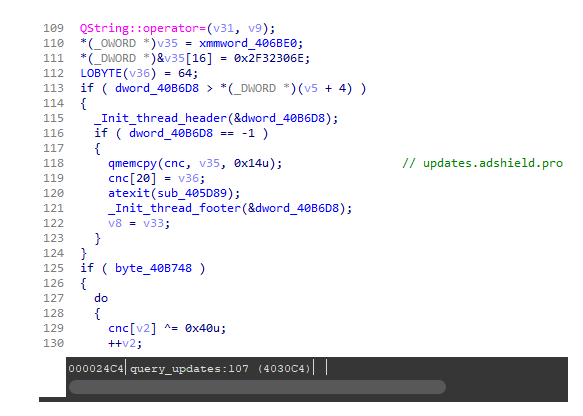

替换DNS服务器后,恶意软件将通过运行带有参数self-upgrade(“ C:\ Program Files(x86)\ AdShield \ updater.exe” -self-upgrade)的update.exe来开始自我更新。Updater.exe与C&C联系,并发送有关受感染计算机的数据以及有关安装的信息。可执行文件中的某些行(包括带有C&C服务器地址的行)已加密,从而使静态检测更加困难。

包含加密地址的Updater.exe代码段

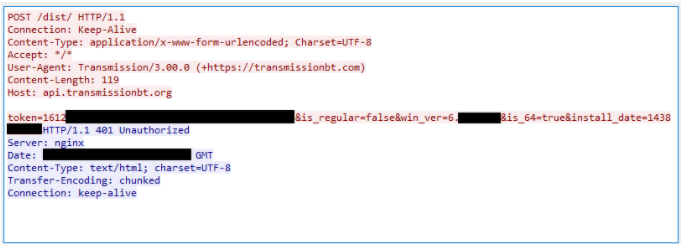

Updater.exe从站点Transmissionbt [。] org下载并运行Transmission torrent客户端的修改版本(原始发行版本可以在Transmissionbt.com上找到)。修改后的程序将安装信息以及被感染计算机的ID发送到C&C,并从中下载挖掘模块。

通知C&C安装成功

挖掘模块由合法的辅助库,一个名为data.pak的加密矿工文件,可执行文件flock.exe和“ license”文件lic.data组成。后者包含模块所要使用的机器的某些参数以及data.pak文件中的数据的SHA-256十六进制哈希。修改后的传输客户端运行flock.exe,该程序首先计算受感染计算机的参数的哈希值和data.pak文件中的数据,然后将其与lic.data文件中的哈希值进行比较。这是必需的,因为C&C为每台机器生成唯一的文件集,以阻止静态检测并阻止矿工在各种虚拟环境中运行和分析。

如果哈希值不匹配,则执行将停止。否则,flock.exe使用AES-128-CTR算法从data.pak文件中解密数据,从而从存储在示例代码中的几部分中组合解密密钥和初始化向量。解密会生成一个Qt二进制资源文件,该文件包含两个可执行文件:开源XMRig矿工(夏季攻击中使用的同一个矿工)和bxsdk64.dll库。

解密的data.pak文件

bxsdk64.dll文件是BoxedApp SDK的一部分,用于创建虚拟环境,但在这种情况下,它用于以合法应用程序find.exe为幌子运行矿机。关键是要实现其功能,bxsdk会拦截对系统函数的调用并可以操纵其执行。在这种情况下,BoxedAppSDK_CreateVirtualFileA函数在C:\ ProgramData \ Flock目录中创建find.exe文件(它是C:\ Windows \ System32 \ find.exe文件的副本)。使用find.exe进行的所有其他操作均在RAM中进行,并且不会影响磁盘上的文件。当find.exe进程启动时,bxsdk截获该事件并从C:\ ProgramData \ Flock目录运行该文件。然后,使用WriteProcessMemory和CreateRemoteThread函数将解密的矿工主体注入进程内存中。

为了确保矿工的连续运行,在Windows Task Scheduler中创建了一个servicecheck_XX任务,其中XX是随机数。该任务运行flock.exe的说法最小化。

统计数据

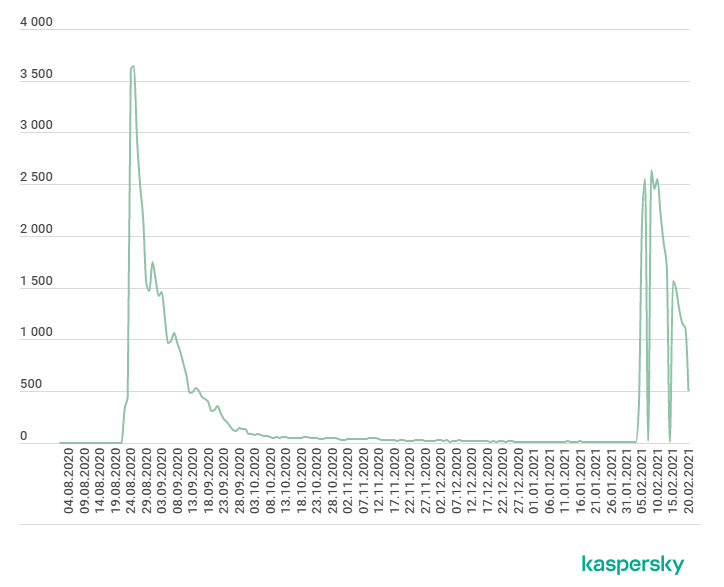

根据卡巴斯基安全网络的数据,在撰写本文时,自2021年2月开始,已经尝试在超过7,000名用户的设备上安装伪造的应用程序。在当前战役的高峰期,每天有2500多名唯一用户受到攻击,大多数受害者位于俄罗斯和独联体国家。

2020年8月– 2021年2月受到攻击的用户数量

卡巴斯基安全解决方案通过以下判断检测到上述威胁:

· Win64.Patched.netyyk

· Win32.DNSChanger.aaox

· Win64.Miner.gen

· HEUR:Trojan.Multi.Miner.gen

如何删除矿工

如果在您的设备上检测到QtWinExtras.dll文件,请重新安装Malwarebytes。如果“ Malwarebytes”不在应用程序列表中,则需要删除磁盘上的以下所有文件夹:

· %程序文件%\ malwarebytes

· 程序文件(x86)\ malwarebytes

· %windir%\。old \ program files \ malwarebytes

· %windir%\。old \ program文件(x86)\ malwarebytes

如果在您的设备上检测到flock.exe:

· 卸载NetshieldKit,AdShield,卸载或重新安装OpenDNS(以设备上安装的任何一个为准)。

· 重新安装Transmission torrent客户端,或在不需要时将其卸载。

· 删除文件夹(如果磁盘上存在)

· C:\ ProgramData \ Flock

· %allusersprofile%\开始菜单\程序\启动\群

· %allusersprofile%\开始菜单\程序\启动\ flock2

· 在Windows Task Scheduler中删除servicecheck_XX任务(其中XX是随机数)。

IOC

DNS

142[.]4[.]214[.]15

185[.]201[.]47[.]42

176[.]31[.]103[.]74

37[.]59[.]58[.]122

185[.]192[.]111[.]210

Domains

adshield[.]pro

transmissionbt[.]org

netshieldkit[.]com

opendns[.]info

Hashes

5aa0cda743e5fbd1d0315b686e5e6024 (AdShield installer)

81BC965E07A0D6C9E3EB0124CDF97AA2 (updater.exe)

ac9e74ef5ccab1d5c2bdd9c74bb798cc (modified Transmission installer)

9E989EF2A8D4BC5BA1421143AAD59A47 (NetShield installer)

2156F6E4DF941600FE3F44D07109354E (OpenDNS installer)

发表评论

提供云计算服务

提供云计算服务