“暗黑流量”超大规模DDoS溯源分析

导语:近日,腾讯云鼎实验室的合作伙伴Panabit于2017年5月26日19点开始,监测到一次大面积网络攻击活动,经过溯源分析,我们发现与暗云Ⅳ相关。

一、背景

近日,腾讯云鼎实验室的合作伙伴Panabit于2017年5月26日19点开始,监测到一次大面积网络攻击活动,本次活动呈现的最明显特点是参与攻击的源地址覆盖度超级广泛,几乎在全国所有省市运营商的骨干网络上均有明显活动。据Panabit公司的统计,在线内网攻击地址八千万左右。

据监测,目前攻击呈现出三个阶段:

1. 5月26日19点全国大量真实IP地址开始攻击地址183.60.111.150,一直持续到至28日凌晨3点结束;

2. 5月28日早晨7点左右开始攻击地址59.153.75.7,

3. 6月9日攻击呈现多样化。

经过对攻击源机器进行分析,腾讯云云鼎实验室工程师在机器中发现暗云Ⅲ的变种(暂时命名为暗云Ⅳ),通过对流量、内存DUMP数据等内容进行分析,基本确定本次超大规模ddos攻击由“暗云”黑客团伙发起。

二、详细分析

“暗云”是一个迄今为止最复杂的木马之一,全网普查显示,感染了数以百万的计算机,暗云木马使用了很多复杂的、新颖的技术来实现长期地潜伏在用户的计算机系统中,关于暗云的分析详见http://slab.qq.com/news/tech/1567.html

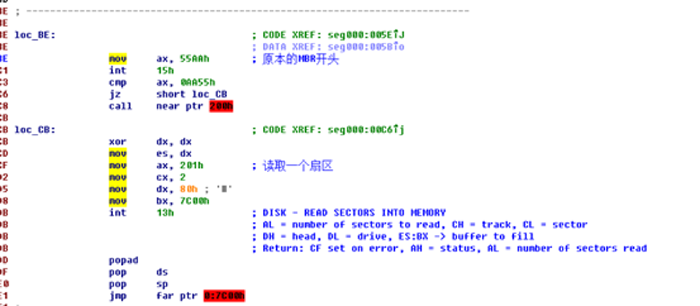

我们在对目标机器排查中,发现了MBR中可疑rootkit,在对MBR内容进行分析,我们发现肉鸡机器的MBR与暗云MBR 中INfectedMBR 与 original MBR的相对位置相同,而且病毒均存储在3-63 的60个扇区中。

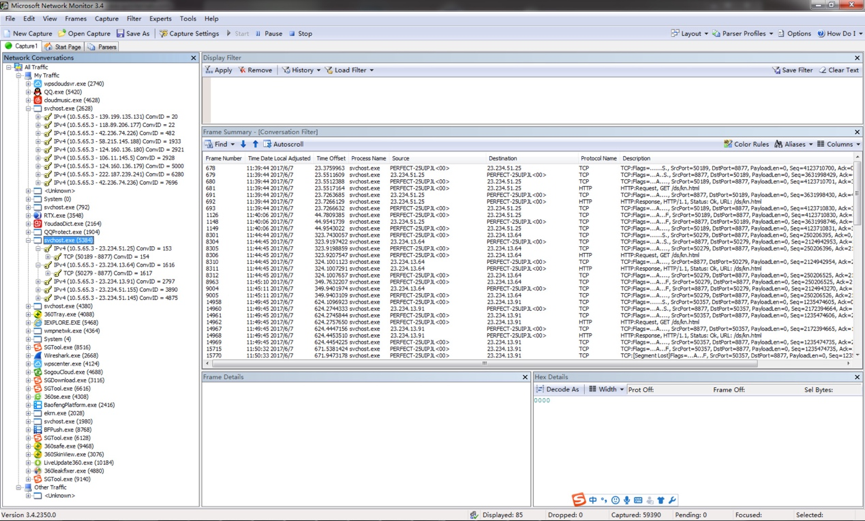

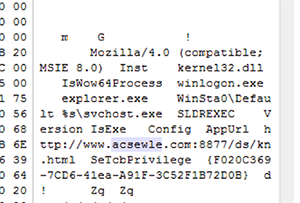

与此同时我们在对另外一台机器进行分析的时候,在MBR内容里发现ms.maimai666.com域名内容,机器启动时候会访问23.234.4.130的8064端口,这与腾讯电脑管家关于分暗云Ⅲ的木马在TDI层用udp连接访问**.maimai666.com的8064端口获取shellcode”的行为相符。进一步通过获取到肉鸡机器的流量信息,我们发现机器每隔5分钟会去访问www.acsewle.com:8877/ds/kn.html;

通过对该域名进行访问可以发现配置信息,并且存在一个db文件的下载链接。

基于域名的访问对机器的流量抓包,发现发起请求的进程为svchost.exe进程,并且确认父进程为spoolsv.exe。

进一步捕获svchost.exe的内存数据进行分析,也发现了相关域名的请求信息。

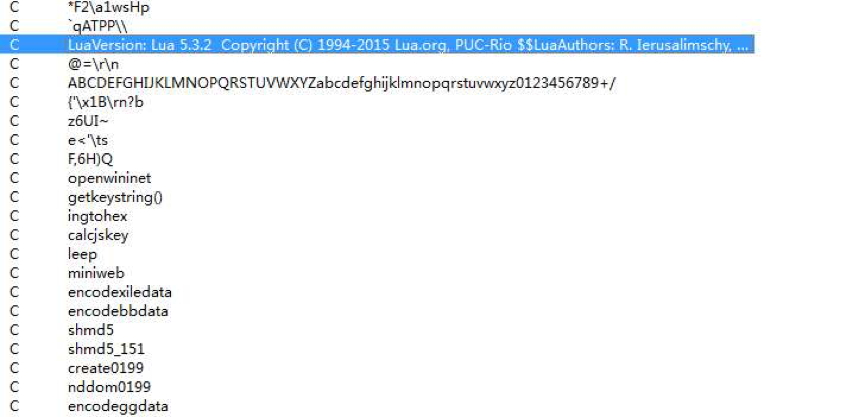

暗云木马集成了Lua引擎,自身相当于一个下载者,通过对www.acsewle.com:8877/ds/kn.html 访问下载http://www.acsewle.com:8877/ds/lcdn.db 进行解析执行,实行具体的攻击行为。

通过对lcdn.db进行解密,可以发现明显的DDoS攻击功能。

三、相关样本及域名

相关恶意域名如下,厂商可在网关设备上进行拦截。

1. 107190.maimai666.com 2. 214503.maimai666.com 3. download.maimai666.com 4. maimai666.com 5. ms.maimai666.com 6. q.maimai666.com 7. www.maimai666.com

四、致谢

本次事件响应中得到各合作伙伴的大力支持,特别感谢,排名不分先后:

重庆巴南区网信办

烽火台威胁情报联盟

Panabit

立普威陆(重庆)科技有限公司

哈工大网络安全响应组

其他不愿意透漏名字的安全伙伴

发表评论

提供云计算服务

提供云计算服务