IOT设备攻击面分析与防护

导语:作者通过几个典型的IOT设备攻击案例,分析总结了IOT设备的攻击面和攻击趋势。并从IOT设备、运营、新技术的应用等方面去取保IOT设备的安全。

背景

2015年Gartner关于IOT设备的报告预测,到2020年全球会有2.5亿辆智能网联汽车行驶在马路上,全球会有250亿IOT设备接入网络。网络安全公司Corero于2017年发布过一份报告,宣称2017上半年的DDoS攻击数量增加一倍,起因竟是各企业及用户所使用的不安全的IoT设备。那么IOT设备安全性如何呢?

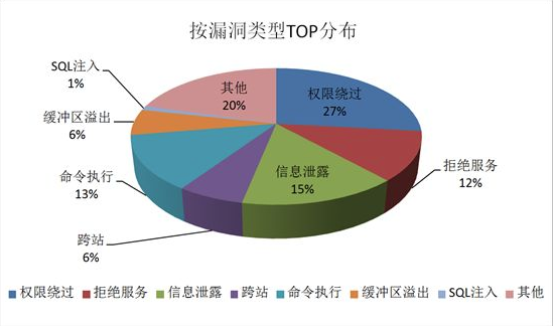

CNCERT 2018年发布《2017年我国联网智能设备安全情况报告》,称国家信息安全漏洞共享平台(CNVD)2017年公开收录智能设备通用型漏洞2440个,同比增长118%。漏洞涉及厂商包括谷歌、思科、华为等厂商。其中,收录安卓生产厂商谷歌IOT设备漏洞948条,占全年IOT设备漏洞的32%;思科位列第二,共收录250条;华为和友讯科技分列第三和第四。

漏洞影响的设备类型包括包括手机设备、路由器、网络摄像头、会议系统、防火墙、网关设备、交换机等。其中,手机设备、路由器、网络摄像头的数量位列前三,分别占公开收录漏洞总数的45%、11%、8%。弱口令漏洞是联网智能摄像头的一个威胁高却极易利用的漏洞,利用漏洞入侵打印机等办公设备正在成为黑客窃取重要单位内部文件和数据的途径。

IOT设备攻击面分析

攻击案例分析

Dyn/Mirai以物联网设备(IoT)为感染目标形成僵尸网络

Mirai通过扫描网络中的Telnet等服务来进行传播,实际受感染的设备bot并不充当感染角色,其感染通过黑客配置服务Load来实施。黑客的另外一个服务器C&C服务主要用于下发控制指令,对目标实施攻击。Mirai的攻击目标主要设计来针对IOT设备,因此其无法将自身写入到设备固件中,只能存在于内存中。所以一旦设备重启,Mirai的bot程序就会消失。

从Mirai攻击看IOT设备:

· IOT设备使用默认密码;

· IOT设备开启了SSH (22), Telnet (23)、 HTTP/HTTPS (80/443)服务(并非必要的服务);

· IOT设备没有定期重启机制。

婴儿监视器漏洞分析

常见的婴儿监视器有两种,第一种是一种可穿戴的产品,第二种通过与智能手机应用程序同步的运动检测摄像机来收集婴儿的生命体征。通过分析某品牌婴儿监视器的漏洞,研究人员发现Android端应用、云端服务、以及婴儿监视器硬件中都存在的安全漏洞,分别是:

· 会话管理漏洞以及不安全的直接对象引用;

· 修改密码时出现验证码无效;

· 可用的串行接口;

· 默认凭证安全性较弱;

· 枚举用户账号;

· 老旧和易受攻击的软件(软件不更新或未及时打补丁)。

人工智能电视

中国信通院泰尔终端实验室近期联合OASES联盟、百度安全、安天、盘古、掌御等安全团体和厂商,组织开展了人工智能电视安全评测。评测过程中发现的突出安全问题有:

· root权限可被远程获取,设备可被远程劫持。

· 明文传输用户信息,用户隐私易被泄露和攻击。

· 系统存在大量未修复漏洞,包括2013年公布的漏洞。

攻击总结

Dyn DNS攻击会影响国家的网络通信、在战争期间可以达成军事目的。

智能电视可能会窃取个人隐私、进行勒索攻击、泄露国家机密等。

婴儿监视器可能会进行个人隐私窃取、勒索攻击。

网联汽车攻击可能会影响公共交通、社会稳定等,也可能对个人进行勒索攻击。

总的来说,攻击都是带有政治、军事或经济目的。

攻击趋势

APT等有政府背景的组织发起的攻击活动一般都带有政治、经济和军事意义。这些攻击中IOT设备主要被用于构建僵尸网络。

暗网中也有一些专门提供DDOS等攻击的服务,这些攻击的背后也是僵尸网络,而攻击的目的主要是(个人)获取经济利益。

2017年加密货币挖矿机泛滥,攻击者在IOT设备上安装挖矿脚本,进行挖矿,最后逐步实现一个僵尸网络,也是为了活动经济利益。

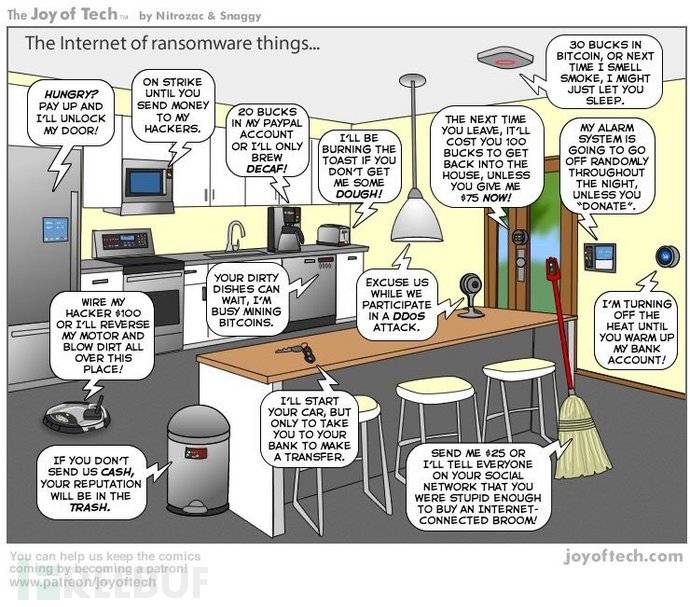

试想,未来的一天家里的所有电器都是智能网络设备,但是都被黑客攻击并勒索了,想要使用任何一个都需要向黑客支付赎金。这样的一天可能马上就要来临了……

总结起来就是三大攻击趋势,分别是僵尸网络、加密货币挖矿、勒索攻击。

防护

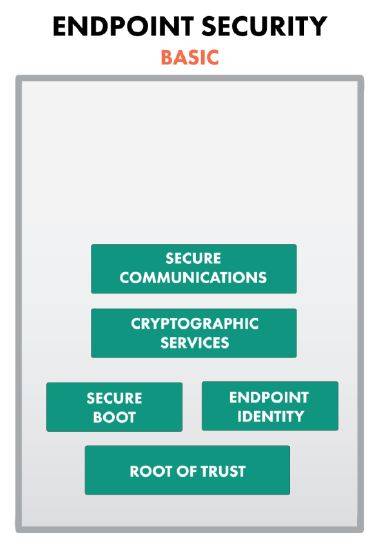

终端

安全的编程规范。首先,开发人员应遵循安全的编程规范,开发人员和测试测试人员应该进行配合进行软件安全测试,并使用自动化安全测试工具。

SRC,SRC是在产品上市后收集产品的漏洞,使用户的损失降到最低。但是如果产品存在潜在的安全风险,那么用户就处在安全威胁之中了。所以,应该在产品上市前尽可能地减少漏洞的存在。

确保全生命周期内的安全。因为很多的IOT设备都保存了用户的个人隐私数据,但是目前对于用户要弃用的IOT设备没有一个妥善的隐私数据清除方案。如果拿到IOT设备,从中提取数据还是相对比较简单的。因此,还要确保IOT设备在全生命周期内的安全性。

关闭不用的端口和服务、不用默认密码和端口。

固件安全和升级。IOT不安全的一个原因是设备没有及时更新和升级。在对设备升级的过程中,固件安全和安全的升级过程又是一个值得注意的攻击面。首先,固件是可以通过IOT设备被攻击者直接获取的,这样攻击者就可以对固件进行逆向,从中获取有价值的信息。同时固件在本地升级的过程中可能被篡改,因此还要确保本地的安全升级环境。

终端+安全

IOT终端设备因为CPU、内存、存储资源等的限制,无法在终端上进行全方位的防护。因此,可以通过安卓端、云端等的安全措施来弥补IOT设备安全性的不足,以达到增强IOT设备或IOT系统安全性的目的。

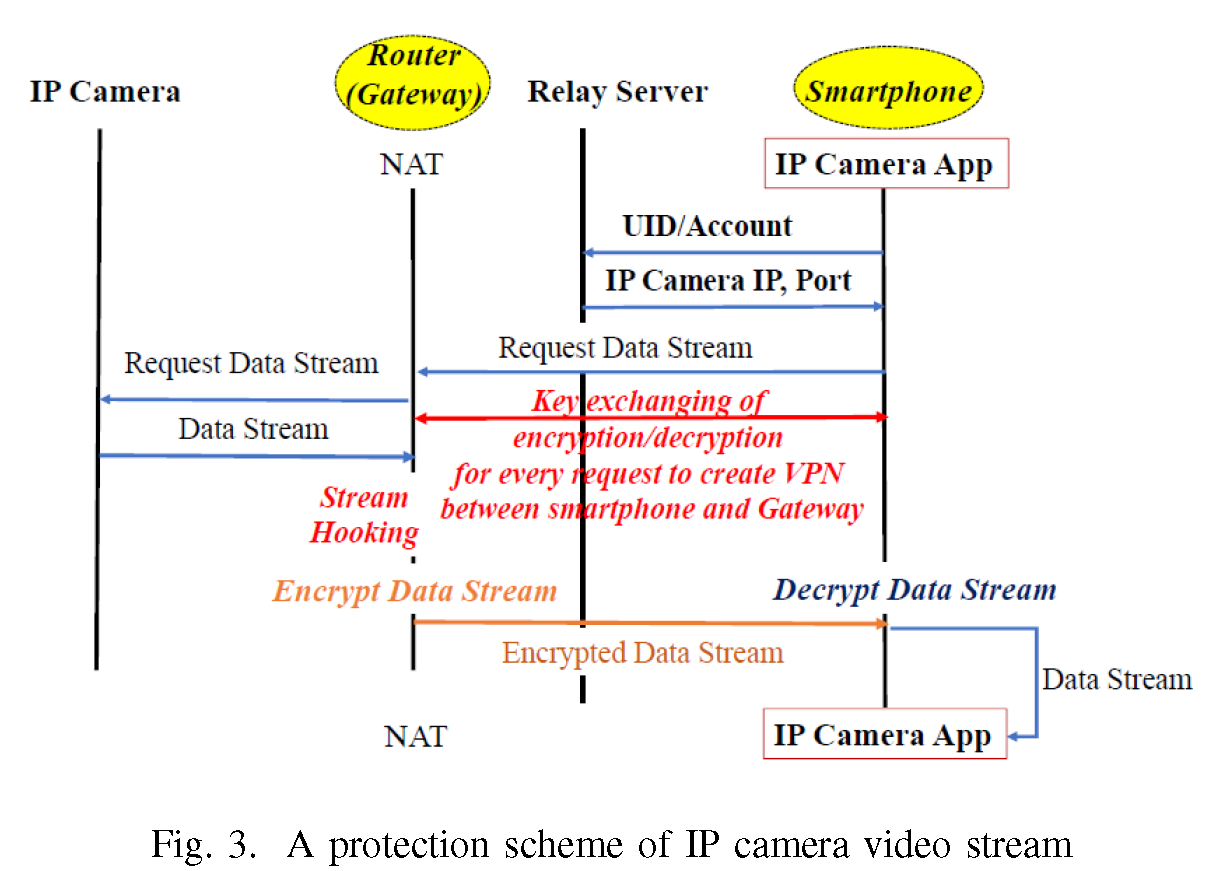

下图中的IP摄像头存在漏洞,研究人员通过在安卓端对用户数据进行加密的方式在不需要对IP摄像头做任何改动的情况下增强了IOT设备和应用系统的安全性。

关于IOT设备的安全,另一个方向就是应用人工智能、区块链等新技术的应用。

人工智能

人工智能、机器学习等已经广泛应用于安全领域。机器学习模型可以对大量的IOT设备数据进行检测和监测,这样可以及时发现受感染设备并进行处理和应对,避免引发不良后果。

物联网设备种类繁多,没有统一操作系统,无法给每一种设备开发专门的安全软件;物联网设备终端的计算处理能力有限,无法适用有强大功能的通用系统;物联网设备的网络接连方式是多样化的,有的通过WiFi,有的通过移动网络,有的连在机构的边界安全防护系统以内,有的连在外面。这些特性都使得传统的安全解决方案无法适用物联网安全领域。物联网企业需要真正定制化的方案,而这些方案正是人工智能通过深度学习模型可以提供的。

IOT攻击和僵尸网络攻击的另一个特点是攻击者也开始使用人工智能技术,那么未来IOT攻防必然是AI VS AI。在这种情况下,未来AI攻防的制胜点可能就是AI技术运用的纯熟度。

区块链

基于区块链特殊的数学算法和数据结构,其用共识机制代替中心认证机制。一般来说,一旦传统网络的用户认证采用中央认证中心(CA)被攻击,则所有用户的数据可能被窃取或修改,而在区块链节点共识机制下,无需第三方信任平台,且写入的数据需网络大部分节点的认可才能被记录,因此,攻击者至少要控制全网络51%的节点才能伪造或篡改数据,大大增加了攻击的成本和难度。

区块链采用的是带有时间戳的链式区块结构存储数据,为数据的记录增加了时间维度,具有可验证性和可追溯性。因此,当其中一个区块中的任何一个信息改变后,都会导致从该区块往后所有区块数据的内容修改,从而极大增加数据篡改的难度,如果数据被篡改将是“牵一发而动全身”。区块链技术可增强身份验证,改善数据溯源和流动性并辅助记录管理,能以身份验证保护边界设备安全,并可以实现IOT设备的快速更新。

发表评论

提供云计算服务

提供云计算服务