入侵防御系统 (IPS) 深入分析(上)

导语:与入侵检测系统 (IDS) 一样,入侵防御系统 (IPS) 也会屏蔽网络流量。入侵防御系统 (IPS) 是一个框架,用于筛选网络中的恶意活动,例如安全危险或策略合规性。

与入侵检测系统 (IDS) 一样,入侵防御系统 (IPS) 也会屏蔽网络流量。入侵防御系统 (IPS) 是一个框架,用于筛选网络中的恶意活动,例如安全危险或策略合规性。

漏洞利用通常以恶意输入目标应用程序或资源的形式出现,攻击者使用这些输入来阻止和获取对应用程序或系统的控制。

例如,IPS 可能会丢弃它认为有害的数据包并阻止来自该 IP 地址或端口的所有进一步活动,尽管对真正的流量没有影响。

入侵防御系统被认为是增量式的,因为它们都会筛选网络流量和系统活动中的恶意活动。

基本的对比是,与入侵检测系统不同,入侵防御系统是在线设置的,可以有效地预测或阻止已识别的入侵。

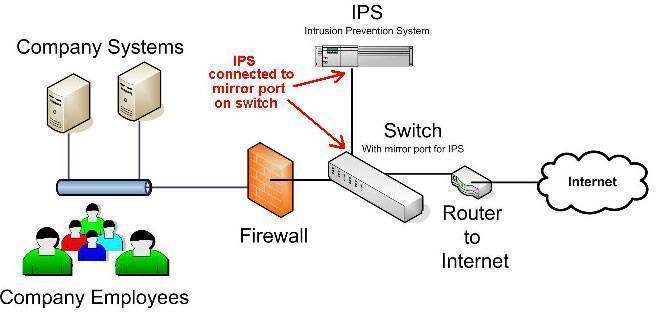

IPS架构

入侵防御系统部署的核心是一个或多个传感器。每个传感器都被战略性地定位为监控特定网段的流量。组织过去常常为每个网段部署一个传感器,但现在单个传感器可以同时监控多个网段。

为了监控整个组织的关键网段,IPS 传感器通常部署在具有不同安全策略的网络连接的任何地方,例如 Internet 连接点,或内部用户网络连接到内部服务器网络的地方。

除了硬件设备传感器,一些供应商还提供虚拟设备传感器。它们具有与硬件设备传感器相同的监控和分析功能,但虚拟设备旨在部署在运行虚拟机 (VM) 的服务器内,以监控这些 VM 之间的虚拟网络。

在这样的体系结构中,服务器上的虚拟设备是必要的,因为 VM 之间的网络流量不会传输到服务器之外。

Bouncer IPS 是一个多模块系统。对于每个功能,它都有一个为某些特定功能设计和专门化的组件。Bouncer IPS 包括以下组件:

· Bouncer Defence Unit (BDU)

· Bouncer Control Unit (BCU)

· Bouncer Reporting Unit (BRU)

· Bouncer Intelligence Center Plug

· Alarm Center Plug-In

· Bouncer Shield Plug-In

· Update Manager Plug-In

· Bouncer Inter-connection Channel (BIC)

Bouncer Defense Unit (BDU)

是入侵防御系统的核心。其定义的策略决定了预防保护的级别。BDU 是绝对透明的——它不会影响网络流量——并且可以采用不同的部署方法进行部署。它也可以放置在多个网段上,例如外围、DMZ 等。BDU 既可以使用默认策略集直接设置,也可以在根据

客户要求自定义策略后部署。

Bouncer Control Unit (BCU)

Bouncer Control Unit (BCU) 是一个直观且易于使用的控制中心。通过从控制台选择 BDU,安全操作员可以为系统中的所有 BDU 设置、监控流量和查询日志。Bouncer 和 BCU 之间的所有通信都是通过透明协议(不是 TCP/IP),从而最大限度地提高端到端的安全性。

Bouncer Reporting Unit (BRU)

Bouncer Reporting Unit (BRU) 提供了与 Crystal Reports 引擎集成的高级向下钻取功能。用户友好的报告格式为管理人员提供了运营和战术层面的综合信息。

Bouncer Intelligence Center Plug

Bouncer Intelligence Center Plug-In 负责在攻击期间聚合攻击者信息。此外,它支持自适应上下文构建和各种响应的触发。情报插件作为一个单独的设备安装,用于中央情报收集。收集的目标数据的数量和类型在 BDU 安全策略中定义。此外,情报插件提供了攻击者活动和攻击规模的高质量图形表示。

Alarm Center Plug-In

Alarm Center Plug-In负责将武器整合并分发到一系列警报设备(移动电话、寻呼机、电子邮件帐户等)。它作为单独的设备安装,整合来自不同 BDU 的警报,并在 BCU、BDU 和指定人员之间传播警报信息。

Bouncer Shield Plug-In

Bouncer Shield Plug-In负责更新和维护当前最可疑目标的信息。这些信息是从可靠的行业来源获得的。

Update Manager Plug-In

Update Manager Plug-In管理 Bouncer 系统更新,例如 BCU 和 BDU 的版本、修补程序、模式和安全相关信息。

Bouncer Inter-connection Channel (BIC)

它提供了 Bouncer IPS 组件(BDU、BCU 等)之间的无缝连接。使用多通道的主要原因是为了保持可靠的分离,这样在线活动不会被数据探测或数据分发所中断。

配置IPS

IPS 配置的元素包括以下内容:

· 启用和禁用 IPS

· 漏洞定义

· IPS 例外

· 初始定义配置

· 重置配置

启用和禁用 IPS

您可以打开和关闭所有 IPS 功能。禁用 IPS 等同于禁用所有漏洞定义,尽管定义配置本身保持不变。如果关闭 IPS 然后再打开,所有定义的配置设置将与禁用 IPS 之前相同。

漏洞定义

每个定义对应一个特定的漏洞,并有一个唯一的名称(标识符)。定义由一组数据定义并指定默认响应,这是 Microsoft 推荐的操作。在每个定义中指定了以下两个默认响应之一。

· 阻止并记录,通过丢弃受影响的数据包并在使用 TCP 时重置连接来阻止包含与定义相对应的利用代码的每个恶意数据包,并创建一个日志条目,指定事件的适用定义。

· 日志,创建一个日志条目,为检测到的每个恶意数据包指定适用定义的名称,但不会阻止它。

您可以将 IPS 配置为使用每个定义中指定的推荐默认响应(阻止并记录恶意数据包或仅记录它们),或者记录检测到的恶意数据包并生成事件而不阻止所有定义的流量,或者您可以禁用IPS。如果禁用 IPS,将禁用所有定义的响应。

每个定义还包括其发布日期。此外,定义可能包含以下字段的数据:

· 业务影响,可能的业务影响级别为低、中和高。

· 信心,可能的置信水平为低、中、高和完美。

· 严重性,可能的漏洞严重性级别为低、中、重要和严重。

· 风险等级,可能的风险级别为低、中和高。

· 相关公告,Microsoft 响应中心发布的相关安全公告列表。

· 协议,目标协议。

· 键入,可能的恶意软件类型包括特洛伊木马、广告软件、间谍软件、僵尸网络等。

Forefront TMG 管理中的入侵保护系统节点中列出了可用于 IPS 的漏洞定义。以下类别的定义分别列出。

· 虚拟修补,这些定义具有唯一的名称、发布日期、严重性级别、响应、协议、业务影响级别、置信度级别和相关安全公告列表。

· IM/P2P 阻止,这些定义的特点是具有唯一的名称、发布日期、风险级别和响应。

· 恶意软件,这些定义的特点是唯一的名称、发布日期、风险级别、类型、响应和协议。

· 其他,这些定义的特点是唯一的名称、发布日期、响应和协议。

IPS 允许快速开发基于漏洞的定义,在部署补丁之前可以使用这些定义(而不是需要为特定攻击编写的“漏洞利用定义”)。请注意,定义用于检测相应漏洞的漏洞利用,而补丁则从软件中删除漏洞并使漏洞利用代码无效。

漏洞定义包含识别和阻止 Microsoft 产品中的新漏洞所需的策略更新。IPS 定义发布与 Microsoft 补丁发布过程并行。发现漏洞后,Microsoft 定义创作团队将负责编写 IPS 定义。

定义与 Microsoft 响应中心公告相关联,但在某些情况下,它们可能会在公告可用之前发布。定义由 Microsoft 响应团队打包,并通过 Microsoft 更新分发给全球的 Forefront TMG 客户。

永远不会从 Forefront TMG 中删除定义。下载定义后,它会保留在 Forefront TMG 中,直到 Forefront TMG 本身被卸载。Forefront TMG 中甚至保留了以前版本的定义,以防您遇到更新定义的问题并想要回滚。

从 Microsoft Update 获取检查服务的定义。Nitrogen 可以自动检查新定义和定义更新并定期下载它们。氮气计算机也可以手动更新。

Nitrogen 更新客户端检测它没有的定义,以及现有定义的任何更新版本,并下载适用的包。下载并处理定义后,它们可供管理员或自动激活策略配置。

您必须订阅才能获取每个服务的定义更新。

定义可以强加一个策略来阻止对特定 UUID 的 RPC 调用,或阻止对易受攻击的函数的调用。

漏洞定义的管理任务包括配置更新它们的时间表、激活它们的响应以及为它们定义例外。

IPS 例外

您可以创建两种类型的例外列表,用于定义将从 IPS 中排除的流量的来源和目的地。

· 排除的 IP 地址,特定网络实体中包含的 IP 地址可以从 IPS 中排除。特别是,其源或目的地是包含在全局 IPS 例外列表中的网络实体中的 IP 地址的非 HTTP 流量和其源是这些网络实体中包含的 IP 地址的 HTTP 流量将不会被扫描或以任何方式受到影响通过 IPS。此列表中包含的网络实体可能是计算机、计算机集、网络、网络集、子网和 IP 地址范围。

· 排除的域名集,也可以从 IPS 中排除域名集列表。发送到包含在此列表中的域名集中的目的地的 HTTP 流量将不会被 IPS 检查或以任何方式受到影响。

排除的 IP 地址列表和排除的域名集列表适用于所有启用的定义。

初始 IPS 配置

当您运行入门向导时,系统会询问您是否启用 IPS。如果启用 IPS,则可以选择以下选项之一:

· 使用每个定义中包含的 Microsoft 推荐的默认操作(阻止和记录或仅记录与定义匹配的流量)。

· 检测并报告恶意流量和事件,但不阻止任何流量。

您还将被要求定义从 Microsoft Update 获取 IPS 定义更新的计划。可以配置以下类型的计划。

· 每次经过用户选择的固定时间段时检查更新。这是允许每天多次检查更新的唯一选项。

· 每天在用户选择的时间检查更新一次。

· 仅在特定用户选择的一周内检查更新。

· 从不自动检查更新。

所有这些初始 IPS 设置都可以在 Forefront TMG 管理中随时修改。

重置 IPS 配置

您可以随时修改已下载的所有 IPS 定义的 IPS 配置。重置 IPS 配置时,您可以选择以下选项之一:

· 使用每个定义中包含的 Microsoft 推荐的默认操作(阻止和记录或仅记录与定义匹配的流量)。

· 检测并报告恶意流量和事件,但不阻止任何流量。

当您为已下载的定义重置 IPS 配置时,您还可以将所选选项应用于将要下载的新定义。

活动统计

IPS 的整体活动在 Forefront TMG 活动统计信息的以下两个字段中报告。

· IPS 检查的数据包

· 被IPS拦截的数据包

场景

Forefront Threat Management Gateway (TMG) IPS 旨在保护以下场景中的用户。

边缘防火墙 - 传出访问

内部客户出于商务和休闲目的访问 Internet。组织中的内部用户可能会访问 Internet 上的恶意资源,其中包含针对 Microsoft 已知的网络协议中的新漏洞的利用代码,但该修补程序尚未部署在该用户的计算机上。

在这种情况下,Forefront TMG 充当边缘防火墙,检查由内部客户端发起的到 Internet 的流量。Forefront TMG 已下载漏洞定义并终止与恶意 Internet 资源的会话,因此客户端不会被感染。此外,IPS 可以保护客户端免受非浏览器应用程序(例如即时消息或新闻组阅读器(例如 MS05-30)中的漏洞的影响)。Forefront TMG 管理员查看日志和警报并了解漏洞利用尝试。

边缘防火墙 - 发布

组织中的 IT 经理通过 Forefront TMG 将内部服务器发布到 Internet,以允许合作伙伴和 Internet 用户访问组织提供的资源。Internet 上的恶意客户端连接到已发布的服务器,并尝试使用利用网络协议中的新漏洞来攻击服务器的漏洞利用代码。与第一种情况一样,该漏洞已为 Microsoft 所知,但尚未在已发布的服务器上部署补丁。

与第一种情况一样,该漏洞已为 Microsoft 所知,但尚未在已发布的服务器上部署补丁。

Forefront TMG 已下载漏洞定义并终止恶意客户端发起的会话。发布服务器没有被感染。Forefront TMG 管理员查看日志和警报并了解漏洞利用尝试。

漫游客户端

公司用户使用他的家用计算机连接到公司网络。家用计算机感染了一些新的恶意软件,其中包含对已知漏洞的利用,并开始通过 VPN 隧道连接攻击其他公司计算机。Forefront TMG 已经下载了漏洞定义并终止了任何试图利用漏洞来感染公司网络的会话。此外,Forefront TMG 检测到 VPN 客户端已被入侵并断开与它的 VPN 连接。

分支机构

IT 经理将 Forefront TMG 部署为分支机构防火墙,将远程办公室与总部连接起来。分支机构和总部计算机之间的所有流量都通过 Forefront TMG。

一位内部用户将他的笔记本电脑从家里带到分支机构,在那里它感染了病毒。该病毒感染了分支机构的其他计算机,但被 Forefront TMG 阻止,不会感染总部。

本文介绍了入侵防御系统IPS架构、配置、场景。在下篇文章中我们主要介绍主机入侵防御系统 (HIPS) 、网络入侵防御系统 (NIPS)、以及预防测试。

发表评论

提供云计算服务

提供云计算服务