攻击者另辟新路:在MS Office文档中嵌入Flash 0 day漏洞

导语:随着浏览器制造商的努力,攻击者利用Adobe Flash和其他插件中的漏洞也变得越来越难,针对中东外交官的黑客在本月尝试了一种新方法:使用Microsoft Office远程加载Flash内容,该内容使用强大的0 day漏洞来控制计算机。

随着浏览器制造商的努力,攻击者利用Adobe Flash和其他插件中的漏洞也变得越来越难,针对中东外交官的黑客在本月尝试了一种新方法:使用Microsoft Office远程加载Flash内容,该内容使用强大的0 day漏洞来控制计算机。

星期四,Adobe发布了针对该严重漏洞的补丁,索引为CVE-2018-5002。基于堆栈的缓冲区溢出是在Office文档中触发的,该文档嵌入了存储在people.dohabayt.com上的Flash文件的链接。一旦执行,恶意文件就会从相同的域下载恶意的有效载荷。来自安全公司Icebrg和奇虎360的研究人员独立发现并写下了这些攻击,并把这些攻击私下报告给了Adobe。

Icebrg的CEO William Peteroy告诉Ars,在过去的几年中,浏览器制造商已经开始阻止Flash内容的默认设置,这一变化已经很大程度上防止了利用Adobe使用媒体播放器中的关键漏洞的驱动器攻击。相比之下,有些版本的Microsoft Office仍然会下载没有用户交互的Flash。为了防止下载,用户应确保其安装完全阻止Flash加载,或者至少在未经明确许可的情况下不加载Flash。

Icebrg的研究人员徐晨鸣,Jason Jones,Justin Warner和Dan Caselden在周四的博客文章中写道:

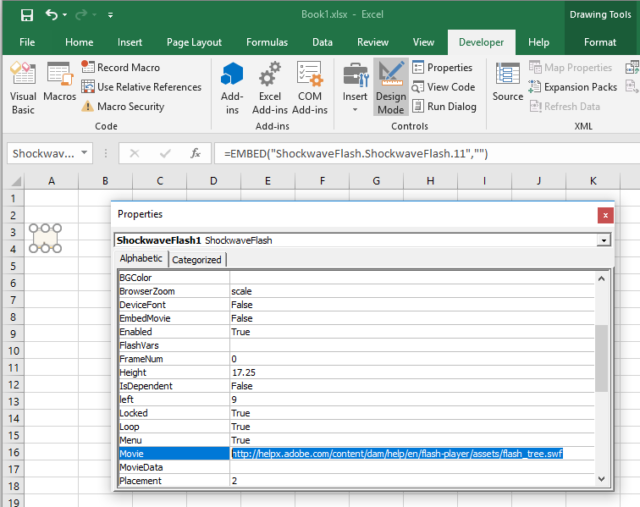

这次攻击从Microsoft Office内部加载Adobe Flash Player,这是Flash开发的一种流行的方法,因为Flash在许多浏览器中被禁用。通常,恶意Flash文件被直接嵌入到文档中,这使得反病毒软件可以检测到漏洞。与典型的策略相反,这种攻击使用的是一个鲜为人知的功能,远程包含Flash内容,而不是直接将其嵌入文档中。只有选择Flash Player ActiveX控件的XML封装和提供参数的OLE对象。

远程Flash对象如何嵌入到Office文档中的示例

攻击的好处是该文档不包含任何利用代码,因此很难发现。远程下载漏洞还有一个另外的好处:攻击者可以选择性地将漏洞利用仅限于预定的IP地址,而不是任何恰好打开文档的人。这使攻击在很长的时间内不被发现。

至少有些版本的Microsoft Office会阻止某些形式的Flash。来自的这份支持文件称,Office 2016会阻止Flash内容,但不会引用其他版本。5月份,Microsoft官方在Office 365文档中发布了阻止Flash的时间表。另一个文档似乎表明,ActiveX控件默认是禁用的,至少在保护模式下查看文档时是如此。

在周四发布的一份咨询报告中,Microsoft提供了关于在Office 2007和Office 2010中关闭ActiveX的指导。Microsoft代表并未准确解释Office文档何时下载Flash内容或者终端用户可以做什么来阻止。

恶意文档是用阿拉伯语写的。翻译成英文的标题为“basic_salary”。文件内包括与使馆有关的各种职位的薪金,包括秘书,大使和外交官。该漏洞的传输受自定义加密系统的保护,包括用于传输AES密钥的对称AES密码和非对称RSA密码。尽管RSA密码可以使用强大的计算机进行破解的512位密钥,然而,该系统突出了攻击者的上述平均能力,以防止攻击容易被发现或分析。

Icebrg的研究人员写道:

远程包含的Flash漏洞和非对称密码技术的组合,是针对事后分析的强大的计数器。一旦被利用,唯一存在于受害者系统上的是仅包含URL的初始诱饵文档。在这种情况下,响应器可能会寻找网络数据包来重新创建攻击。但是,如果没有受害者的随机创建的专用密钥,响应器就不可能解密攻击者的代码并恢复后续的受保护阶段,例如漏洞或有效载荷。在这种情况下,响应器的唯一可取之处是使用弱RSA模数。

在过去几年中,越来越多的安全从业人员建议人们卸载独立的Flash应用程序,并使用默认阻止Flash内容的浏览器。周四研究的结果是,Office用户应该确保阻止文档中的Flash内容,特别是来自未知或不可信任方的文档。持续使用Flash的用户应确保他们使用的版本为30.0.0.113。(可在此处找到此版本)。

发表评论

提供云计算服务

提供云计算服务