KrØØk新变种影响高通、联发科芯片

导语:在Black Hat USA 2020上,ESET研究人员分享了WiFi芯片中KrØØk漏洞详情,并介绍了影响更多芯片的类似漏洞。

在Black Hat USA 2020上,ESET研究人员分享了WiFi芯片中KrØØk漏洞详情,并介绍了影响更多芯片的类似漏洞。

KrØØk漏洞及变种

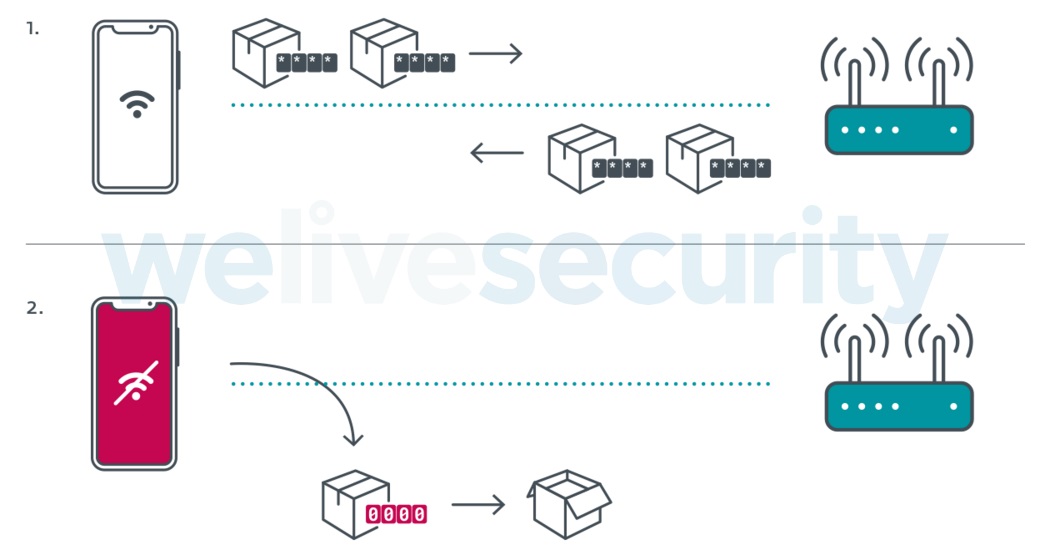

KrØØk也就是CVE-2019-15126,是博通和Cypress WiFi芯片中的安全漏洞,攻击者利用该漏洞可以对WPA2 加密的流量进行非授权的解密。该漏洞会导致无线网络数据用WPA2 配对会话密钥(全0)加密,而非之前4次握手建立的会话密钥。

图 1. KrØØk概览:数据用全0的会话密钥加密

攻击者利用KrØØk漏洞可以拦截和解密敏感的WiFi数据。与其他技术相比,KrØØk漏洞利用有一个很大的优势,那就是必须在WiFi信号范围内,攻击者无需认证或与WLAN相关联。也就是说,攻击者不需要知道WiFi密码。

ESET研究人员在2月份举行的RSA大会上公布了漏洞信息,引起了业界对于芯片集和设备厂商的关注,其中部分厂商也发布了相关的补丁。

除了CVE-2019-15126漏洞外,研究人员还发现了影响其他芯片和厂商的类似漏洞。

Qualcomm – CVE-2020-3702

研究人员在高通芯片中也发现了类似的漏洞——CVE-2020-3702。该漏洞是由disassociation触发的,会导致在本该加密的数据帧中传输非加密的数据。主要的不同在于,虽然设置了加密flag,但数据是完全不加密的。

研究人员测试发现D-Link DCH-G020 Smart Home Hub和 Turris Omnia无线路由器都受到该漏洞的影响。其他使用有漏洞的高通芯片集的未修复的设备也受到该漏洞的影响。

目前,高通已于7月发布了官方支持产品的专用驱动补丁。但并非所有使用高通芯片的设备都使用该专用驱动,因此部分使用高通芯片的设备目前还受到该漏洞的影响。

联发科和Microsoft Azure Sphere

研究人员还在使用联发科芯片集的WiFi设备中发现了类似的漏洞。

受影响的设备包括ASUS RT-AC52U 路由器和Microsoft Azure Sphere开发套件。Azure Sphere使用联发科MT3620 微控制器,目标受众是IoT应用,包括智能家居、商业和工业和其他领域。

联发科称已经在3月和4月发布了软件补丁。2020年7月发布的Azure Sphere OS v 20.07中就包含有MT3620的补丁。

测试脚本

据KrØØk漏洞公布已经过去5个月了,有许多研究人员都发布了PoC。研究人员也编写了一个脚本来测试设备是否受到该漏洞的影响。研究人员和设备厂商都可以使用该脚本来验证特定设备是否受该漏洞的影响。

脚本下载地址:https://github.com/eset/malware-research/tree/master/kr00k

发表评论

提供云计算服务

提供云计算服务