Helldown 勒索软件利用 Zyxel 漏洞破坏企业网络

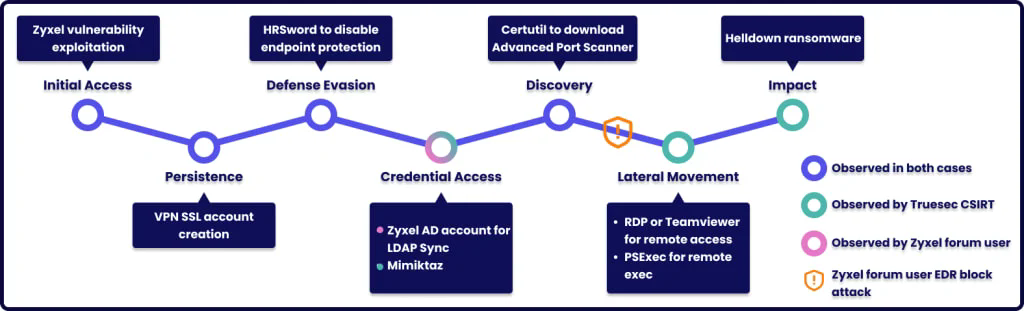

导语:恶意分子使用此帐户通过 SSL VPN 与受害者网络建立安全连接、访问域控制器、横向移动并关闭端点防御。

据悉,新的“Helldown”勒索软件攻击目标是 Zyxel 防火墙中的漏洞,以破坏企业网络,从而窃取数据和加密设备。

尽管不是勒索软件领域的主要参与者,但 Helldown 自夏季推出以来迅速发展,在其数据勒索门户网站上有众多受害者。

受害者公告

Helldown 发现和概述

Helldown 首次由 Cyfirma 于 2024 年 8 月 9 日记录,随后由 Cyberint 于 10 月 13 日再次记录,两次都简要描述了新的勒索软件操作。

360NetLab 安全研究员于 10 月 31 日首次报告了针对 VMware 文件的 Helldown 勒索软件 Linux 变体。该 Linux 变体具有列出和杀死虚拟机以加密图像的代码,但其功能仅被部分调用,这表明它可能仍在开发中。

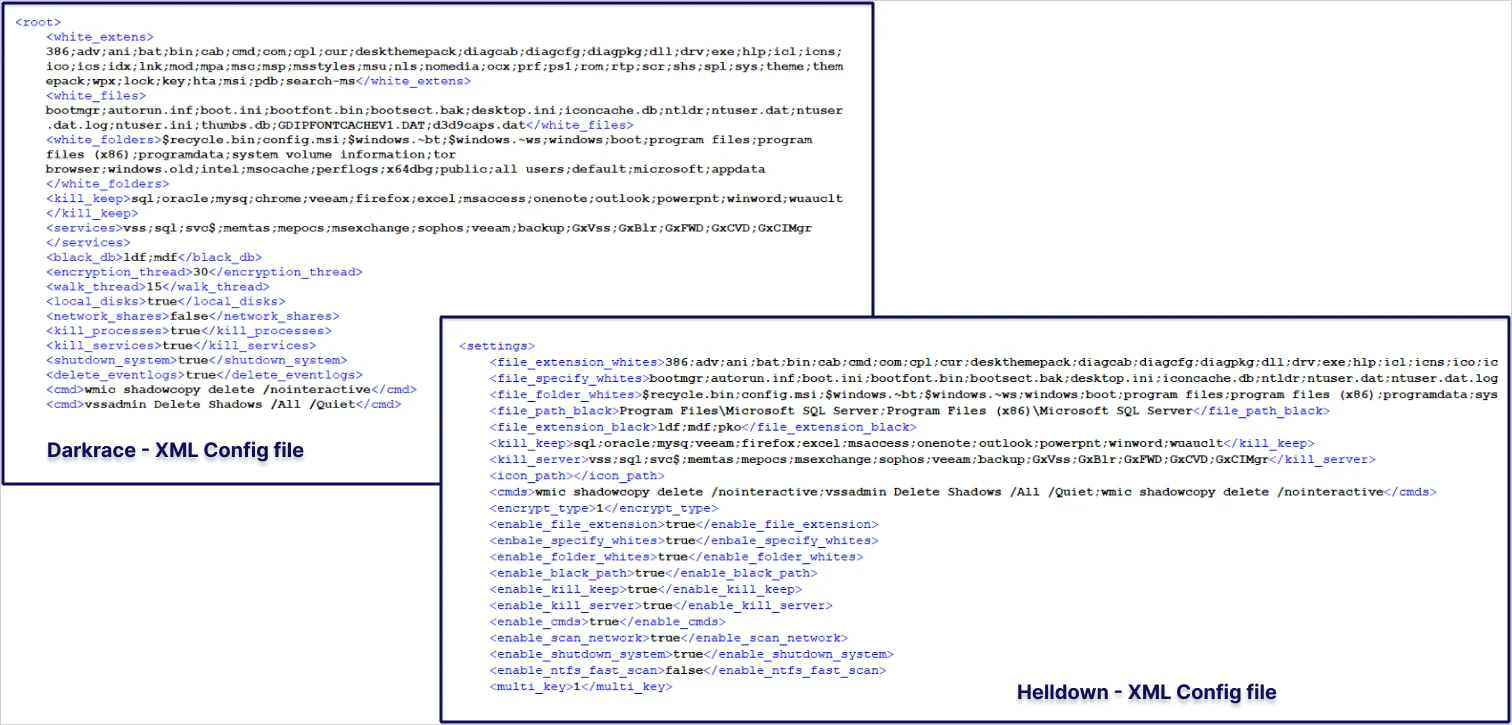

相关报告称,Windows 版 Helldown 基于泄露的 LockBit 3 构建器,其操作功能与 Darkrace 和 Donex 相似。然而,根据现有证据,无法得出明确的联系。

配置文件相似之处

截至 2024 年 11 月 7 日,该威胁组织在其最近更新的勒索门户网站上列出了 31 名受害者,其中主要是总部位于美国和欧洲的中小型公司。截至今天,该数字已减少至 28 人,这种减少表明可能有人支付了赎金。

Helldown 在窃取数据方面不像其他组织那样有选择性,采用更有效的策略,并在其网站上发布大型数据包,一次数据包高达 431GB。

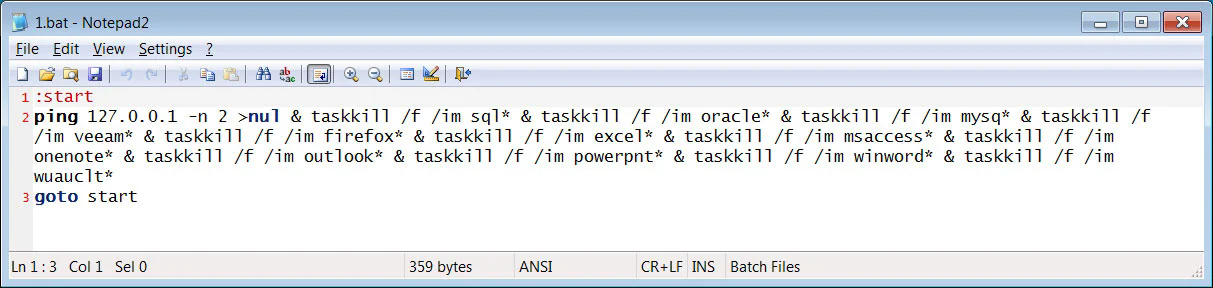

列出的受害者之一是网络和网络安全解决方案提供商 Zyxel Europe。该组织的加密器看起来并不是非常先进,威胁者利用批处理文件来结束任务,而不是直接将此功能合并到恶意软件中。

通过批处理文件终止进程

加密文件时,威胁者将生成随机受害者字符串,例如“FGqogsxF”,该字符串将用作加密文件的扩展名。勒索字条还在其文件名中使用了该受害者字符串,例如“Readme.FGqogsxF.txt”。

Helldown 勒索信

指向 Zyxel Europe 的证据

安全研究人员通过 Zyxel Europe 相关的研究发现,Helldown 网站上列出的至少 8 名受害者在发生违规时使用了 Zyxel 防火墙作为 IPSec VPN 接入点。并注意到 11 月 7 日的 Truesec 报告提到,在 Helldown 攻击中使用了名为“OKSDW82A”的恶意帐户,并且还使用了一个配置文件(“zzz1.conf”)作为针对基于 MIPS 的设备的攻击的一部分。

威胁者使用此帐户通过 SSL VPN 与受害者网络建立安全连接、访问域控制器、横向移动并关闭端点防御。

通过进一步调查,又在 Zyxel 论坛上发现了有关创建可疑用户帐户“OKSDW82A”和配置文件“zzz1.conf”的报告,设备管理员报告称他们使用的是固件版本 5.38。

连接 Helldown 活动中的各个点

根据该版本,安全研究人员推测 Helldown 可能正在使用 CVE-2024-42057,这是一种 IPSec VPN 中的命令注入,允许未经身份验证的攻击者在基于用户的 PSK 模式下使用精心设计的长用户名执行操作系统命令。

该问题已于 9 月 3 日随着固件版本 5.39 的发布得到修复,且利用细节尚未公开,因此 Helldown 疑似获得了利用漏洞。

此外,研究人员还发现了 10 月 17 日至 22 日期间从俄罗斯上传到 VirusTotal 的有效负载,它包含一个 base64 编码的字符串,解码后会显示 MIPS 架构的 ELF 二进制文件。然而,有效负载似乎不完整。

发表评论

提供云计算服务

提供云计算服务