解密NSA是如何窃取数据的?

导语:近日,有消息披露过去十年间美国国家安全局是如何有组织的监视思科系统的,并且研究者们还展示了一种能够从一些公司内网的PIX防火墙设备远程提取解密密钥的攻击手法。

近日,有消息披露过去十年间美国国家安全局是如何有组织的监视思科系统的,并且研究者们还展示了一种能够从一些公司内网的PIX防火墙设备远程提取解密密钥的攻击手法。

毫无疑问,这是一个非常重大的发现——代号为BenignCertain的攻击代码从2002年到2009年一直运行在思科PIX版本的设备上。其甚至在思科2009年7月停止修复PIX的漏洞之后,还提供了四年的受限服务。而事实上除非PIX用户采用了特殊的防护手段,否则所有设备都受到这个漏洞影响,导致VPN流量被窃听。在VPN流量被窃听的影响下,攻击者可以提取密钥传输到远端,这就有可能访问到所有的受漏洞影响的网络。

关于BenignCertain的危害,我们已经在周二发布的博客里进行了说明,然后有三个独立的研究员被安排对PIX设备进行研究。在这之前,Ars就曾要求思科调查这个利用方法,但思科公司拒绝了这一请求,他们认为这个产品的生命周期已经结束了。

NSA每小时可解密1000个VPN连接

这些EXP也正好解释了斯诺登在2014年所说的——“NSA每小时能够解密超过1000个VPN连接”。

“NSA有能力从思科的VPN中远程提取加密密钥”支付安全加固研究者穆斯塔非告诉Ars,这又解释了他们如何能够每分钟解密几千个VPN连接。

Shodan引擎显示,目前有超过15000个网络依然使用PIX,俄罗斯,美国,澳大利亚是受影响前三的国家。上周BenignCertain公布的一系列NSA攻击工具意味着低水平的黑客也能够实施这些高级攻击,分析显示BenignCertain的攻击目标从PIX 5.3(9)到6.3(4)版本,而研究者在版本6.3(5)上也成功复现了。

思科在上周5拒绝评论,理由还是产品的生命周期结束了。

更新:在这篇文章发布后,思科更新了之前的博客表示产品安全事件响应团队将会介入调查。这个团队发现了安全配置工具,能够防护这些漏洞。PIX 6.X及之前的版本都受影响,PIX 7.0及之后的版本不受影响。

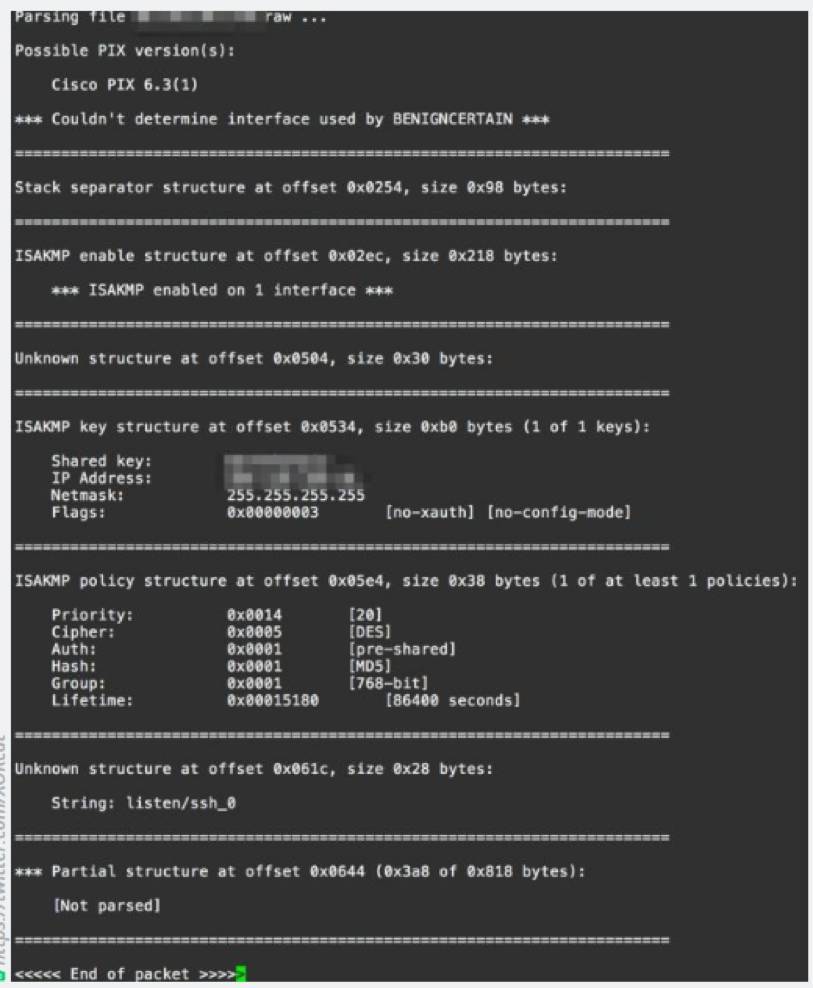

BenignCertain利用了思科网络密钥交换的漏洞——利用数字证书在双方建立安全连接的协议。攻击者发送恶意的操作包到有漏洞的PIX设备上,这个包造成漏洞设备返回一块内存数据,利用包里的一个解析工具能够从响应报文中提取VPN的共享密钥和其他配置数据。

据一位复现了漏洞的研究者表示,漏洞在远程PIX接口上也可以生效。这意味着不需要任何特殊的准备,网络上的任何人就能够利用它。研究者展示了攻击报文,如下所示:

有趣的是,思科用来修复PIX防火墙的安全配置工具使用了相同的有漏洞的密钥交换协议,但是在几个月前修复了。另外,那时候PIX漏洞很活跃,其他厂商的防火墙也有相同的漏洞。因此,其他产品中可能存在未被发现的漏洞。

结合方程式小组的其他工具使用,密钥提取还可能造成更大的危害,而这很可能是NSA黑客小组想要做的事。另外一个工具FalseMorel好像是用来获取PIX防火墙超级管理员密码用的。BenignCertain工具可以让攻击者知道防火墙是否有FalseMorel漏洞。BenignCertain,FalseMorel和其他几十个工具都是由一个神秘的组织“ShadowBrokers”在上周发布的。

“如果存在0day,那么这些工具将不可避免的被使用”,Errata安全的CEO罗伯·格雷厄姆在他周二下午的博客中写道。“它们不是那些直接入侵网络的工具,但是可能在之后用到”。

格雷厄姆在BenignCertain的危害被揭示之前就曾评论称,“现在已经清楚攻击者使用这些工具的最初目的了。”

发表评论

提供云计算服务

提供云计算服务