核心漏洞让攻击者可以劫持基站

导语:来自Zimperium的安全研究员发现,BTS基站的三个核心安全问题让攻击者能够危害,劫持,损毁移动基站。

来自Zimperium的安全研究员发现,BTS基站的三个核心安全问题让攻击者能够危害,劫持,损毁移动基站。

BTS(基础收发信号台)是移动电话的基站,我们每天都能在小镇、村庄、丘陵、山上看到。它是移动网络的核心,当我们拨打电话,发送短信时,他能够在数据中心和我们的手机之间转发数据,将数据包发送到目的地址。BTS基站被广泛部署,不管移动网络是搭载在GSM,UTMS,还是LTE上。

BTS基站上被发现3个高危漏洞

移动安全公司Zimperium,发现了这个高危漏洞,他们在BTS基站软件上发现了3个关键漏洞。根据Zimperium透露,其他几个他们没有测试的相同架构的软件包可能也有相同的漏洞。

受影响的厂商包括:

Legba Incorporated(YateBTS<=5.0) Range Network(OpenBTS<=4.0.0 OpenBTS-UMT<=1.0.0) OsmoCOM(Osmo-TRX<=0.1.10 Osmo-BTS<=0.1.10)

第一个漏洞出现在BTS核心软件服务上,它将基站设备暴露给外网,允许攻击者通过网络访问基站。

攻击者可以发送UDP报文到这些管理端口(5700,5701),然后利用设备的内置特性。这让攻击者能够远程控制BTS基站,修改GSM流量,从传输数据中提取信息,摧毁基站,甚至更糟糕。

在下面这个例子中,Zimperium建议公司将端口绑定到本地(127.0.0.1),或者部署防火墙来阻断外部流量。

第二个漏洞是通过UDP报文可以构造内存缓冲区溢出。这是典型的远程代码执行漏洞,攻击者能够在设备上运行恶意代码。如果该漏洞被高水平的攻击者利用,后果将会更加严重。

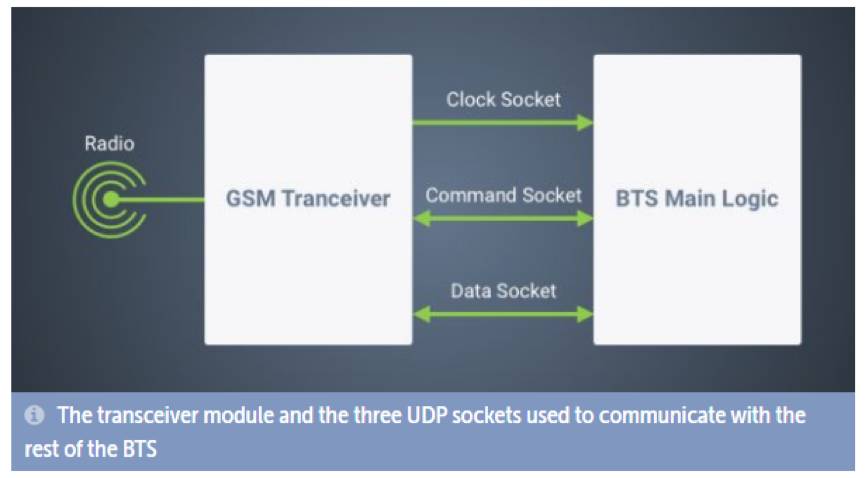

第三个漏洞与第一个有关。如果攻击者能够发送自定义的UDB流量到BTS基站,由于控制通道特性没有认证,攻击者能够在BTS基站的收发模块执行命令。收发模块是BTS基站的主要组件,他在BTS核心软件和天线之间收发数据。这个漏洞允许攻击者远程控制收发模块而不需要任何管理员凭证。

Zimperium说攻击者能够通过这个信道关闭BTS,让流量变得拥挤,改变BTS标识,将BTS从移动网络移除,或者伪装成其他基站,进行中间人攻击。

Range Networks分别在7月6日和13日发布了两个漏洞的补丁,另一个漏洞在5月6日就已经修复了。

发表评论

提供云计算服务

提供云计算服务