通过谷歌搜索可以获取网络钓鱼活动窃取的用户密码凭证

导语:由于攻击者在进行网络钓鱼攻击活动时操作失误,攻击中被窃取的用户密码凭证遭到泄露,并且通过Google搜索引擎可以直接访问到这凭证。

Check Point Research与来自网络安全公司Otorio的专家针对数千个全球组织的大规模网络钓鱼活动进行了详细的调查,并分析了调查的详细信息。

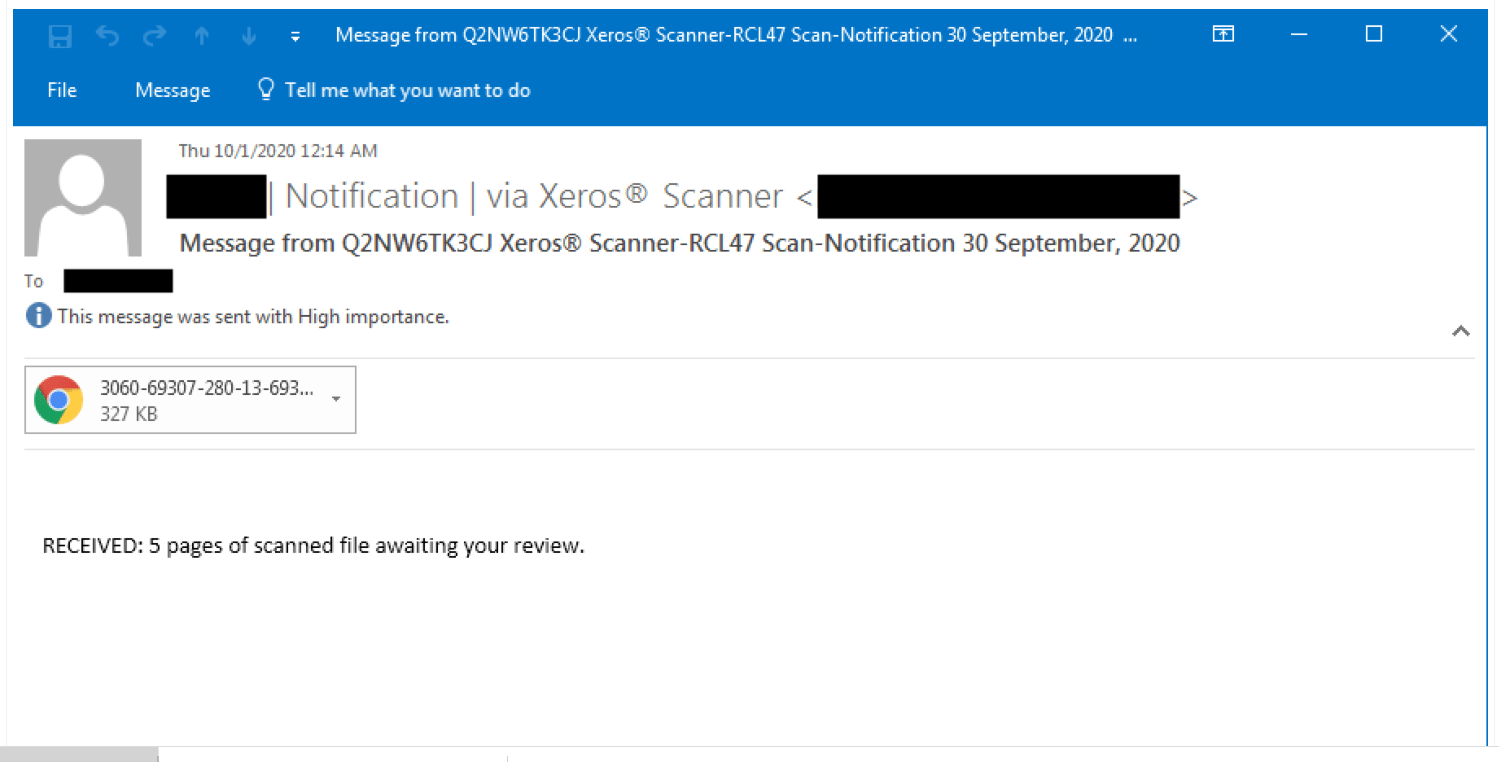

该活动自8月以来一直处于活跃状态,攻击者使用伪装成Xerox扫描通知的电子邮件,敦促收件人打开恶意HTML附件。这一操作使攻击者可以绕过Microsoft Office 365高级威胁防护(ATP)过滤,并成功地收集到了超过一千条Office 365企业账号的登录凭证。

专家注意到,网络钓鱼活动背后的网络犯罪分子主要针对能源和建筑公司,但他们不小心暴露了在攻击中被盗的凭证,这些攻击可通过简单的Google搜索进行访问。

针对建筑和能源行业的网络钓鱼活动的攻击者暴露了在攻击中被盗的用户密码凭证,这些凭证可以通过简单的Google搜索公开访问。

“有趣的是,网络钓鱼攻击者将他们窃取到的信息存储在了一个专门为这一次网络钓鱼活动而注册的域名之中,但由于其攻击链中的一个简单错误,他们将这些数据存储在了一个公开可见可访问的文件之中,并且还被谷歌搜索引擎收录并建立了索引。通过简单的Google搜索,任何人都可以找到一个被盗的电子邮件地址的密码:这是给每一个机会主义攻击者的礼物。” Check Point发布的帖子中这样写道。

一旦受害者双击HTML文件,浏览器中就会打开一个模糊的图像,其中包含一封预先配置好的电子邮件。

启动HTML文件后,将在后台执行JavaScript代码,它将收集密码,将数据发送到攻击者的服务器,然后将用户重定向到合法的Office 365登录页面来分散用户的注意力。

网络钓鱼者使用了独特的基础结构和受损的WordPress网站来存储被盗的数据。

“我们发现攻击者还入侵了几台合法的WordPress服务器以托管恶意PHP页面(名为“ go.php”,“ post.php”,“ gate.php”,“ rent.php”或“ rest.php”),并处理了所有传入的网络钓鱼攻击受害者的凭证。” 帖子继续写道。

“由于现有网站的知名度太高,攻击者通常更喜欢选择去入侵这些网站服务器来实施网络钓鱼攻击,而不太会选择使用自己搭建的基础设施。知名度越高,则电子邮件不会被安全厂商阻止的可能性就越大。”

电子邮件是从托管在Microsoft Azure上的Linux服务器发送的,他们通常使用PHP Mailer 6.1.5,并通过1&1电子邮件服务器进行发送。

攻击者还通过受感染的电子邮件帐户发送了垃圾邮件,以使这些邮件似乎来自合法来源。

发送到放置区服务器的数据被保存在Google可以索引的公开可见文件中。这意味着只要进行简单的Google搜索,任何人都可以访问它们。

对大约500个被盗凭证的子集进行的分析显示,受害者来自各种目标行业,包括IT、医疗保健、房地产和制造业。

Check Point与Google分享了调查结果。

专家注意到,此活动中使用的JavaScript编码与2020年5月以后的另一个网络钓鱼活动中使用的编码相同,这种情况表明两个活动的幕后攻击者可能是同一组织。

该报告还包括妥协的指标(IoC)。

发表评论

提供云计算服务

提供云计算服务