在企业内网中使用个人 VPN的潜在风险

导语:VPN 可绕过互联网审查,然而,凡事有利必有弊,在实践中,攻击者利用VPN或 Tor 浏览器这些加密措施掩盖了攻击。

个人 VPN 服务承诺为用户流量启用安全、加密的隧道。这些VPN 服务提供服务,通过加密互联网连接并保护用户的应用程序使用和浏览历史隐私,从而防止其他人通过这些隧道看到内容。VPN 可绕过互联网审查,然而,凡事有利必有弊,在实践中,攻击者利用VPN或 Tor 浏览器这些加密措施掩盖了攻击。

出于多种原因,网络可见性很重要,包括通过策略实施提高安全性、减少影子 IT 以及快速检测恶意或可疑活动,它可以增强企业的应用程序分析并帮助做出明智的决策。

企业经常使用诸如 Palo Alto Networks Next-Generation Firewalls 等工具来获得对网络流量的巨大可见性。企业可能会尝试获得深入到数据包、应用程序和用户级别的可见性。

此时,我们评估个人 VPN 应用程序及其对企业内网络可见性的风险和威胁。我们将讨论这些应用程序和服务如何绕过防火墙以绕过安全和策略执行机制。

Palo Alto Networks 客户可以通过使用下一代防火墙 App-ID 来保持完整的网络可见性,这有助于识别和清理网络中的个人 VPN。

在企业网络上使用个人 VPN的主要风险

通过VPN,用户可以访问一些无法访问的网络资源。 VPN 的开发是为了允许不同地方的公司通过互联网加密通道连接其内部网络。它们通常用于工作场所,为没有物理连接到公司网络的用户(如远程工作者)提供对资产和设备的访问。但是,现在每个人都可以轻松使用 VPN。尽管如此,普通用户通常不会考虑在公司设备上使用个人 VPN 的风险。

关于 VPN 的数据安全和隐私,在大多数情况下,用户必须简单地信任他们的 VPN 提供商,因为网络隧道是由提供商运营的。此外,提供商可以查看用户访问了哪些网站,包括未加密的数据,以及他们访问的频率。该数据可以被存储,其中一些对广告和营销公司来说是有价值的,他们利用上网行为将广告传递给正确的目标受众。VPN提供商可以从用户那里收取订阅费,并将用户的网络消费数据出售给广告业,从而使用户和企业翻倍。在更极端的情况下,他们甚至可能向政府当局提供用户数据。

攻击者不断扫描易受攻击的网络以寻找攻击机会。如果攻击者成功入侵企业中的一台计算机,则整个网络都可能面临风险。企业使用其域名系统 (DNS)、企业数据丢失防护 (DLP) 和代理服务器作为对策,它们在保护用户、数据和通信方面发挥着重要作用,忽略其中任何一项都会降低网络可见性并危及企业。

代理服务器的主要用途之一是防止员工访问不合适和不安全的网站,并监控流量。此外,代理服务器保护企业终端免受与恶意命令和控制(C2)服务器的通信。但是,通过VPN,用户可以绕过这一保护。例如,如果员工的计算机在使用VPN时受到感染,网络安全团队将无法看到发送到C2服务器的数据。

内部威胁对企业安全构成的风险几乎与外部入侵者一样严重。私人或个人 VPN 允许员工绕过网络安全团队设置的安全措施和权限。 VPN 会使在线活动容易受到黑客的攻击。此外,IT团队失去了对员工活动的完全可见性,例如,当用户浏览不安全或被禁止的网站时,他们会隐藏起来。

已知的 VPN 漏洞

2021年第一季度,针对Fortinet的SSL-VPN攻击增加了1916%、Pulse Connect Secure VPN的攻击增加了1527%。这些漏洞帮助攻击者访问企业网络,一旦他们进入,就可以窃取信息并部署勒索软件。

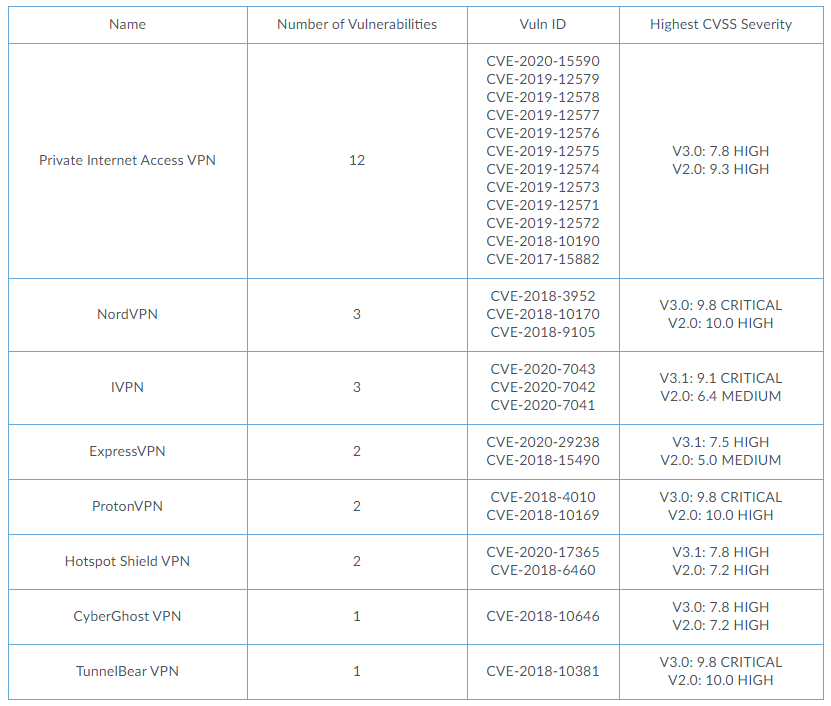

我们根据 PC Magazine 的报告列出了 2021 年最佳 VPN 产品,并检查了它们在过去几年中存在的已知漏洞数量,如下图 所示。

PC Magazine评选的 2021 年最佳 VPN 产品,这些服务中的已知漏洞数量以及 CVE 和严重性信息

VPN 应用程序如何绕过防火墙?

考虑到它们可能会在企业的网络中引入漏洞,VPN应用程序的功能包括试图绕过防火墙,这是令人担忧的。VPN不能使在线连接完全匿名,然而,VPN通常通过隧道进入其他协议并使用加密技术。VPN服务提供商可以使用IPsec (Internet Protocol Security)、SSL/TLS (Transport Layer Security)、DTLS (data agram Transport Layer Security)、MPPE (Point-to-Point Encryption)、SSTP (secure Socket Tunneling Protocol)、SSH/OpenSSH (secure Shell VPN)、OpenVPN和WireGuard等安全的VPN协议。然而,这些都是合法使用VPN的安全且定义良好的协议,这对个人 VPN 服务提供商而言是不利的。因为这些都是已知的协议,它们很容易被企业或政府屏蔽,这与VPN提供商向客户承诺的100%安全连接和可用性相矛盾。

VPN提供商尽其所能在网络中保持不被发现,利用使用诸如交换端口或服务器或从协议跳转等方法。例如,基于OpenVPN的VPN服务让用户可以选择将传输协议更改为传输控制协议(TCP)或用户数据报协议(UDP)。然而,在保持完全可用性以服务客户的同时保持不被发现的需求远不止于此。一些VPN公司专门为绕过企业或政府的封锁而设计他们的专有协议。

接下来,我们将回顾一些 VPN 产品使用的绕过技术。

自签名证书

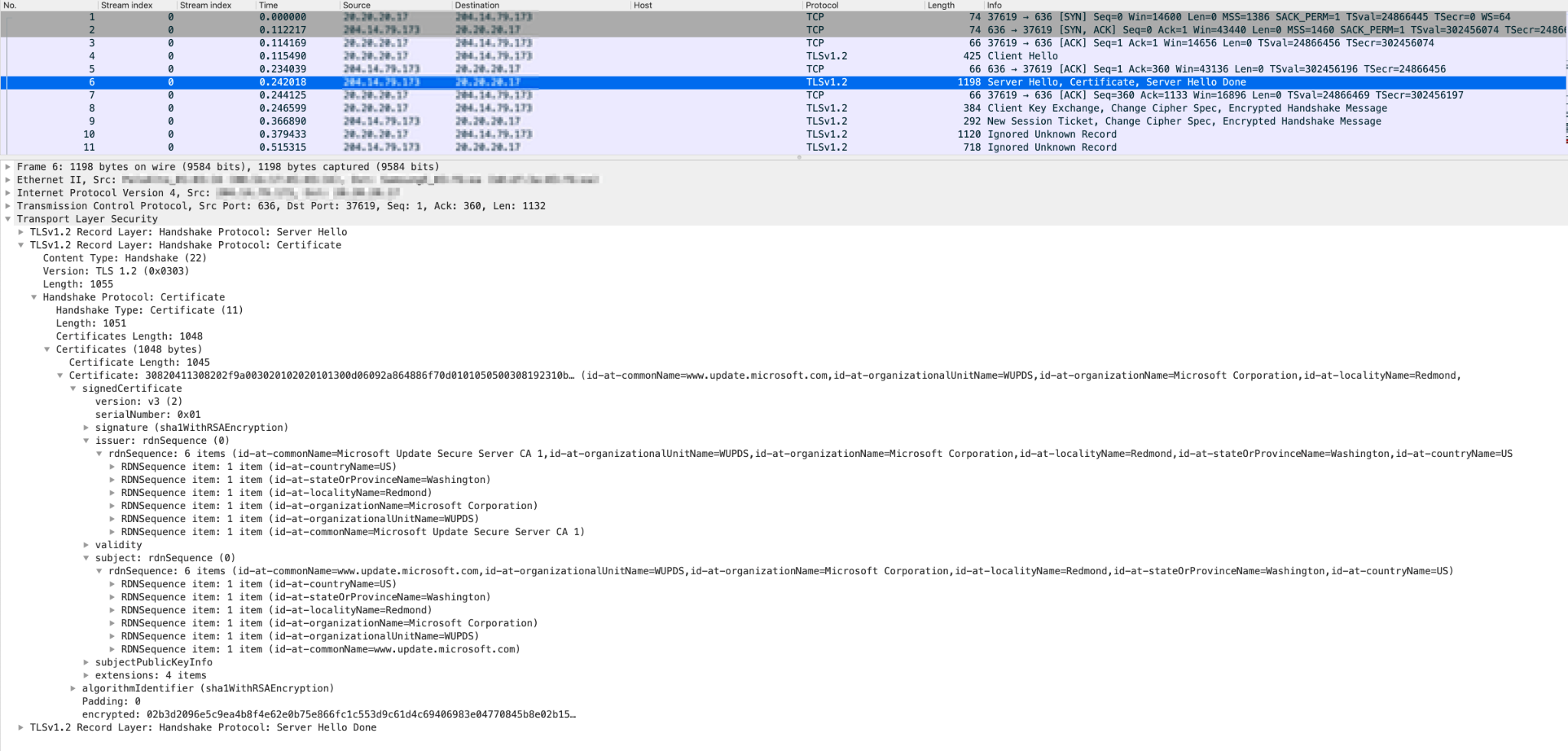

下图说明了 Hotspot Shield(VPN软件) 如何使用伪造的自签名证书来绕过防火墙的流量。但是,它可以通过检查 TLS 密码套件信息、端口号和观察与正版证书不同的模式等方法来识别。

Hotspot Shield 使用伪造的自签名证书来绕过防火墙

通过HTTP 流量绕过防火墙

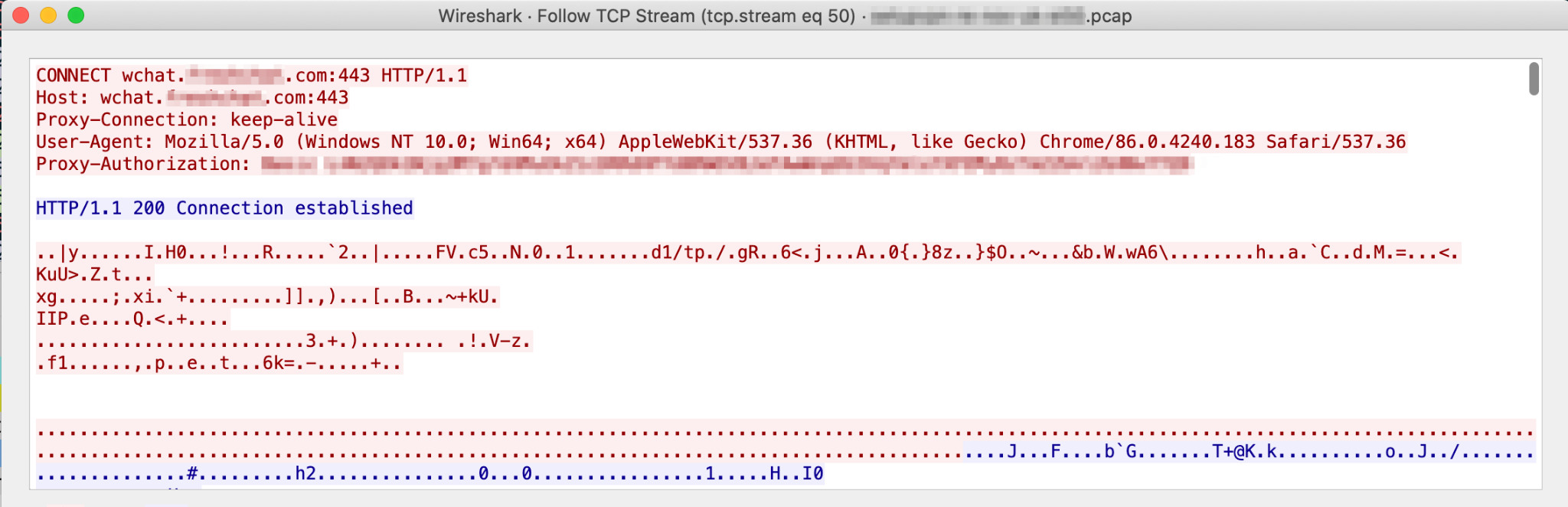

一些 VPN 应用程序试图通过发送看似简单的 HTTP 流量的流量来绕过防火墙。然而,只需要通过仔细检查,可以识别它们的特征,例如身份验证标头或编码、HTTP 请求方法或端口号,以及请求标头中的其他不同信息,这些可用于识别此类应用程序。

下图显示拥有超过 200 万用户的 SetupVPN 使用 HTTP 代理授权标头向其服务器验证用户身份。解密标头提供了有关 SetupVPN 应用程序的有用信息。

SetupVPN 使用 HTTP 代理授权标头向其服务器验证用户身份

模仿通用协议

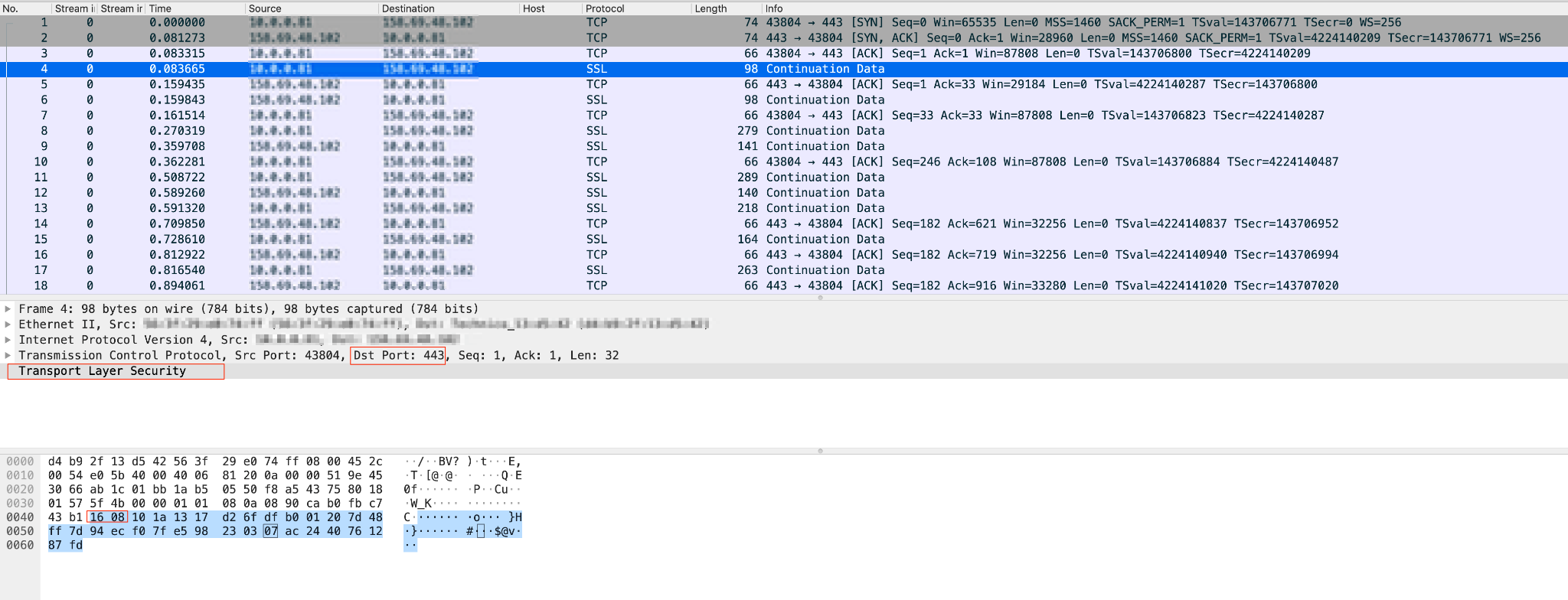

VPN 应用程序使用众所周知的端口发送通信以绕过防火墙并导致防火墙实施的错误识别以通过防火墙。例如,拥有超过 1000 万用户的 Thunder VPN 使用 UDP 端口 53(以用于 DNS 着称)和 TCP 端口 443(以用于基于 TLS/SSL 的 HTTP 协议而闻名)。

Thunder VPN 通过使用端口和握手类型来模拟 SSL 流量

从上图可以看出,Wireshark将Thunder VPN发送的443端口的流量误识别为SSL。Thunder VPN通过使用相同的端口和握手类型来模拟SSL流量。

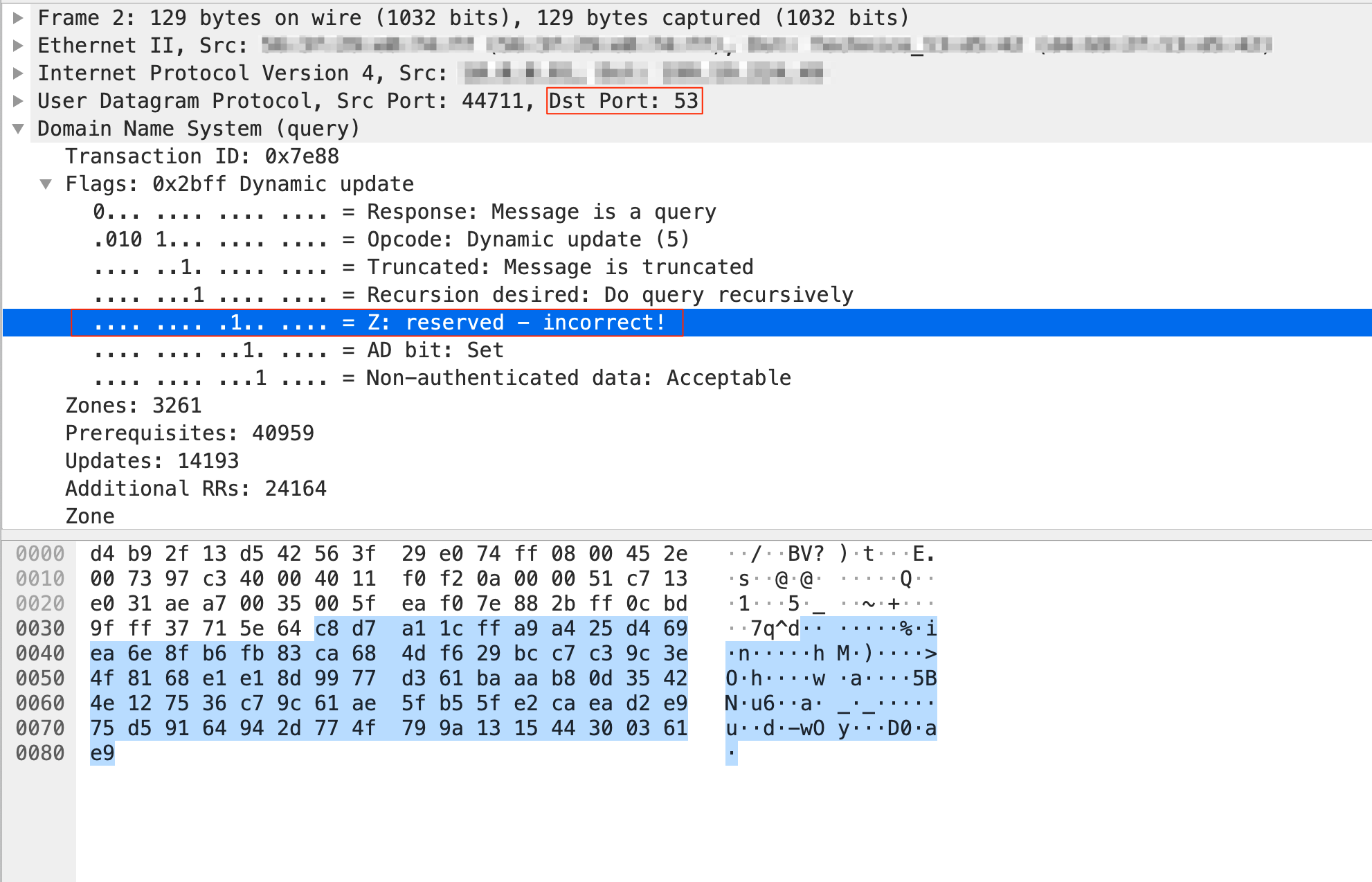

Thunder VPN 还使用端口 53 来绕过使用所有网络中通常允许的默认 DNS 端口的流量。此外,DNS 保留标志 Z 并设置为 1,在此应用程序发起的流量中的所有 DNS 查询和响应中,该标志必须为零。通过Thunder VPN发送的53端口UDP流量如下图所示。

端口 53 上的 Thunder VPN UDP 流量,DNS 保留标志 Z 设置为 1

总结

如今大多数公司采用远程工作,网络安全团队已经认识到个人 VPN 使用带来的潜在威胁,并相应地调整安全策略。

发表评论

提供云计算服务

提供云计算服务