完整分析cuba勒索软件(上)

导语:我们会在本文详细介绍cuba组织的历史及其攻击战术、技术和程序。

我们会在本文详细介绍cuba组织的历史及其攻击战术、技术和程序。

cuba勒索软件组织于2020年末首次被卡巴斯基杀毒软件发现。当时,还没有采用“cuba”这个名字,而是被称为“Tropical Scorpius”。

cuba主要针对美国、加拿大和欧洲的组织。该组织对石油公司、金融服务、政府机构和医疗保健提供者发动了一系列攻击。

与最近大多数网络勒索组织一样,cuba组织对受害者的文件进行加密,并要求赎金以换取解密密钥。该组织使用复杂的战术和技术来渗透受害者网络,例如利用软件漏洞和社会工程。已知它们使用受攻击的远程桌面(RDP)连接进行初始访问。

cuba组织的确切起源和成员身份目前尚不清楚,尽管一些研究人员认为它可能是另一个臭名昭著的勒索组织Babuk的继承者。与许多其他同类组织一样,cuba组织是一家勒索软件即服务(RaaS)机构,允许其合作伙伴使用勒索软件和相关基础设施,以收取一定比例的赎金。

该组织自成立以来已多次更名,先后使用了:

ColdDraw Tropical Scorpius Fidel Cuba

今年2月,又发现了这个组织的另一个名字——“V Is Vendetta”,这与攻击者们最喜欢的cuba主题不同,很可能是一个分支机构或附属公司使用的绰号。该组织与cuba组织有一个明显的联系。这个新发现的组织的网站托管在cuba域:

http[:]//test[.]cuba4ikm4jakjgmkezytyawtdgr2xymvy6nvzgw5cglswg3si76icnqd[.]onion/。

V IS VENDETTA网站

截止发文时,cuba仍然很活跃。

受害者分析

该组织攻击了世界很多地区的公司,包括零售商、金融和物流服务、政府机构和制造商等。就地理位置而言,大多数受攻击的公司都位于美国,但在加拿大、欧洲、亚洲和澳大利亚也有少数受害者。

cuba受害者的地理分布

勒索软件

cuba勒索软件是一个没有外挂库的单一文件。样本通常有伪造的编译时间戳:2020年发现的样本盖有2020年6月4日的印章,而最近的样本却是1992年6月19日。

cuba勒索模式

勒索模式

就用于向受害者施压的工具而言,目前存在四种勒索模式。

单一勒索:加密数据并索要赎金。

双重勒索:除了加密,攻击者还窃取敏感信息。这是当今勒索软件组织中最流行的模式。

三重勒索:在双重勒索的基础上实施DDoS攻击。在LockBit组织受到DDoS攻击后,该模型开始广泛传播。在成为攻击目标后,攻击者意识到DDoS是一种有效的勒索手段。

第四种模式是最不常见的,威胁最大,但成本也最高。它利用了投资者、股东和客户中对数据泄露消息新闻的缺乏信任。在这种情况下,没有必要进行DDoS攻击。这种模式的例证是最近弗吉尼亚州布鲁菲尔德大学(Bluefield University)遭遇的攻击者攻击,AvosLocker勒索软件团伙劫持了学校的紧急广播系统,向学生和员工发送短信和电子邮件提醒,告知他们的个人数据被盗。攻击者们敦促不要相信学校的管理层,他们说校方隐瞒了入侵的真实规模,并敦促他们尽快将情况公之于众。

cuba组织使用经典的双重勒索模型,用Xsalsa20对称算法加密数据,用RSA-2048非对称算法加密密钥。这被称为混合加密,一种加密安全的方法,可以防止在没有密钥的情况下解密。

cuba勒索软件示例避免加密具有以下扩展名的文件:.exe、.dll、.sys、.ini、.lnk、.vbm、.Cuba,以及以下文件夹:

· \windows\ · \program files\microsoft office\ · \program files (x86)\microsoft office\ · \program files\avs\ · \program files (x86)\avs\ · \$recycle.bin\ · \boot\ · \recovery\ · \system volume information\ · \msocache\ · \users\all users\ · \users\default user\ · \users\default\ · \temp\ · \inetcache\ · \google\

勒索软件通过搜索和加密%AppData\Microsoft\Windows\Recent\目录中的Microsoft Office文档、图像、档案和其他文件而不是设备上的所有文件来节省时间。它还终止所有SQL服务以加密任何可用的数据库。它在本地和网络共享内部查找数据。

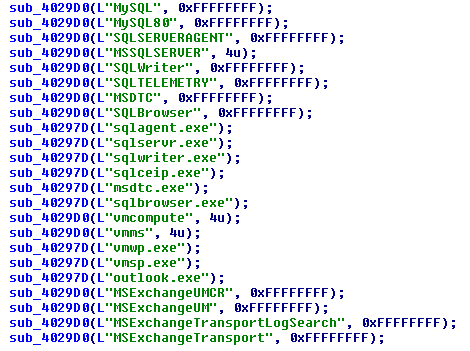

cuba勒索软件终止的服务列表

除了加密,该组织还窃取受害者组织内部发现的敏感数据。大多数情况下,他们会盯着以下文件:

· 财务文件

· 银行对账单

· 公司账户明细

· 源代码,如果该公司是软件开发人员

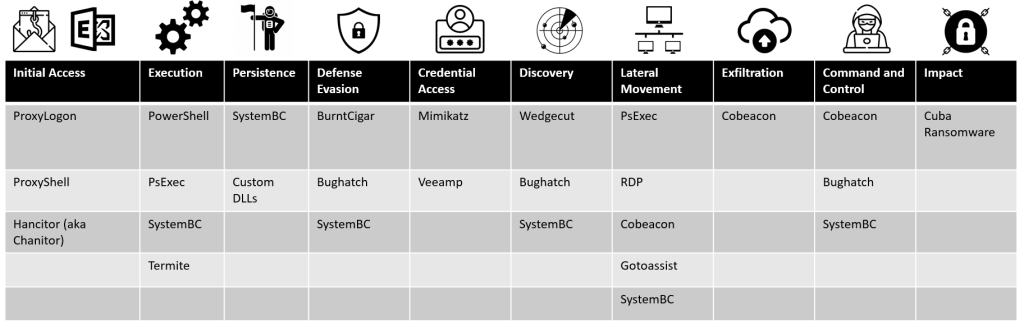

cuba使用的攻击工具

该组织使用了经典凭据访问工具,如mimikatz,也采用了自写应用程序。它利用了受害公司使用的软件中的漏洞,大多数是已知的漏洞,例如ProxyShell和ProxyLogon组合攻击Exchange服务器,以及Veeam数据备份和恢复服务中的安全漏洞。

恶意软件

Bughatch Burntcigar Cobeacon Hancitor (Chanitor) Termite SystemBC Veeamp Wedgecut RomCOM RAT

工具

Mimikatz PowerShell PsExec Remote Desktop Protocol

漏洞

ProxyShell: CVE-2021-31207 CVE-2021-34473 CVE-2021-34523 ProxyLogon: CVE-2021-26855 CVE-2021-26857 CVE-2021-26858 CVE-2021-27065 Veeam vulnerabilities: CVE-2022-26501 CVE-2022-26504 CVE-2022-26500 ZeroLogon: CVE-2020-1472

将攻击武器库映射到MITRE ATT&CK®战术

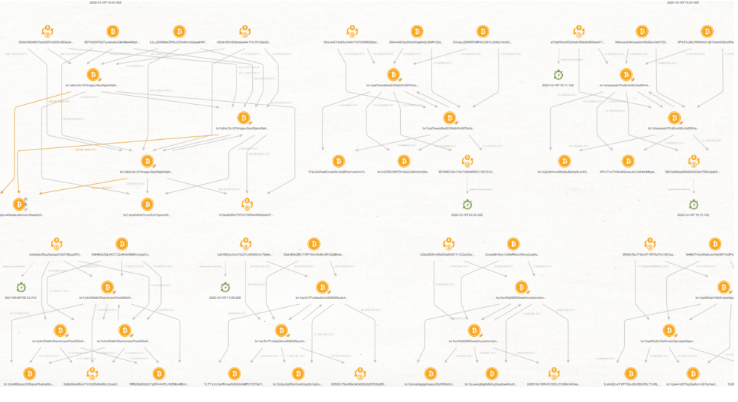

利润

攻击者在勒索通知中提供了比特币钱包的标识符,这些比特币钱包的进出款总额超过3600个比特币,按1个比特币兑换28624美元的价格换算,价值超过1.03亿美元。该团伙拥有众多钱包,不断在这些钱包之间转移资金,并使用比特币混合器,通过一系列匿名交易发送比特币的服务,使资金的来源更难追踪。

部分BTC网络中交易

样本分析

Host: SRV_STORAGE

去年12月19日,研究人员在客户主机上发现了可疑活动,将其称之为“SRV_STORAGE”。数据显示了三个可疑的新文件:

卡巴斯基SOC发现的可疑事件

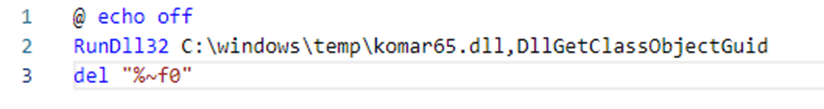

对kk65.bat的分析表明,它充当了一个stager,通过启动rundll32并将komar65库加载到其中来启动所有进一步的活动,该库运行回调函数DLLGetClassObjectGuid。

.bat文件的内容

让研究人员看看可疑的DLL内部。

Bughatch

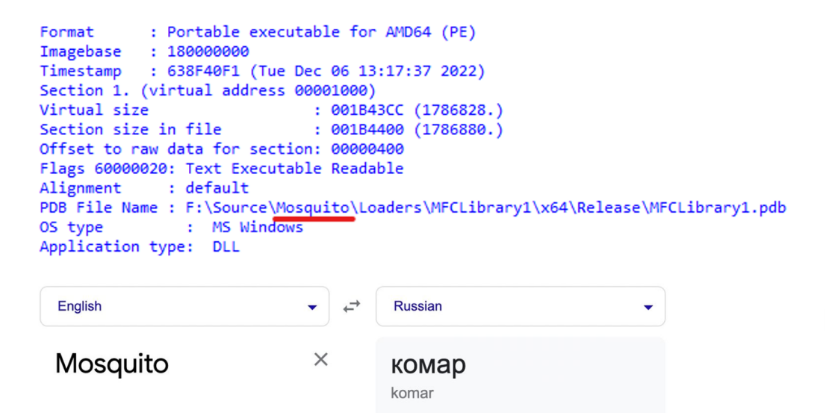

komar65.dll库也被称为“Bughatch”,这是Mandiant在一份报告中给出的名字。

首先可疑的是PDB文件的路径。里面有个文件夹叫“mosquito”,俄语翻译为“komar”,它是DDL名称的一部分,表明该团伙可能包括说俄语的人。

komar65.dll PDB文件的路径

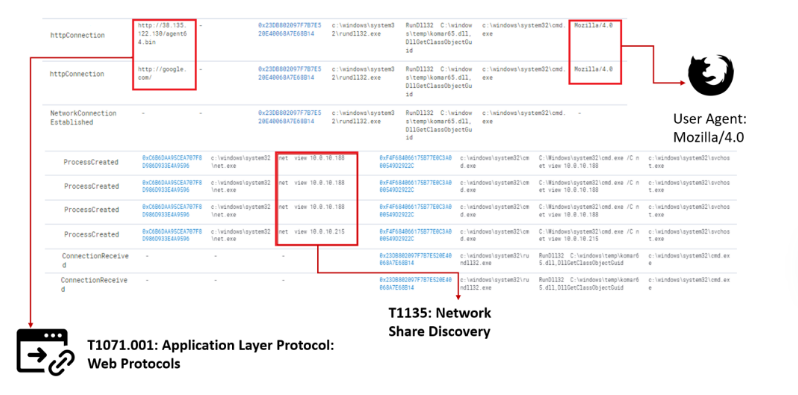

当连接到以下两个地址时,DLL代码将Mozilla/4.0作为用户代理:

Com,显然用于检查外部连接;

该组织的指挥控制中心,如果初始ping通过,恶意软件将尝试回调。

komar65.dll分析

以上就是在受感染的宿主身上观察到的活动。在Bughatch成功地与C2服务器建立连接后,它开始收集网络资源上的数据。

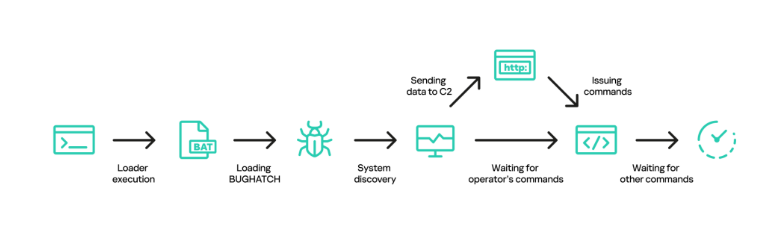

Bughatch活动

通过查看C2服务器,研究人员发现除了Bughatch之外,这些模块还扩展了恶意软件的功能。其中一个从受感染的系统收集信息,并以HTTPPOST请求的形式将其发送回服务器。

在cubaC2服务器上找到的文件

攻击者可以将Bughatch视为某种后门,部署在进程内存中,并在Windows API(VirtualAlloc、CreateThread、WaitForSingleObject)的帮助下,在分配的空间内执行shellcode,然后连接到C2并等待进一步的指令。特别是,C2可以发送命令下载进一步的恶意软件,例如Cobalt Strike Beacon、Metasploit或进一步的Bughatch模块。

Bughatch运行流程图

发表评论

提供云计算服务

提供云计算服务