Google Play现多款恶意App

导语:Trend Micro研究人员在Google Play应用商店中发现一起从2017年开始的攻击活动。

Trend Micro研究人员近期在Google Play中发现了多个恶意优化、加速和小工具app,这些app可以访问远程广告配置服务器、执行手机广告欺诈、在受害者设备上下载多达3000款恶意软件变种和恶意payload。这些恶意app自称通过清理、组织和删除文件达到增强设备性能的目的,目前累计下载超过47万次。数据显示,该攻击活动自2017年开始活动,目前Google Play官方已经从应用商店中移除了相关的恶意app。

研究人员分析发现,攻击活动可以在受害者设备上下载超过3000款恶意软件变种和恶意payload,这些app安装后会以系统应用的形式存在,不在设备启动器中出现应用图标,也不出现在应用列表中。攻击活动背后的犯罪分子可以用受感染的设备来发布对恶意app的虚假好评,通过点击弹窗来执行多起广告诈骗活动。

图 1. Google Play中发现的恶意app

图 2. 恶意广告配置服务之间的关系(图形化表示)

图 2. 恶意广告配置服务之间的关系(图形化表示)

注:红色节点表示被多个安全厂商检测到

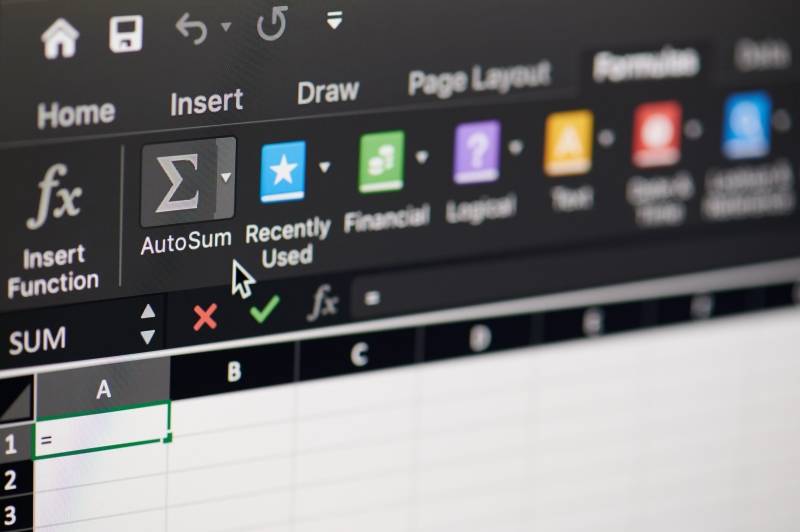

技术分析

其中一个恶意app名为Speed Clean,提供所谓的设备加速功能。在使用app时,会在app中弹出广告,看起来是手机应用的正常行为。

图 3. Speed Clean app显示的广告

但研究人员也发现了受影响设备中出现的恶意行为。Speed Clean app可以启动一个透明的活动背景来隐藏恶意内容,这样用户就看不到恶意行为和内容了。

图 4. 让恶意app启动透明活动背景的代码

之后,Java package “com.adsmoving”下的恶意服务“com.adsmoving.MainService”会与远程广告配置服务器建立连接,并注册新的恶意安装。

注册完成后,Speed Clean会开始向用户推送恶意广告内容。比如,恶意广告内容和木马会出现在app的“Recommend Pages”部分。

图 5.显示恶意服务“com.adsmoving.MainService”的代码

图 6.恶意app流量内容截图

即使在安装了“alps-14065.apk”后,也不会在设备启动器出现图标或设备应用安装列表中出现。但是会在Downloaded Apps中添加一个 名为com.phone.sharedstorage的app。

图 7. “Downloaded Apps”中的恶意木马APK

与研究人员2017年发现的恶意软件家族ANDROIDOS_TOASTAMIGO类似,恶意Speed Clean app可以下载执行不同广告欺诈的恶意软件变种或payload。攻击活动中使用的一些典型恶意广告欺诈行为包括:

1、模拟用户点击广告。这些恶意app会融入大量的合法手机广告平台,比如Google AdMob、Facebook Audience Network等。

图 8. AndroidOS_BoostClicker.HRX使用“sendPointerSync” API来模拟用户点击广告的逆向和反混淆后的代码

2、从手机广告平台安装有奖励的app到虚拟环境以防被用户检测到。

图 9. AndroidOS_BoostClicker.HRX使用VirtualApp安装有奖励的app的逆向和反混淆后的代码

3、诱使用户在受影响的设备启动accessibility权限和关闭Google Play保护的安全保护功能。这可以保证恶意payload可以在不被用户发现的情况下下载和安装更多的恶意app。

图 10. AndroidOS_BoostClicker.HRX使用accessibility权限关闭Google Play Protect安全保护特征的逆向和反混淆后的代码

4、使用受影响的设备的accessibility功能可以发布对优化器和小工具app的虚假好评。

图 11. AndroidOS_BoostClicker.HRX使用accessibility功能发布对AndroidOS_BadBooster.HRX的虚假好评的代码

5、使用accessibility功能用Google和Facebook账户登陆新安装的恶意app。

accounts.

图 12. AndroidOS_BoostClicker.HRX使用accessibility功能用Google和Facebook账户登陆新安装的恶意app的代码

研究人员分析了2017年起与该攻击活动有关的恶意payload和恶意软件变种。

表 1. 2017年到2020年1季度下载的恶意软件变种和恶意payload数

研究人员分析发现受该活动影响最大的国家和地区是日本、中国台湾、美国、印度和泰国。

表2. 过去3个月每个国家的感染数量

研究人员修改了国家代码的地理位置参数值,甚至不存在的随机的国家代码,远程广告配置服务器仍然会返回恶意内容。但研究人员将地理位置参数值设置为中国(geo=cn (China))时,就不返回恶意内容了。

图 13. 将地理位置参数设置为中国后,不返回恶意广告内了

安全建议

广告欺诈活动将将恶意app伪装称合法的app来欺骗用户,所以用户在下载app前需要注意。可以通过应用商店的用户评论验证app的合法性。在本例中,恶意app会下载可以发布伪装好评的虚假评论。但这种虚假好评也会留下痕迹,因此用户需要注意。

发表评论

提供云计算服务

提供云计算服务